เมื่อเรามีเครือข่ายที่บ้านหรือมืออาชีพที่มีสวิตช์จัดการและ อินเตอร์เน็ตไร้สาย จุดเชื่อมต่อ เป็นสิ่งสำคัญมากที่จะต้องจัดให้มีการรักษาความปลอดภัยที่จำเป็นแก่เครือข่ายเพื่อหลีกเลี่ยงหรือบรรเทาการโจมตีที่อาจเกิดขึ้นจากไคลเอนต์ในอนาคต ไม่ว่าจะเป็นไคลเอนต์แบบมีสายหรือไคลเอนต์ไร้สาย วันนี้ในบทความนี้ เราจะมาพูดถึงมาตรการรักษาความปลอดภัยที่คุณสามารถทำได้เพื่อปกป้องเครือข่ายของคุณ กำหนดค่าสวิตช์และจุดเชื่อมต่อ WiFi ในลักษณะเฉพาะ เพื่อให้เครือข่ายมีความปลอดภัยมากที่สุด

การกำหนดค่าทั่วไปของเครือข่ายท้องถิ่น

เมื่อเราพูดถึงเครือข่ายภายในบ้านขั้นสูงหรือเครือข่ายมืออาชีพ จำเป็นต้องมี a แก้ไขการแบ่งส่วนโดยใช้ VLANs . จำเป็นต้องมีเราเตอร์ / ไฟร์วอลล์ ที่รองรับ VLAN ที่มีมาตรฐาน 802.1Q ซึ่งเป็นมาตรฐานที่ใช้อยู่ในปัจจุบัน ต้องขอบคุณการสนับสนุน VLAN นี้ เราจึงสามารถกำหนดค่าซับเน็ตเฉพาะสำหรับแต่ละ VLAN และอนุญาตหรือปฏิเสธการเข้าถึงระหว่าง VLAN ต่างๆ ที่เรามี .

แนวทางปฏิบัติที่แนะนำอย่างยิ่งเพื่อให้มีการรักษาความปลอดภัยที่ดีที่สุดในเครือข่ายคือ มีซับเน็ตเฉพาะและ VLAN สำหรับจัดการอุปกรณ์ต่างๆ ของเครือข่ายท้องถิ่น กล่าวคือ ของสวิตช์ จุดเชื่อมต่อ WiFi ที่เรามี และ WiFi ตัวควบคุมด้วยซอฟต์แวร์หรือฮาร์ดแวร์ ทุกอย่างที่เป็นการจัดการ การบริหาร และการตรวจสอบอุปกรณ์เครือข่ายต่างๆ ควรมีอยู่ใน VLAN นี้

ต้องขอบคุณเราเตอร์ / ไฟร์วอลล์ที่รองรับ VLAN จึงสามารถกำหนดค่าเพื่อป้องกันการเข้าถึงจาก VLAN อื่นไปยัง VLAN การจัดการนี้ โดยมีเป้าหมายที่จะไม่มีใครสามารถเข้าถึงเมนูการกำหนดค่าเว็บของอุปกรณ์ต่างๆ ได้ การเข้าถึงจะไม่ถูกอนุญาตเช่นกัน ผ่าน SSH หรือทำการ ping ทั่วไป นั่นคือ การสื่อสารทั้งหมดจากเครือข่ายย่อยอื่นๆ เช่น "การตลาด" "แขก" "พนักงาน" จะไม่สามารถเข้าถึง VLAN เฉพาะนี้ได้

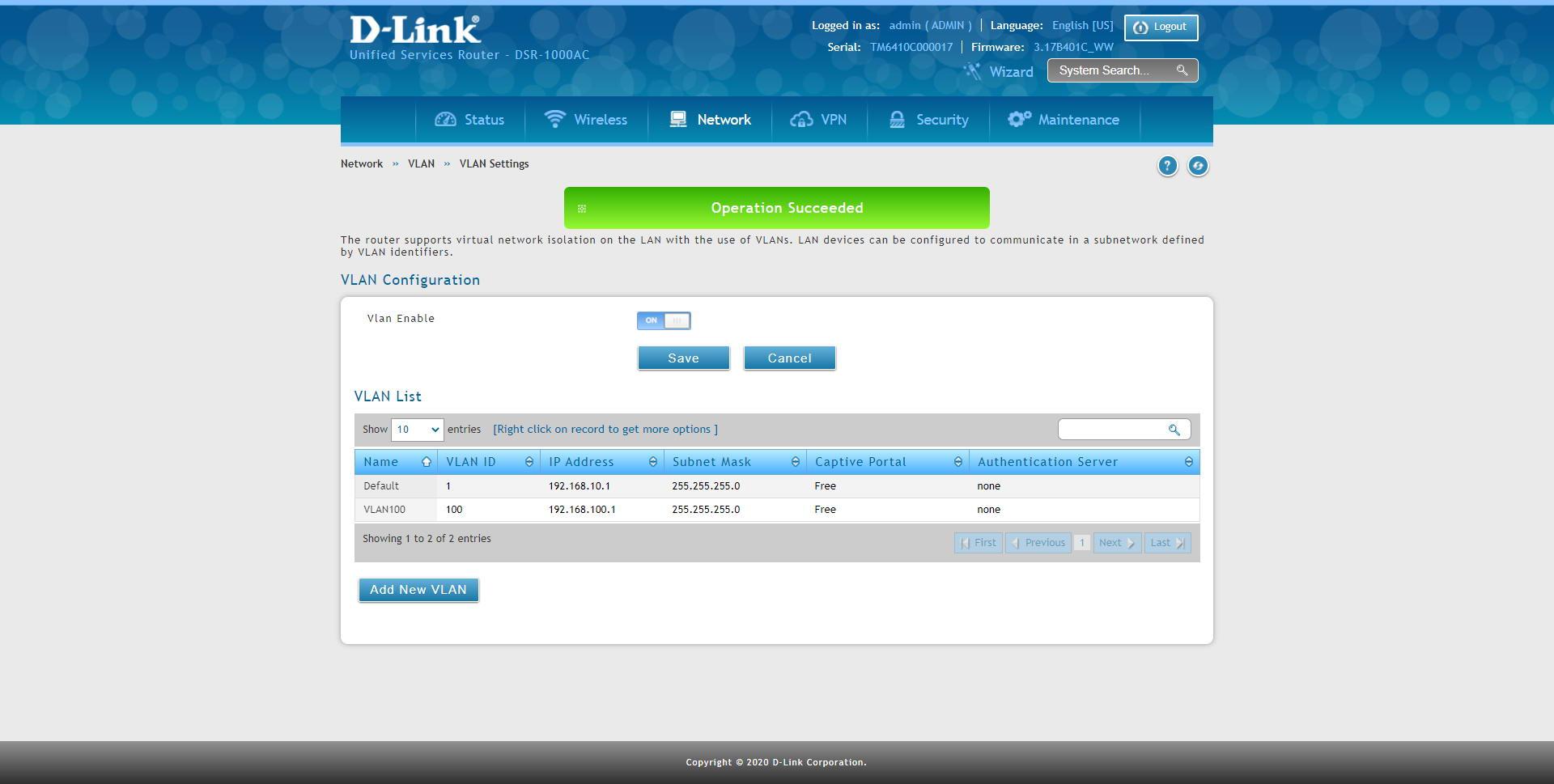

โดยค่าเริ่มต้น ในคอมพิวเตอร์ทุกเครื่อง (เราเตอร์ สวิตช์ และ AP) VLAN ID 1 คือ VLAN การจัดการและการดูแล VLAN ID นี้แนะนำให้เปลี่ยนเพื่อความปลอดภัย และใช้รายการควบคุมการเข้าถึงที่เกี่ยวข้องเพื่ออนุญาตหรือปฏิเสธการเข้าถึง ตัวอย่างเช่น หากเราใช้เราเตอร์แบบมืออาชีพ เช่น DSR-1000AC เราสามารถกำหนดค่า VLAN ID ที่เราต้องการและใช้ซับเน็ตเฉพาะได้ สวิตช์ที่เหลือจะต้องอยู่ในซับเน็ตเฉพาะนี้

ลองนึกภาพว่าเราสร้าง VLAN ID 10 บนเราเตอร์ / ไฟร์วอลล์และบนสวิตช์เพื่อจัดการ ในเราเตอร์หรือไฟร์วอลล์ เราต้องสร้าง VLAN ID นี้ และส่ง VLAN ทั้งหมดผ่านอินเทอร์เฟซในโหมด "ลำตัว" นั่นคือด้วยการแท็ก VLAN เพื่อให้สวิตช์ "เข้าใจ" VLAN ต่างๆ ที่เราส่งผ่าน

การกำหนดค่าของการจัดการ VLAN ในสวิตช์หรือที่เรียกว่า “การจัดการ VLAN” มีการกำหนดค่าในหลายวิธี:

- เรามีเมนู "Management VLAN" เฉพาะ ซึ่งเราจะเลือก VLAN ที่เราต้องการให้การจัดการเกิดขึ้น ที่อยู่ IP ส่วนตัวที่เราใส่ในสวิตช์ต้องอยู่ในช่วงการจัดการ VLAN 10 หรือใช้ไคลเอ็นต์ DHCP เพื่อรับที่อยู่ IP โดยอัตโนมัติ

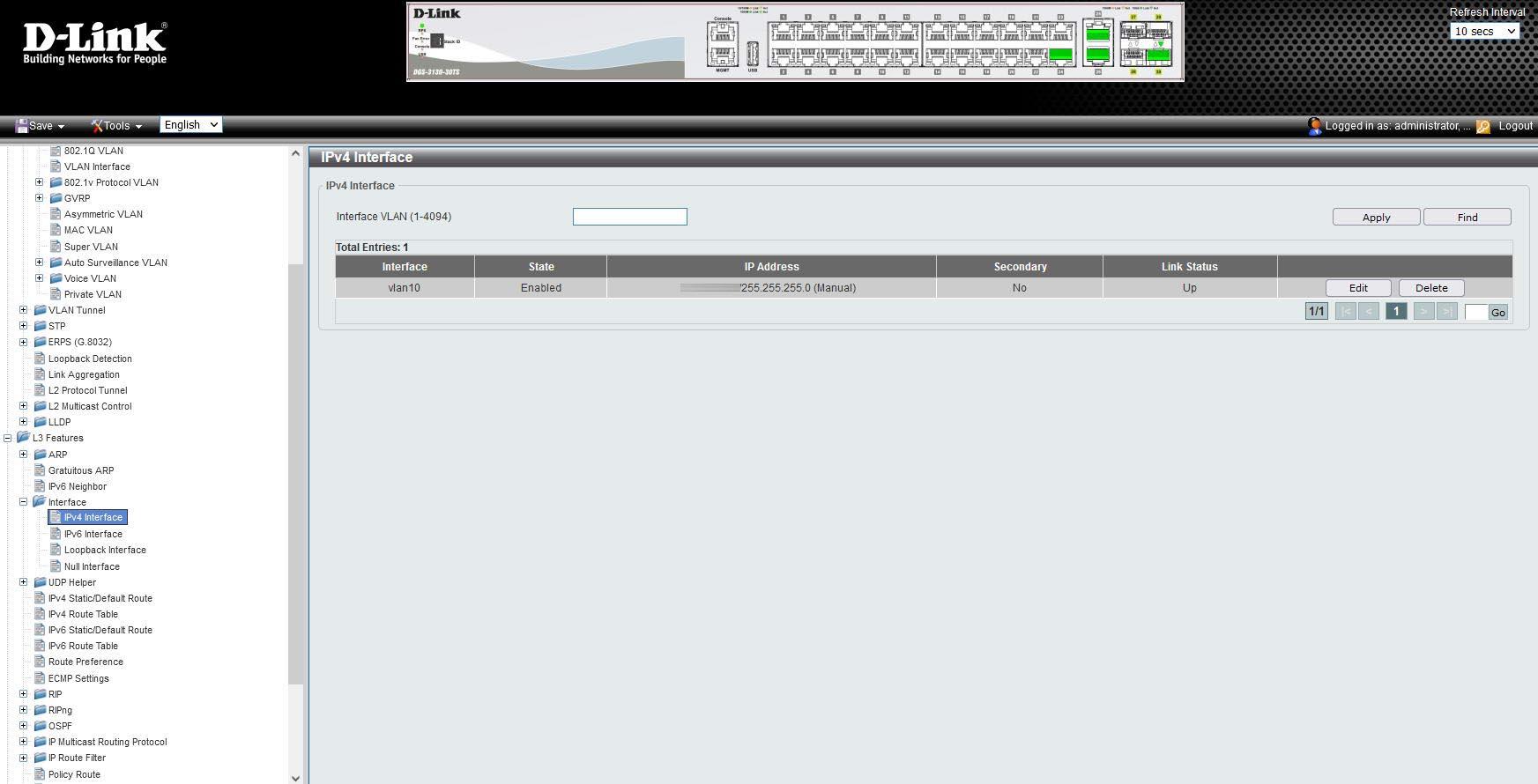

- หากเรามีสวิตช์ที่มีฟังก์ชัน L3 เราต้องสร้าง «อินเทอร์เฟซ IPv4 » ด้วย VLAN ID 10 และระบุที่อยู่ IP ส่วนตัวภายในขอบเขตของการจัดการ VLAN 10 หรือใช้ไคลเอ็นต์ DHCP เพื่อรับที่อยู่ IP โดยอัตโนมัติ

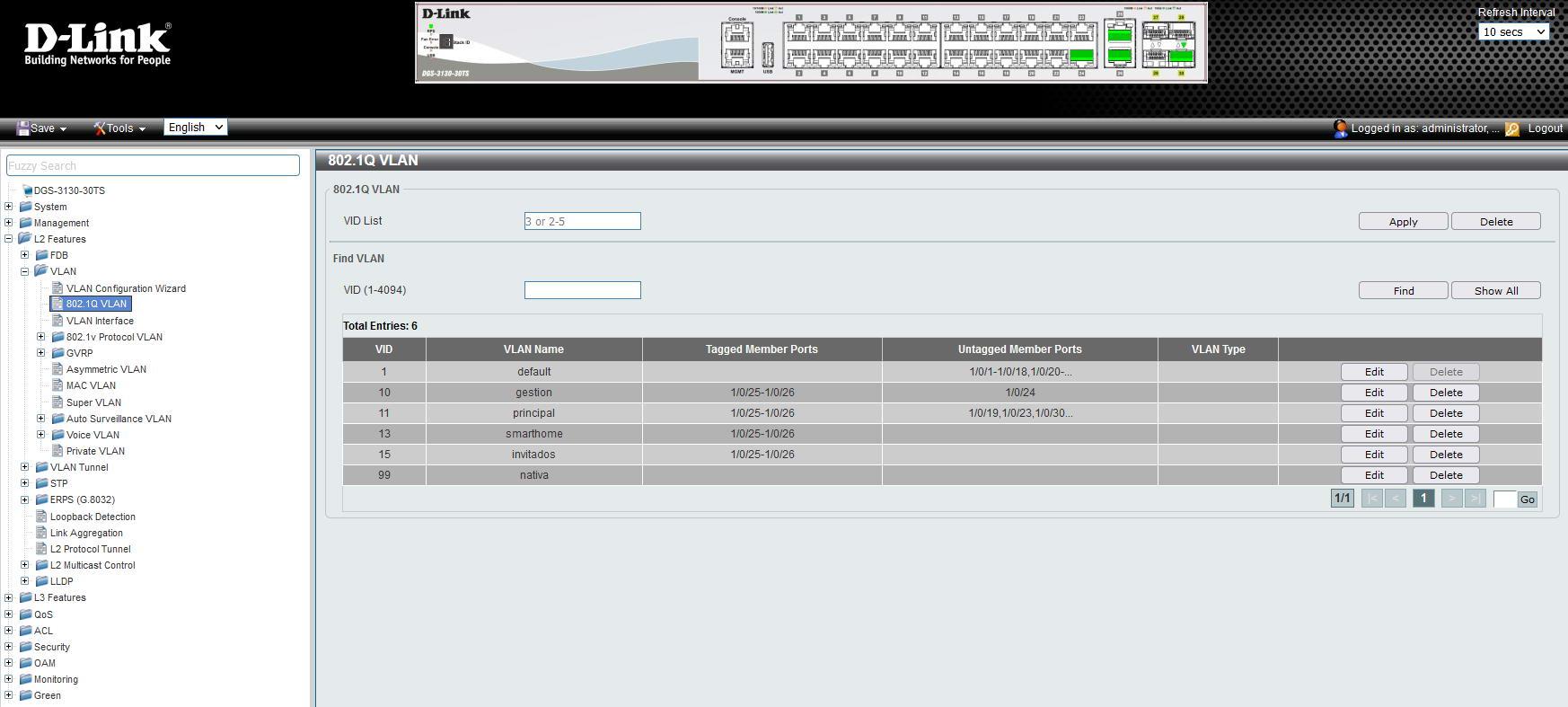

ตัวอย่างเช่น เราใช้สวิตช์ D-Link DGS-3130-30TS ในครั้งนี้ อย่างที่คุณเห็น เรามีการกำหนดค่า VLAN ที่แตกต่างกัน และพอร์ต 25 และ 26 เป็น «แท็ก»:

ในส่วน "อินเทอร์เฟซ IPv4" เราสร้างอินเทอร์เฟซใหม่ด้วย VLAN ID ที่เราต้องการ เราใส่ที่อยู่ IP สำหรับการดูแลระบบ และในขณะนี้ เราจะสามารถจัดการอุปกรณ์นี้ผ่าน VLAN นี้และด้วยที่อยู่ IP เฉพาะนี้เท่านั้น .

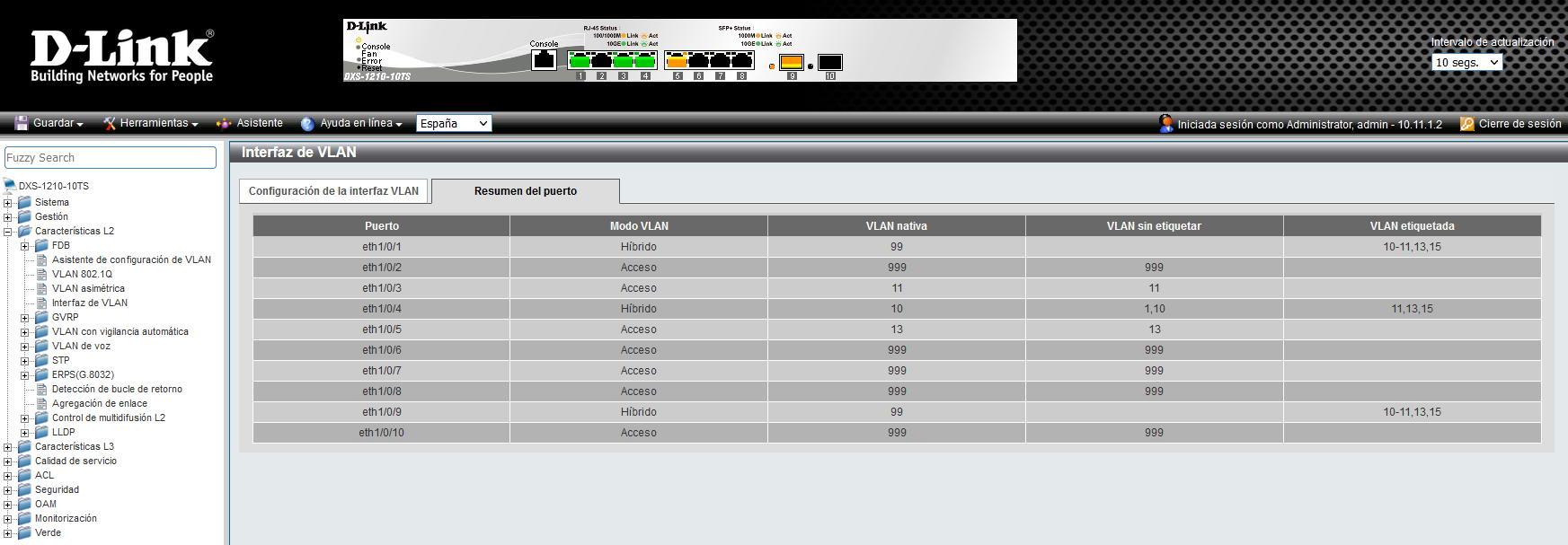

ในสวิตช์ที่ง่ายกว่าซึ่งเป็น "อัจฉริยะ" เช่นเดียวกับในรุ่น DGS-1210 ของ D-Link เรายังมีฟังก์ชันนี้พร้อมตัวเลือกที่คล้ายคลึงกัน ในกรณีนี้ ไม่อนุญาตให้เราลบ VLAN เริ่มต้นของอินเทอร์เฟซ แต่เราสามารถปิดใช้งานการดูแลระบบได้ ดังนั้น เราจะอยู่ในสถานการณ์เดียวกัน อย่างที่คุณเห็น ในกรณีนี้ เรายังสามารถลงทะเบียน VLAN ที่เราต้องการสำหรับการดูแลระบบ อันที่จริง มันช่วยให้เราลงทะเบียนอินเทอร์เฟซ IP ได้สูงสุด 4 IP ในสวิตช์อัจฉริยะนี้

นี่เป็นขั้นตอนแรกในการกำหนดค่าความปลอดภัยเครือข่ายอย่างถูกต้อง แบ่งเครือข่ายออกเป็นเครือข่ายย่อยอย่างเหมาะสม โดยมีสิทธิ์อนุญาตที่แตกต่างกัน ต้องขอบคุณรายการควบคุมการเข้าถึงหรือกฎในไฟร์วอลล์ ตอนนี้เราจะมาดูกันว่ามาตรการความปลอดภัยใดที่เราสามารถใช้สวิตช์ที่จัดการได้

การกำหนดค่าบนสวิตช์ที่จัดการได้

สวิตช์ที่มีการจัดการมีหน้าที่ในการหยุดการโจมตีจำนวนมากที่อาจเป็นอันตรายต่อเครือข่าย การกำหนดค่าอุปกรณ์เหล่านี้อย่างเหมาะสมและการรักษาความปลอดภัยที่ดีที่สุดเป็นสิ่งสำคัญมากเพื่อหลีกเลี่ยงปัญหาที่อาจเกิดขึ้นในอนาคต มีการโจมตีจำนวนมากที่มุ่งเลี่ยงมาตรการรักษาความปลอดภัย เราจะอธิบายการโจมตีหลักและวิธีที่เราสามารถบรรเทาการโจมตีเหล่านี้ได้อย่างเพียงพอ

สิ่งแรกที่ต้องจำไว้คือการใช้ ข้อมูลรับรองผู้ใช้ที่แข็งแกร่งบนสวิตช์ นั่นคือเพื่อให้มีรหัสผ่านการดูแลระบบที่ยาวและซับซ้อนพอที่จะหลีกเลี่ยงปัญหากับการโจมตีโดยใช้กำลังเดรัจฉานหรือพจนานุกรม อย่างไรก็ตาม หากทำถูกต้อง ลูกค้าจะไม่สามารถสื่อสารกับเว็บไซต์การจัดการได้ มาตรการรักษาความปลอดภัยที่สำคัญอีกประการหนึ่งคือความสามารถในการ สร้างข้อมูลรับรองผู้ใช้อื่น ๆ ที่มีระดับการอนุญาตต่างกัน เพื่อไม่ให้ผู้ดูแลระบบเครือข่ายทุกคนเข้าสู่ระบบในฐานะผู้ดูแลระบบ (ผู้ใช้ขั้นสูง) สุดท้ายก็จะแนะนำให้ เปิดใช้งานการดูแลระบบผ่าน HTTPS ให้มีการเข้ารหัสแบบจุดต่อจุดจากเบราว์เซอร์ไปจนถึงสวิตช์ นอกจากนี้ หากคุณจะเข้าสู่การดูแลระบบผ่านคำสั่งต่างๆ จำเป็นอย่างยิ่งที่จะต้อง เปิดใช้งาน SSH แทน Telnet หลังไม่ได้ให้ประเภทการรักษาความปลอดภัยใดๆ

จัดการพอร์ตและลำตัว

มีการโจมตีที่เรียกว่า Switch Spoofing ซึ่งมีจุดมุ่งหมายเพื่อเจรจา Trunk โดยอัตโนมัติ เพื่อรับการรับส่งข้อมูลทั้งหมดของ VLAN ทั้งหมดที่เราลงทะเบียนไว้ในสวิตช์ ด้วยวิธีนี้ ผู้โจมตีสามารถเข้าถึงการรับส่งข้อมูลทั้งหมดของเครือข่ายเสมือนต่างๆ ( VLAN) ที่เรามี เพื่อลดการโจมตีนี้ จำเป็น:

- ปิดการใช้งานสวิตช์พอร์ตที่จะไม่ใช้

- อย่าต่อรองลำต้นโดยอัตโนมัติ

- พอร์ตที่ไม่ใช่ลำต้น ให้ใส่เป็น ACCESS อย่างชัดเจน

มีการโจมตีอื่นที่เรียกว่า Double Tagging ซึ่งจะอนุญาตให้ส่งข้อมูลไปยัง VLAN ที่ไม่สามารถเข้าถึงได้จริงๆ เพื่อหลีกเลี่ยงการโจมตีนี้ ขอแนะนำสิ่งต่อไปนี้:

- พอร์ตที่ไม่ได้ใช้งาน กำหนดให้เป็น ACCESS อย่างชัดเจน และใน VLAN ที่สร้างขึ้นในสวิตช์และไม่มีการใช้งานจริง (เช่น VLAN 999 เป็นต้น)

โดยการให้คำแนะนำพื้นฐานเหล่านี้ เราจะหลีกเลี่ยงการโจมตีที่เป็นไปได้จำนวนมาก

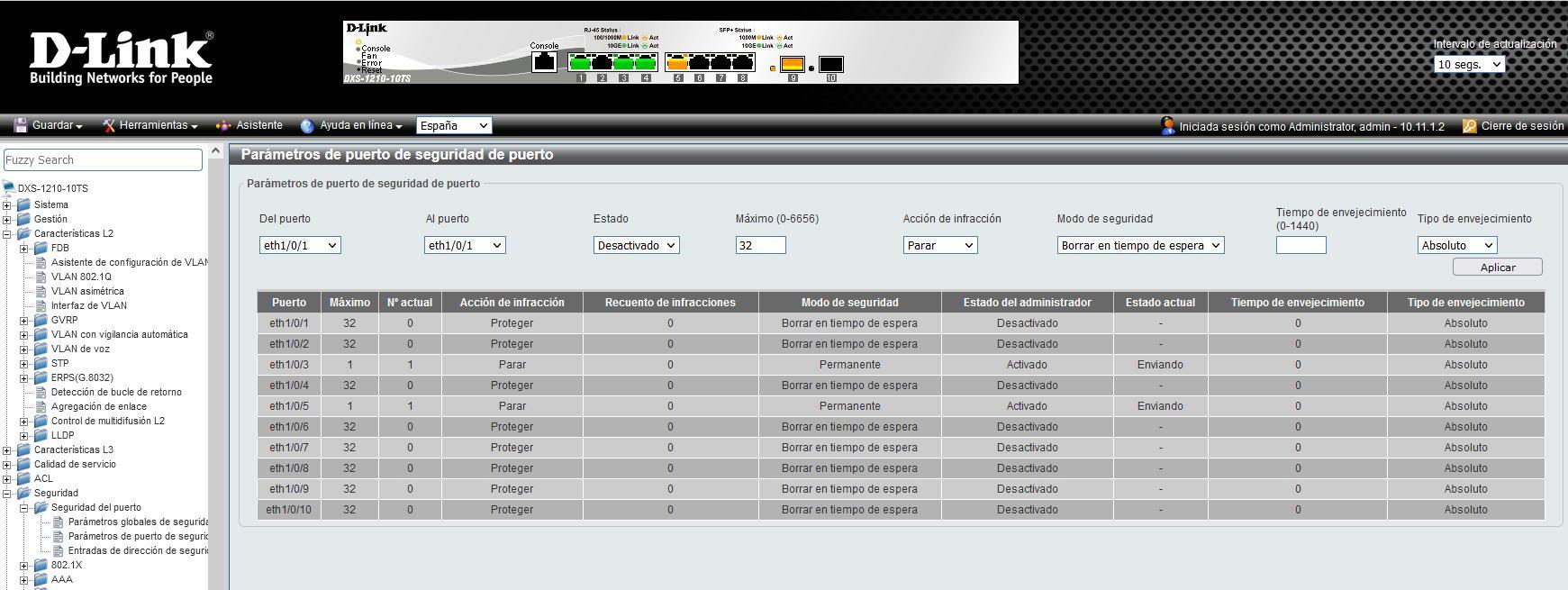

ความปลอดภัยของท่าเรือ

พอร์ต-Security คุณลักษณะด้านความปลอดภัยมีหน้าที่จัดการคอมพิวเตอร์ที่เชื่อมต่อกับอินเทอร์เฟซทางกายภาพเฉพาะของสวิตช์ โดยอนุญาตให้ทำสิ่งต่อไปนี้:

- จำกัดจำนวนที่อยู่ MAC ที่สามารถเชื่อมต่อกับพอร์ตนี้ได้

- อนุญาตเฉพาะที่อยู่ MAC ที่ปรากฏในรายการที่อนุญาต

Port-Security มีหน้าที่ในการปกป้องพอร์ต นอกจากนี้ เรามีนโยบายการละเมิดหลายประการในกรณีที่มีที่อยู่ MAC เกินหรือเชื่อมต่อที่อยู่ MAC ที่ไม่ถูกต้อง:

- การปิดระบบ: พอร์ตสามารถปิดได้โดยอัตโนมัติ จากนั้นผู้ดูแลระบบจะต้องปิดพอร์ตด้วยตนเอง หรือรอสักครู่จนกว่าจะกลับมาทำงานอีกครั้ง ขึ้นอยู่กับสวิตช์ เราจะมีตัวเลือกมากหรือน้อย

- จำกัด (จำกัด): การรับส่งข้อมูลของที่อยู่ MAC ที่ละเมิดนโยบายที่ใช้ถูกบล็อก เพิ่มตัวนับการละเมิดเพื่อตรวจสอบสิ่งที่เกิดขึ้นบนพอร์ต

- ป้องกัน (ป้องกัน): การรับส่งข้อมูลของที่อยู่ MAC ที่ละเมิดนโยบายที่ใช้ถูกบล็อกจะไม่เพิ่มตัวนับ

โดยทั่วไปจะอยู่ในโหมด "ปิดเครื่อง" โดยค่าเริ่มต้น

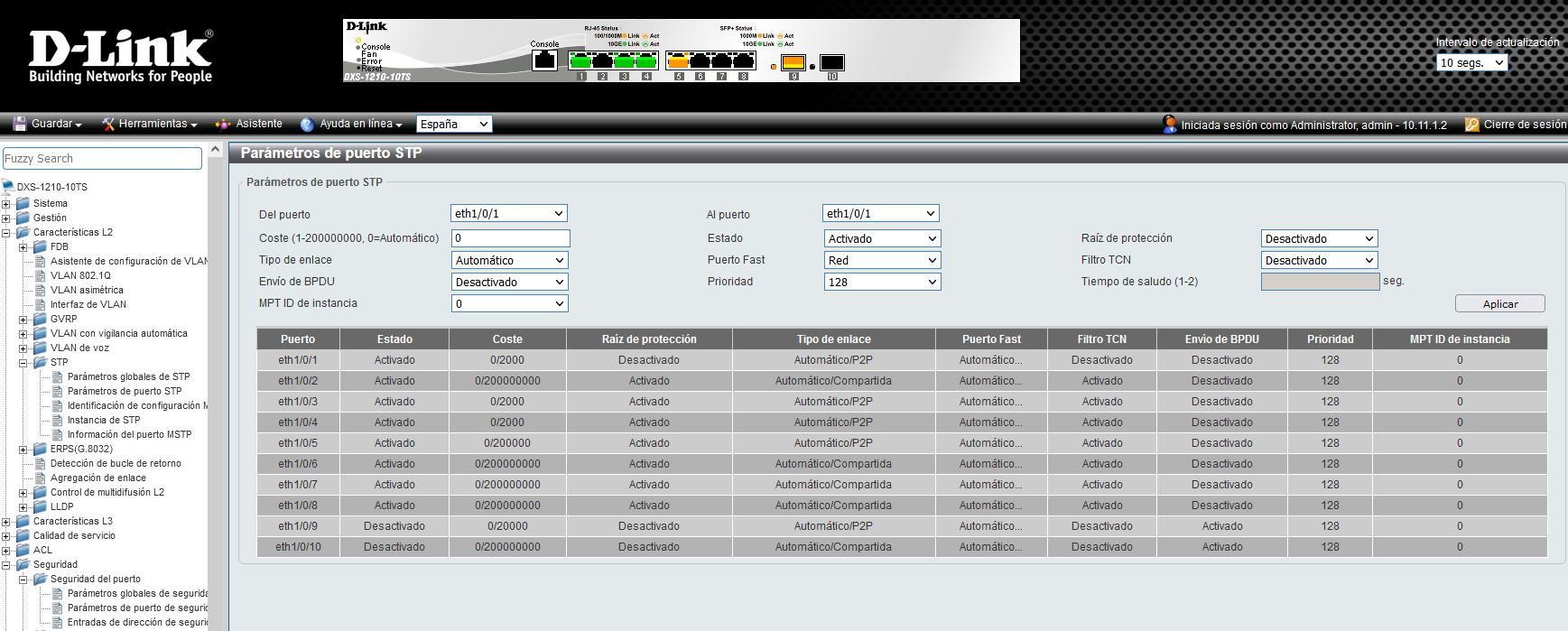

คุณใช้ Spanning-Tree ในสวิตช์ของคุณหรือไม่?

ในกรณีที่คุณใช้โปรโตคอล Spanning-Tree เพื่อหลีกเลี่ยงลูปที่ระดับ L2 ขอแนะนำเป็นอย่างยิ่งให้คุณกำหนดค่าพอร์ตอย่างถูกต้องเพื่อป้องกันไม่ให้อาชญากรไซเบอร์กลายเป็นรูทสวิตช์ และส่งผ่านทราฟฟิกเครือข่ายทั้งหมดผ่าน การกำหนดค่าเฉพาะที่คุณต้องทำเพื่อลดการโจมตีเหล่านี้ที่สามารถทำได้กับเราคือ:

- เปิดใช้งานฟังก์ชั่น bpduguard : ฟังก์ชันนี้ป้องกันไม่ให้รับเฟรม STP บนพอร์ตใดพอร์ตหนึ่ง มันจะบล็อกเฟรมโดยอัตโนมัติ ต้องทำบนพอร์ตที่ไม่ใช่ลำตัว มิฉะนั้น เราจะบล็อกพอร์ต

- เปิดใช้งานคุณสมบัติการป้องกันราก : คุณสมบัตินี้ป้องกันไม่ให้อุปกรณ์ใหม่กลายเป็นสวิตช์รูทหรือรูทของเครือข่าย หากได้รับเฟรมที่ระบุว่าสวิตช์จะกลายเป็นรูท หากฟังก์ชันนี้เปิดใช้งานบนพอร์ต ฟังก์ชันจะบล็อกเฟรมโดยอัตโนมัติและละเว้น

มาตรการรักษาความปลอดภัยนี้ค่อนข้างสำคัญ แต่ถ้าคุณไม่ได้ใช้ Spanning-Tree (หรือ RSTP, MSTP) คุณก็ไม่ต้องกำหนดค่าใดๆ

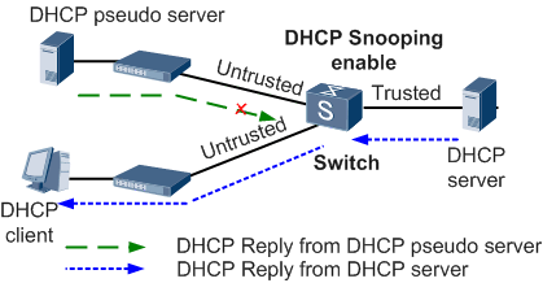

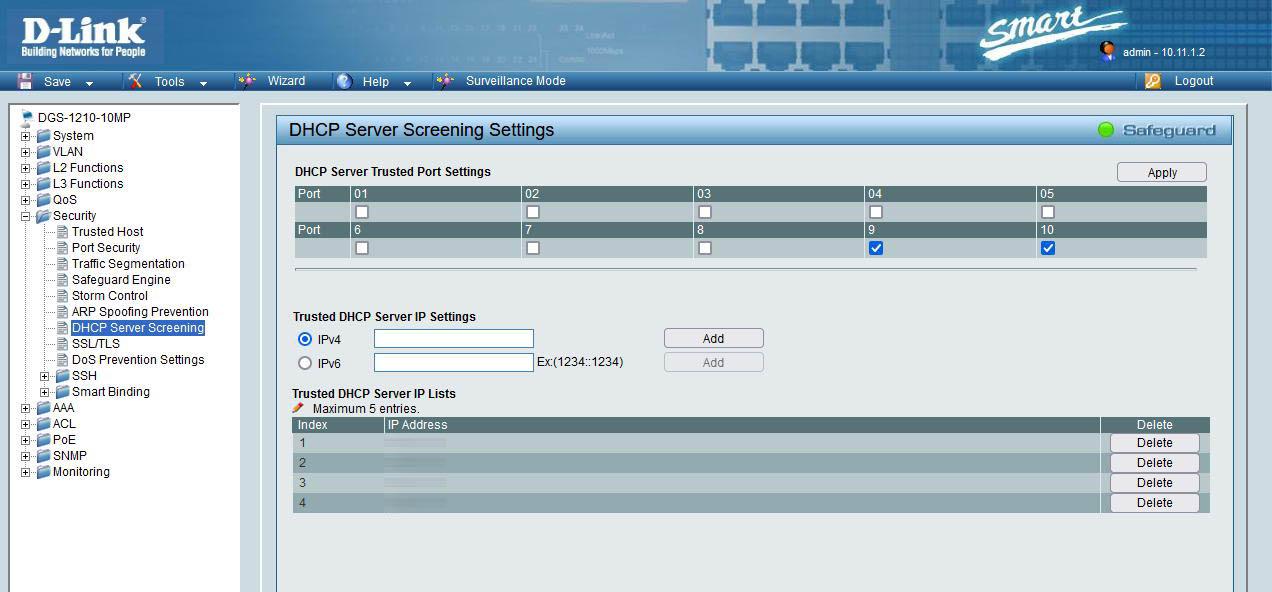

DHCP การสอดแนม

ผู้ใช้ที่เป็นอันตรายสามารถสร้างเซิร์ฟเวอร์ DHCP ปลอมในองค์กรของเรา และให้ที่อยู่ IP กับไคลเอนต์แบบมีสายและไร้สายที่แตกต่างกัน เพื่อบรรเทาปัญหานี้ จำเป็นอย่างยิ่งที่จะต้องเปิดใช้งานฟังก์ชัน DHCP Snooping ซึ่งเป็นหนึ่งในคุณลักษณะด้านความปลอดภัยที่สำคัญที่สุดที่สวิตช์มี

DHCP Snooping ช่วยให้คุณสามารถกรองข้อความ DHCP ที่ "ไม่น่าเชื่อถือ" โดยการสร้างและบำรุงรักษาตารางการเชื่อมโยง DHCP Snooping ที่ถูกต้องตามกฎหมาย ข้อความ "ไม่น่าเชื่อถือ" คือข้อความ DHCP ที่ได้รับจากเครือข่าย จากภายนอกเครือข่ายหรือไฟร์วอลล์ และสามารถเป็นส่วนหนึ่งของการโจมตีเครือข่ายของเราเอง ตาราง DHCP Snooping Association ประกอบด้วยที่อยู่ MAC, ที่อยู่ IP, เวลาเช่า และอินเทอร์เฟซขาเข้าของเซิร์ฟเวอร์ DHCP ที่ถูกต้อง

อาจกล่าวได้ว่า DHCP Snooping เป็นเหมือนไฟร์วอลล์ระหว่างโฮสต์ที่ไม่น่าเชื่อถือและเซิร์ฟเวอร์ DHCP ด้วยวิธีนี้ หากโฮสต์ที่ไม่น่าเชื่อถือส่งข้อความ DHCP Discovery จะได้รับอนุญาตให้ผ่าน แต่ข้อความที่เกี่ยวข้องจะไม่ได้รับอนุญาตให้ผ่าน . เซิร์ฟเวอร์ DHCP เช่น DHCP Offer และ DHCP Ack ขึ้นอยู่กับตัวเลือกการกำหนดค่าสวิตช์ DHCP Snooping สามารถกำหนดค่าโดยทั่วไปบนสวิตช์ และ DHCP Snooping สามารถกำหนดค่าตาม VLAN เมื่อเปิดใช้งานบนสวิตช์ สวิตช์จะทำหน้าที่เป็นบริดจ์เลเยอร์ 2 ที่สกัดกั้นข้อความ DHCP ทั้งหมดที่ไคลเอ็นต์ไม่ควรส่ง

ในรูปภาพก่อนหน้านี้ คุณจะเห็นว่ามีไคลเอ็นต์ที่ไม่น่าเชื่อถือบนเครือข่าย โดยค่าเริ่มต้น พอร์ตทั้งหมดจะ "ไม่น่าเชื่อถือ" เมื่อเปิดใช้งาน DHCP Snooping เมื่อพีซีไคลเอนต์ส่งข้อความ DHCPDISCOVER และเปิดใช้งาน DHCP Snooping สวิตช์จะส่งข้อความออกอากาศ DHCP ไปยังพอร์ต "ที่เชื่อถือได้" และบล็อก DHCP OFFER หรือ ACK ที่ไม่น่าเชื่อถือ เมื่อคุณกำหนดค่า DHCP Snooping บนสวิตช์ คุณกำลังกำหนดค่าสวิตช์เพื่อแยกความแตกต่างระหว่างอินเทอร์เฟซ "ไม่น่าเชื่อถือ" และ "เชื่อถือได้"

การต่อต้าน ARP Spoofing

สวิตช์ยังรวมมาตรการรักษาความปลอดภัยเพื่อป้องกันการโจมตี ARP Spoofing หรือที่เรียกว่า ARP Poisoning ด้วยวิธีนี้ หากเราลงทะเบียนการรวมกันของ "IP, MAC และพอร์ต" ในเราเตอร์ อาชญากรไซเบอร์จะไม่สามารถหลอกลวงเหยื่อด้วยเกตเวย์เริ่มต้น (เราเตอร์) เพื่อดักจับการรับส่งข้อมูลเครือข่าย การลงทะเบียนเกตเวย์หรืออุปกรณ์สำคัญทั้งหมดที่เรามีบนเครือข่ายเช่นเซิร์ฟเวอร์ในส่วนนี้เป็นสิ่งสำคัญมาก ด้วยวิธีนี้ พวกมันจะไม่สามารถทำการโจมตี ARP Spoofing ได้

เมื่อเราได้เห็นมาตรการรักษาความปลอดภัยหลักที่เราต้องใช้ในสวิตช์ที่จัดการได้ เราจะพูดถึงมาตรการที่น่าสนใจอื่นๆ

มาตรการรักษาความปลอดภัยอื่นๆ

มีมาตรการรักษาความปลอดภัยอื่นๆ ในสวิตช์ที่จัดการได้ซึ่งจะป้องกันการโจมตีอื่นๆ บนเครือข่าย ด้านล่างนี้ เราจะบอกคุณสั้นๆ ว่าประกอบด้วยอะไรบ้าง:

- การป้องกันการโจมตี DoS : สวิตช์ช่วยให้คุณกำหนดค่าพอร์ตทั้งหมดของคุณเพื่อตรวจจับการโจมตี DoS ที่เป็นไปได้ด้วยการรับส่งข้อมูลสูงและการรับส่งข้อมูลที่เฉพาะเจาะจงมาก ตัวอย่างเช่น เราสามารถหลีกเลี่ยงการโจมตีทางบก, TCP Xmasscan, TCP Null-Scan หรือ TCP SYNFIN ได้ ขึ้นอยู่กับสวิตช์ เราจะมีการโจมตีหรือการโจมตีอื่นๆ เพื่อหลีกเลี่ยง

- การควบคุมพายุ : วัตถุประสงค์ของมาตรการรักษาความปลอดภัยนี้คือเพื่อป้องกันไม่ให้ไคลเอ็นต์แบบมีสายส่งทราฟฟิก unicast, multicast หรือ Broadcast จำนวนมาก การโจมตีประเภทนี้มีจุดมุ่งหมายเพื่อบล็อกหรือยุบเครือข่าย สวิตช์จะดูแลการป้องกัน

- การแบ่งส่วนการจราจร : เราได้กล่าวไปแล้วก่อนหน้านี้ว่าเราสามารถแบ่งเครือข่ายออกเป็น VLAN ต่างๆ ด้วยซับเน็ตได้ หากเราต้องการแยกอุปกรณ์ออกจากพอร์ตใดพอร์ตหนึ่งและ VLAN 20 (ตัวอย่าง) จากอุปกรณ์อื่นบนสวิตช์เดียวกันกับที่อยู่บน VLAN 20 ด้วย เราสามารถกำหนดค่า "การแบ่งส่วนการเข้าชม" เพื่อหลีกเลี่ยงการสื่อสาร

การกำหนดค่าขั้นสูงอื่น ๆ ที่เราสามารถทำได้คือการตรวจสอบความถูกต้องของไคลเอ็นต์แบบมีสายแต่ละเครื่องในเซิร์ฟเวอร์ RADIUS หรือ TACACS โดยใช้ โปรโตคอล 802.1X . โปรโตคอลนี้ช่วยให้เราตรวจสอบความถูกต้องของไคลเอ็นต์แบบมีสายที่เชื่อมต่อกับสวิตช์ได้ หากไม่สามารถตรวจสอบสิทธิ์โดยอัตโนมัติ การรับส่งข้อมูลทั้งหมดที่สร้างขึ้นจะถูกปฏิเสธ เป็นหนึ่งในมาตรการรักษาความปลอดภัยที่ดีที่สุดที่เราสามารถกำหนดค่าในสวิตช์ได้ เนื่องจากจะช่วยให้เราตรวจสอบความถูกต้องของไคลเอ็นต์ได้

เมื่อเราได้เห็นมาตรการรักษาความปลอดภัยหลักในสวิตช์แล้ว เราจะมาดูกันว่าเราสามารถใส่มาตรการรักษาความปลอดภัยใดบ้างในจุดเชื่อมต่อ WiFi

การกำหนดค่าบน APs

การกำหนดค่าความปลอดภัยในจุดเชื่อมต่อ WiFi เพื่อให้ไคลเอนต์ไม่สามารถเข้าถึงได้ง่ายถ้าเรามีอย่างถูกต้อง แบ่งเครือข่ายออกเป็น VLANs . โดยทั่วไป ซอฟต์แวร์หรือฮาร์ดแวร์ใช้ตัวควบคุม WiFi เพื่อควบคุมจุดเชื่อมต่อ WiFi หลายสิบจุดจากส่วนกลาง ตัวควบคุม WiFi เหล่านี้จะอยู่ในเครือข่ายการจัดการเสมอ เพราะจะรับผิดชอบการจัดการจุดเชื่อมต่อ WiFi ในเครือข่ายย่อยนี้ .

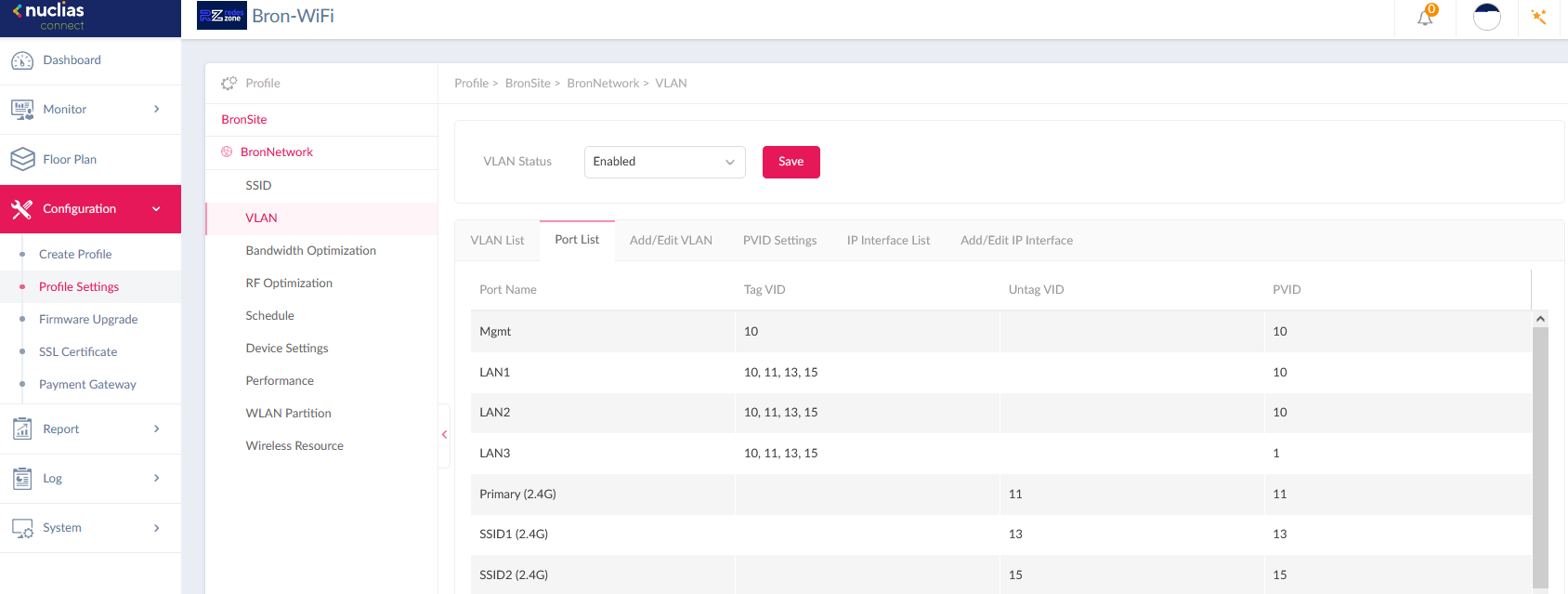

ในตัวอย่างที่คุณจะเห็นด้านล่าง เราได้ใช้ Nuclias Connect บน DNH-100 ซึ่งอยู่ใน VLAN 10 ซึ่งเป็น VLAN การจัดการของเรา อย่างที่คุณเห็น การกำหนดค่า VLAN บ่งชี้ว่า พอร์ต «Mgmt» อยู่ใน VLAN 10 และเหมือนกับ «ติดแท็ก» เช่นเดียวกับ VLAN อื่นๆ ที่เราได้รับผ่านพอร์ต LAN เพื่อให้ทุกจุดของการเข้าถึง WiFi ได้รับ VLAN ทั้งหมดจากสวิตช์อย่างถูกต้อง

ในกรณีนี้ VLAN ที่สอดคล้องกับเครือข่าย WiFi จะเป็น "Untag" มิฉะนั้น ไคลเอ็นต์ไร้สายจะไม่สามารถเชื่อมต่อได้อย่างถูกต้อง สำหรับไคลเอ็นต์ปลายทาง (ไคลเอ็นต์ WiFi เครื่องพิมพ์ พีซี ฯลฯ) VLAN ทั้งหมดต้องเป็น "Untag" เสมอ เว้นแต่พวกเขาจะรู้วิธี "เข้าใจ" 802.1Q เช่นเดียวกับเซิร์ฟเวอร์ NAS

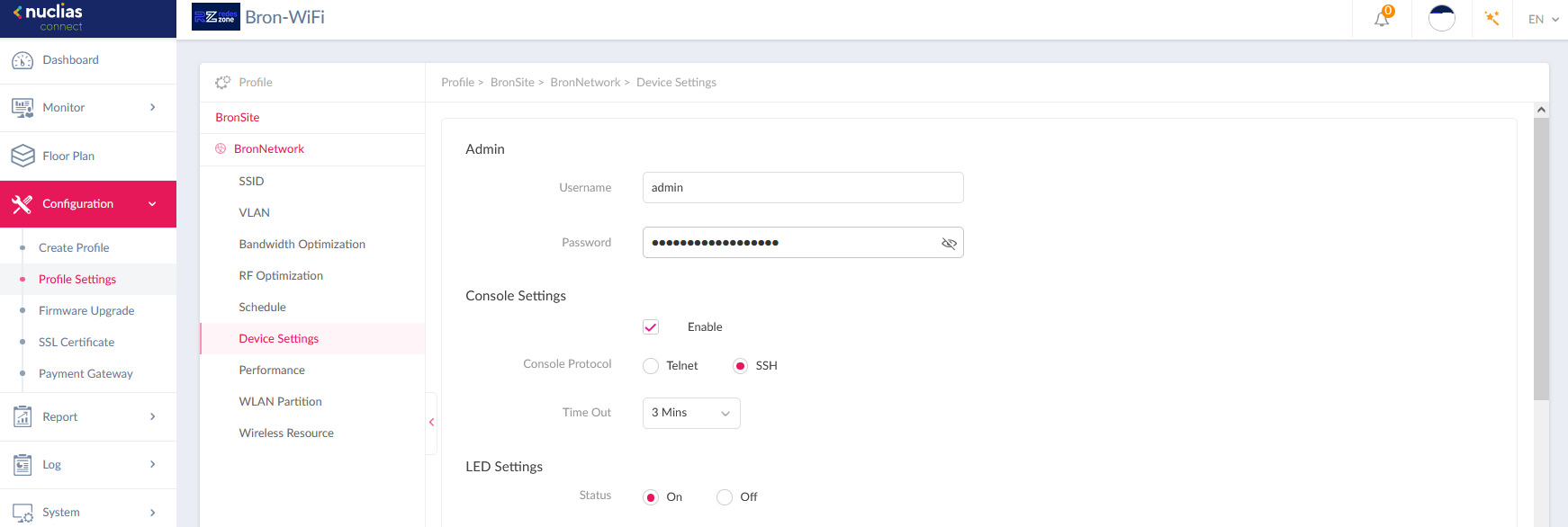

เมื่อเราแบ่งจุดเชื่อมต่ออย่างถูกต้องกับเครือข่ายการจัดการภายในและกับ VLAN สำหรับลูกค้าแล้ว เราจะต้อง ปกป้องการเข้าถึงจุดเชื่อมต่อต่างๆ ด้วยชื่อผู้ใช้และรหัสผ่านที่สอดคล้องกัน . ในส่วน «การตั้งค่าอุปกรณ์» เป็นที่ที่เราจะต้องตั้งค่าชื่อผู้ใช้ «ผู้ดูแลระบบ» และรหัสผ่านที่แข็งแกร่ง ซึ่งจะเป็นรหัสผ่านที่คุณสามารถเข้าถึงเว็บไซต์การดูแลระบบของจุดเชื่อมต่อ WiFi ทั้งหมดที่เรากำลังจัดการจากส่วนกลาง

เรายังสามารถ เปิดใช้งานหรือไม่เข้าถึงคอนโซลไปยังจุดเชื่อมต่อ WiFi ในกรณีที่ไม่ได้ใช้การเข้าถึงคอนโซลเลย แนะนำให้ปิดการใช้งานด้วยเหตุผลด้านความปลอดภัย บริการใด ๆ ที่ไม่ได้ใช้จะถูกปิดการใช้งานอยู่เสมอ แน่นอน คุณต้องเลือก SSH เสมอ ไม่ใช่ Telnet เพราะอย่างหลังเป็นโปรโตคอลที่ไม่ปลอดภัย

โดยหลักการแล้ว คุณไม่ควรมีสิทธิ์เข้าถึง WiFi AP ภายนอกเครือข่ายการจัดการ ดังนั้นสิ่งที่สำคัญที่สุดคือการตรวจสอบว่าการดูแลระบบของ AP ไม่สามารถเข้าถึงได้จากเครือข่ายของลูกค้าผ่านทางเว็บหรือผ่าน SSH . ตัวเลือกการกำหนดค่าที่เหลือที่เราสามารถทำได้ในจุดเชื่อมต่อขึ้นอยู่กับข้อกำหนดของเครือข่าย WiFi เช่น SSID ที่จะลงทะเบียนด้วยการตรวจสอบสิทธิ์ที่เกี่ยวข้อง หากเราต้องการแคปทีฟพอร์ทัล หากเราต้องการเปิดใช้งานพาร์ติชัน WLAN ป้องกันไม่ให้ไคลเอนต์ WiFi สื่อสารกัน ฯลฯ

ดังที่คุณได้เห็น เราต้องใช้ชุดมาตรการรักษาความปลอดภัยทั้งในสวิตช์และในจุดเชื่อมต่อ WiFi เพื่อรักษาความปลอดภัยของเครือข่ายทั้งหมดและของไคลเอ็นต์ด้วย