รหัสผ่านเป็นวิธีที่ใช้กันมากที่สุดในการป้องกันเซสชันของเราใน Windows. เมื่อเราสร้างผู้ใช้ใหม่ระบบปฏิบัติการเองจะอนุญาตให้เราตั้งรหัสผ่านนี้เพื่อให้ไม่มีใครสามารถป้อนรหัสผ่านได้ ใน Windows 10 รหัสผ่านจะตรงกับของไฟล์ ไมโครซอฟท์ บัญชีนอกจากจะสามารถเพลิดเพลินกับระบบการตรวจสอบสิทธิ์อื่น ๆ แล้ว (PIN, ไบโอเมตริก ฯลฯ ) ด้วย Windows สวัสดี. อย่างไรก็ตาม เราไม่ควรเชื่อถือรหัสผ่านพีซี 100% เนื่องจากอย่างที่เรากำลังจะเห็นใครก็ตามแม้จะไม่มีสิทธิ์ก็สามารถทำลายมันได้

แม้ว่าหน้าต่างการเข้าสู่ระบบอาจดูเหมือนปลอดภัยและไม่สามารถใช้ได้ แต่ความจริงก็คือในแง่ของความปลอดภัยนั้นเป็นที่ต้องการอย่างมาก API การเข้าสู่ระบบเอง เข้าสู่ระบบผู้ใช้W โดยค่าเริ่มต้นจะไม่มีระบบล็อคใด ๆ หลังจากความพยายามล้มเหลวตามจำนวนที่ระบุ นี่เป็นการเปิดประตูสู่การโจมตีแบบดุร้ายซึ่งทำได้ง่ายมากซึ่งเราสามารถรับรหัสผ่านของผู้ใช้คนใดก็ได้บนพีซีของเรา จุดอ่อนอื่น ๆ สามารถพบได้ใน Windows APIs อื่น ๆ เช่น LogonUserA, CreateProcessWithLogonA และ CreateProcessWithLogonW

สำหรับสิ่งนี้เราไม่จำเป็นต้องมีคอมพิวเตอร์ Windows มากกว่า (ตั้งแต่ XP ไปจนถึง Windows 10 เวอร์ชันล่าสุด) รวมถึงผู้ใช้บนคอมพิวเตอร์ ไม่สำคัญว่าจะเป็นผู้ใช้ที่มีสิทธิ์ จำกัด หรือแขก ในเวลาเพียงไม่กี่วินาทีเราสามารถค้นหารหัสผ่านของผู้ดูแลระบบพีซีและควบคุมคอมพิวเตอร์ได้อย่างเต็มที่ และสิ่งที่ดีที่สุดก็คือไม่เหมือนกับทางเลือกอื่น ๆ อันนี้จะไม่ลบและทำลายรหัสผ่าน

วิธีค้นหา (ถอดรหัส) รหัสผ่านของผู้ใช้ใน Windows

ในการดำเนินการโจมตีนี้เราจะต้องดาวน์โหลด ชนะ Brute Logon PoC ที่ออกแบบมาเพื่อใช้ประโยชน์จากจุดอ่อนเหล่านี้ซึ่งเราสามารถดาวน์โหลดได้ฟรีจาก GitHub สคริปต์เปิดอยู่ดังนั้นเราจึงสามารถวิเคราะห์ได้หากต้องการเพื่อตรวจสอบว่าเป็นไฟล์ที่เชื่อถือได้จริง

การโจมตีด้วยกำลังดุร้ายจำเป็นต้องผ่าน a รายการรหัสผ่านไป . เราสามารถดาวน์โหลดได้จาก โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม รายการที่มีคีย์ที่ใช้มากที่สุด 10,000 คีย์เพื่อเพิ่มโอกาสที่จะประสบความสำเร็จ หากผู้ดูแลระบบตั้งรหัสผ่านที่คาดเดายากสิ่งต่าง ๆ จะซับซ้อนขึ้นเล็กน้อยโดยต้องใช้เครื่องมือสร้างรหัสผ่านที่บังคับ

ทั้ง Win Brute Logon และรายการคีย์ต้องทำการคลายซิปและบันทึกไว้ในไดเร็กทอรีเดียวกันซึ่งเราต้องสามารถเข้าถึงได้ผ่าน CMD ตัวอย่างง่ายๆอาจเป็น "pass" ภายในรูทของ C:

สิ่งแรกที่เราต้องทำคือการเข้าถึงระบบ ไม่สำคัญว่าเราจะได้ผู้ใช้ประเภทใดแม้ว่าจะเป็น "แขก" ก็ตาม (ข้อ จำกัด ที่สุด) กระบวนการจะเหมือนกันจากทุกคน เมื่อเราเข้าถึงแล้วเราจะดำเนินการคำสั่งต่อไปนี้เพื่อดูว่าผู้ใช้รายใดถูกสร้างขึ้นบนพีซี:

net user

เราจะเลือกผู้ใช้ที่เราต้องการรับรหัสผ่านและเราจะดำเนินการคำสั่งต่อไปนี้ (เปลี่ยน สำหรับชื่อผู้ใช้และ สำหรับชื่อรายการรหัสผ่าน:

WinBruteLogon.exe -v -u <username> -w <wordlist_file>

ตอนนี้เราทำได้แค่รอให้โปรแกรมทำงานให้เสร็จ ในตอนท้ายเราจะเห็นบรรทัดดังต่อไปนี้ในคอนโซลซึ่งจะระบุรหัสผ่าน:

[ OK ] Password for username=[username] and domain=[DESKTOP-PC] found = [contraseña]

ตอนนี้เราสามารถเข้าสู่ระบบด้วยรหัสผ่านนี้ในบัญชีผู้ดูแลระบบเพื่อให้สามารถควบคุมพีซีได้อย่างสมบูรณ์

เราจำได้ว่าใน Windows 10 รหัสผ่านของผู้ใช้จะเหมือนกับของบัญชี Microsoft . ดังนั้นหากมีคนได้รับก็สามารถเข้าถึงอีเมลของเราได้ วันไดรฟ์ และข้อมูลทั้งหมดที่เชื่อมโยงกับบัญชีของเรา ดังนั้นจึงเป็นเรื่องสำคัญมากที่จะต้องปกป้องบัญชี Microsoft ของเราด้วยฟังก์ชันเพิ่มเติมเช่นการรับรองความถูกต้องสองครั้ง

สร้างผู้ใช้ทดสอบเพื่อถอดรหัส

ก่อนที่จะทำการโจมตีบนคอมพิวเตอร์ทั่วไปขอแนะนำให้เรียนรู้ที่จะเชี่ยวชาญเครื่องมือนี้ ในการทำสิ่งนี้สิ่งที่เราทำได้คือสร้างผู้ใช้ใหม่บนพีซีของเราด้วยระดับสิทธิ์ที่เราต้องการโดยใช้เครื่องมือผู้ใช้สุทธิในลักษณะต่อไปนี้:

สร้างผู้ดูแลระบบ:

- ชื่อผู้ดูแลระบบผู้ใช้สุทธิ / เพิ่ม

- รหัสผ่านชื่อผู้ดูแลระบบผู้ใช้สุทธิ

- ผู้ดูแลระบบ net localgroup darkcodersc / add

สร้างผู้ใช้ปกติ:

- ชื่อผู้ใช้ผู้ใช้สุทธิ / เพิ่ม

- รหัสผ่านชื่อผู้ใช้ผู้ใช้สุทธิ

และเรายังสามารถ เปิดใช้งานบัญชีผู้เยี่ยมชม บนพีซีของเรา:

- ผู้ใช้สุทธิ GuestUser / เพิ่ม

- ผู้ใช้ net localgroup GuestUser / ลบ

- แขก net localgroup GuestUser / add

ตอนนี้เราจะเข้าสู่ระบบอย่างน้อยหนึ่งครั้งไปยังบัญชีที่เราต้องการแคร็ก (เพื่อทำการกำหนดค่าเริ่มต้นให้เสร็จสิ้น) เท่านี้ก็เสร็จเรียบร้อย เราปิดเซสชันป้อนกับผู้ใช้ที่เราต้องการ (แม้แต่คนที่มีสิทธิ์น้อยที่สุด) และดำเนินการตามขั้นตอนที่อธิบายไว้ก่อนหน้านี้เพื่อดูว่ารหัสผ่านเสียหรือไม่

วิธีป้องกันตัวเองจากการโจมตีเหล่านี้

อย่างที่เราเห็นมันง่ายมากที่จะค้นหาและทำลายความปลอดภัยของผู้ใช้ Windows ทุกคน Microsoft ไม่ได้ใช้มาตรการรักษาความปลอดภัยเพิ่มเติมกับระบบปฏิบัติการเพื่อปกป้องเราจากสิ่งนี้ วิธีเดียวที่การโจมตีด้วยกำลังเดรัจฉานประเภทนี้จะไม่ได้ผลคือการที่ Windows จะหยุดทำงานหลังจากความพยายามล้มเหลวหลายครั้ง

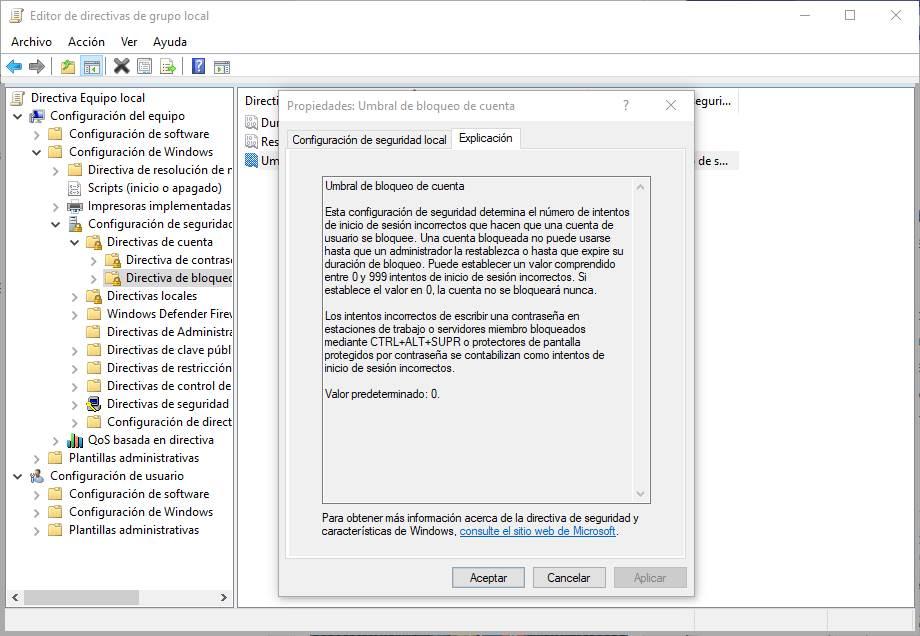

เราสามารถเปิดใช้งานได้ด้วยตนเองผ่านนโยบายกลุ่มตราบใดที่เรามี Windows 10 Pro ในการทำเช่นนี้เราจะเขียน " gpedit.msc ” ในแถบค้นหาและเราจะย้ายไปที่ส่วน“ Computer Configuration> Windows Configuration> Security การตั้งค่า> บัญชี นโยบาย > บัญชี นโยบายการล็อก . "

ที่นี่เราต้องมองหาคำสั่ง” เกณฑ์การปิดบัญชี “. ในนั้นเราจะต้องเปลี่ยนค่า“ 0” ตามค่าเริ่มต้นเป็นจำนวนครั้งสูงสุดก่อนที่จะบล็อก

และเราต้องกำหนดค่านโยบายด้วย” ระยะเวลาการปิดบัญชี “ ซึ่งจะระบุระยะเวลาที่บัญชีจะถูกล็อคเมื่อถูกล็อคเนื่องจากความล้มเหลว

ยิ่งไปกว่านั้นอย่างที่เราเห็นเพื่อให้การโจมตีด้วยกำลังเดรัจฉานนี้ประสบความสำเร็จจำเป็นที่รหัสผ่านจะต้องอ่อนแอ ดังนั้นหากพีซีของเรา ใช้รหัสผ่านที่รัดกุมมีประสิทธิภาพและไม่ซ้ำใคร โอกาสที่การโจมตีประเภทนี้จะประสบความสำเร็จนั้นต่ำมาก ดังนั้นหากเราสร้างรหัสผ่านที่ผสมอักขระตัวเลขและสัญลักษณ์และยังค่อนข้างยาวและสร้างขึ้นโดยใช้อัลกอริธึมสุ่มหลอกจะไม่มีใครสามารถเข้าสู่บัญชี Windows ของเราได้อย่างน้อยก็ใช้เทคนิคนี้