Nach einer Weile weg, die Emotet Botnetz ist nach einer einmonatigen Pause zurückgekehrt und hat einige neue Tricks. Sie scheinen nun von einem bekannten Kontakt zu stammen, sprechen den Empfänger mit Namen an und scheinen auf einen bestehenden zu antworten E-Mail Faden.

Emotet ist eine der größten Gefahren im Internet, daher schadet es nie, Ihr Gedächtnis damit aufzufrischen neue Tricks Sie lernen und versuchen, nicht in seine Fänge zu geraten.

Neue Tricks für Emotet

Emotet wendet eine Reihe von Tricks an, um zu versuchen, Erkennung und Analyse zu vermeiden. Emotet ist polymorph , was bedeutet, dass es sich bei jedem Download selbst ändern und eine signaturbasierte Erkennung vermeiden kann.

Jedes Mal Emotet ist zurückgekehrt In früheren Unterbrechungen hat es neue Techniken eingeführt, die entwickelt wurden, um Sicherheitsprodukte zu umgehen und Benutzer dazu zu bringen, auf Links zu klicken oder gefährlichen Code einzuschleusen Microsoft Anhänge von Office-Dokumenten. Die Wiederaufnahme der Aktivitäten in der vergangenen Woche folgte diesem Muster.

Letzte Woche, eine Welle von böswillige Spam-Nachrichten wurden erkannt, die anscheinend von einem bekannten Kontakt stammen, den Empfänger namentlich ansprechen und anscheinend auf einen bestehenden E-Mail-Thread antworten. Auf diese Weise verleihen sie der bösartigen E-Mail Glaubwürdigkeit und erhöhen die Wahrscheinlichkeit, dass jemand beißt.

Eines der Word-Dokumente enthielt zum Beispiel eine große Menge fremder Daten, die am Ende angehängt wurden, wodurch es eine Größe von mehr als 500 MB hatte, was für eine Textdatei ungewöhnlich ist, aber der Erkennung entgeht und von einigen Sicherheitsprodukten gescannt werden könnte. der Inhalt. Diese Technik, bekannt als binäres Auffüllen oder Dateipumpen , funktioniert durch Hinzufügen von Nullen am Ende des Dokuments.

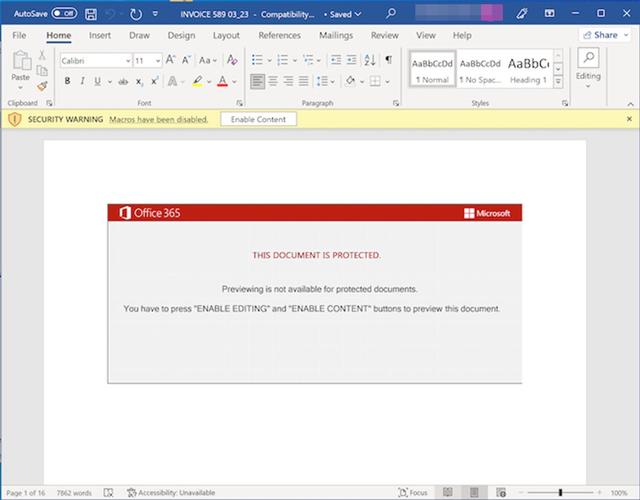

Beim Öffnen von Word-Dokumenten wird eine Grafik angezeigt, die besagt, dass auf den Inhalt nur zugegriffen werden kann, wenn der Benutzer auf die Schaltfläche „Inhalt aktivieren“ klickt. Durch Klicken auf die Schaltfläche „Inhalt aktivieren“ wird diese Standardeinstellung rückgängig gemacht und das Makro kann ausgeführt werden. Das Makro veranlasst Office, eine ZIP-Datei von einer legitimen Website herunterzuladen, die gehackt wurde. Office entpackt dann die komprimierte Datei und Führen Sie die Emotet-DLL aus die das Gerät infiziert.

Emotet-Hintergrund

Emotet ist ein Trojaner, der hauptsächlich über verbreitet wird Spam-E-Mails (Malspam) . Die Infektion kann über bösartige Skripte, makrofähige Dokumentdateien oder bösartige Links dorthin gelangen.

E-Mails von Emotet können Bilder von bekannten Marken enthalten, die so gestaltet sind, dass sie wie legitime E-Mails aussehen. Emotet kann Versuchen Sie, die Benutzer zum Klicken zu bewegen auf die bösartigen Dateien, indem Sie verlockende Worte wie „Ihre Rechnung“, „Zahlungsinformationen“ oder möglicherweise eine bevorstehende Lieferung von bekannten Kurierunternehmen verwenden.

Emotet hat einige Iterationen durchlaufen. Frühe Versionen kamen als bösartige JavaScript-Datei an. Spätere Versionen wurden entwickelt, um makrofähige Dokumente zu verwenden, um die Virennutzlast von Command-and-Control-Servern (C&C) wiederherzustellen, die von den Angreifern betrieben werden. Jetzt haben wir neue Tricks und es werden sicherlich nicht die letzten gewesen sein.