Heutzutage fragen sich viele Benutzer, mit welchen Tools Hacker nach verschiedenen Sicherheitslücken in Geräten suchen, die mit dem Internet verbunden sind. Normalerweise verwendet jeder bestimmte Tools, aber es gibt Suchmaschinen, die speziell für Sicherheitsforscher entwickelt wurden.

Und obwohl viele Benutzer denken, dass ein „Hacker“ ein Hacker ist, ist die Realität genau umgekehrt, da die meisten Sicherheitslücken untersuchen und aufspüren, sodass die betroffenen Unternehmen und sogar sie selbst später eine Lösung in dieser Hinsicht anbieten können. Einige der Tools, mit denen sie die auftretenden Angriffe anzeigen, sind die folgenden Suchmaschinen:

Censys

Censys ist ein Zahlungsinstrument, mit dem wir die Angriffe auf verschiedene Computersysteme und -anwendungen in Echtzeit verfolgen können. Censys hat auch eine kostenlose Domain-Suchmaschine Hier können Sie auf verschiedene Informationen zu den Domänen zugreifen und diese anzeigen, z. B. welche Ports und Protokolle sie verwenden und welches Zertifikat gültig ist. Darüber hinaus hat es eine Zertifikatsuchmaschine wo können wir sehen, ob es gültig ist und welcher Schlüssel der letzte gültige ist.

Es gibt auch eine IPv4-Adressensuchmaschine, in der wir neben der ungefähren Position der IP-Adresse verschiedene relevante Informationen finden können. Schließlich besteht eine der sehr interessanten Zahlungsmöglichkeiten darin, zu sehen, wie ein festgestellter Sicherheitsfehler behoben wurde. Wenn Sie weitere Informationen wünschen, können Sie die eingeben offizielle Censys.io Website Hier finden Sie alle Details zu diesem Tool.

Shodan

Shodan ist ein kostenloser Webdienst, mit dem wir sehen können, welche Geräte Zugang zum Internet haben und ob sie Sicherheitslücken aufweisen. Dieser Dienst ist beispielsweise ideal, um festzustellen, ob Webcams vorhanden sind. Smart TV, Klimaanlagen, Alarme und andere digitale Heimgeräte, die mit dem Internet verbunden und für verschiedene Arten von Angriffen anfällig sind.

Shodan ist eine der beliebtesten und am häufigsten verwendeten Suchmaschinen, da sie uns eine Vielzahl von Informationen liefert und es uns ermöglicht, im Detail festzustellen, ob ein Sicherheitsfehler in unserem Gerät vorliegt oder welche Informationen über unsere Öffentlichkeit vorliegen IP Adresse.

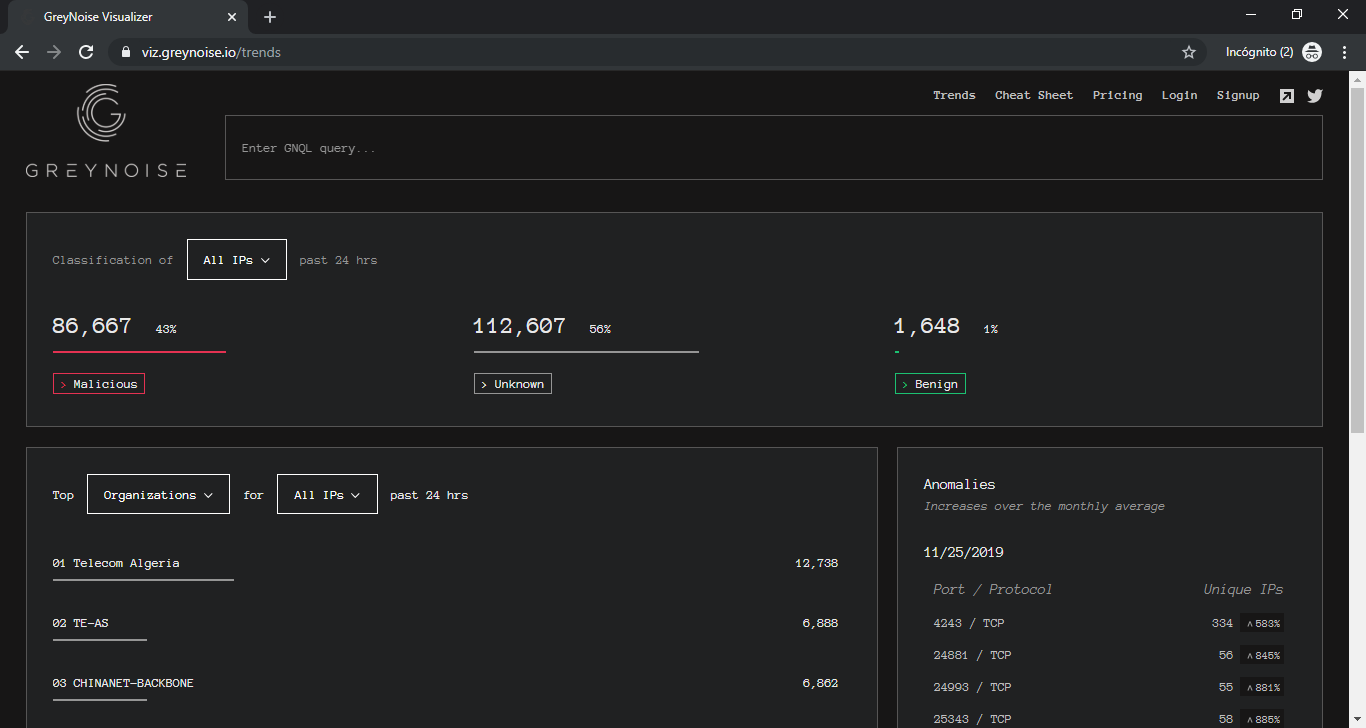

Greynose

Greynose hat eine Suchmaschine, in der wir eine IP-Adresse eingeben und auch eine Wortsuche durchführen können. Entsprechend unserer Einführung werden Informationen zu Angriffen, böswilligen Websites oder gefundenen Fehlern angezeigt. Unten rechts in der Suchleiste befindet sich ein Abschnitt mit der Bezeichnung „Trends untersuchen“, in dem verschiedene Statistiken in Echtzeit aktualisiert werden, z. B. Anomalien, die in verschiedenen Ports festgestellt wurden, böswillige Angriffe usw. Sie können auf diese Funktionalität zugreifen Gehen Sie dazu wie folgt vor Link .

All dies ist kostenlos, aber wenn wir genauere Informationen wie IP-Lookup, erweiterte Abfragen oder Support benötigen, müssen wir die Zahlungsoption für Unternehmen kaufen, die einen monatlichen Wert von 2,999 USD haben.

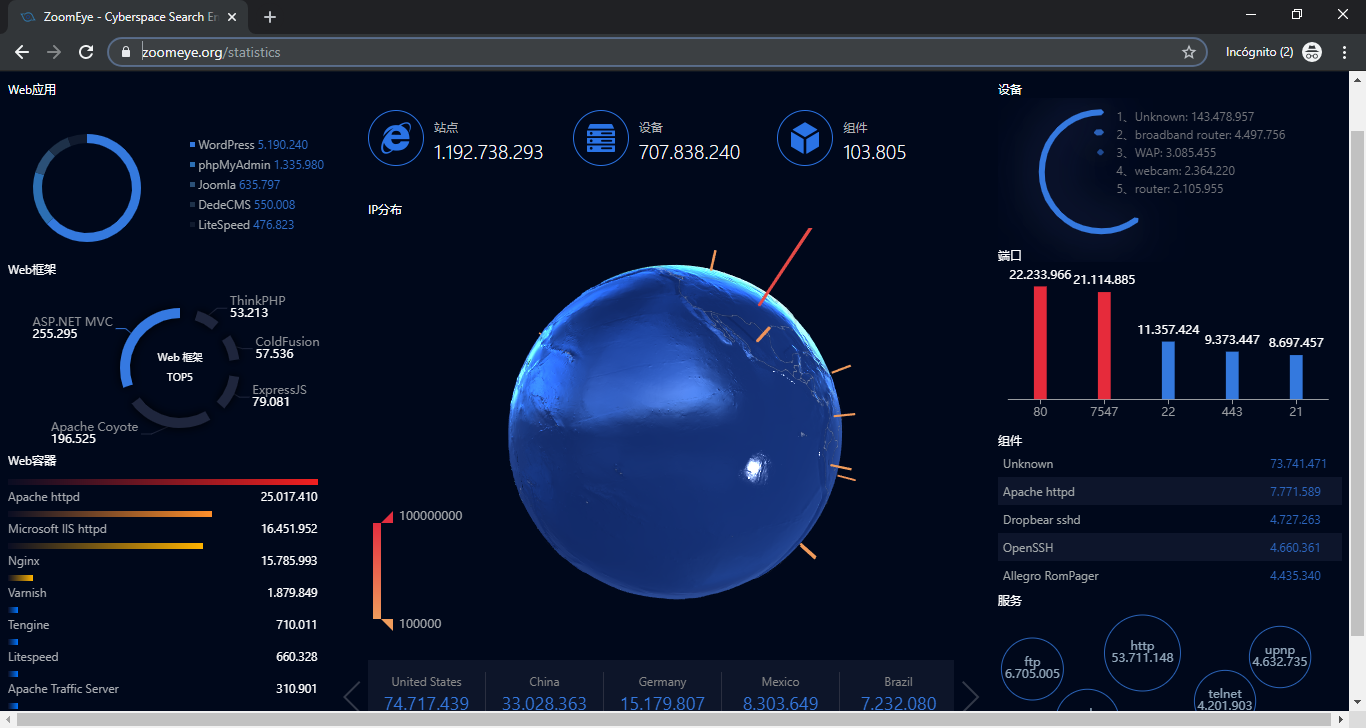

Zoomeye

Zoomeye ist Greynose sehr ähnlich, wurde aber für den chinesischen Markt entwickelt. Es gibt eine Suchmaschine, in der die Eingabe von IP-Adressen, Wörtern usw. Informationen darüber anzeigt. Wir empfehlen die Verwendung in Chinesisch mit einem Übersetzer, da die Informationen der Ergebnisse zwar in Englisch angezeigt werden, die Menüs und einige Daten jedoch nicht.

Zoomeye hat auch einen sehr interessanten Abschnitt namens Statistik, in dem wir verschiedene Statistiken des gesamten Planeten aller Art aus Ländern, Browsern, Servern, Protokollen usw. sehen können. Wenn Sie auf diese Funktion zugreifen möchten, können Sie dies aus dem Folgenden heraus tun Link .

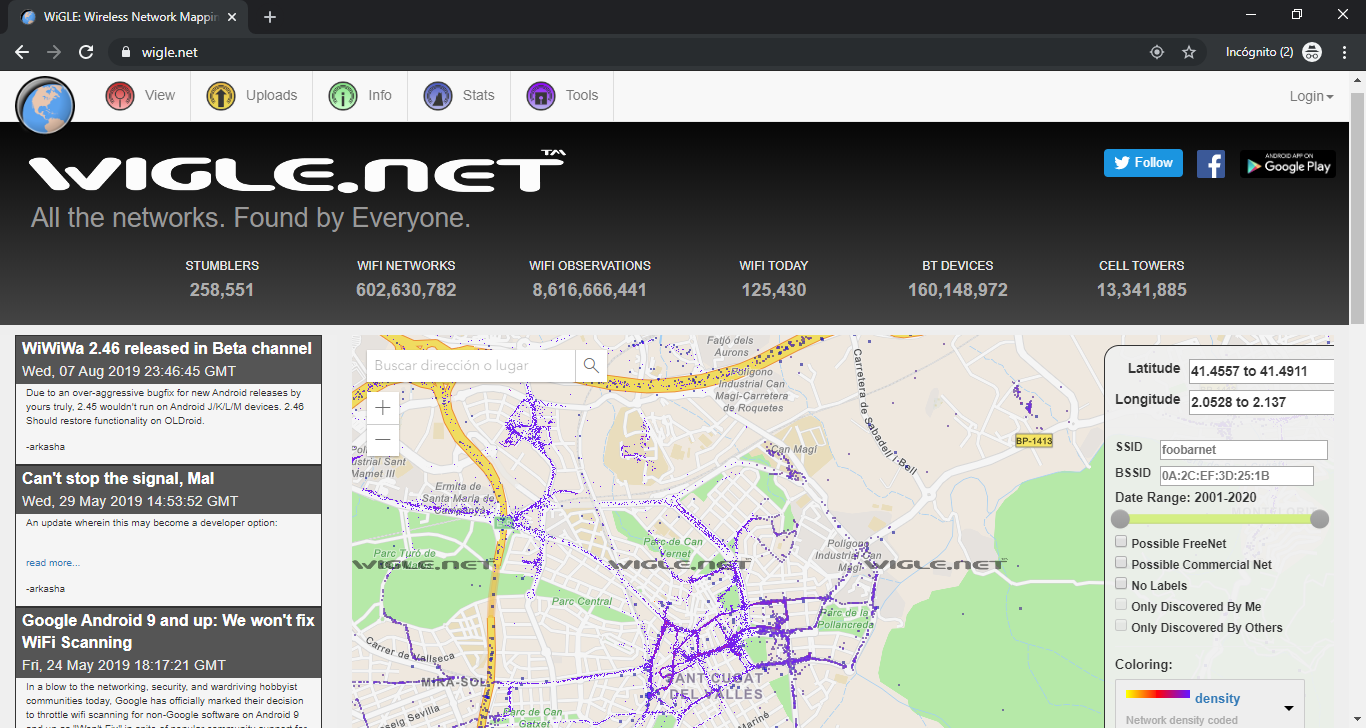

Wigle

Wigle ist eine Suchmaschine für drahtlose Netzwerke nach Koordinaten. Das heißt, wenn wir Wigle betreten, finden wir eine Karte und auf der rechten Seite können wir Breiten- und Längengradkoordinaten eingeben, um irgendwo auf dem Planeten Erde zu landen. Wenn wir zoomen, sehen wir die verschiedenen Hotspot-Netzwerke, die an dem Ort verfügbar sind. Es gibt auch Wi-Fi-Geräte, Bluetooth und Telekommunikationsantennen. Natürlich kann es sehr nützlich sein, sich umzusehen und zu sehen, ob ein Netzwerk in der Nähe verfügbar ist. Sie können auf Wigle wie folgt zugreifen Link .

Publicwww

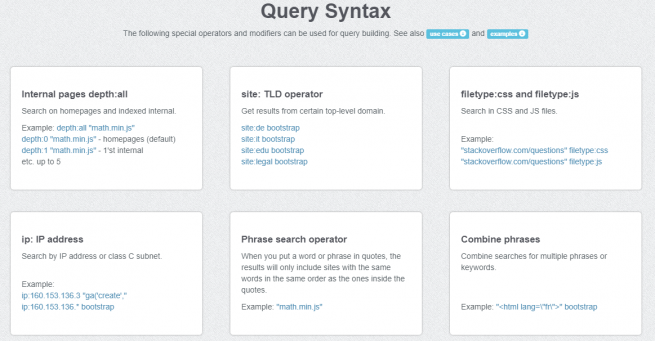

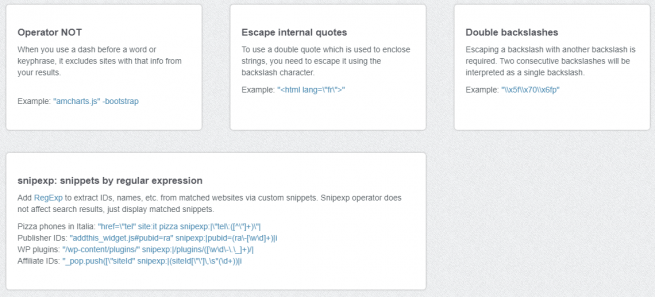

Publicwww ist eine Website, mit der wir über eine Suchmaschine auf jeder Webseite nach HTML-, JS- und CSS-Code suchen können. Seine Verwendung ist wirklich sehr einfach, aber es kann sehr nützlich sein. Die Bedienung von Publicwww ist sehr einfach. Sobald wir Ihre Website betreten, müssen wir in das Suchfeld den Code eingeben, den wir herausfinden möchten, ob er sich auf einer Website befindet. Nach der Eingabe müssen wir mit der rechten Maustaste auf die Leiste klicken, in der wir den Code eingegeben haben, und die Schaltfläche "Suchen" drücken. Daraufhin werden die gefundenen Ergebnisse angezeigt.

Wenn wir wissen möchten, welche Syntax wir in das Suchfeld eingeben können, müssen wir unten klicken, wo die blaue „Abfragesyntax: RegEx, ccTLDs usw.“ angezeigt wird, und eine neue Seite mit den verschiedenen Möglichkeiten wird geöffnet suche den Code. Wir haben einige Screenshots beigefügt, in denen Sie Beispiele sehen können.

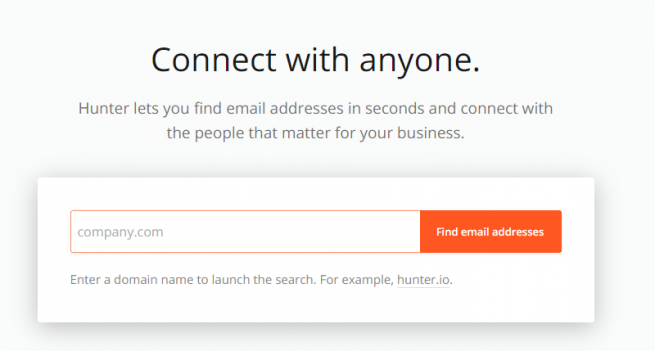

Hunter.io

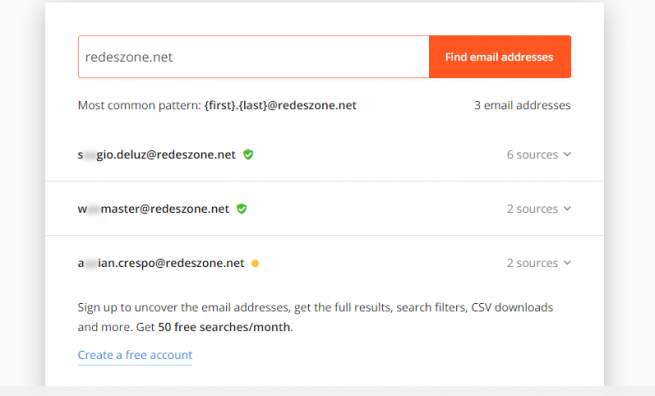

Hunter.io ist eine Website, auf der wir eine Suchmaschine haben, in die wir den Namen eines Unternehmens eingeben können und die uns alle anzeigt E-Mail Adressen, die über diese Firma durchgesickert sind. Diese Website kann nützlich sein, wenn wir eine E-Mail-Adresse finden müssen. Die Bedienung von Hunter.io ist sehr einfach. Sobald wir Ihre Website betreten, müssen wir in das Suchfeld den Namen des Unternehmens eingeben, das wir herausfinden möchten, wenn eine E-Mail-Adresse durchgesickert ist. Nach der Eingabe müssen wir rechts in der Leiste, in der wir die E-Mail-Adresse eingegeben haben, auf die Schaltfläche „E-Mail-Adressen finden“ klicken, oder wenn wir den Namen des Unternehmens eingeben, kann er in der Suchmaschine erscheinen.

Wenn Sie auf etwas klicken und nichts finden, wird die Meldung unter dem folgenden Suchfeld angezeigt: "Dies sieht nicht nach einem Domainnamen aus." Wenn Sie jedoch ein Ergebnis finden, werden die gefundenen E-Mail-Adressen angezeigt und daneben ein grünes Symbol, wenn sie noch aktiv sind, oder gelb, wenn Sie es nicht wissen. Außerdem wird auf der rechten Seite jeder gefundenen E-Mail-Adresse ein Abwärtspfeil angezeigt, der angibt, auf welcher Website Sie die E-Mail des gesuchten Unternehmens gefunden haben, und ob der Ort, an dem sie noch aktiv ist, oder Er hat es nicht gefunden.

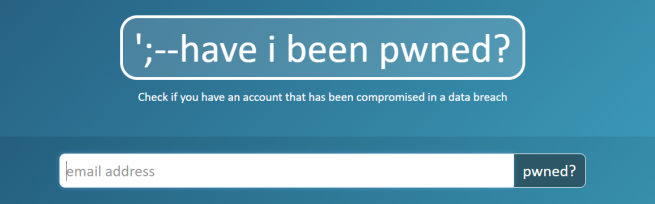

Habe schon gewusst

Dieser Habe schon gewusst Website ermöglicht es uns herauszufinden, ob ein Passwort auf einer Webseite durch die Adresse unserer E-Mail durchgesickert ist. Wir empfehlen diese Website, um sie auszuprobieren, insbesondere wegen der Lecks und des Diebstahls von Informationen in den letzten Jahren. Die Bedienung von Haveibeenpwned ist sehr einfach. Sobald wir Ihre Website betreten, müssen wir in das Suchfeld die E-Mail-Adresse eingeben, die wir herausfinden möchten, wenn das Passwort von einer Website geleakt wurde. Nach der Eingabe müssen wir mit der rechten Maustaste auf die Leiste klicken, in der wir die E-Mail-Adresse eingegeben haben, die Schaltfläche „pwned“.

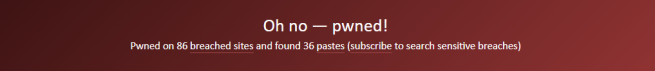

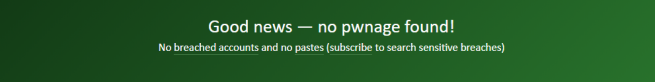

Wenn Sie nicht feststellen, dass unsere E-Mail-Adresse durchgesickert ist, wird der folgende Text unter der grün-weißen Suchleiste angezeigt: „Gute Nachrichten – keine Pwnage gefunden!“. Wenn Sie jedoch feststellen, dass unsere E-Mail-Adresse durchgesickert ist, wird der folgende Text in Rot und Weiß angezeigt: „Oh nein – pwned!“.

Für den Fall, dass uns dieses Leck passiert, müssen wir als erstes das E-Mail-Passwort ändern. Wenn wir dann auf dieser Website die gesamte Website durchgehen, wird angezeigt, wo Sie festgestellt haben, dass unsere E-Mail-Adresse und unser Passwort durchgesickert sind. Diese Webseite kann uns vor einem großen Problem des unangemessenen Zugriffs bewahren, daher empfehlen wir Ihnen, Ihre E-Mail-Adressen zu testen, um festzustellen, ob sie durchgesickert sind.

OSINT Framework

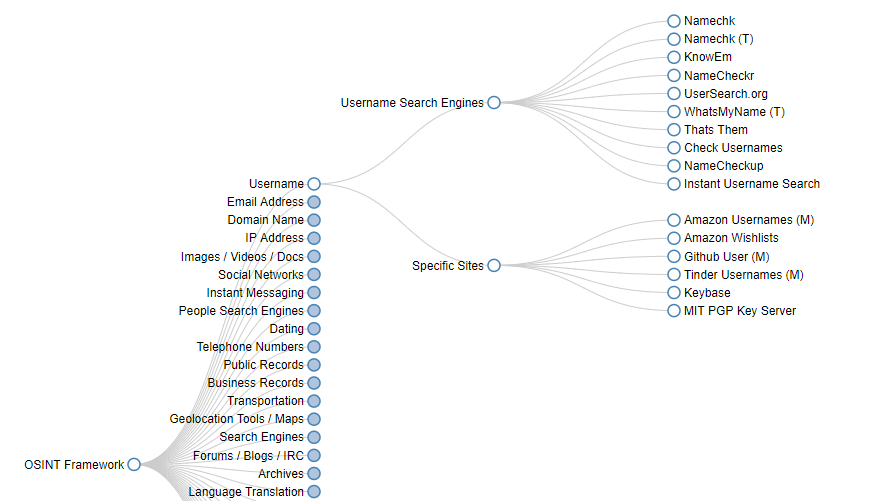

OSINT Framework ist eine Website, auf der wir durch die Verwendung verschiedener Menüs Links zu verschiedenen Websites mit Informationen zu der von uns gesuchten Kategorie finden können. Wenn wir die OSINT Framework-Website aufrufen, finden wir auf der linken Seite eine Reihe von Unterkategorien, die wir als nächstes sehen werden, in denen es darum geht, den verschiedenen Optionen zu folgen, je nachdem, was wir wollen, und am Ende führt es uns zu einer Wenn Sie darauf klicken, wird eine neue Registerkarte mit der von uns ausgewählten Suchmaschine geöffnet. Wir müssen berücksichtigen, dass, wenn wir auf die blaue Kugel klicken, ein weiteres Untermenü geöffnet wird. Ist die Kugel jedoch weiß, wird das ausgewählte Web geöffnet.

Die verschiedenen Untermenüs, die wir auswählen können, sind die folgenden:

- Benutzername : Im Abschnitt "Benutzername" haben wir andere Unterkategorien, wie z. B. "Suchmaschinen für Benutzernamen" oder "bestimmte Websites". Durch Auswahl einer dieser Unterkategorien können wir die verfügbaren Dienste einschränken, nach denen wir nach Benutzernamen suchen müssen.

- E-Mail-Adresse : Im Bereich "E-Mail-Adresse" können wir zwischen den verschiedenen Unterkategorien "E-Mail-Suche", "Häufige E-Mail-Formate", "E-Mail-Überprüfung", "Vreach-Daten", "Spam-Reputationslisten" und "Mail-Blacklist" wählen. Durch Auswahl einer dieser Unterkategorien können wir die verfügbaren Dienste einschränken, nach denen wir nach E-Mail-Adressen suchen müssen.

- Domain Name : Im Bereich "Domain Name" können wir zwischen den verschiedenen Unterkategorien "whois records", "subdomains", "Discovery", "Certificate Search", "passiveDNS", "Reputation", "Domain Blacklists", "Typosquatting" wählen. "Analytics", "URL-Expander", "Change Detection", "Social Anaysis", "DNSSEC", "Cloud-Ressourcen", "Schwachstellen" und "Tools". Durch Auswahl einer dieser Unterkategorien können wir die verfügbaren Dienste einschränken, um Daten zu Domainnamen zu finden.

- IP Address : Im Bereich "IP-Adresse" können wir zwischen den verschiedenen Unterkategorien "Geolocation", "Host- / Porterkennung", "IPV4", "IPV6", "BGP", "Reputation", "Blacklists", "Nachbardomains" wählen. , "Durch Cloud-Dienste schützen", "WLAN-Informationen", "Netzwerkanalyse-Tools" und "IP-Protokollierer". Durch Auswahl einer dieser Unterkategorien können wir die verfügbaren Dienste einschränken, um Daten zu IP-Adressen zu finden.

- Bilder / Videos / Dokumente : Im Bereich "Bilder, Videos und Dokumente" können wir zwischen den verschiedenen Unterkategorien "Bilder", "Videos", "Webcams", "Dokumente" und "Schriften" wählen. Durch Auswahl einer dieser Unterkategorien können wir die verfügbaren Dienste einschränken, um Daten zu den oben genannten Dateien zu finden.

- Social Media : Im Bereich „Social Networks“ können wir zwischen den verschiedenen Unterkategorien „Facebook“, „Twitter“, „Reddit“, „LinkedIn“, „Other Social Networks“, „Search“ und „Social Media Monitoring Wiki“ wählen. Durch Auswahl einer dieser Unterkategorien können wir die verfügbaren Dienste einschränken, um Daten in den ausgewählten sozialen Netzwerken zu finden.

- Instant Messaging : Im Bereich "Instant Messaging" können wir zwischen den verschiedenen Unterkategorien "Skype", "Snapchat", "KiK" und "Yikyak" wählen. Wenn Sie eine dieser Unterkategorien auswählen, können Sie die verfügbaren Dienste einschränken, die für die Suche nach Daten in den ausgewählten Instant Messaging-Netzwerken erforderlich sind.

- Personensuchmaschinen : Im Bereich „Personensuchmaschinen“ können wir zwischen den beiden Unterkategorien „Allgemeine Personensuche“ und „Registries“ wählen. Durch Auswahl einer dieser Unterkategorien können wir die verfügbaren Dienste einschränken, um Daten zu der ausgewählten Kategorie zu finden.

- Partnersuche : Im Bereich "Dating" können wir zwischen den verschiedenen Unterkategorien "match.com", "ayi.com", "plenty of fish.com", "eharmony", "farmers only", "zoosk" und "okcupid" wählen. , "Tinder", "wamba.com", "adultfriendfinder", "Ashley madison", "beautifulpeople.com", "badoo", "spark.com", "meetup", "blackpeoplemeet" und "review of users". Durch Auswahl einer dieser Unterkategorien können wir die ausgewählte Website oder den ausgewählten Service eingrenzen oder betreten.

- Telefonnummern : Im Abschnitt "Telefonnummern" können wir zwischen den verschiedenen Unterkategorien "Voicemail", "International", "Pipl API", "Whocalld", "411", "Callerid Test", "ThatSthem - Reverse Puts Lookup", " Twilio Lookup, Fonde Finder, True Caller, Reverse Genie, Spydialer, Puts Validator, Free Carrier Lookup, mr. nummer ”,” calleridservice.com ”,” nächster anrufer ”,” data24-7 ”,” hlr lookup portal ”,” opencnam ”,” opencnam api ”,” usphonebook ”,” numspy ”und” numspy-api ”. Durch Auswahl einer dieser Unterkategorien können wir die verfügbaren Dienste einschränken, um Daten zu Telefonnummern zu finden.

- Öffentliche Aufnahme : Innerhalb des Abschnitts „Öffentliche Aufzeichnungen“ können wir zwischen den verschiedenen Unterkategorien „Vermögensaufzeichnungen“, „Gerichts- / Strafregisteraufzeichnungen“, „Personenstandsaufzeichnungen“, „Finanz- / Steuerressourcen“, „Geburtsaufzeichnungen“, „Sterberegister“ und „Sterberegister“ wählen. US-Länderdaten, Wählerdaten, Patentdaten, politische Daten, öffentliche Daten, Rätsel, offener Datenkatalog der Weltbank, brb public records, govdata Und "open.data-portal München". Die Auswahl einer dieser Unterkategorien ermöglicht es uns, die verfügbaren Dienste einzugrenzen, nach denen wir nach öffentlichen Daten suchen müssen. Der Schwerpunkt liegt auf den USA, obwohl wir einige Optionen für andere Länder wie Deutschland haben.

- Geschäftsunterlagen : Im Bereich „Geschäftsunterlagen“ können wir zwischen den verschiedenen Unterkategorien „Geschäftsberichte“, „Allgemeine Informationen und Neuigkeiten“, „Unternehmensprofile“, „Mitarbeiterprofile und Lebensläufe“ und „Zusätzliche Ressourcen“ wählen. Durch Auswahl einer dieser Unterkategorien können wir Informationen über und für Unternehmen einschränken.

- Transportwesen : Im Bereich „Transport“ können wir zwischen den verschiedenen Unterkategorien „Fahrzeugaufzeichnungen“, „Flugaufzeichnungen“, „Schiffsaufzeichnungen“, „Eisenbahnaufzeichnungen“, „Satellitenortung“ und „Sendungsverfolgung“ wählen. Durch Auswahl einer dieser Unterkategorien können wir Informationen zu verschiedenen Kategorien und Transportmitteln einschränken.

- Geolocation-Tools / Karten : Im Abschnitt "Geolokalisierungstools / Karten" können wir zwischen den verschiedenen Unterkategorien "Geolokalisierungstools", "Koordinaten", "Kartenberichtstools", "Mobilfunkabdeckung", "Google Maps", "Bing Maps" und "HIER Karten" wählen "," Dual Maps "," Instant Google Street View "," Wikimapia "," Openstreetmap "," Flash Earth "," Historische Antennen "," Google Maps Update Alerts "," Google Earth Overlays "," Yandex .maps " , "Terraserver", "Google Earth", "Baidu Maps", "Corona", "Daum", "Naver", "Earthexplorer", "Openstreetcam", "Dronetheworld", "Travel by Drone", "Hivemapper", " Landsatlook Viewer “,„ Sentinel2look Viewer “,„ Nexrad Data Inventory Search “,„ Mapquest “,„ Openrailwaymap “,„ Openstreetmap Routing Service “,„ Wander- und Fahrradkarte “,„ Postleitzahlendaten des US-Navigationsführers “und„ Wayback-Bilder “. . Durch Auswahl einer dieser Unterkategorien können wir Informationen zu verschiedenen Kategorien und Geolokalisierungsdiensten einschränken.

- Search Engines : Im Bereich „Suchmaschinen“ können wir zwischen den verschiedenen Unterkategorien „Allgemeine Suche“, „Metasuche“, Codesuche “,„ FTP-Suche “, Wissenschafts- / Publikationssuche“, „Nachrichtensuche“, „Sonstige Suche“ wählen. "Suchwerkzeuge", "Suchmaschinenführer" und "Faktenprüfung". Durch Auswahl einer dieser Unterkategorien können wir Informationen aus verschiedenen Kategorien und über verschiedene Suchmethoden einschränken.

- Foren / Blogs / IRC : Im Bereich „Foren / Blogs / IRC“ können wir zwischen den verschiedenen Unterkategorien „Forensuchmaschinen“, „Blogsuchmaschinen“ und „IRC-Suche“ wählen. Durch Auswahl einer dieser Unterkategorien können wir einen Dienst auswählen, der eine Suche in Foren, Blogs oder IRC durchführt.

- Produkte : Im Bereich „Archive“ können wir zwischen den verschiedenen Unterkategorien „Web“, „Datenlecks“, „Öffentliche Datensätze“ und „Andere Medien“ wählen. Wenn Sie eine dieser Unterkategorien auswählen, können Sie einen Dienst auswählen, der eine Dateisuche durchführt.

- Sprachübersetzungsdienste : Im Bereich "Sprachübersetzungen" können wir zwischen den verschiedenen Unterkategorien "Text", "Bilder" und "Analyse" wählen. Durch Auswahl einer dieser Unterkategorien können wir einen Übersetzungsdienst eingrenzen und auswählen.

- Metadaten : Im Bereich "Metadaten" können wir zwischen den verschiedenen Unterkategorien "exiftool", "metagoofil", "seal" und "codetwo Outlook export" wählen. Durch Auswahl einer dieser Unterkategorien können wir einen Dienst eingrenzen und auswählen, der eine Metadatensuche durchführt.

- Mobile Emulation : Im Abschnitt "Mobile Emulation" können wir nur die Unterkategorie "Android" auswählen, während wir in der Kategorie "Android" die Unterkategorien "Emulationstools" und "Apps" erhalten. Durch Auswahl einer dieser Unterkategorien können wir einen Android-Emulationsdienst eingrenzen und auswählen.

- Terrorismus : Im Bereich "Terrorismus" können wir nur die Unterkategorie "Globale Terrorismusdatenbank" auswählen. Durch Auswahl dieser Kategorie können wir auf eine Datenbank zum Thema Terrorismus zugreifen.

- Dunkle Web : Im Bereich "Dark Web" können wir zwischen den verschiedenen Unterkategorien "General Info", "Clients", "Discovery", "TOR Search", "TOR Directories", "TOR2web", "Web or Proxy" und "IACA" wählen Unterstützung für dunkle Webuntersuchungen “. Durch Auswahl einer dieser Unterkategorien können wir einen Dienst oder Informationen über das dunkle Web eingrenzen und auswählen.

- Digitale Währung : Im Bereich „Digitale Währung“ können wir zwischen den verschiedenen Unterkategorien „Bitcoin“, „Ethereum“ und „Monero“ wählen. Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene Dienste und Websites für die ausgewählte digitale Währung zugreifen.

- Kleinanzeigen : In der Rubrik "Kleinanzeigen" können wir zwischen den verschiedenen Unterkategorien "craigslist", "kijiji", "quikr", "ebay", "offerup", "goofbid", "flippity", "searchalljunk", "totalcraigsearch" wählen. "Backpage", "search tempest", "oodley" und "claz.org". Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene Klassifizierungsdienste zugreifen.

- Encoding / Decoding : Im Bereich „Encoding / Decoding“ können wir zwischen den verschiedenen Unterkategorien „base64“, „Barcodes / QR“, „Javascript“, „PHP“, „XOR“, „Cyberchef“ und „Funktionen online“ wählen. Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene Dienste und Programmierungswebsites zugreifen.

- Tools : Im Bereich "Tools" können wir zwischen den verschiedenen Unterkategorien "osint automation", "pentesting recon", "virtual machines", "paterva / maltego", "epic privacy browser" und "overview" wählen. Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene Tools zugreifen.

- Analyse bösartiger Dateien : Innerhalb des Abschnitts "Malware-Analyse" können wir zwischen den verschiedenen Unterkategorien "Suche", "Gehostete automatisierte Analyse", "Office-Dateien", "PDFs", "Pcaps", "Ghidra" und "Malware-Analyse-Tools" wählen. Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene Analysetools für schädliche Dateien zugreifen.

- Exploits & Advisories : Im Abschnitt "Exploits & Advisories" können wir zwischen den verschiedenen Unterkategorien "Standardkennwörter", "Mitre Att & Ck", "Exploit DB", "Packet Storm", "Securityfocus", "nvd - nist" und "osvdb" wählen "," Cve details "," cve mitre "," owasp "," 0day.today "," secunia "und" Canadian Centre for Cyber Security ". Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene Tools und Websites zugreifen, um Exploits zu analysieren.

- Threat Intelligence : Im Abschnitt "Bedrohungsinformationen" können wir zwischen den verschiedenen Unterkategorien "Phishing", "ioc-Tools", "ttps", "IBM X-Force Exchange", "Plattform für den Austausch von Malware-Informationen", "Malware-Patrouille" und "Projekt" wählen Honigtopf, Cymon Open Threat Intelligence, MlSecProject / Combine, Hostintel - Keithjjones Github, Massive-Octo-Spice - Csirgadgets Github, Bot Scout, Blueliv Threat Exchange, Aptnotes "Honeydb", "pulsedive" und "Mr. looquer ioc feed - 1st Dual-Stack-Bedrohungs-Feed “. Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene Informationswebsites zugreifen.

- OpSec : Im Bereich "opsec" können wir zwischen den verschiedenen Unterkategorien "Persona-Erstellung", "Anonymes Surfen", "Datenschutz / Aufräumen" und "Metada / Stil" wählen. Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene opsec-Tools und Websites zugreifen.

- Dokumentation : Im Abschnitt "Dokumentation" können wir zwischen den verschiedenen Unterkategorien "Surfen im Internet", "Bildschirmaufnahme", "Kartenpositionen" und "Zeitachse js3" wählen. Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene Dokumentationen zugreifen.

- Ausbildung : Im Abschnitt "Training" können wir zwischen den verschiedenen Unterkategorien "Spiele", "automatingosint.com", "Open Source Intelligence-Techniken", "plessas", "sans sec487 osint class", "netbootcamp" und "smarte Fragen" wählen „Durch Auswahl einer dieser Unterkategorien können wir auf verschiedene Schulungswebsites zum ausgewählten Thema zugreifen.

Wie Sie in OSINT Framework sehen können, ist es bei der Anzahl der angebotenen Menüs und Kategorien eher Wikipedia-artig, fast jede Kategorie zu finden, nach der wir suchen. Wir empfehlen Ihnen auf jeden Fall, es zu versuchen.