Millionen von Mitarbeitern von Organisationen auf der ganzen Welt sind auf Remote-Arbeit umgestiegen. Daher haben Organisationen diesbezüglich mobilisiert, um ihren Systemen eine angemessene Sicherheit in ihren Systemen zu bieten.

Die Wahrscheinlichkeit eines Cyberangriffs steigt exponentiell, und nicht nur große Unternehmen werden von Cyberkriminellen angegriffen, sondern auch kleine und mittlere Unternehmen, da es sich in der Regel um Unternehmen mit weniger Sicherheitsmaßnahmen als die „großen“ handelt.

Folglich müssen wir als Netzwerkadministrator oder Computersicherheitsspezialist über die erforderlichen Tools verfügen, um unsere Infrastruktur sicher zu halten. Heute in diesem Artikel werden wir Ihnen alles zeigen, was Sicherheit Zwiebel hat, eine komplette Suite von Netzwerk-Audits völlig kostenlos und Open Source.

Es ist ein Linux Verteilung, die auf Bedrohungserkennung, Sicherheitsüberwachung und Protokollverwaltung ausgerichtet ist. Eine der herausragendsten Funktionen von Security Onion ist, dass standardmäßig mehrere Tools enthalten sind, sodass wir nichts installieren oder das Leben für die Implementierung zu schwierig machen müssen. Sie können beispielsweise unter anderem auf Elasticsearch, Snort, Zeek, Wazuh, Cyberchef und NetworkMiner zugreifen. Andererseits ist die Implementierung sehr einfach, da es einen Installationsassistenten gibt, mit dem diese Suite in wenigen Minuten gestartet werden kann.

Einer der Gründe, warum Security Onion für Netzwerk- und Sicherheitsüberprüfungen in Betracht gezogen werden sollte, ist die Fähigkeit dazu bündeln mehrere Top-Netzwerksicherheitstools in ein Paket . Dies erleichtert nicht nur die Verwaltung, sondern auch Unternehmen aller Art den Zugriff auf eine umfassende Lösung. Mit anderen Worten, eine Komplettlösung, die garantiert, dass die Verantwortlichen für Netzwerkinfrastruktur und Sicherheit das vollständige Bild haben.

Diese Suite enthält nicht nur reaktive Tools wie die Reaktion auf Vorfälle oder die forensische Computersicherheit. Es enthält auch proaktive Tools, mit denen wir wissen, was mit unserem Netzwerk passiert. Welche Schwachstellen haben Sie mit verschiedenen Schwachstellenscanner , welche Ports sind unnötig offen und eine lange etcetera.

Ein sehr wichtiger Aspekt, der sich in Ihrer Dokumentation deutlich widerspiegelt, ist jedoch, dass dieses Tool keine Zauberei ist. Es ist auch kein Tool, das alles für Sie erledigt. Die Optimierung und Automatisierung von Netzwerkprozessen ist zweifellos ein großer Vorteil. Wir sollten uns jedoch die Zeit nehmen, um mehr über Toolsuiten wie diese zu erfahren. Holen Sie auch das Beste aus ihnen heraus.

Welche Tools enthält Security Onion?

Jetzt werden wir über einige Programme sprechen, die in Security Onion enthalten sind. Einige der integrierten Programme sind beispielsweise netsniff-ng Dieses Tool erfasst alle Informationen zur Netzwerkaktivität. Darüber hinaus wird die Speicherkapazität Ihrer Infrastruktur angepasst, indem sehr alte Daten gelöscht werden, um Platz zu sparen. Die Paketerfassung ist nützlich, um Schwachstellen und verdächtige Ereignisse zu erkennen. Nur mit der Paketerfassung können Situationen wie Datenlecks, Phishing-Ereignisse, Eingriffe in den Netzwerkverkehr und vieles mehr erkannt werden.

Auf der anderen Seite hat es Werkzeuge für Intrusion Detection- und Prevention-Systeme (IDS / IPS). Einerseits hat es regelbasierte Tools, die sind Schnauben und Erdmännchen Diese beiden Tools basieren auf Regeln, die helfen, Eingriffe für die nachfolgende Blockierung durch die zu erkennen Firewall. Was also passiert, ist, dass die Tools solche Eingriffe erkennen und auf die „Fußabdrücke“ ihrer Systeme in ihren Datenbanken verweisen, wodurch effektiv alle Hinweise auf unregelmäßigen Netzwerkverkehr erkannt werden.

Auf der anderen Seite hat es ein analysebasiertes IDS / IPS-Tool wie Zeek . Es ist verantwortlich für die Überwachung der Aktivitäten im Netzwerk sowie für das Sammeln von Verbindungsdatensätzen. DNS Anforderungen, Netzwerkdienste und -software, SSL-Zertifikate usw. Ebenso werden Aktivitätsprotokolle aus den Protokollen HTTP, FTP, IRC, SMTP, SSH, SSL und Syslog erfasst.

Einer der Vorteile dieses Tools besteht darin, dass es Ereignisdaten in Echtzeit analysieren kann. Ein sehr interessantes Beispiel in der Dokumentation ist, dass Sie Informationen in Zeek importieren können, das später zu einem Skript werden kann, das lesen kann csv Dateien (Datei durch Kommas getrennt) die Daten von Mitarbeitern einer Organisation enthalten, und das ist Cross Pfade mit Aktivität Protokolle wie Auf diese Weise wird Zeek zu einer Brücke, um andere Tools wie Antivirus, Antimalware, SIEM und mehr zu unterstützen, sodass Maßnahmen gegen Sicherheitsbedrohungen direkter und effektiver sind.

Wazuh ist ein weiteres verfügbares IDS-Tool, das sich durch Hosts auszeichnet. Letzteres bedeutet, dass es installiert ist Endpunkte das heißt, auf den Computern jedes Benutzers. Für Ihre Sicherheit ist dieses Tool mit beiden kompatibel Windows, Linux und Mac OS. Mit Wazuh haben Sie einen vollständigen Überblick über jeden Host, der im Netzwerk aktiv ist. Es ist in der Lage, die Ereignisprotokolle jedes Hosts zu analysieren, zusätzlich zur Überprüfung der Dateiintegrität, zur Überwachung von Netzwerkrichtlinien und zur Erkennung von Rootkits. Seine Effektivität wird dank der in Echtzeit ausgegebenen Warnungen und seiner Maßnahmen angesichts von Bedrohungen noch proaktiver.

Wie wir sehen können, ist es wichtig, über diese Vielzahl von IDS / IPS-Tools zu verfügen, um Cyber-Angriffe erfolgreich zu identifizieren. Hinzu kommt die Möglichkeit, den genauen Ursprung zu kennen, sodass sich unsere Netzwerkinfrastruktur auf der Grundlage der von diesen Tools bereitgestellten Informationen verbessert.

Datenanalyse-Tools

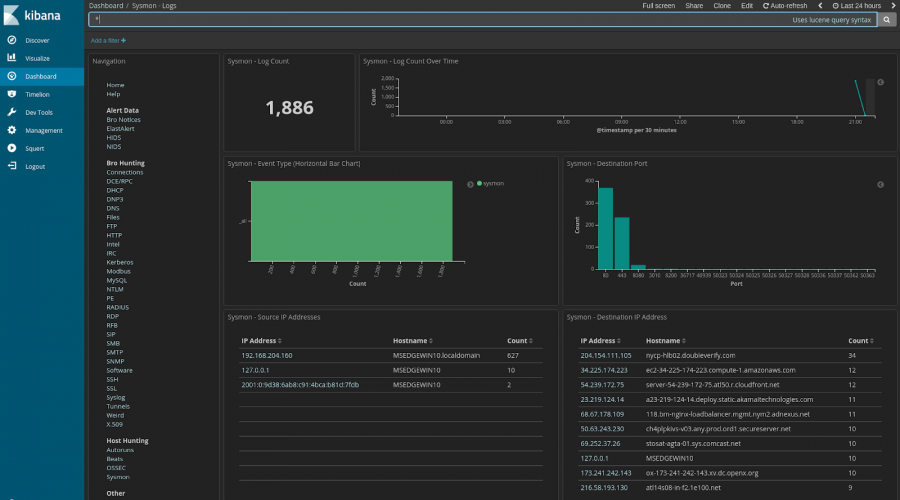

Wie zu sehen ist, verfügt Security Onion über mehrere Quellen, um Daten zu den Aktivitäten im Netzwerk zu generieren. Was können wir jedoch mit diesen Daten tun? Die beste Idee ist, sie zu analysieren und Sie haben 3 Werkzeuge dafür.

Sguil

Es bietet Sichtbarkeit in Bezug auf alle gesammelten Daten. Es hat einen direkten Link zu den oben genannten Tools: Snort, Suricata und Wazuh. Eine der Besonderheiten von Sguil ist, dass es als Brücke zwischen IDS / IPS-Tools und Paketerfassungstools fungiert. Der direkte Nutzen davon besteht darin, dass es effektiver ist, das Problem zu identifizieren, was dagegen zu tun ist, wer es tun sollte und es je nach Fall zu eskalieren, damit die richtigen Leute es rechtzeitig lösen können.

Es ist einfacher, eine Schnittstelle zu haben, die die Zusammenarbeit zwischen Mitgliedern des IT- und / oder Computersicherheitsteams fördert. Es gibt nichts Mühsameres, als eine Cyber-Bedrohung zu identifizieren und den Grund oder die Herkunft nicht zu kennen. Die verantwortliche Person, die alles überprüfen muss, weiß möglicherweise nicht genau, ob es sich um eine interne oder externe Bedrohung handelt. Daher ist dieses Tool für dieses Szenario sehr nützlich.

Andere verfügbare Tools sind Squeert , Kibana und CapMe . Praktisch alle haben das zentrale Ziel, die mehreren Daten zu analysieren, die aus IDS / IPS-Tools und der Paketerfassung generiert werden. Es ist natürlich nicht mehr möglich, zu viel Zeit damit zu verbringen, das Beste aus den Daten herauszuholen. Wenn es Tools gibt, die dies für uns tun können, gibt es nichts Besseres, als sich für sie zu entscheiden.

Wie starte ich Security Onion?

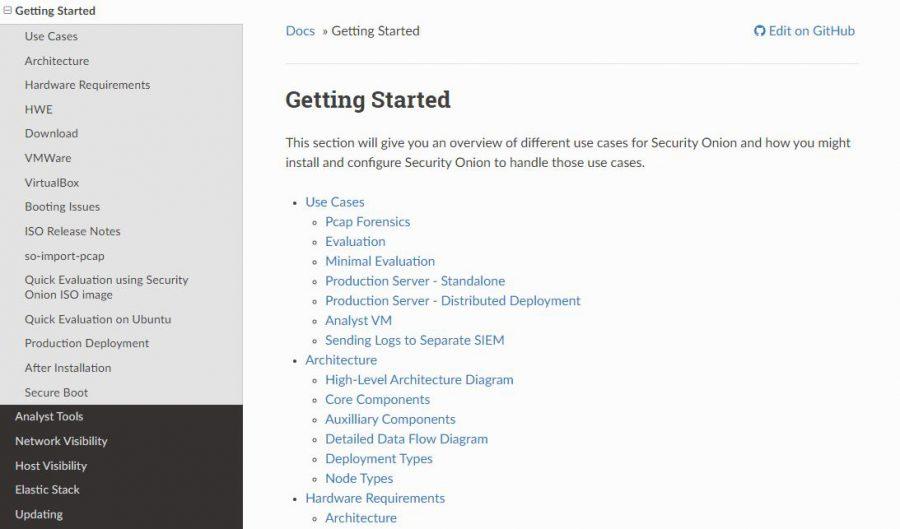

Das erste, was wir tun müssen, ist auf die zuzugreifen herunterladen auf Github, damit Sie so schnell wie möglich beginnen können. Es wird jedoch dringend empfohlen, die Dokumentation Webseite. Der Abschnitt Erste Schritte zeichnet sich durch eine extrem breite Palette aus und bietet dem Benutzer mehrere Möglichkeiten, Security Onion zum Laufen zu bringen.

Sie haben keinen Computer mit einer Linux-Distribution? Kein Problem, die Dokumentation für diese Suite enthält die Möglichkeit der Virtualisierung mit Lösungen, die bereits als Virtual Box und VMware bekannt sind. In beiden Fällen erhalten Sie Anweisungen zum Erstellen der virtuellen Maschinen von Grund auf neu, insbesondere zum Einrichten der Security Onion-Suite und zum Durchführen von Netzwerkprüfungen.

Ein weiterer wichtiger Aspekt ist, dass die Dokumentation a Spickzettel (Notizenvorlage) Hier finden Sie die wichtigsten Befehle auf einen Blick. Zum Beispiel wissen Sie, was die Wartungsaufgaben im Allgemeinen sind. Andererseits enthält dieselbe Vorlage eine Zusammenfassung wichtiger Dateien und deren Pfad. Dies ist äußerst nützlich, insbesondere wenn wir die Protokolle der einzelnen Tools in dieser Suite suchen möchten.