Wenn Sie in der IT arbeiten und Ihre Organisation von zu Hause aus arbeitet, haben Sie mehr Verantwortung. In jüngster Zeit hat sich die Telearbeit in der Bevölkerung normalisiert und in gewisser Weise die Anzahl der Beschäftigten verändert. Gleichzeitig setzen wir sie vielen Risiken und Sicherheitsbedrohungen aus. Folglich müssen wir uns der Sicherheit der Heimarbeitskräfte mehr als bewusst sein. Und dieser höhere Bekanntheitsgrad impliziert, dass wir einen intensiven Scan nach Schwachstellen durchführen müssen. In diesem Handbuch erfahren Sie, was Sie tun sollten, um Ihre zu untersuchen Windows Netzwerk im Detail und finden Sie heraus, welche Schwachstellen es haben könnte.

Wie wir weiter unten erläutern werden, können diese Aktionen als Teil der Routine angewendet werden. Denken Sie daran, dass die Sicherheit unserer Netzwerke jederzeit vorhanden sein muss und nicht nur, wenn wir mit einem Szenario möglicher Cyberangriffe konfrontiert sind. Oder wenn wir bereits Opfer eines fraglichen Angriffs waren, ist es besser, den Cyber-Angriff zu verhindern, als ihn zu lösen oder zu mildern.

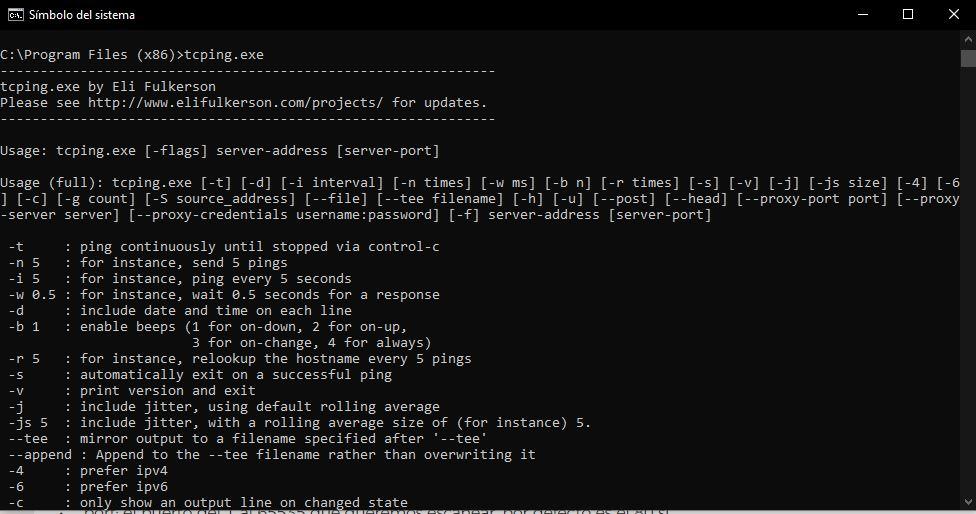

Port-Scan

Als erstes sollten wir einen Port-Scan durchführen. Auf diese Weise erfahren Sie, welche Ports geöffnet sind. Wir müssen bedenken, dass ein oder mehrere offene Ports es jedem im Internet ermöglichen, zu versuchen, mit unserem Netzwerk zu „kommunizieren“. Ein solcher Kommunikationsversuch kann einen Angriff bedeuten, der die Sicherheit und Integrität des Netzwerks selbst verletzt. Wir sollten nur die Ports, die wir tatsächlich verwenden, offen halten und die Anwendungen, die diese Ports „abhören“, ordnungsgemäß schützen und nicht offen lassen.

In Anbetracht der Richtlinien Ihrer Organisation können Sie das verfügbare Tool verwenden oder eine Autorisierung anfordern, um eines zu verwenden, das nicht durch interne Vorschriften abgedeckt ist. Für den Fall, dass Sie ein Netzwerk mit geringerer Größe und geringeren Funktionen haben, können Sie Tools wie z TCP-Funktion , ein sehr empfehlenswertes Programm, das völlig kostenlos ist und direkt über die Windows-Befehlszeile ausgeführt wird. Diese Anwendung teilt uns mit, ob ein anderer Windows-Computer offene Ports hat oder nicht, damit wir überprüfen können, wie es ist Firewall Einstellungen sind.

Die Windows-Firewall sollte immer jeden externen Zugriff blockieren, den wir zuvor nicht nach außen vorgenommen haben. Auf diese Weise verringern wir die Gefährdung unserer Dienste, sei es innerhalb des privaten oder professionellen lokalen Netzwerks.

Wenn Sie nun Tools mit mehr Funktionen und einem höheren Detaillierungsgrad wünschen, empfehlen wir Ihnen, sich für diese zu entscheiden Nmap or Zenmap . Der Unterschied zwischen beiden besteht darin, dass Zenmap über eine grafische Oberfläche verfügt, was bei Nmap nicht der Fall ist. Zenmap basiert jedoch auf Nmap, sodass wir genau die gleichen Funktionen haben. Mit diesen beiden Programmen können wir verschiedene hochentwickelte Port-Scans mit unterschiedlichen Techniken durchführen.

Wenn sich die Netzwerkinfrastruktur unter Windows befindet, wird empfohlen, sich über die Ports zu informieren, die nur unter Windows reagieren sollen Netzwerk Level-Authentifizierung . Wir müssen berücksichtigen, dass diese Art der Authentifizierung eine Netzwerkrichtlinie ist, die jederzeit aktiviert werden kann. Standardmäßig ist es deaktiviert. Im folgenden Video teilen wir ein Referenz-Tutorial, das Schritt für Schritt zeigt, wie es geht. Der demonstrierte Fall ist Windows Server 2016, aber die Schritte sind zwischen den neuesten vorhandenen Versionen relativ gleich.

Achtung mit den Protokollen von DNS-Servern und Firewall

In den Protokollen finden wir sehr wertvolle Informationen, die uns bei der Suche nach möglichen Schwachstellen unterstützen. Achten Sie vor allem auf den ausgehenden Verkehr in Ihrem Netzwerk. Stellen Sie sicher, dass diejenigen, die eine Verbindung herstellen, nur von Ihrer Organisation autorisierte RAS-Tools verwenden. Wenn Sie eine Aktivität im Zusammenhang mit einem nicht autorisierten Programm feststellen, analysieren Sie, welches Tool und welcher Host es war.

In dieser Hinsicht hilft Folgendes, die Verwendung nicht autorisierter Programme zu vermeiden: Die Installation von Programmen ist nicht zulässig anders als das, was der Benutzer möglicherweise benötigt. Fordern Sie mit anderen Worten immer den Zugriff des Administratorbenutzers an. Dies hängt jedoch von den Richtlinien der einzelnen Organisationen ab und davon, ob der Benutzer seine eigenen Geräte verwendet oder nicht.

Es ist wichtig, eine genau definierte Art von Programmen oder Anwendungen im Allgemeinen zu haben, die eine Person entsprechend ihren Funktionen verwenden kann. Beschränken Sie je nach Fall die Berechtigungen, um Änderungen auf Ihrem Computer zuzulassen. Denken Sie daran, dass eine einfache Installation des Programms Probleme verursachen kann, wenn wir in unseren Netzwerken nicht die entsprechenden Sicherheitsmaßnahmen anwenden. Beispiele: Verbreitung von Malware, Ransomware, Schadcode zum Erstellen von Botnetzen usw.

Mit Erwähnung von Firewalls können wir Verkehrsanalysetools verwenden. Dies, um den von ihnen erzeugten Verkehr sichtbar zu machen. Wenn Sie einen unregelmäßigen Spitzenwert der Bandbreitennutzung feststellen, überprüfen Sie, ob die Situation durch ein verdächtiges Programm auftritt oder ob die Verwendung innerhalb des internen Netzwerks nicht zulässig ist.

Überwachen Sie allgemeine Konfigurationsänderungen

Es empfiehlt sich, interne Kontrollen und / oder Audits durchzuführen, um nach unregelmäßigen Aktivitäten in der Firewall-Konfiguration zu suchen. Darüber hinaus können wir Möglichkeiten zur Implementierung von Best Practices in Bezug auf die Konfiguration der betreffenden Firewalls erkennen. Es ist wichtig zu beachten, dass eine Überwachungs- oder Prüfungsmaßnahme nicht als bloßer Kontrollmechanismus betrachtet werden sollte. Sie kann vielmehr als Brücke zur Einführung von Praktiken dienen, die letztendlich den Endbenutzern des Netzwerks zugute kommen.

In jedem Fall sollte das Support-Team Ihres Providers Sie bei Fragen, Anregungen oder Problemen unterstützen.

Etwas, das üblich ist, beiseite zu lassen, ist der Aspekt von die Berechtigungen . Wir müssen bedenken, dass es nicht dasselbe ist, dass die Mitarbeiter einer Organisation „unter Kontrolle“ des internen Netzwerks des Unternehmens arbeiten, sondern dass sie dies remote tun. Es ist wichtig, eine Überprüfung der Genehmigungen durchzuführen, insbesondere wenn die Arbeit von zu Hause aus einige Monate dauern wird oder etwas Bestimmtes.

Es tut nie weh, Berechtigungen und Zugriffe einzuschränken. Die zahlreichen Cyberangriffe, die Tausende von Menschen auf der ganzen Welt in Schach halten, sind mehr denn je bereit zu handeln. Dies liegt daran, dass viel mehr Menschen von zu Hause aus arbeiten und viele von ihnen nicht über die erforderlichen Sicherheitsmaßnahmen verfügen, um eine Verbindung zu ihren Ressourcen herzustellen. Nicht vergessen, jede Art von Angriff Dies ist hauptsächlich auf Faulheit, Ignoranz, Ignoranz und sogar Unschuld von Benutzern und IT-Fachleuten zurückzuführen.