pfSense ist am weitesten verbreitet Firewall-orientiertes Betriebssystem auf professioneller Ebene, sowohl in der häuslichen Umgebung mit fortgeschrittenen Benutzern als auch in kleinen und mittleren Unternehmen, um ihr Netzwerk korrekt zu segmentieren und Hunderte von Diensten zur Verfügung zu haben. pfSense basiert auf dem beliebten FreeBSD-Betriebssystem, daher haben wir die Garantie, dass es ein stabiles, robustes und vor allem sehr sicheres Betriebssystem ist. Im Gegensatz zu anderen Firewalls verfügt pfSense über eine wirklich vollständige und sehr intuitive grafische Oberfläche, da wir eine kurze Erläuterung der zu konfigurierenden Parameter erhalten. In diesem Artikel erklären wir heute alles über pfSense und wie es auf jedem Computer mit zwei Netzwerkkarten (eine für WAN und eine für LAN) installiert wird.

pfSense ist ein Betriebssystem, das nur sehr wenige Ressourcen verbraucht. Abhängig von der Verwendung, den Benutzern, die Daten übertragen werden, und den von uns installierten Diensten benötigen wir jedoch mehr oder weniger Ressourcen CPU Macht und auch RAM Speichergröße. Dieses Betriebssystem kann auf praktisch jedem aktuellen Computer installiert werden. Logischerweise hängt die Leistung, die wir erhalten, von der Hardware ab. Dies gilt auch für die Konfiguration, die wir an der Firewall selbst vorgenommen haben. Für pfSense ist es am wichtigsten, Ethernet-Netzwerkkarten zu erkennen. Um Probleme zu vermeiden, wird am meisten empfohlen Intel, aber es gibt viele andere Hersteller, die ebenfalls kompatibel sind, aber zuerst wäre es ratsam, in den offiziellen pfSense-Foren zu lesen.

Merkmale

Das Hauptziel des pfSense-Betriebssystems besteht darin, Sicherheit für Privat- und Geschäftsumgebungen zu bieten. Dieses Gerät fungiert als Firewall, kann jedoch auch als Hauptrouter verwendet werden, da wir über Hunderte erweiterter Konfigurationsoptionen verfügen. Dank der Möglichkeit, zusätzliche Software zu installieren, können wir über ein leistungsstarkes IDS / IPS (Intrusion Detection and Prevention System) wie Snort oder Suricata verfügen. Um pfSense verwenden zu können, müssen zwei Netzwerkkarten vorhanden sein, eine für das Internet-WAN und eine für das LAN. Wenn wir jedoch mehr Karten (oder eine Karte mit mehreren Ports) haben, ist dies viel besser, da wir zusätzliche physische Schnittstellen konfigurieren können eine DMZ, ein zusätzliches Netzwerk und vieles mehr.

Ein weiterer Punkt für pfSense sind die kontinuierlichen Updates, die wir sowohl für das Basisbetriebssystem als auch für alle Pakete haben, die wir zusätzlich installieren können. In einer Firewall / einem Router, die / der dem Internet ausgesetzt ist, ist es sehr wichtig, über Updates zu verfügen, um Sicherheitslücken zu vermeiden, die gefunden werden könnten.

Firewall und IDS / IPS

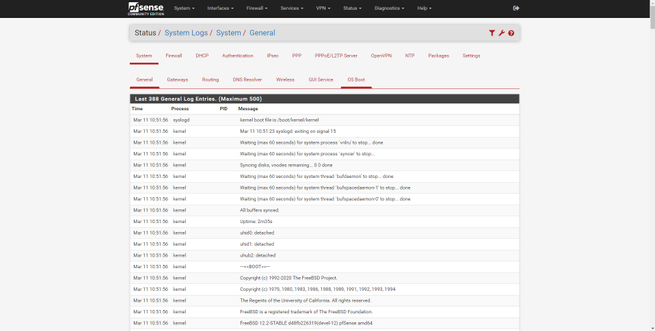

pfSense verwendet wie gewohnt eine regelbasierte SPI-Firewall (Stateful Packet Inspection). Wir können Pakete auf sehr fortschrittliche Weise schnell filtern. Je nach Hardware können wir Bandbreiten von mehr als 10 Gbit / s erreichen. Dank der grafischen Benutzeroberfläche können wir "Aliase" erstellen, um Gruppen von IPs und Ports zu erstellen, um sie später auf die Regeln anzuwenden. Auf diese Weise haben wir nicht Hunderte von Regeln in der Firewall. Es ist sehr wichtig zu wissen, was Wir filtern und halten die Regeln ordnungsgemäß auf dem neuesten Stand. Natürlich hat pfSense erweiterte Aufzeichnungen darüber, ob eine Regel ausgeführt wurde und was im Betriebssystem geschieht.

pfSense verfügt nicht nur über eine leistungsstarke Firewall zum Abschwächen und / oder Blockieren von DoS- und DDoS-Angriffen, sondern auch über ein erweitertes IDS / IPS wie Snort und Suricata, das wir über die verfügbaren Pakete einfach und schnell installieren können. Für die Installation und in beiden Fällen verfügen wir über eine grafische Benutzeroberfläche, mit der die verschiedenen Schnittstellen konfiguriert werden können, auf denen sie ausgeführt werden müssen, sowie über alle Regeln, die wir zur Erkennung möglicher Angriffe benötigen. Wir können auch Informationslecks und sogar verdächtige Aktivitäten im Netzwerk erkennen, die wir blockieren können. Natürlich haben wir auch die Möglichkeit, den Status des Betriebssystems in Echtzeit zu sehen und sogar zusätzliche Software zu installieren, um erweiterte grafische Berichte anzuzeigen und alles zu wissen, was im System passiert.

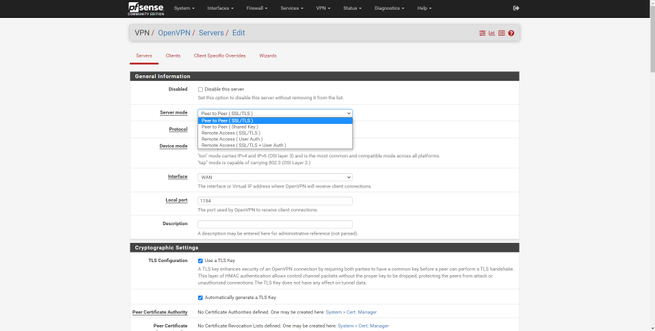

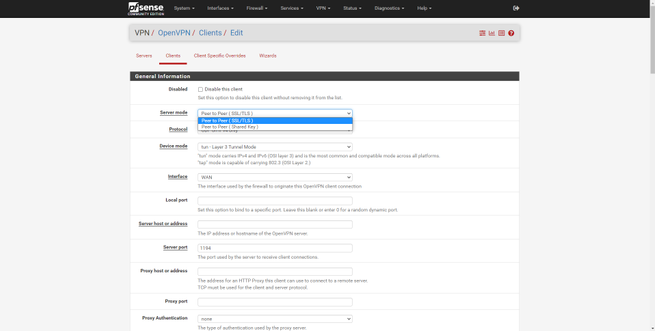

VPN

Virtuelle private Netzwerke (VPNs) werden normalerweise in der Firewall selbst platziert, um keine Probleme mit NAT und dem Filtern von anderen Firewalls zu haben. Ein ... haben VPN Mit dem Server oder VPN-Client können wir entfernte Standorte sicher über das Internet verbinden und verschiedene Geräte im RAS-VPN-Modus mit dem lokalen Netzwerk verbinden. pfSense enthält verschiedene VPN-Typen, um sich perfekt an die Bedürfnisse der Benutzer anzupassen:

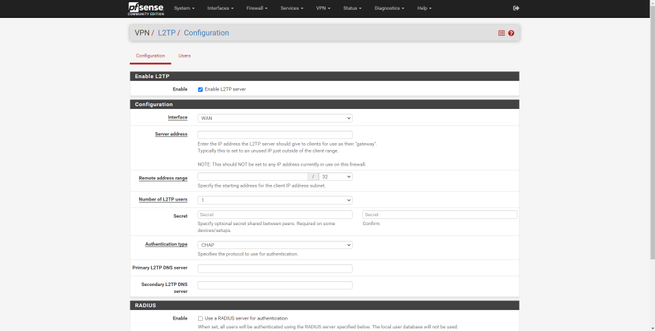

- L2TP/IPsec

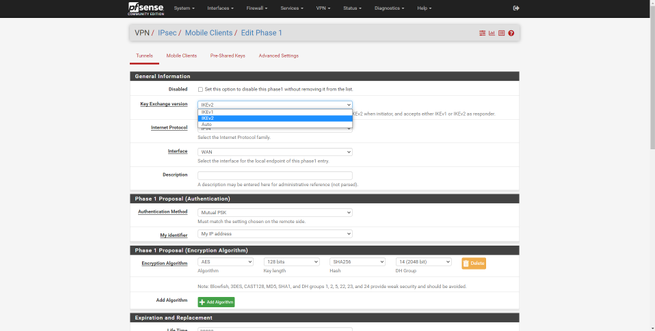

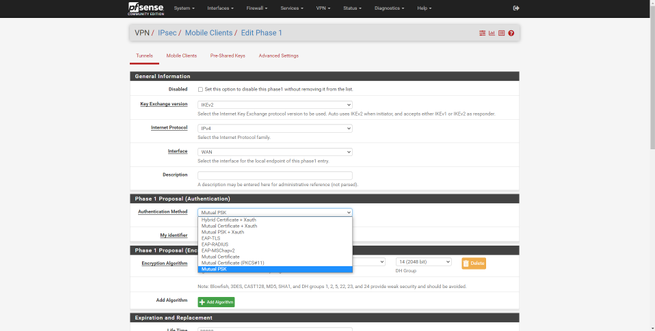

- IPSec IKEv1 und IKEv2 mit verschiedenen Authentifizierungstypen wie Mutual-PSK, Mutual-RSA und sogar Xauth.

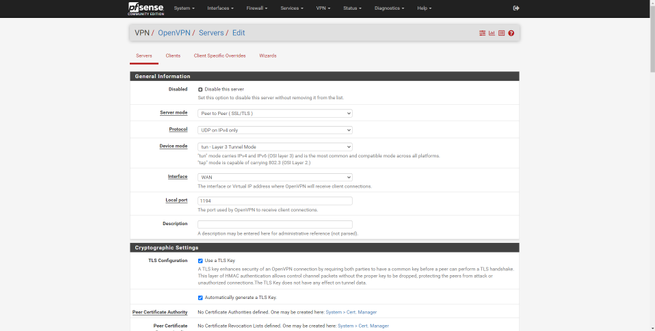

- OpenVPN mit Authentifizierung durch digitale Zertifikate, Benutzeranmeldeinformationen und mehr.

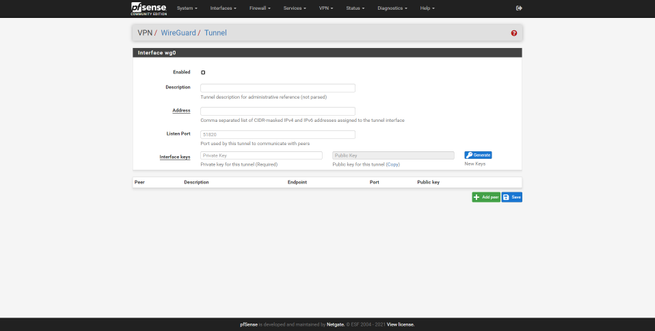

- WireGuard

Das Highlight von pfSense 2.5.0 ist die Einbindung des Populären WireGuard VPN, um Benutzer sowohl remote zu verbinden als auch Site-to-Site-Tunnel schnell und einfach zu erstellen, dank dieses neuen Protokolls, das in den Kernel integriert wurde und uns eine hervorragende Leistung bietet.

Weitere Merkmale

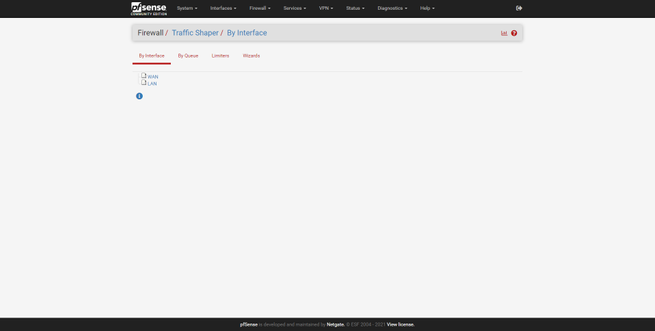

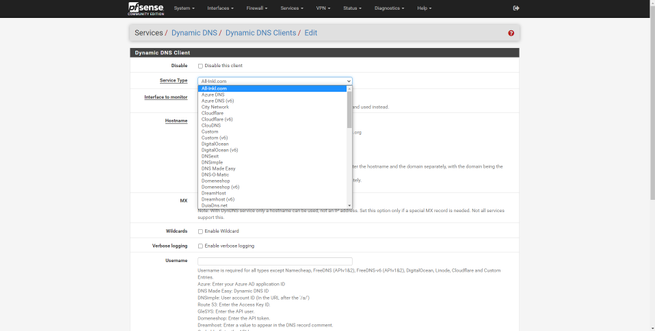

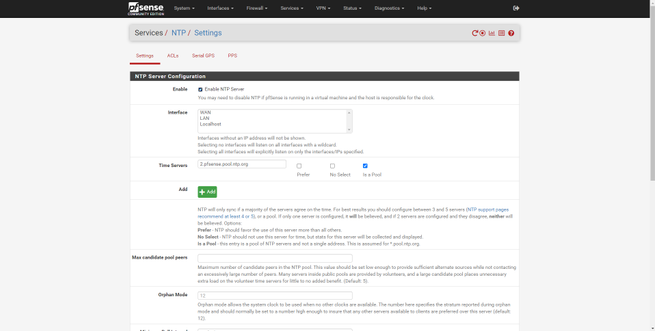

pfSense enthält eine Vielzahl von Diensten, die gleich oder höher sind als Router und andere professionelle Firewalls. Einige der wichtigsten zusätzlichen Funktionen sind beispielsweise die Möglichkeit, a zu konfigurieren DNS Server mit DNS-Resolver, ideal für die Firewall selbst, um alle Anforderungen zu lösen. Wir haben auch einen vollständigen DHCP-Server mit Dutzenden erweiterter Optionen, einen NTP-Server, der die Zeit für verschiedene Geräte bereitstellt, WoL, QoS, um verschiedene Geräte zu priorisieren, Traffic Shaper, Kompatibilität mit VLANs, Möglichkeit, verschiedene VLANs in einer oder mehreren Schnittstellen zu konfigurieren, Möglichkeit, QinQ, Bridge und LAGG mit verschiedenen erweiterten Optionen zu konfigurieren, wir können auch den Dynamic DNS-Server und vieles mehr verwenden. Wir dürfen nicht vergessen, dass wir als sehr fortschrittliches Betriebssystem eine vollständige Aufzeichnung von allem sehen können, was passiert, und wir werden sogar Benachrichtigungen von erhalten E-Mail oder Telegramm, um über alles Bescheid zu wissen, was passiert.

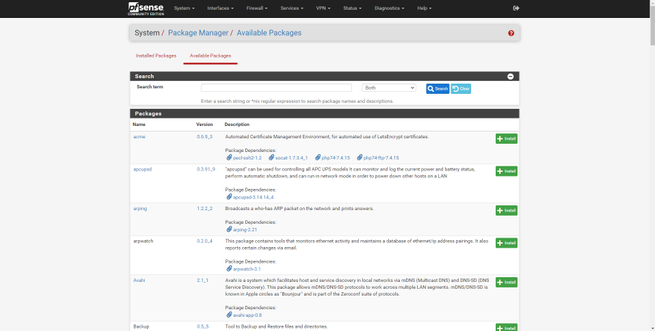

Eine der wichtigsten Funktionen ist die Möglichkeit, zusätzliche Pakete zu installieren, um noch mehr Funktionen zu erhalten. Dank dieser zusätzlichen Software können wir die Funktionen dieser professionellen Firewall erweitern. Einige der beliebtesten Erweiterungen sind:

- arpwatch benachrichtigt uns per E-Mail oder Telegramm, welche neuen Geräte verbunden wurden

- Bandbreite, um Diagramme der Bandbreitennutzung anzuzeigen

- freeradius3 zum Mounten eines RADIUS-Authentifizierungsservers, ideal zum Konfigurieren von WiFi-APs und mit WPA2 / WPA3-Enterprise

- iperf zum Messen der Bandbreite von und zu pfSense

- nmap, um das Port-Scannen durchzuführen

- pfBlocker-ng zum Blockieren aller Werbeanzeigen sowie bösartiger Domänen und IP-Adressen

- Snort und Suricata: Die beiden IDS / IPS schlechthin werden nicht standardmäßig geliefert, können aber installiert werden

- Haproxy für Balancer

- Squid, um einen Proxyserver zu mounten.

- Mutter zur Überwachung von USV-Systemen

- Zabbix-Agent zur einfachen Integration in ein Überwachungssystem

- Zeek (ehemaliger Bro IDS)

pfSense arbeitet mit einer x86-Architektur und ist mit den neuesten 64-Bit-CPUs kompatibel. Außerdem kann es auf fast jeder Cloud-Plattform wie Amazon installiert werden Cloud, Azure und mehr Darüber hinaus müssen wir berücksichtigen, dass wir heute Geräte vom Hersteller Netgate kaufen können, die bereits mit vorinstalliertem pfSense geliefert wurden und deren Geräte auf den professionellen Bereich ausgerichtet sind.

Laden Sie pfSense herunter und installieren Sie es

Das Herunterladen und Verwenden von pfSense CE ist völlig kostenlos. Gehen Sie einfach auf die offizielle Website und direkt auf die Registerkarte „Download“.

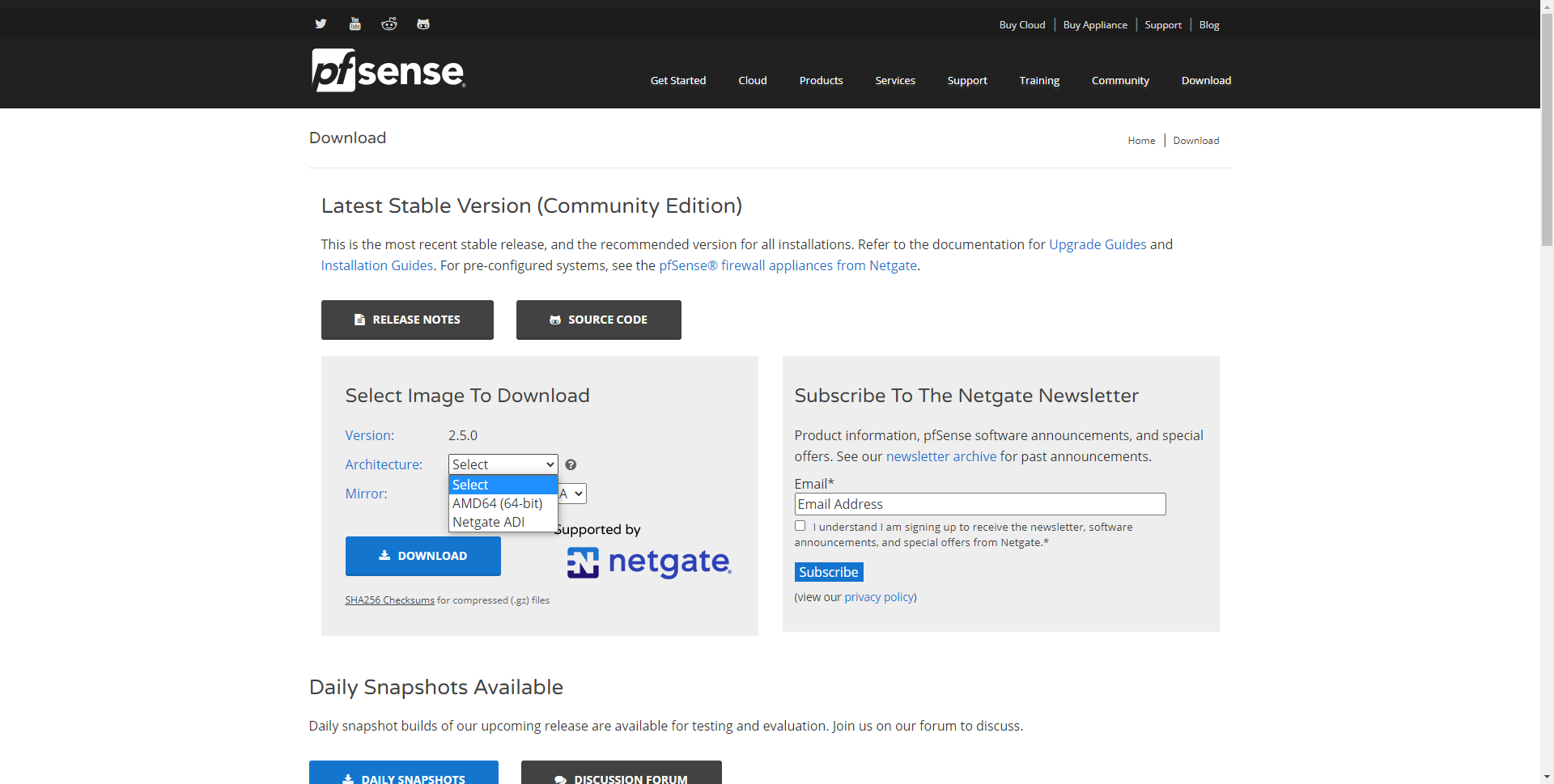

Sobald wir auf «Download» geklickt haben, sehen wir einen Abschnitt, in dem wir die zu wählende Architektur auswählen und AMD64 auswählen.

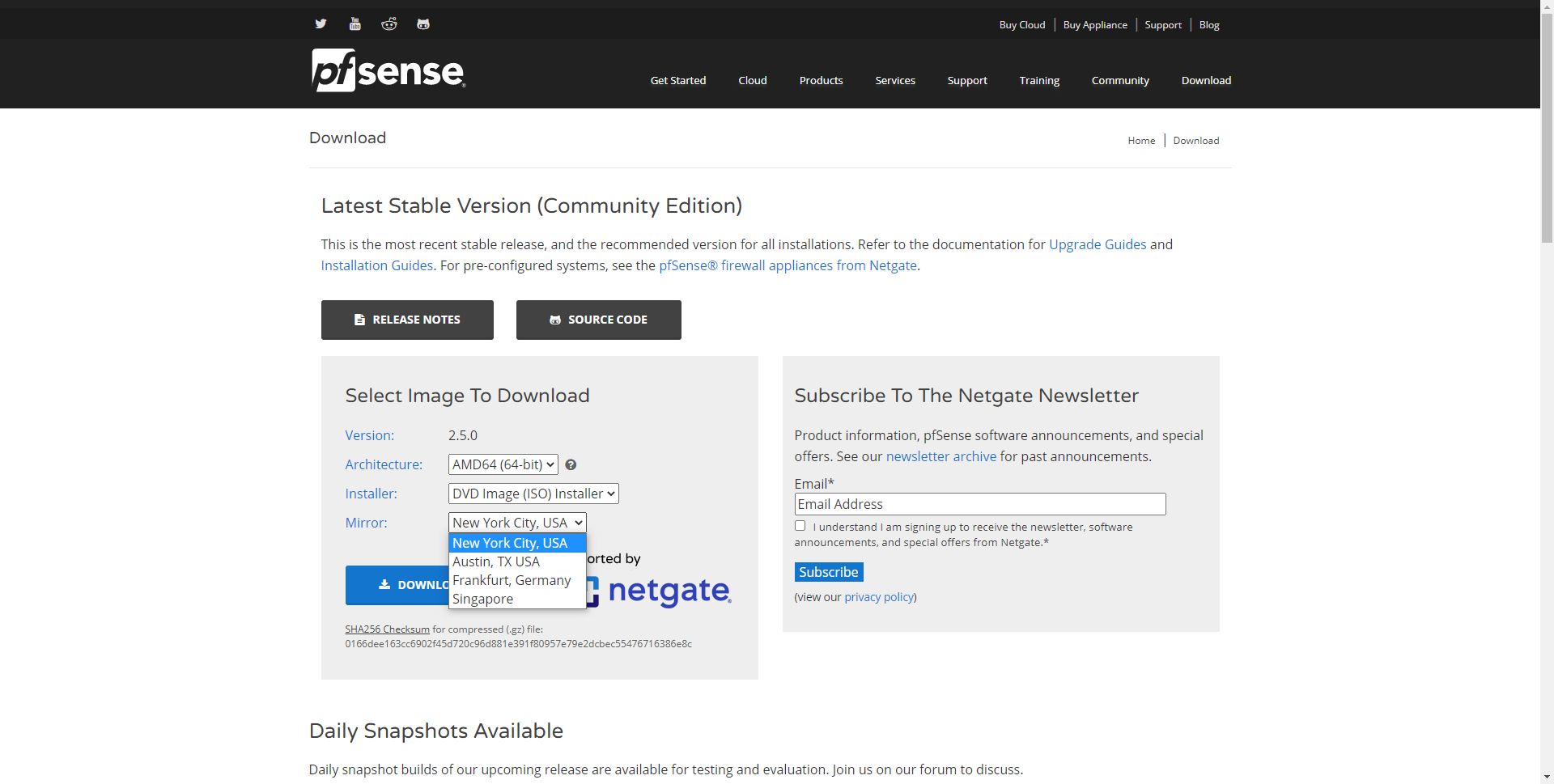

Wir müssen auch den Bildtyp auswählen. Wenn ein ISO-Image auf eine DVD oder ein Pendrive oder direkt auf ein USB-Image kopiert werden soll, haben wir das ISO-DVD-Image ausgewählt. Als nächstes müssen wir den Server auswählen, von dem heruntergeladen werden soll. Es wird empfohlen, dass er Ihrem aktuellen Standort physisch immer am nächsten kommt.

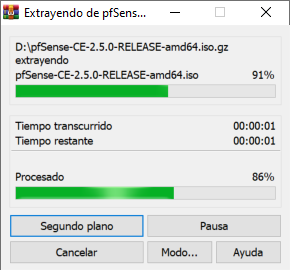

Sobald wir das Image heruntergeladen haben, müssen wir es entpacken, da es im iso.gz-Format vorliegt, und wir müssen das ISO-Image direkt extrahieren.

Sobald wir es heruntergeladen haben, können wir es auf eine CD brennen und mit auf einen bootfähigen USB-Stick kopieren Rufus usw. In unserem Fall werden wir pfSense in einer virtuellen Maschine mit VMware installieren, damit Sie sehen können, wie es virtuell installiert und in einer kontrollierten Testumgebung getestet wird, um es später in die Produktion zu verschieben. Im Tutorial erfahren Sie, wie Sie zwei Netzwerkkarten erstellen, eine im Bridge-Modus, um eine Verbindung zum realen lokalen Netzwerk herzustellen, und eine im Nur-Host-Modus, um von unserem Computer aus über das Internet zugreifen zu können, ohne von der abhängig zu sein lokales Netzwerk.

Konfiguration der virtuellen Maschine in VMware

In unserem Fall werden wir VMware Workstation 15.5 PRO verwenden, aber jede Version würde verwendet, um dieses Firewall-orientierte Betriebssystem zu installieren. Das erste, was wir beim Öffnen von VMware tun müssen, ist auf "Neue virtuelle Maschine erstellen" zu klicken, wie Sie auf dem folgenden Bildschirm sehen können:

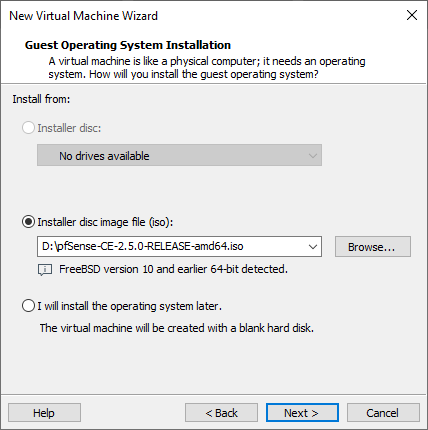

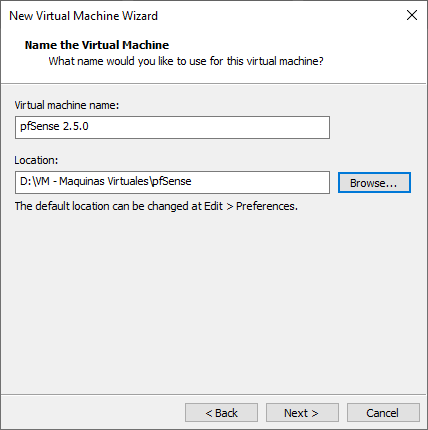

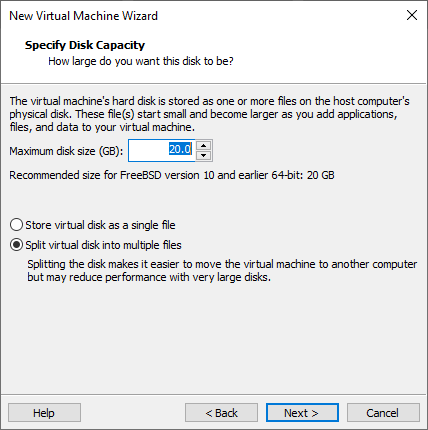

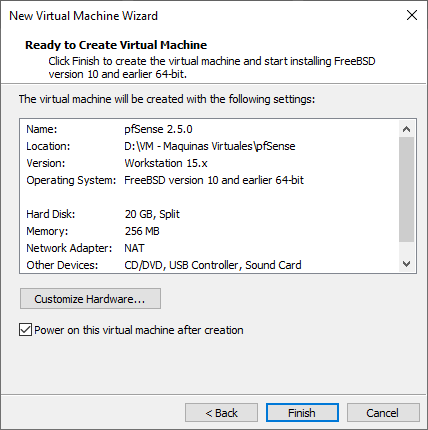

Im VM-Konfigurationsassistenten müssen wir «Typische» Erstellung auswählen, das ISO-Image von pfSense laden, es erkennt automatisch, dass das intern erkannte Betriebssystem FreeBSD 10 ist (obwohl es wirklich die neueste Version ist), wir fahren mit dem Assistenten fort Bis wir den einen VM-Pfad auswählen, belassen wir die für die virtuelle Maschine reservierte Festplatte bei 20 GB. Schließlich wird eine Zusammenfassung der gesamten Hardware angezeigt, über die diese virtuelle Maschine verfügen wird.

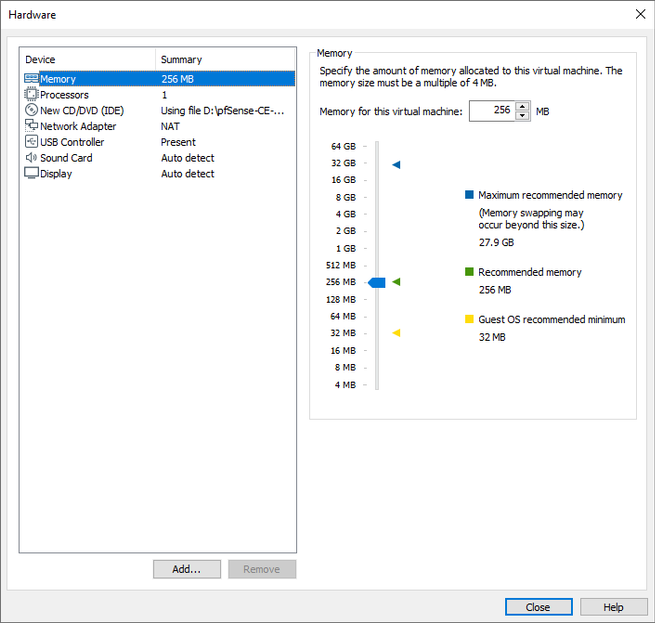

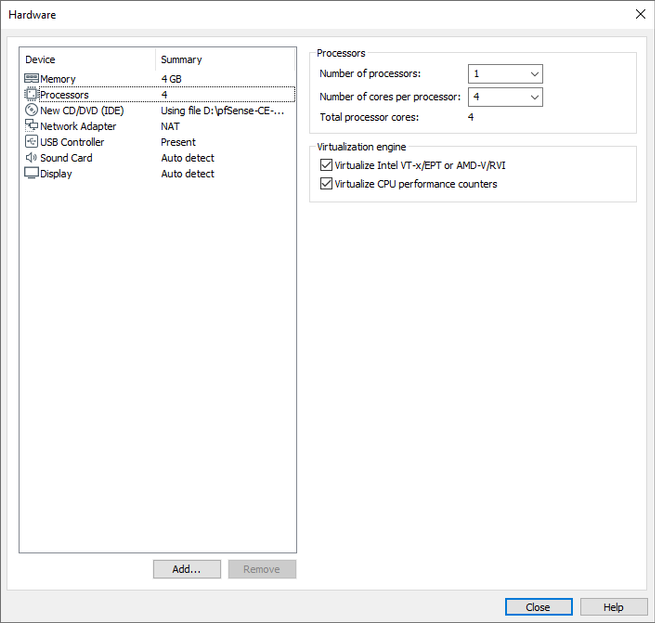

Bevor wir fertig sind, müssen wir auf klicken. “ Hardware anpassen Um den Arbeitsspeicher auf 4 GB zu erhöhen, erhöhen Sie die Anzahl der CPU-Kerne, fügen Sie eine zusätzliche Netzwerkkarte hinzu und konfigurieren Sie die Netzwerkkarten korrekt.

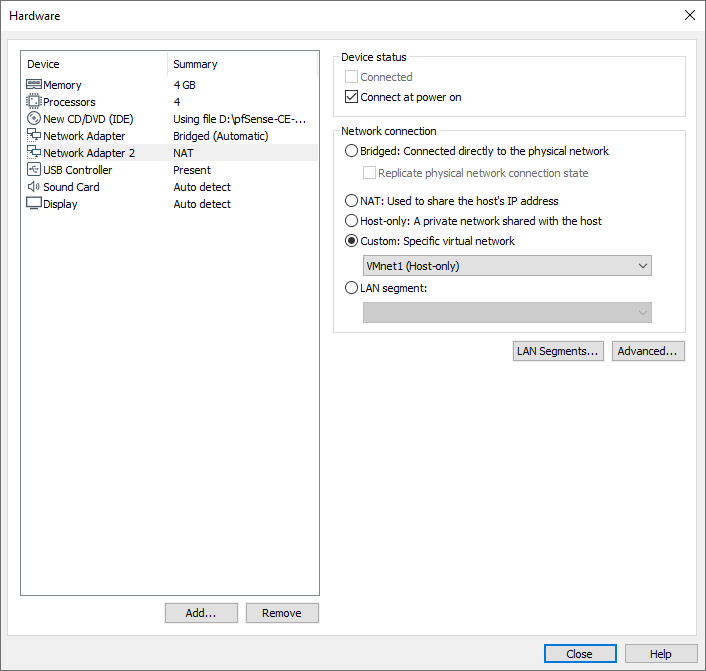

Unabhängig von der Anzahl der CPUs und Kerne (wir empfehlen 1 CPU und 4 Kerne) und des Arbeitsspeichers (wir empfehlen mindestens 4 GB) müssen wir eine zweite Netzwerkkarte hinzufügen, da wir über das Internet-WAN und das LAN verfügen. Wir klicken auf "Hinzufügen" und klicken auf "Hinzufügen"Netzwerk Adapter “, um es hinzuzufügen. Wir könnten auch zusätzliche Karten hinzufügen, um mehr Konfigurationsoptionen auf Firewall-Ebene zu haben, aber mit einem WAN und LAN zu beginnen ist in Ordnung.

Sobald wir die beiden hinzugefügt haben, müssen wir sie wie folgt konfigurieren:

- Adapter 1: Brücke (automatisch)

- Adapter 2: Benutzerdefiniertes VMnet1 (nur Host)

Als nächstes können Sie sehen, wie diese Konfiguration aussehen würde.

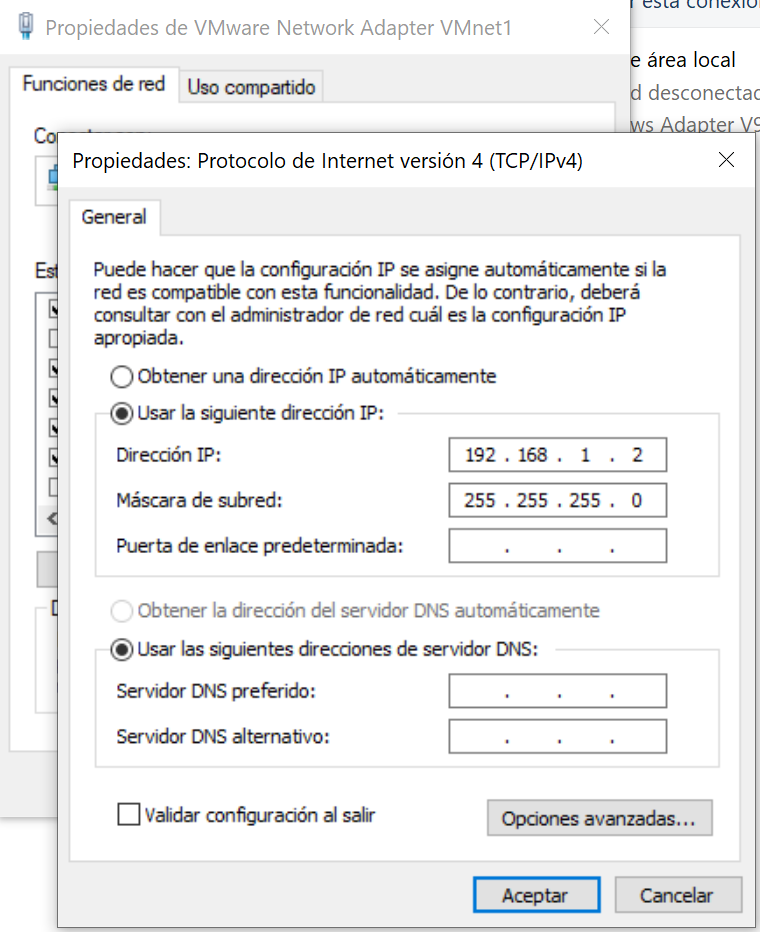

Um über das Web auf die Betriebssystemverwaltung zugreifen zu können, muss der VMnet1-Adapter konfiguriert werden. Dazu gehen wir zu “ Systemsteuerung / Netzwerk- und Freigabecenter / Adaptereinstellungen ändern ”Und ändern Sie die IP-Adresse in den Adapter VMware Network Adapter VMnet1, und geben Sie die IP 192.168.1.2/24 ein, wie Sie unten sehen können. Wenn Sie fertig sind, klicken Sie auf Akzeptieren und Akzeptieren, um das Konfigurationsmenü zu verlassen.

Sobald wir alles auf der Ebene der virtuellen Maschine konfiguriert haben, können wir die virtuelle Maschine ausführen, um mit der Installation zu beginnen.

Installieren Sie pfSense auf VMware

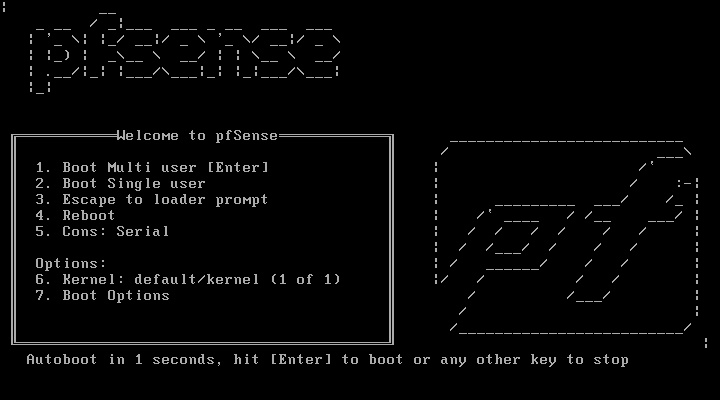

Wenn wir die virtuelle Maschine starten, sehen wir ein Menü mit mehreren Startoptionen. Wir sollten nichts berühren und warten, bis die Sekunden vergangen sind. Später wird es geladen und wir können die verschiedenen Optionen sehen, die das ISO-Image für die Installation von pfSense bietet.

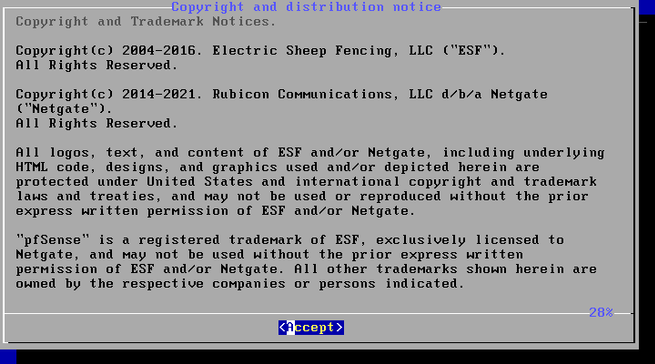

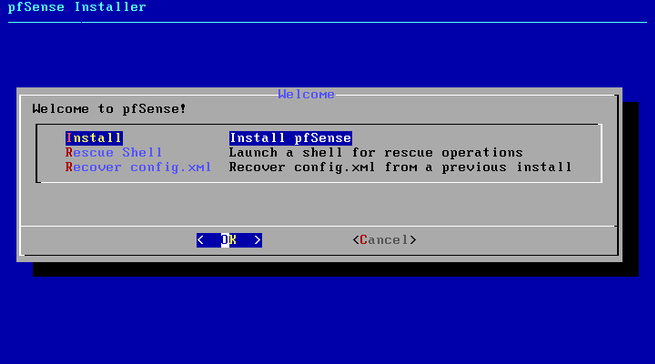

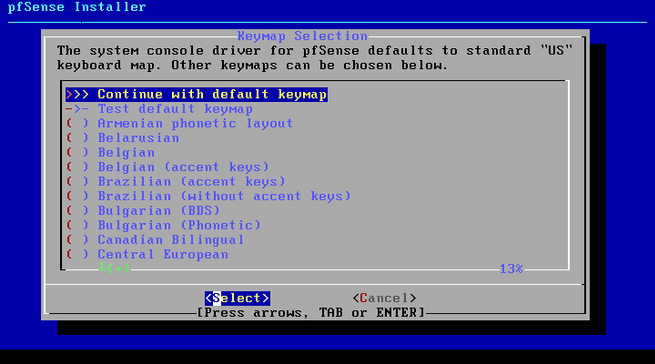

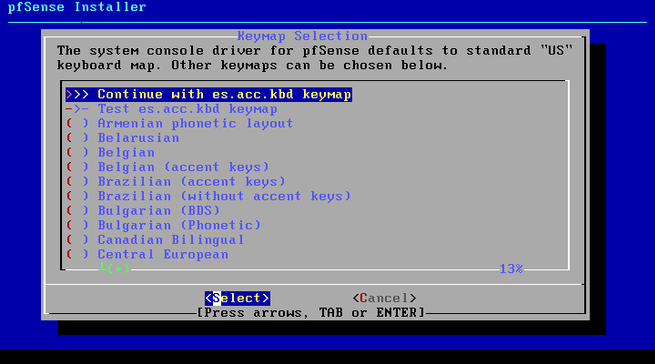

Sobald Sie mit der Installation dieses Betriebssystems beginnen, akzeptieren Sie das Copyright, das es uns zeigt. Im folgenden Menü können wir installieren, das Betriebssystem im Falle eines katastrophalen Fehlers wiederherstellen und auch die Konfigurationsdatei config.xml aus einer früheren Installation wiederherstellen. Wir werden auf «Installieren» klicken, um das Betriebssystem von Grund auf neu zu installieren. Im nächsten Menü müssen wir die Tastatur konfigurieren und unsere Sprache und unser Tastaturlayout auswählen.

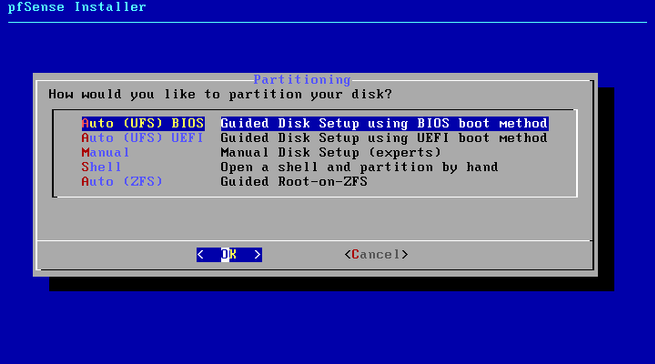

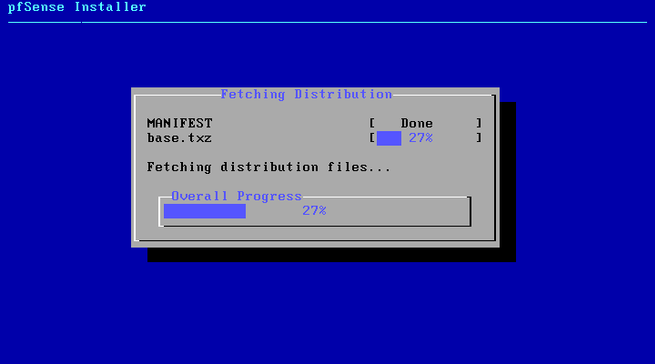

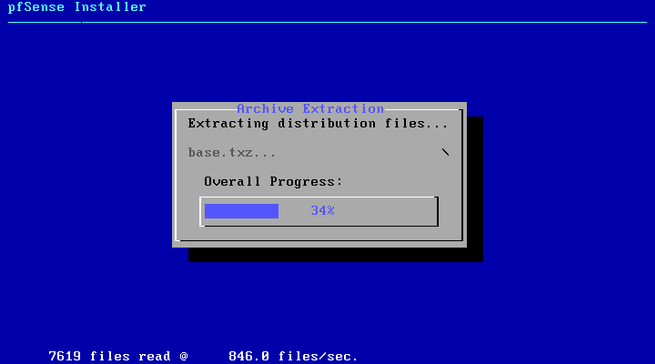

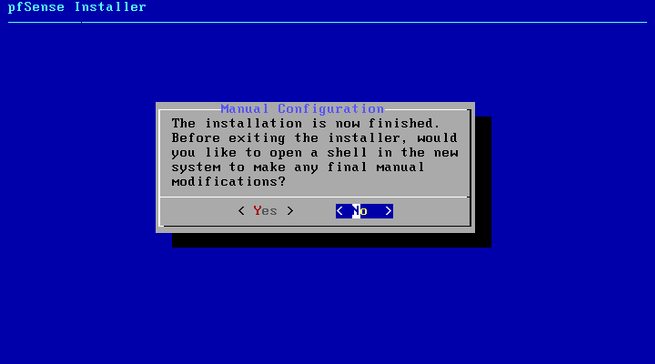

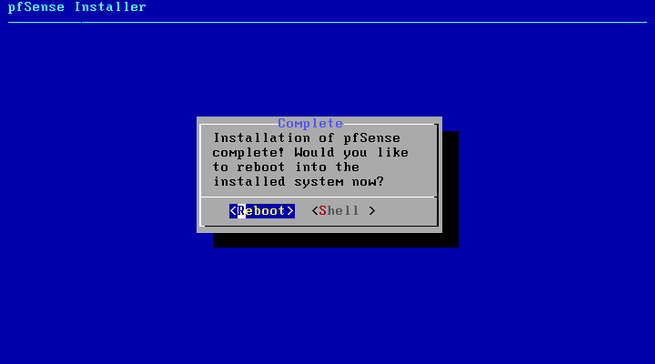

Dann werden wir gefragt, wie wir das Betriebssystem installieren möchten, wenn Sie mit UFS für BIOS oder UEFI manuell für Experten die Konsole öffnen, um alles manuell zu erledigen, oder ZFS als Dateisystem verwenden. In unserem Fall haben wir zunächst das Auto (UFS) -BIOS ausgewählt und fahren mit der Installation fort. Die Installation dauert ungefähr eine Minute, hängt jedoch von der Hardware ab, über die Sie verfügen. Nach Abschluss der Installation werden Sie gefragt, ob wir eine Konsole starten möchten, um bestimmte Konfigurationen vorzunehmen. Klicken Sie auf "Nein", und später werden Sie gefragt, ob Wir möchten das Betriebssystem neu starten und akzeptieren.

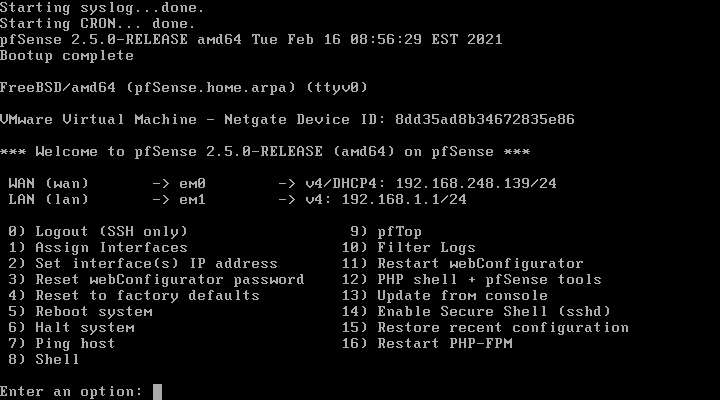

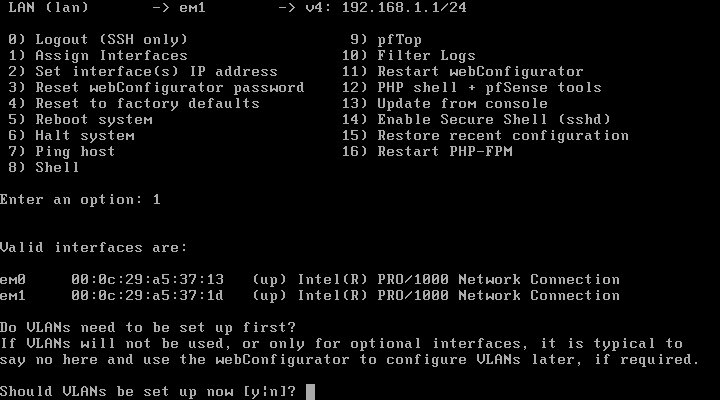

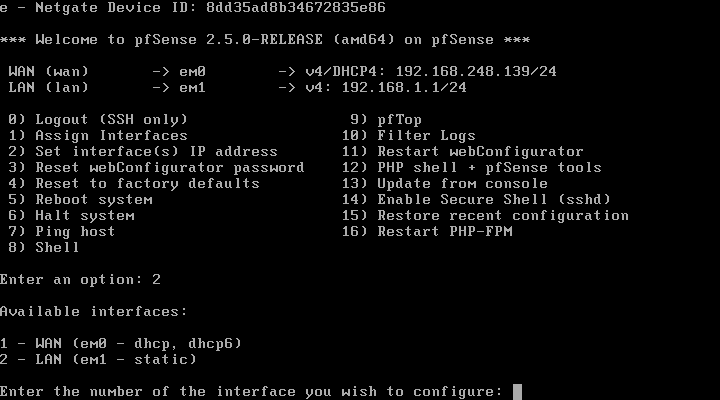

Sobald pfSense erneut gestartet wird, können wir feststellen, dass dem Internet-WAN eine IP und dem LAN eine IP-Adresse korrekt zugewiesen wurde.

Im Administrationsmenü per Konsole können wir folgende Aktionen ausführen:

- Melden Sie sich bei SSH ab

- Weisen Sie dem WAN oder LAN physische Schnittstellen zu. Außerdem können Sie VLANs für die Internetverbindung und sogar für das LAN konfigurieren.

- Konfigurieren Sie die IP-Adresse der verschiedenen zuvor konfigurierten Schnittstellen

- Setzen Sie das Administratorkennwort zurück, um es über das Web einzugeben

- Stellen Sie pfSense auf die Werkseinstellungen zurück

- Starten Sie das Betriebssystem neu

- Fahren Sie das Betriebssystem herunter

- Pingen Sie einen Host an

- Starten Sie eine Konsole für erweiterte befehlsbasierte Verwaltungsaufgaben

- Starten Sie pfTop, um alle aktuellen Verbindungen anzuzeigen

- Zeigen Sie die Filterprotokolle des Betriebssystems an

- Starten Sie den Webserver neu

- Starten Sie die Konsole mit den pfSense-Dienstprogrammen für schnelle Einstellungen

- Update von der Konsole

- Aktivieren Sie SSH im Betriebssystem

- Stellen Sie eine aktuelle Konfiguration wieder her

- Starten Sie PHP-FPM neu, falls Sie Probleme haben, über das Web auf das Betriebssystem zuzugreifen.

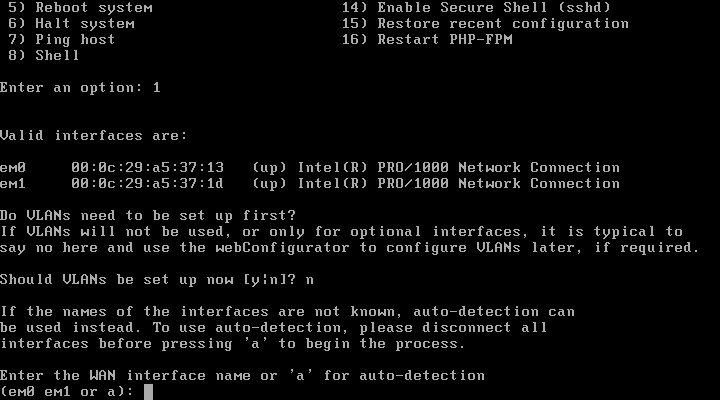

Wenn Sie die physischen Schnittstellen über die Konsole konfigurieren möchten, bevor Sie sich über das Web anmelden, können wir dies problemlos tun und sogar die entsprechenden VLANs zuweisen:

Natürlich müssen wir die Konfiguration von Grund auf neu durchführen und dem WAN und dem LAN die entsprechende Schnittstelle zuweisen:

Schließlich können wir die Schnittstellen auf IP-Ebene sowohl im WAN als auch im LAN konfigurieren. Diese Konfiguration ist jedoch sehr einfach. Sie können alle verfügbaren Optionen über das Web anzeigen.

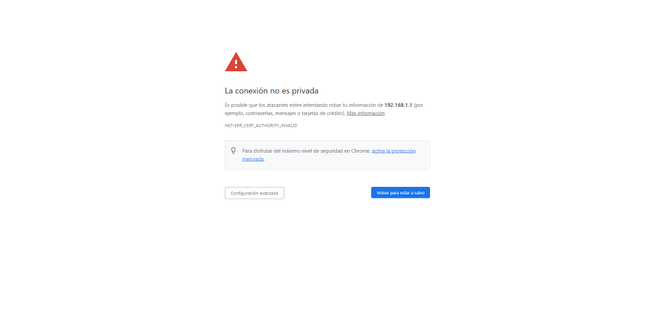

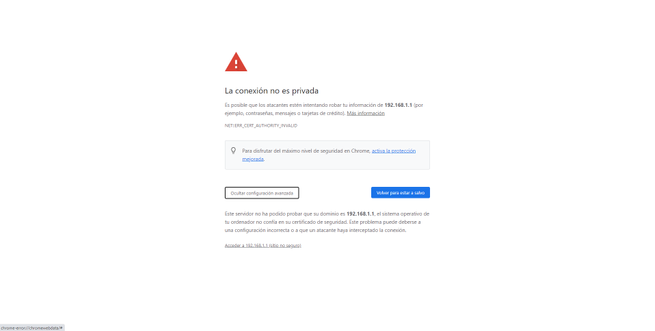

Zu diesem Zeitpunkt können wir über das Internet unter https://192.168.1.1 mit dem Benutzernamen "admin" und dem Kennwort "pfsense" auf die pfSense-Konfiguration zugreifen.

PfSense-Konfigurationsassistent

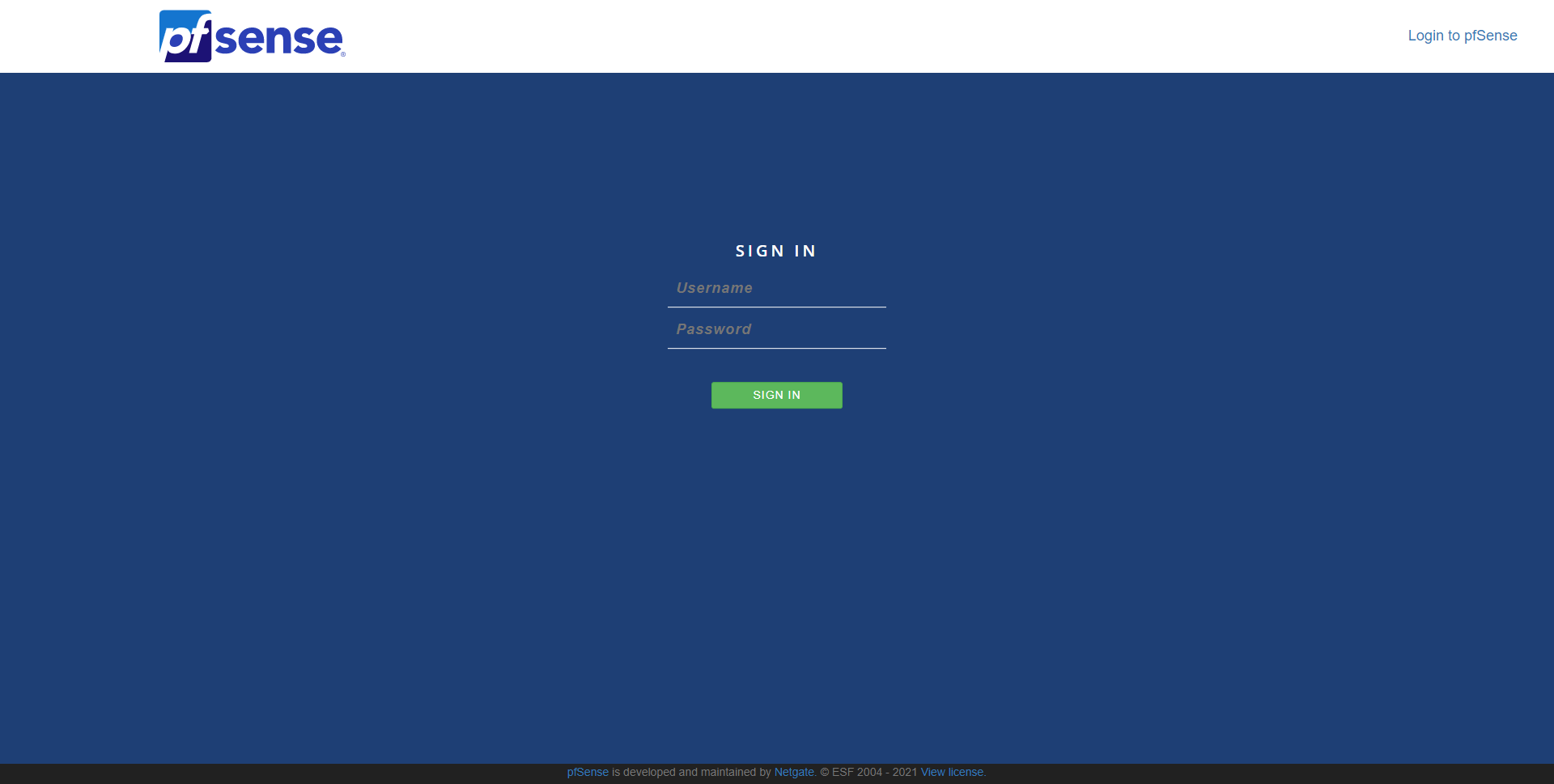

Um über das Web auf das pfSense-Betriebssystem zugreifen zu können, müssen wir die URL https://192.168.1.1 mit dem Benutzernamen "admin" und dem Passwort "pfsense" eingeben. Der Port ist standardmäßig 443 für HTTPS, dies ist nicht erforderlich einen bestimmten Port verwenden.

Sobald wir das selbstsignierte SSL / TLS-Zertifikat von pfSense akzeptiert haben, wird das Anmeldemenü angezeigt, wie Sie hier sehen können:

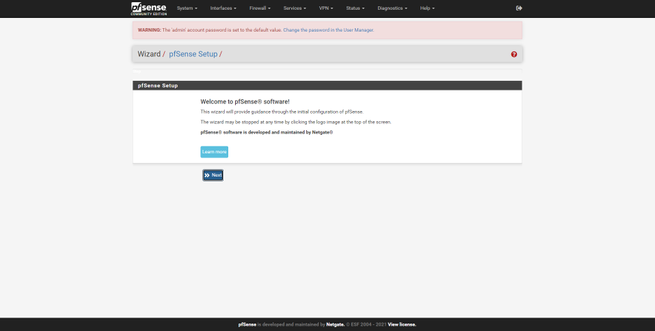

pfSense stellt uns einen schrittweisen Installationsassistenten zur Verfügung, mit dem die wichtigsten Netzwerkkonfigurationen ausgeführt werden können. Wir haben die Möglichkeit, dies nicht zu tun, aber es ist ratsam, es zu befolgen, wenn wir es zum ersten Mal verwenden.

Das erste, was wir in diesem Assistenten sehen werden, ist die Begrüßung. Dann wird angezeigt, dass wir ein Netgate-Supportabonnement kaufen können, um verschiedene Konfigurationen vorzunehmen. Wir müssen uns daran erinnern, dass Netgate vor Jahren mit pfSense erstellt wurde, um es für beide weiterzuentwickeln ihre eigenen Teams sowie für die Gemeinschaft. Mit Version 2.5.0 werden wir beide Projekte aufteilen, jedes Mal, wenn sie sich mehr teilen (pfSense CE vs pfSense Plus).

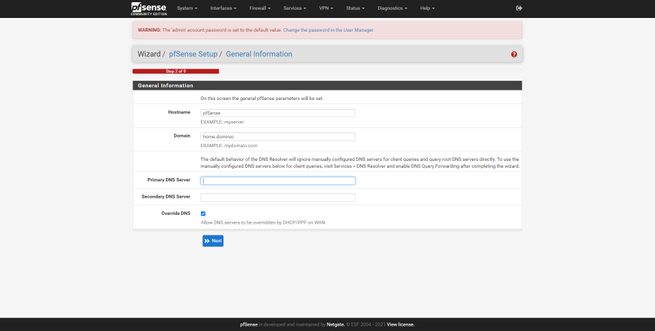

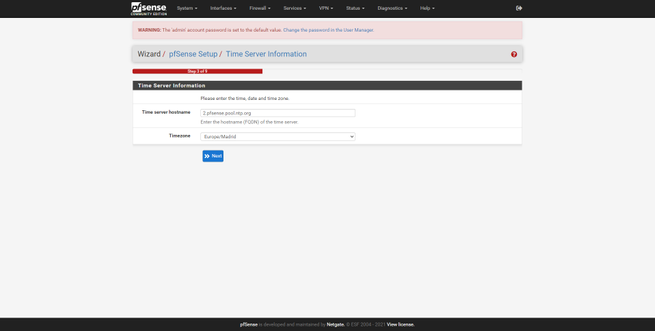

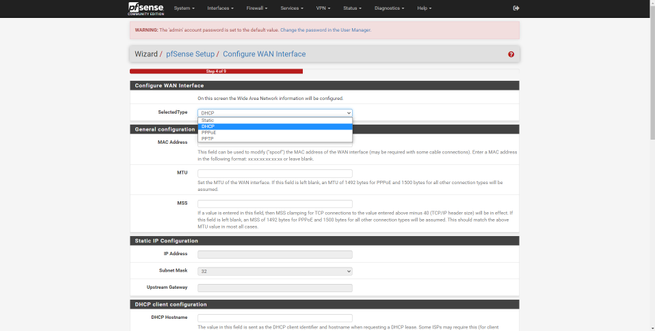

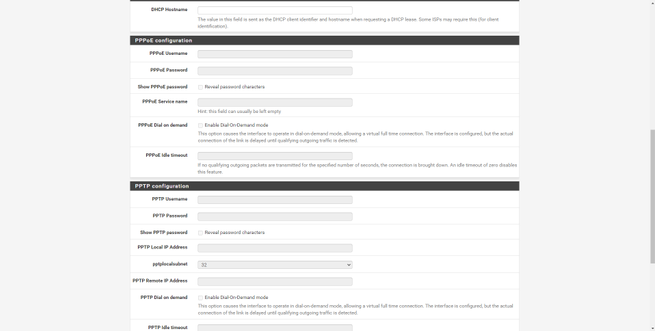

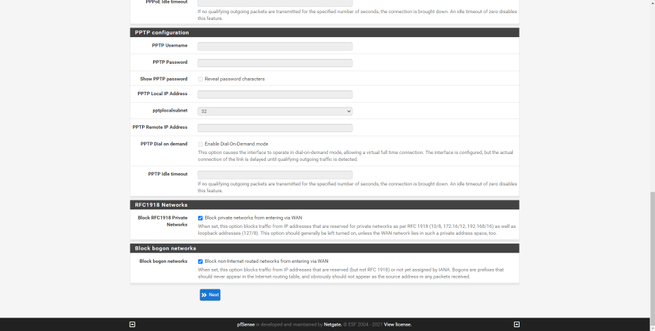

Als Nächstes können wir den Namen des Host-, Domänen- und DNS-Servers anzeigen und konfigurieren, wenn wir andere Server einfügen möchten, die nicht die unseres Betreibers sind. Wir können den NTP-Server auch so konfigurieren, dass die Zeit und sogar die Zeitzone synchronisiert werden. Dieser pfSense-Assistent hilft uns bei der Konfiguration der Internet-WAN-Schnittstelle. Wir haben vier mögliche Konfigurationen: Statisch, DHCP, PPPoE und PPTP. Außerdem unterstützt er die VLAN-ID für Betreiber, die sie benötigen. In diesem Menü können wir den MAC klonen, die MTU und das MSS konfigurieren, je nach Verbindungstyp spezifische Konfigurationen vornehmen und sogar automatische Regeln in die Firewall integrieren, um Angriffe auf die Netzwerke zu vermeiden.

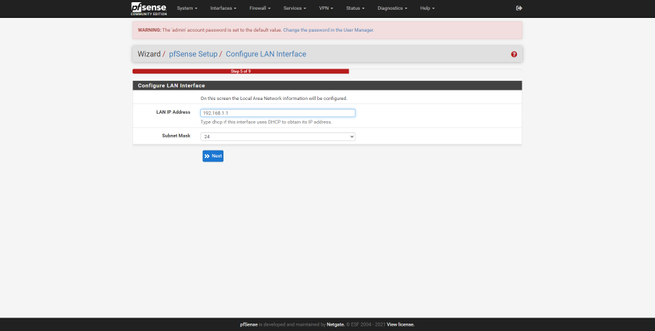

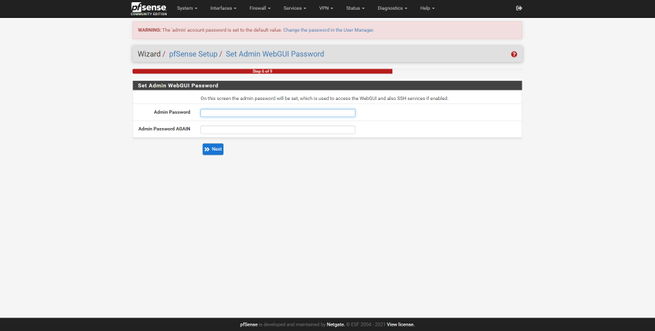

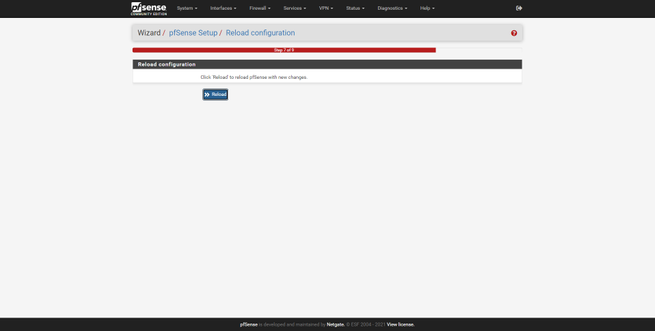

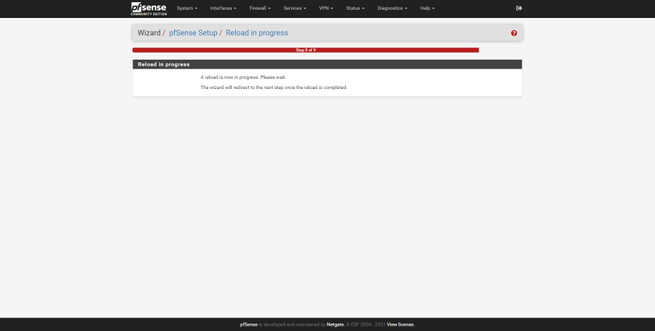

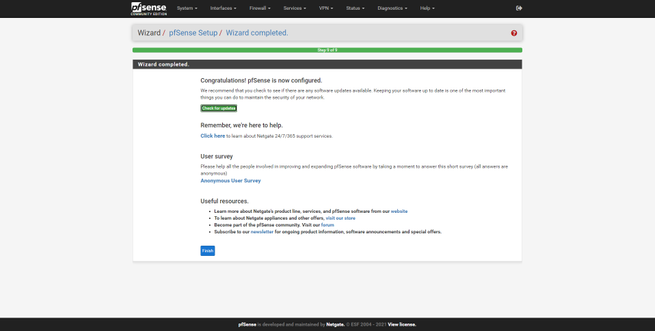

Wir können auch die LAN-Schnittstelle konfigurieren. Standardmäßig verwenden wir 192.168.1.1, aber wir können die gewünschte auswählen. Außerdem können wir auch die Subnetzmaske konfigurieren. Eine weitere sehr wichtige Option ist das Ändern des Standardkennworts. PfSense fordert uns auf, es zu ändern, um es zu schützen. Nach der Änderung klicken Sie auf "Neu laden", um mit dem Konfigurationsassistenten fortzufahren und ihn zu beenden. Wir gratulieren Ihnen und können mit der Konfiguration dieser vollständigen Firewall auf erweiterte Weise beginnen.

Sobald wir den Webkonfigurationsassistenten im Detail gesehen haben, werden wir alle Konfigurationsoptionen vollständig eingeben.

PfSense-Verwaltungsoptionen

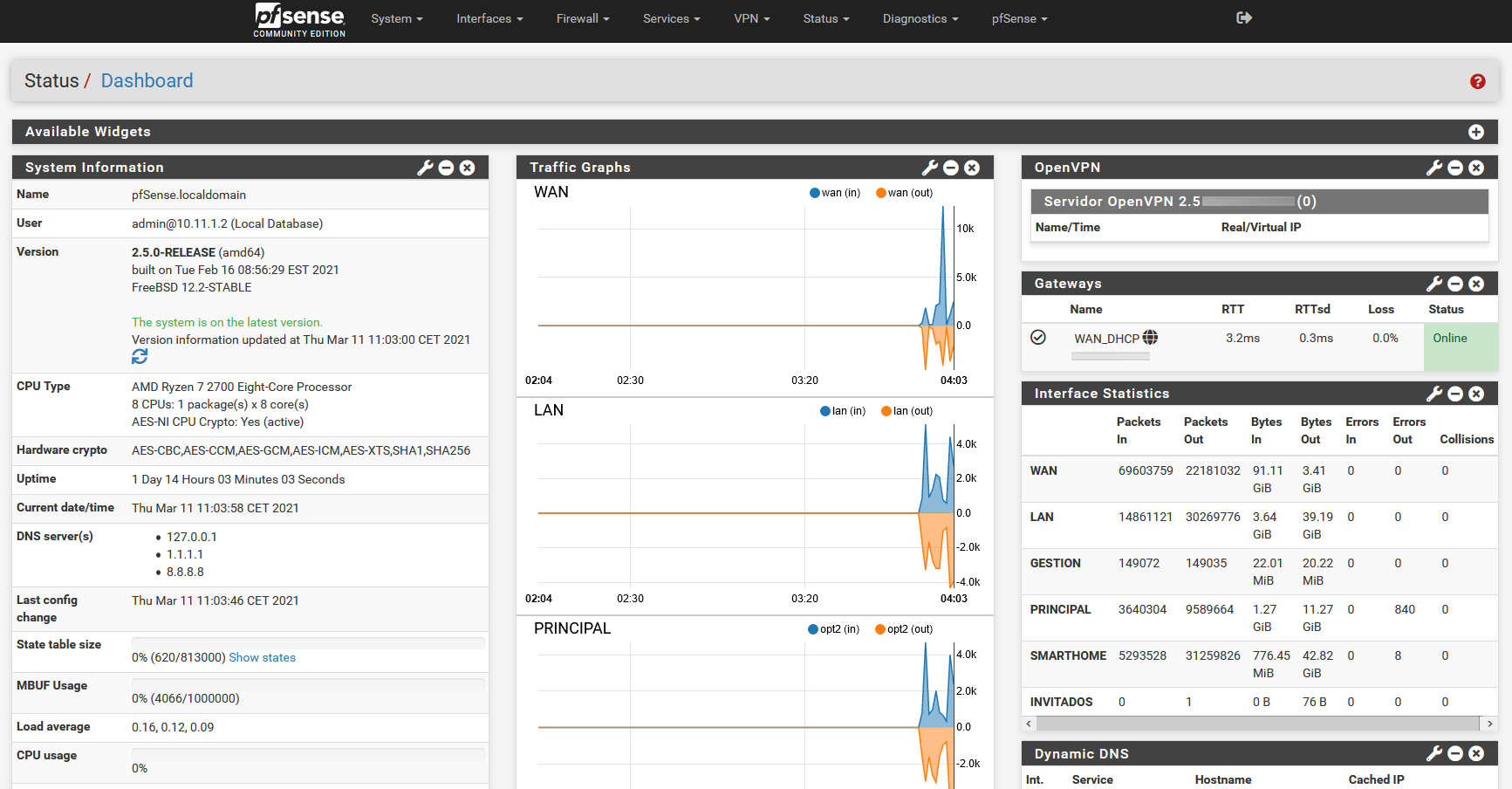

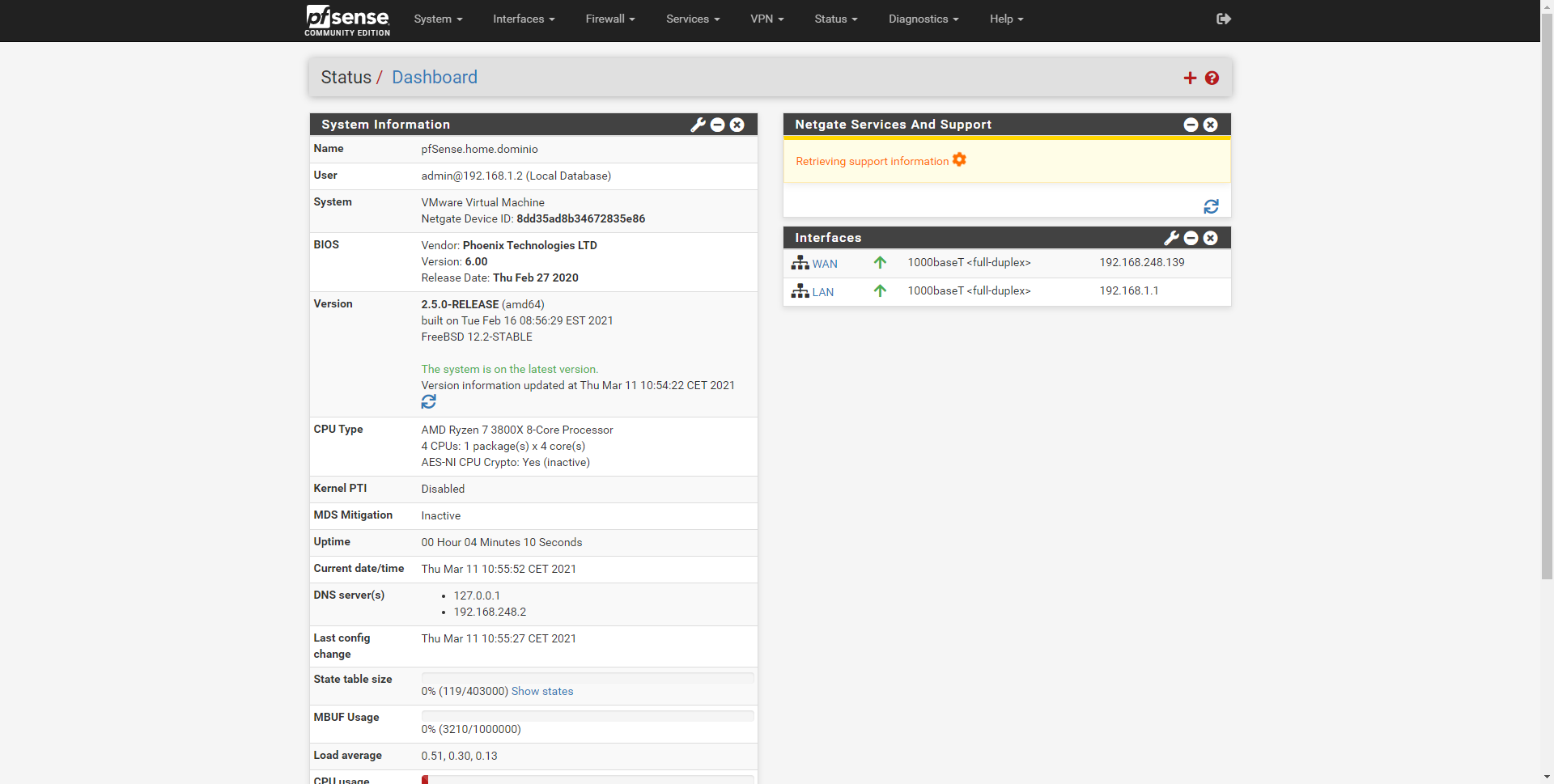

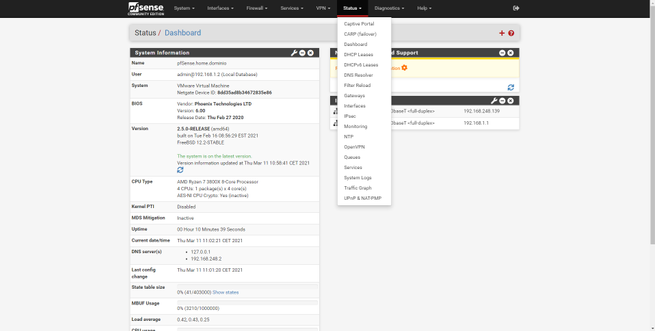

Im Hauptmenü von pfSense sehen wir die Systeminformationen, den Namen des pfSense, den angemeldeten Benutzer, das verwendete System, die verwendete Hardware und sogar die genaue Version von pfSense und die Version des Basisbetriebssystems (FreeBSD). Außerdem können wir die Betriebszeit, die aktuelle Uhrzeit, die DNS-Server sowie den Status von Speicher, CPU und RAM anzeigen. Auf der rechten Seite sehen wir natürlich den Status der von uns konfigurierten Netzwerkschnittstellen.

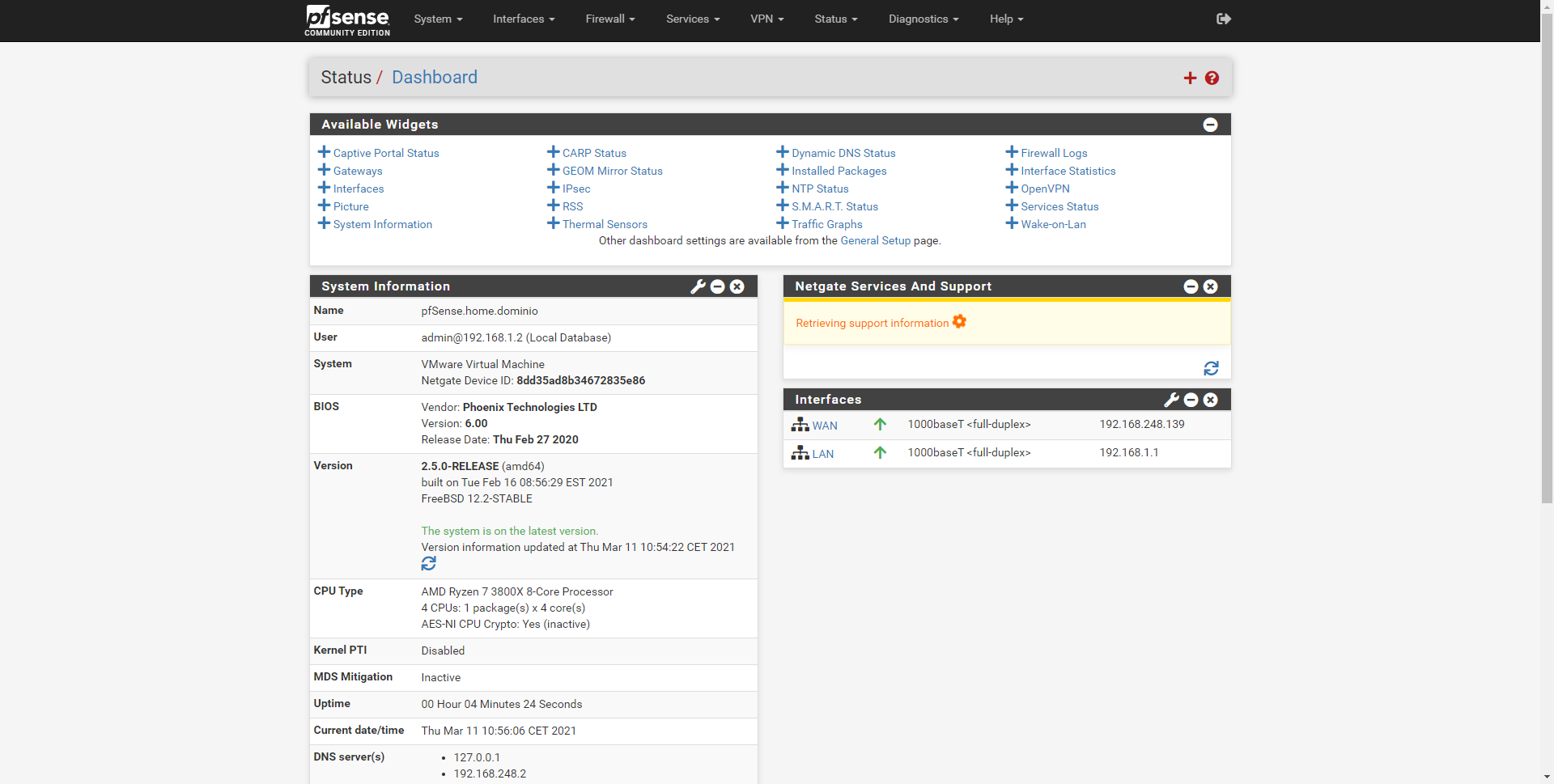

Dieses Hauptmenü ist sehr konfigurierbar. Um den gesamten Status von pfSense auf einen Blick zu erhalten, können wir Widgets wie den tatsächlichen Status der Netzwerkschnittstellen, OpenVPN und IPsec, Firewall-Protokolle und viele andere hinzufügen. Dieses Menü ist in hohem Maße anpassbar, um sich an die Anforderungen des Netzwerks anzupassen und alles auf einmal anzuzeigen.

Sobald wir das Hauptmenü gesehen haben, werden wir das pfSense-Betriebssystem Teil für Teil sehen, ohne in allen Konfigurationen auf Details einzugehen, da wir Hunderte von Möglichkeiten haben.

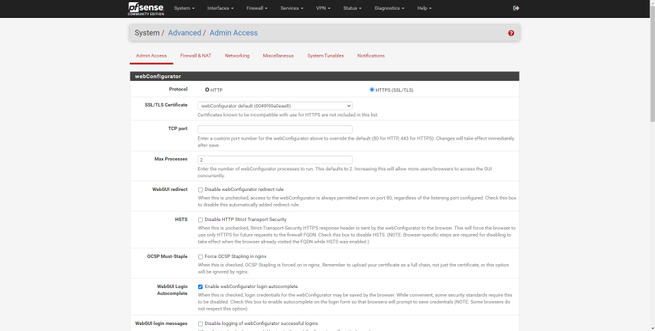

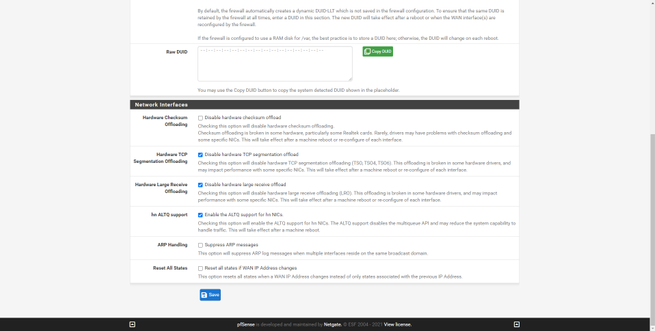

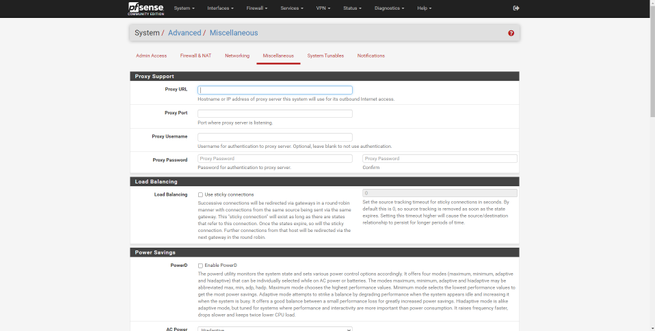

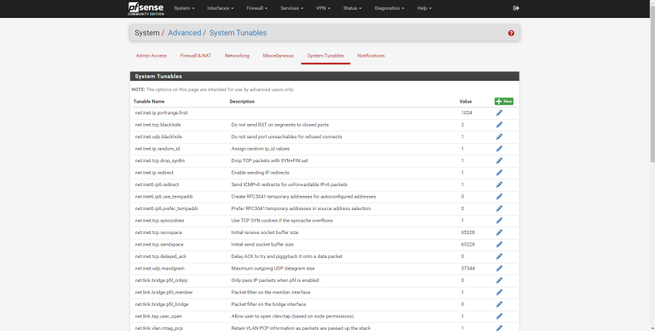

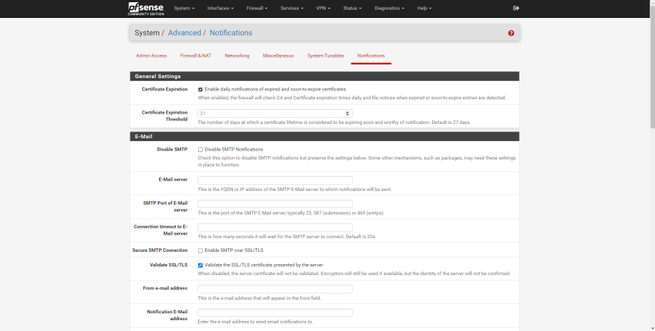

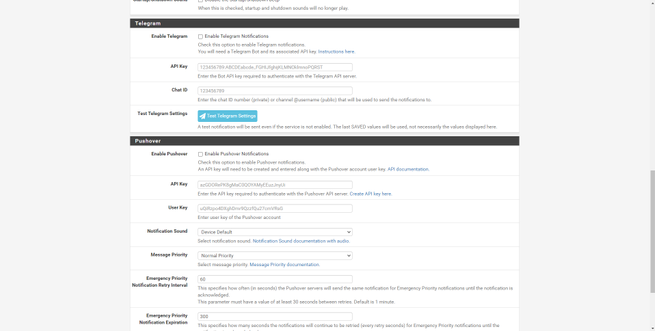

System

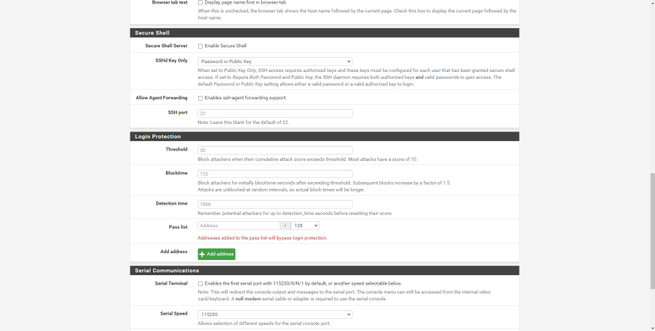

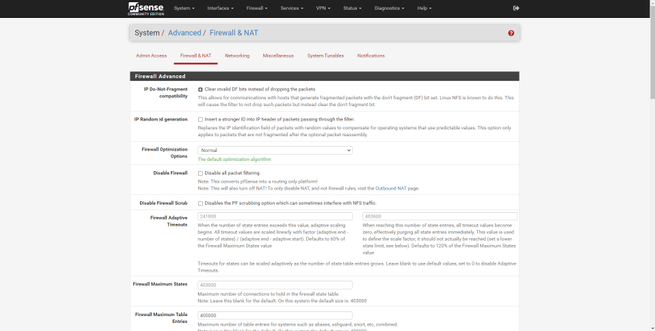

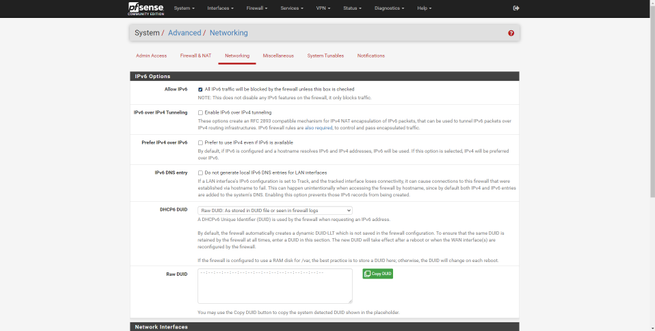

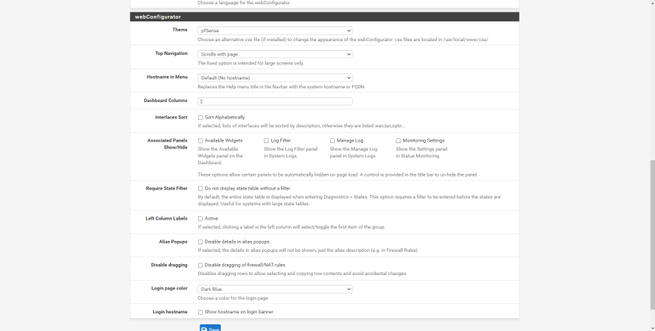

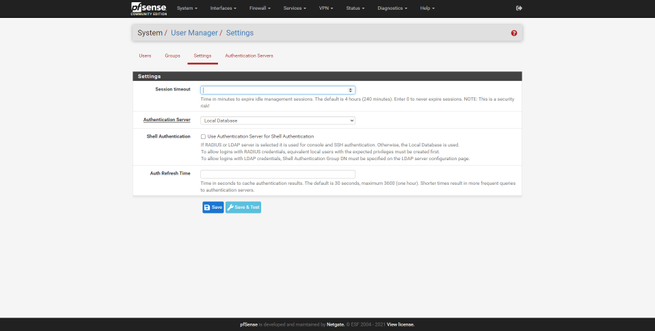

Im Abschnitt „System“ können wir den pfSense-eigenen Webserver konfigurieren, das HTTPS- und SSH-Protokoll aktivieren, die Zugriffssicherheit und den Anmeldeschutz detailliert konfigurieren. Wir können auch globale Parameter der Firewall und des NAT konfigurieren. Wir können auch globale Parameter auf Netzwerkebene konfigurieren, sowohl IPv6- als auch Netzwerkschnittstellen. Ein wichtiges Detail ist, dass wir das „Offloading“ aktivieren oder deaktivieren können, um die Leistung zu beschleunigen, wenn die Hardware dies unterstützt . Weitere Konfigurationsoptionen sind die Konfiguration von Proxy-, Lastausgleichs- und Energiesparfunktionen. Schließlich können wir die Basisbetriebssystemparameter auf einer niedrigen Ebene konfigurieren und Benachrichtigungen per E-Mail und Telegramm konfigurieren (eine Neuheit in der neuesten pfSense 2.5-Version).

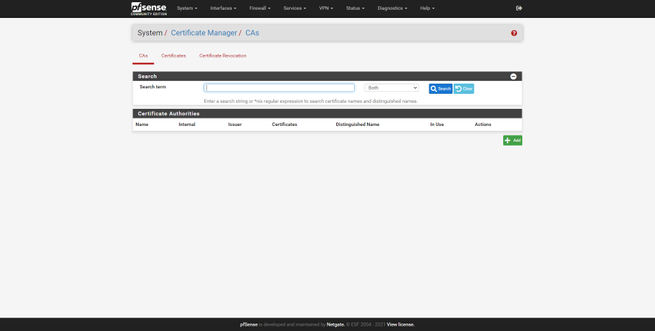

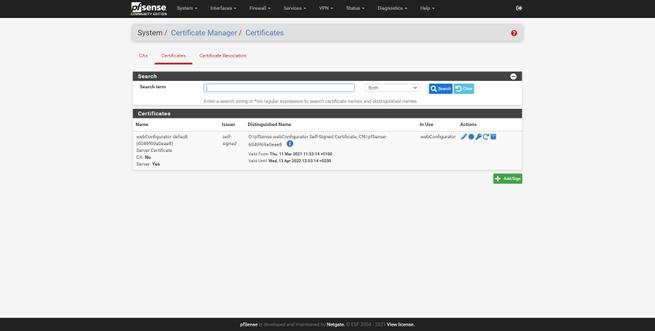

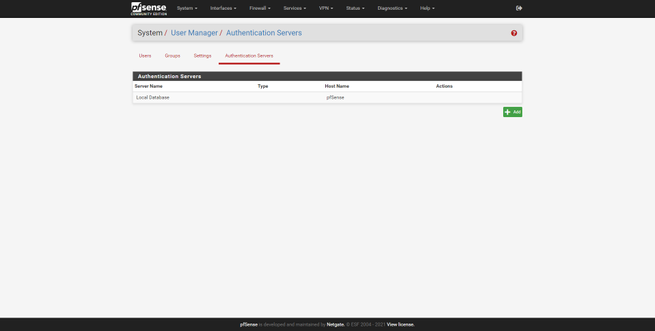

In diesem Abschnitt von «System» haben wir auch einen Manager für digitale Zertifikate. Wir können einfach und schnell eine Zertifizierungsstelle sowie Server- und Client-Zertifikate erstellen, um sie später auf VPN-Servern wie IPsec oder OpenVPN sowie auf zu verwenden den Server RADIUS Freeradius, den wir optional installieren können. Mit diesem Zertifikatsmanager können wir Zertifikate basierend auf RSA und auch auf EC mit verschiedenen Algorithmen erstellen.

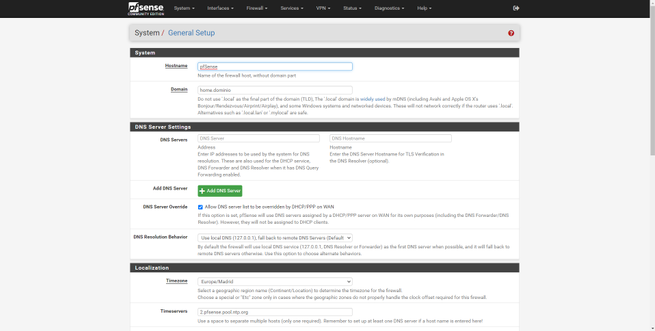

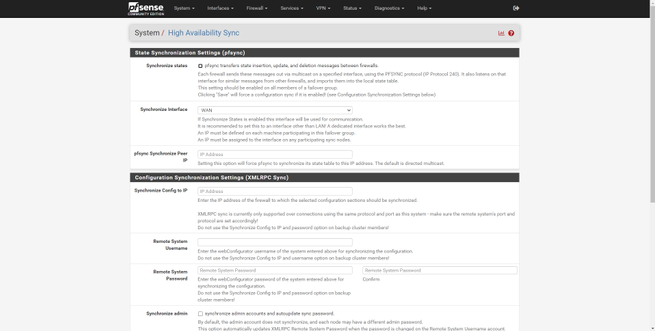

Im Abschnitt "Allgemeines Setup" können wir den Namen des Computers, die Domäne und die zu konfigurierenden DNS-Server ändern, damit die Clients sie später verwenden können, den Standort (Zeitzone und NTP-Server) und das Erscheinungsbild konfigurieren von pfSense durch verschiedene Themen. Dieser letzte Teil ist interessant, um die grafische Benutzeroberfläche mit einem dunklen pfSense oder direkt anderen Themen zu modifizieren, die uns besser gefallen. Wir können HA auch so konfigurieren, dass es hochverfügbar ist, und sogar eine große Menge zusätzlicher Software installieren, da wir im Abschnitt „Paketmanager“ eine große Anzahl von Plugins haben werden, um die Funktionen von pfSense zu erweitern.

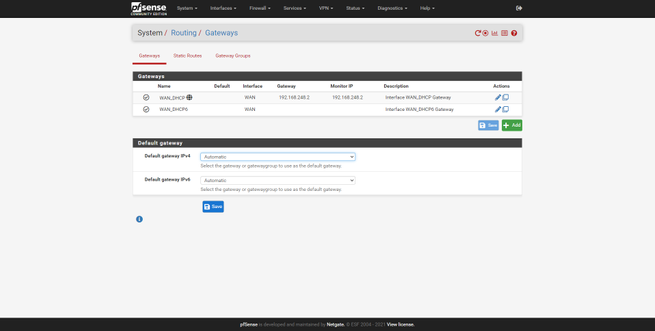

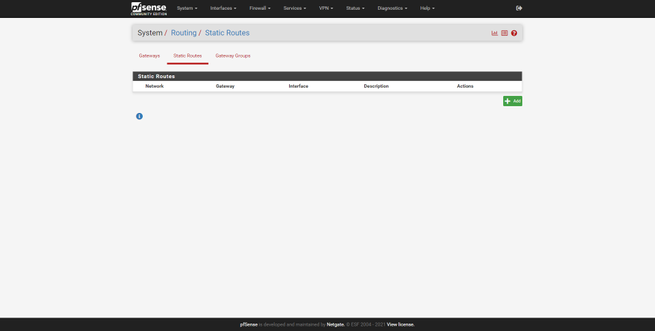

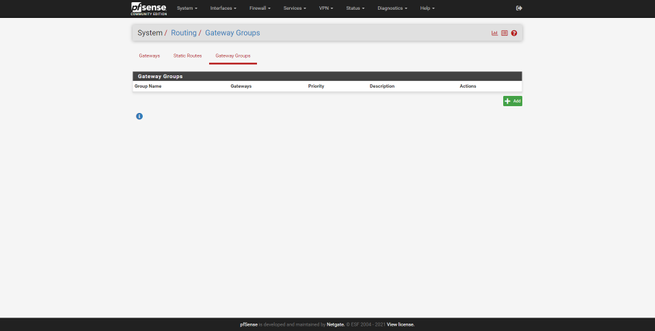

Im Abschnitt "Routing" sehen Sie die verschiedenen registrierten Gateways, die Möglichkeit, statische Routen zu konfigurieren, um andere Netzwerke zu erreichen, und sogar eine Gruppe von Gateways zu erstellen.

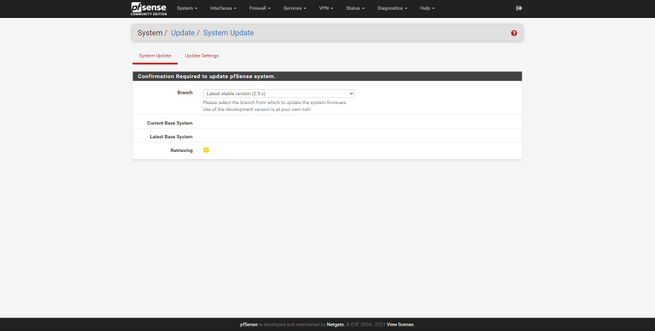

pfSense ermöglicht die Aktualisierung über das Betriebssystem selbst. Sobald festgestellt wird, dass eine neue Version vorhanden ist, können wir diese über die grafische Benutzeroberfläche aktualisieren, ohne das ISO-Image herunterladen und die Aktualisierung manuell durchführen zu müssen.

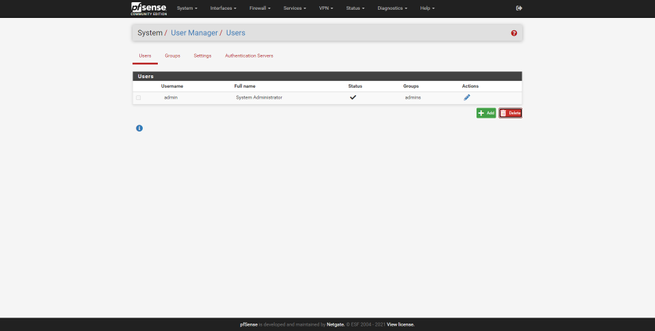

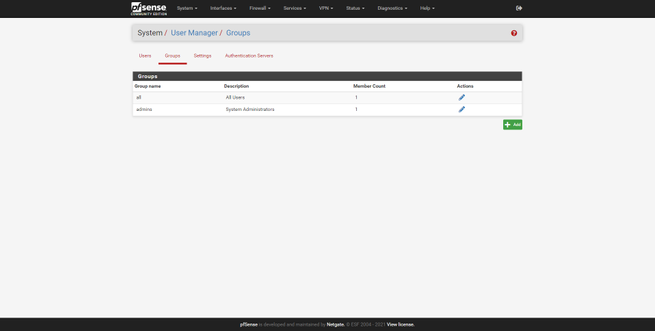

Als sehr vollständiges Betriebssystem können wir verschiedene Benutzer und Gruppen mit unterschiedlichen Berechtigungen erstellen. Beispielsweise können wir eine Liste lokaler Benutzer erstellen, um sich über SSH im System zu authentifizieren oder ein bestimmtes VPN zu verwenden. Wir können auch einen Authentifizierungsserver mit RADIUS oder LDAP konfigurieren, um die vorhandenen Benutzer zu verwenden.

Sobald wir den Abschnitt "System" gesehen haben, gehen wir zu "Schnittstellen", um alles zu sehen, was wir tun können.

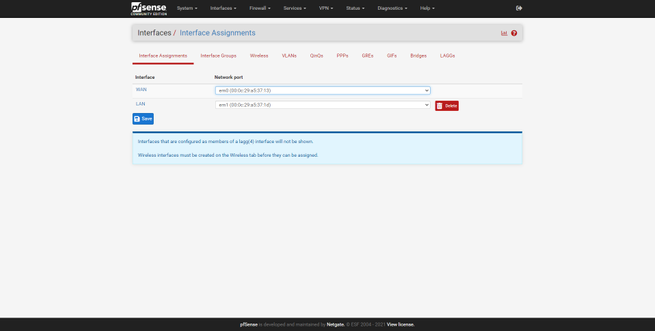

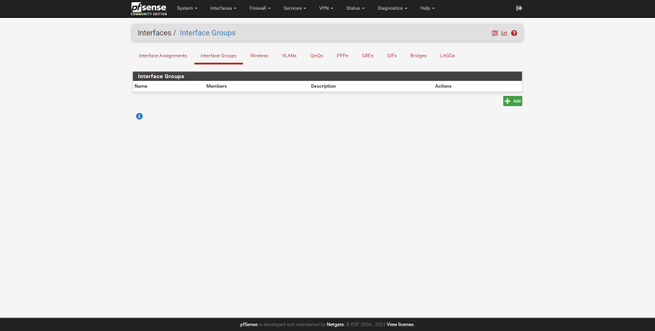

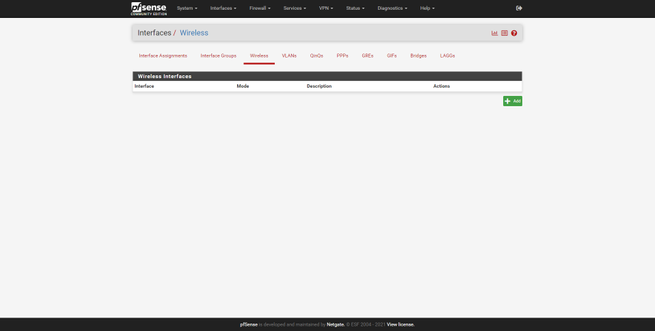

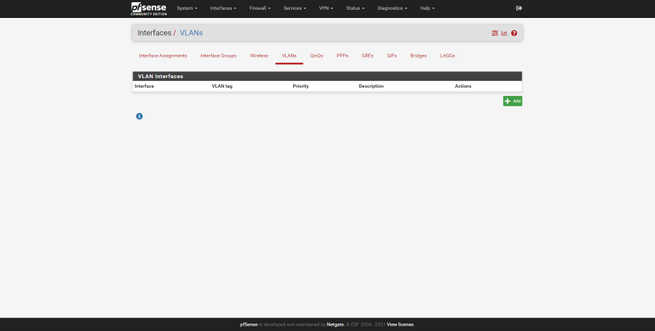

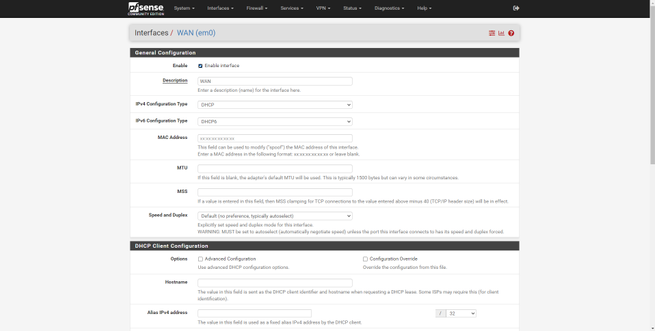

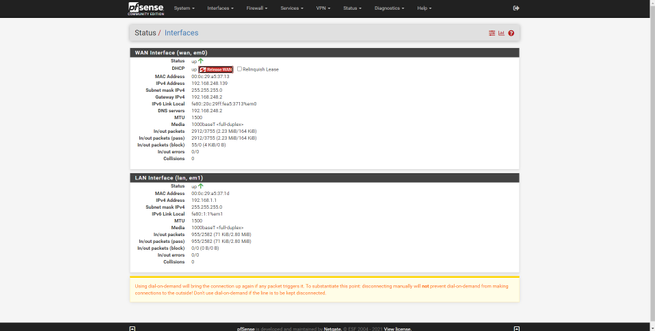

Schnittstellen

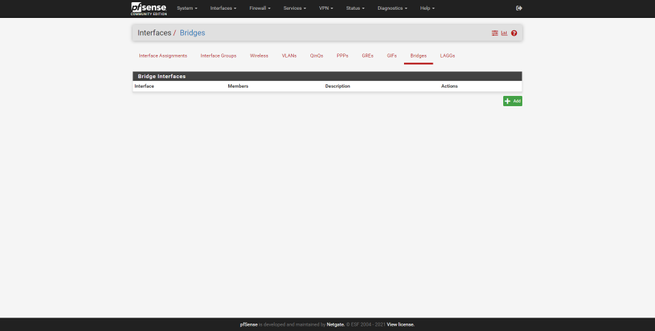

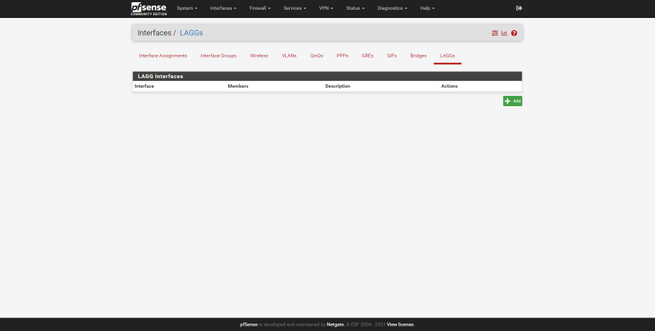

Im Abschnitt „Schnittstellen“ sehen wir die Zuordnung von WAN und LAN zu den verschiedenen physischen Schnittstellen. Von hier aus können wir die verschiedenen physischen und logischen Schnittstellen einfach konfigurieren, da wir VLANs konfigurieren und später einer virtuellen Schnittstelle zuweisen können. Andere Konfigurationsoptionen, die wir tun können, sind das Erstellen von Gruppen von Schnittstellen, konfigurieren W-Lan, QinQ, PPPs, GIFs, Bridges oder Bridges, und wir können sogar ein LAGG mit verschiedenen Algorithmen (LACP, Failover, LoadBalance und Roundrobin) erstellen.

Stellen wir uns vor, unser Betreiber verwendet VLAN ID 6, um uns das Internet zur Verfügung zu stellen, da die aktuelle Konfiguration des WAN nicht funktioniert. Wir müssen eine VLAN-ID 6 erstellen und sie später auf das Internet-WAN anwenden. Wenn wir im professionellen lokalen Netzwerk unterschiedliche VLANs haben und zwischen diesen kommunizieren möchten, können wir dies auch mit pfSense tun, indem wir die verschiedenen VLAN-IDs registrieren und später virtuelle Schnittstellen erstellen, die im LAN „hängen“.

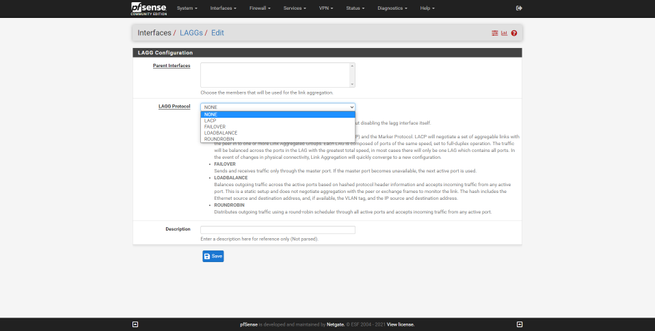

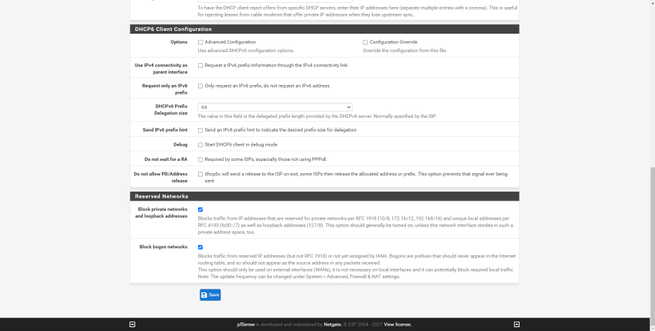

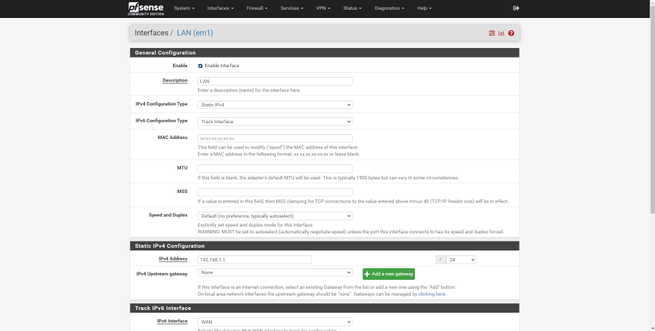

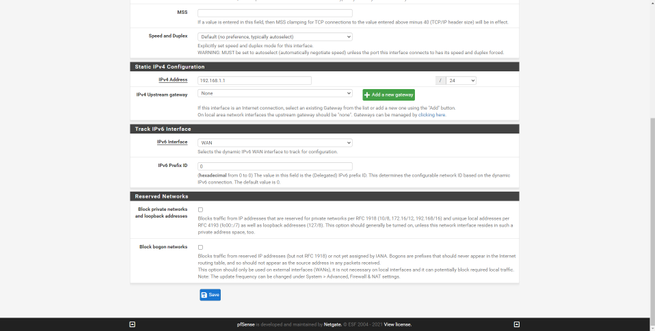

Wenn wir in die WAN- oder LAN-Konfiguration gehen, können wir die Konfiguration sehen, die im Installationsassistenten vorgenommen wurde, den wir zuvor gesehen haben. Im WAN-Menü haben wir verschiedene Konfigurationstypen für die Verbindung, dasselbe passiert mit IPv6, und wir können sogar die gewünschte MAC-Adresse eingeben. Zusätzlich zur Konfiguration der erweiterten Parameter des DHCP-Clients können wir auch die MTU und MSS konfigurieren.

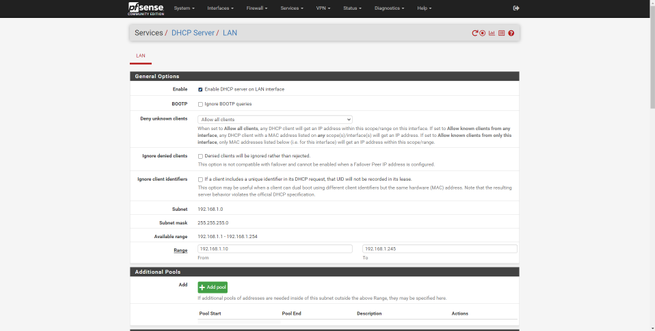

In Bezug auf das LAN ist es normal, die Konfiguration in „Static IPv4“ zu haben und später den DHCP-Server zu aktivieren. Hier müssen wir natürlich auch das Gateway für die Clients konfigurieren, die eine Verbindung herstellen. Dies ist die IP-Adresse selbst.

Sobald wir alle Konfigurationsoptionen für "Schnittstellen" gesehen haben, werden wir kurz die Firewall-Optionen sehen.

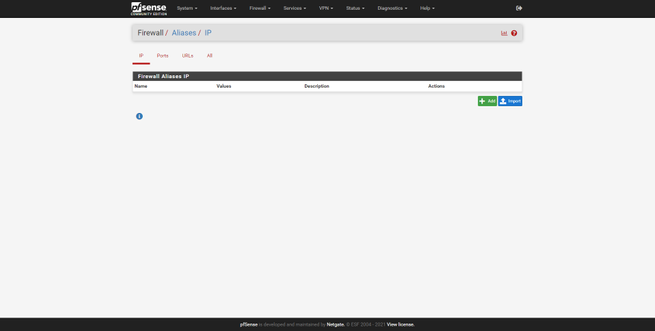

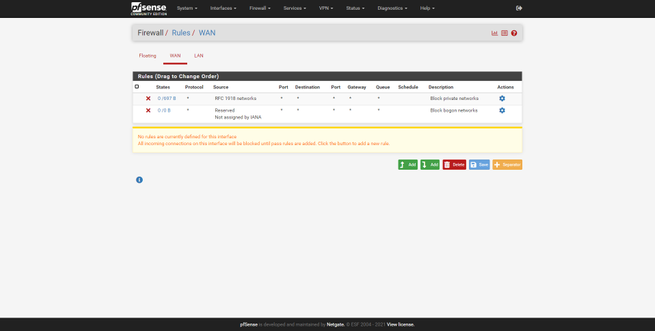

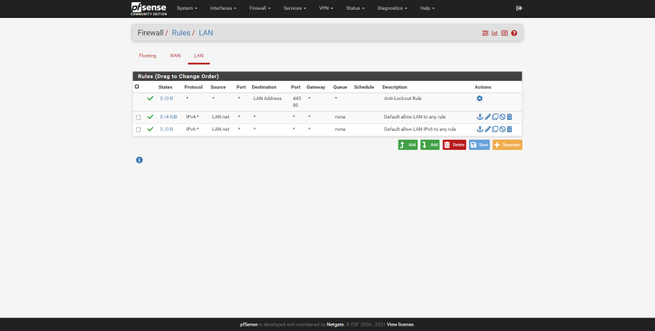

Firewall

Im Abschnitt "Firewall" müssen wir alle Firewall-Regeln konfigurieren. Im Abschnitt "Aliase" können wir einen Alias erstellen, um eine Regel auf eine Reihe von IP-Adressen, Ports und auch URLs anzuwenden. Dies ist ideal, um die Regeln in der Firewall sehr gut zu organisieren. Es ist sehr wichtig, eine bestimmte Reihenfolge zu haben, um die bestmögliche Leistung zu erzielen (die am häufigsten verwendeten Regeln oben und die am wenigsten verwendeten unten). Die spezifischeren Regeln sollten oben und die allgemeineren Regeln unten stehen, um einen ordnungsgemäßen Betrieb zu gewährleisten.

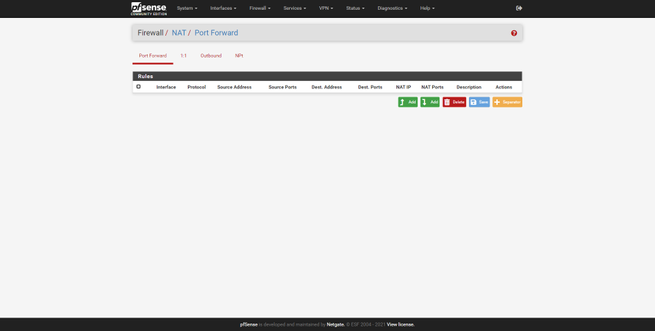

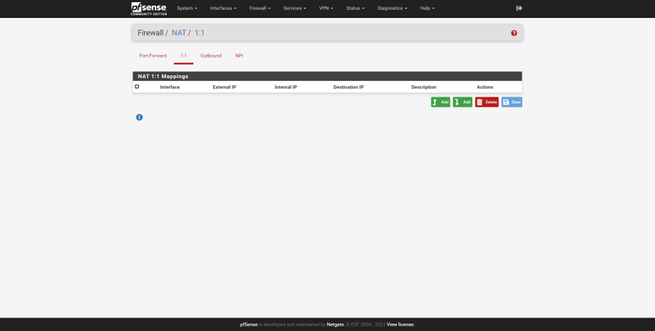

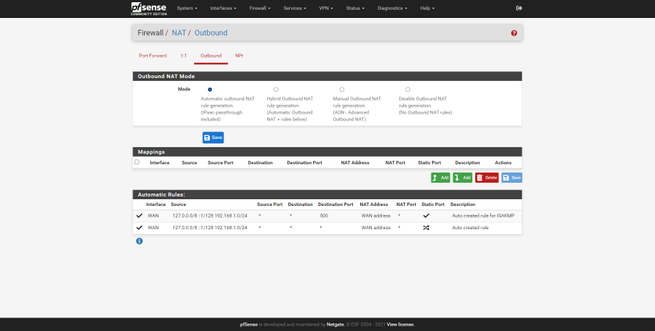

Wir haben die Möglichkeit, die NAT-Regeln in Port Forward zu konfigurieren. Wir können auch das 1: 1-NAT, die ausgehenden NAT-Regeln und sogar den NPt für IPv6 konfigurieren. Im Abschnitt "Regeln" erstellen wir die verschiedenen Zulassungs- oder Verweigerungsregeln in den verschiedenen Netzwerkschnittstellen, die wir in pfSense haben. Wir werden diese Regeln über die grafische Benutzeroberfläche erstellen, Dutzende erweiterter Parameter definieren und mithilfe verschiedener Protokolle ziehen, um die Regeln von einer Position an eine andere zu verschieben, und sogar Trennzeichen hinzufügen, um eine Reihe von Regeln zu identifizieren.

Standardmäßig haben wir in pfSense unten implizit ein "Alle verweigern". Um Datenverkehr zu haben, benötigen Sie mindestens eine Zulassungsregel.

Weitere interessante Funktionen sind die Möglichkeit, auf einfache Weise «Floating Rules» in verschiedenen Schnittstellen zu erstellen, die sich wiederholenden Regeln übersichtlich zu halten und sogar temporäre Regeln, die zu einem bestimmten Zeitpunkt aktiv sind, sowie die Möglichkeit, «Virtual IPs» zu konfigurieren benutzen. zum Beispiel der pfBlocker-ng. Schließlich haben wir hier auch den "Traffic Shaper" pro Schnittstelle, pro Warteschlange, wir können Bandbreitenbegrenzer konfigurieren und sogar einen Konfigurationsassistenten ausführen.

Leistungen

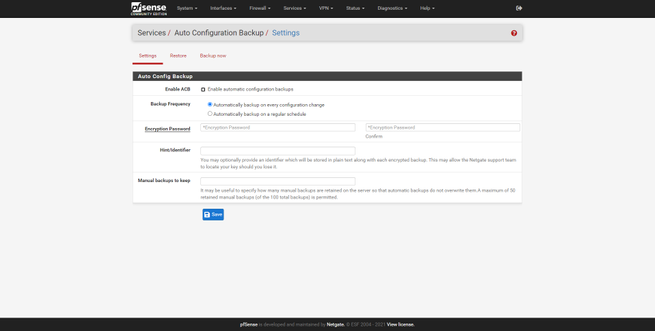

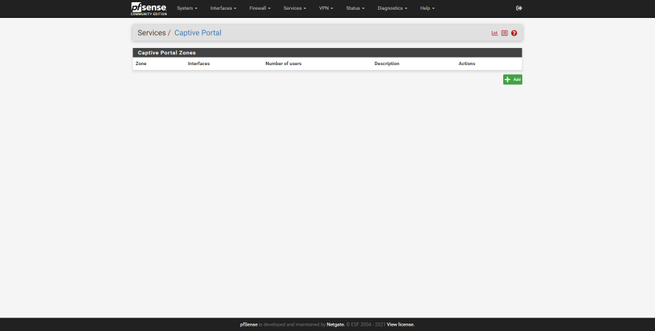

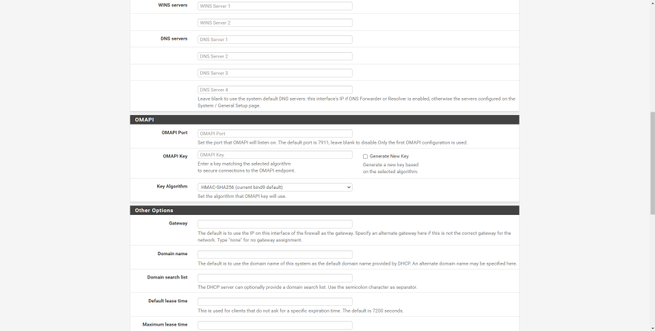

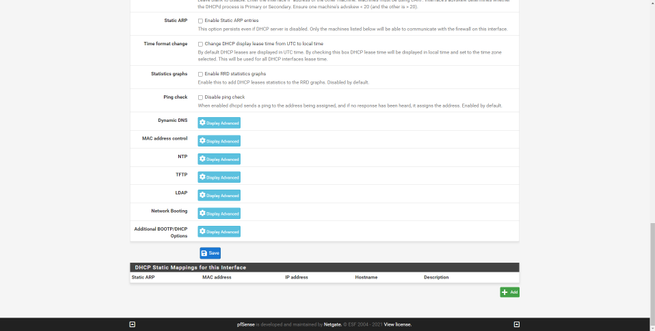

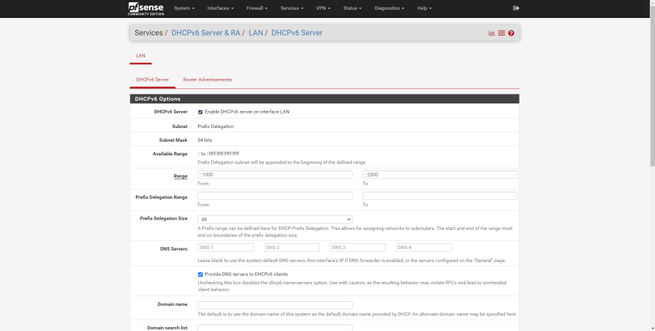

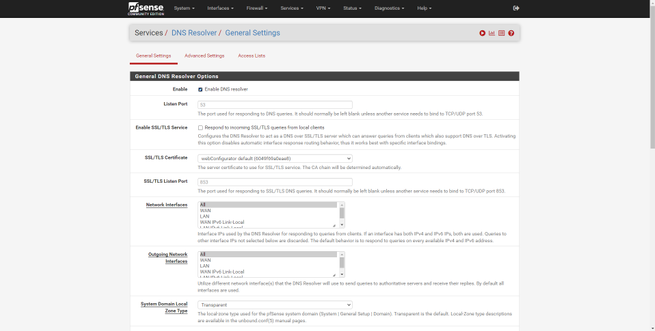

Im Abschnitt "Dienste" stehen uns alle Dienste zur Verfügung, die standardmäßig in pfSense enthalten sind, und sogar die Dienste, die wir zusätzlich über den Paketmanager installiert haben. In diesem Abschnitt finden Sie ein Tool zum automatischen Erstellen von Backups, zum Konfigurieren des Captive-Portals von pfSense und zum Konfigurieren des DHCP- und DHCPv6-Servers für das LAN.

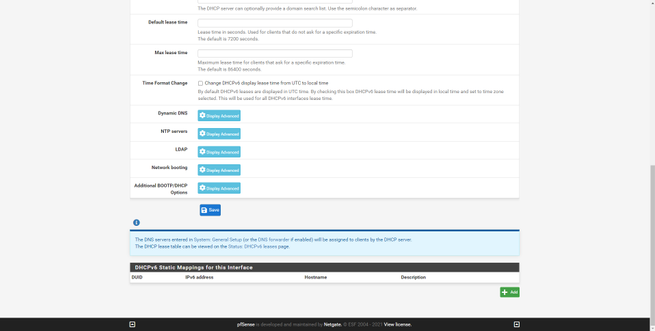

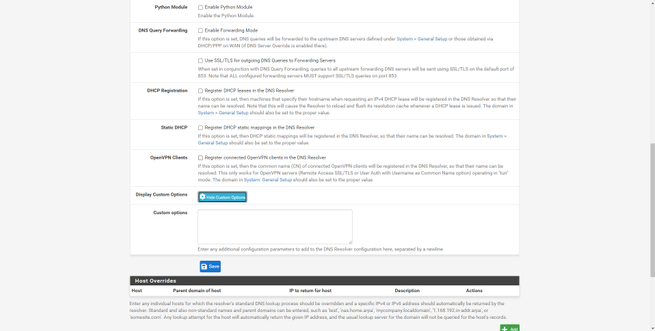

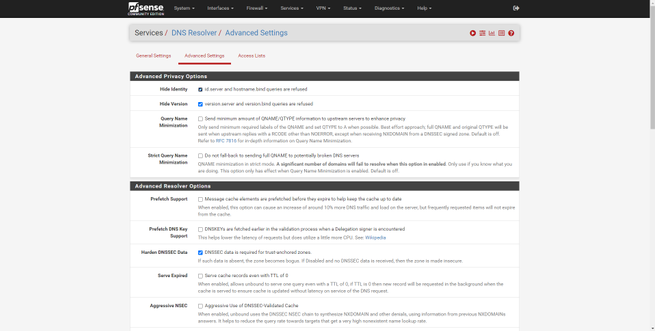

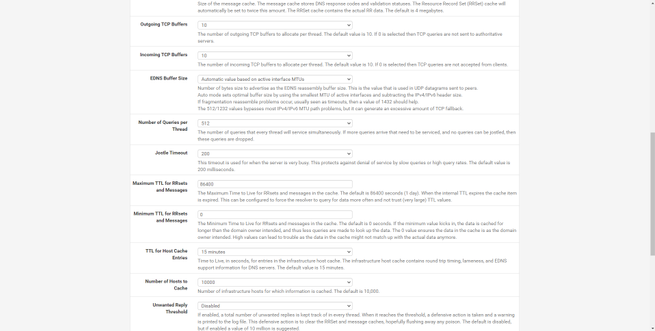

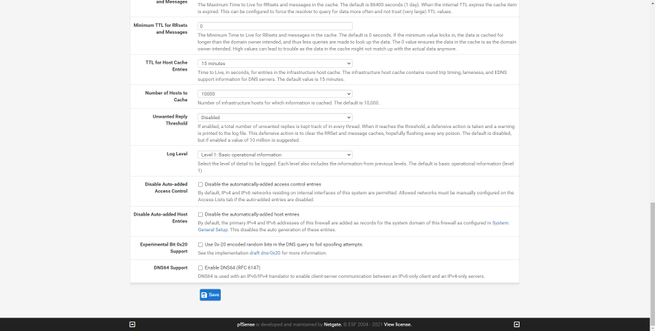

Einer der bemerkenswertesten Dienste ist der DNS-Resolver, der der DNS-Server von pfSense selbst ist und den wir mit DNS über TLS konfigurieren können und der sehr spezifische Regeln für Clients hat. Wir können erweiterte Konfigurationen vornehmen, z. B. verschiedene DNS-Server für definieren die verschiedenen Regeln.

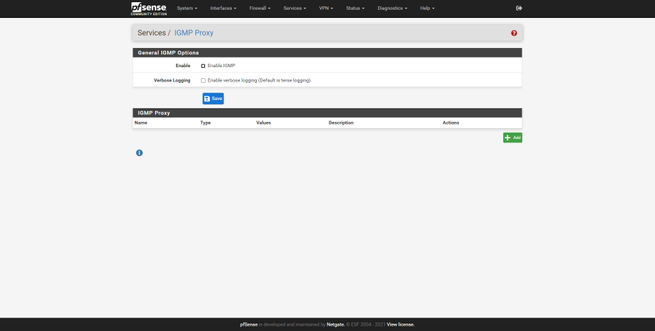

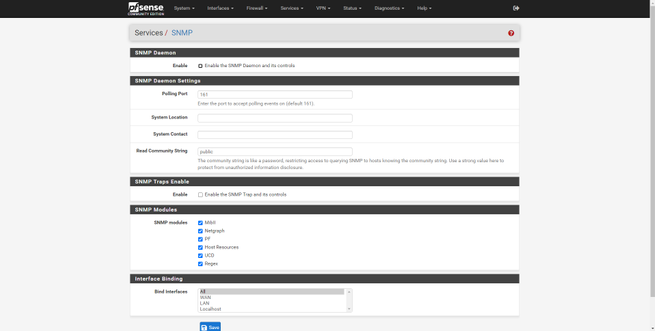

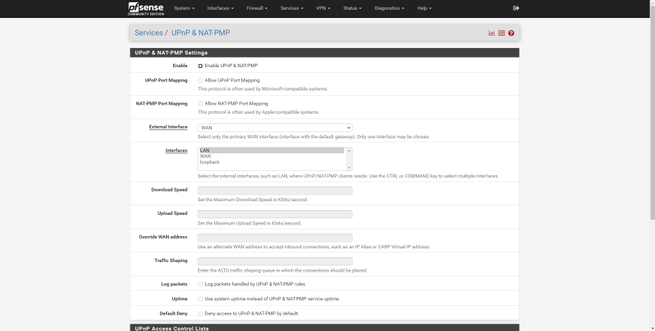

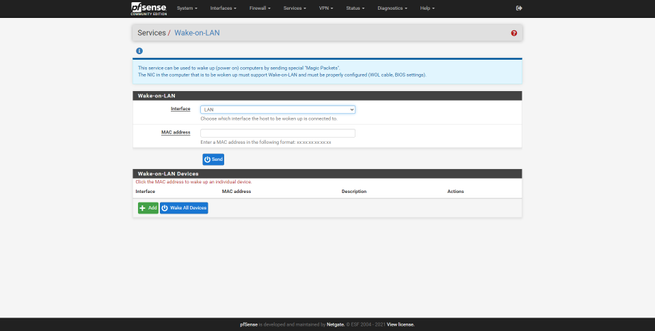

Weitere in diesem Abschnitt verfügbare Dienste sind der dynamische DNS-Dienst, der IGMP-Proxy, der NTP-Server zur Bereitstellung der Zeit für die verschiedenen Computer, der PPPoE-Server, das SNMP-Protokoll zur Fernüberwachung dieser Firewall und sogar das UPnP / NAT-PMP-Protokoll. Um Ports automatisch und dynamisch zu öffnen, aktiviert das Wake-on-LAN (WoL) Computer im lokalen Netzwerk.

Sobald wir mehrere in pfSense integrierte Dienste gesehen haben, gehen wir direkt zum VPN-Bereich.

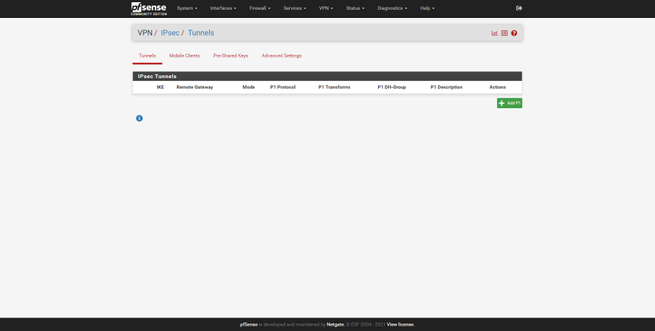

VPN

Dieses Firewall-orientierte Betriebssystem unterstützt die meisten derzeit vorhandenen VPN-Protokolle. Wir haben L2TP / IPsec, IPsec, OpenVPN und auch WireGuard. In Anbetracht dessen, dass es auf den professionellen Einsatz ausgerichtet ist, verfügen wir über alle verfügbaren Konfigurationsoptionen und vorhandenen Authentifizierungstypen. Wir können VPNs vom Typ RAS und auch Site-to-Site erstellen.

Abhängig von den Anforderungen der Benutzer und des Unternehmens ist es ratsam, den Tunnel mit dem einen oder anderen Protokolltyp zu konfigurieren und zu erstellen. Die Neuheit von pfSense 2.5.0 ist die native Integration von WireGuard, obwohl dies in früheren Versionen auch der Fall ist wurde durch eine manuelle Installation unterstützt. Dank WireGuard und den neuesten Versionen von OpenVPN können wir die neuesten Verbesserungen in Bezug auf Sicherheit und Leistung erzielen.

Was uns an pfSense am besten gefällt, ist, dass wir ein VPN von Grund auf neu konfigurieren können, ohne komplizierte Konfigurationstextdateien bearbeiten zu müssen. Alles kann über die grafische Benutzeroberfläche erfolgen.

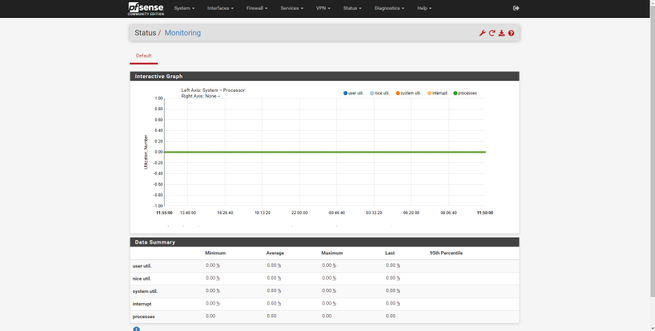

Status

Im Abschnitt "Status" können Sie den globalen Status der Firewall, die Protokolle verschiedener Bereiche des Betriebssystems, den Status der Schnittstellen, den Status des Datenverkehrs, die CPU- und RAM-Auslastung sowie den Status aller anzeigen Dienste, die wir im Betriebssystem verwenden. Was uns an pfSense sehr gefällt, ist, dass wir sehr selten über SSH oder über die Konsole eingeben müssen, um Protokolle anzuzeigen. Alles befindet sich in der grafischen Benutzeroberfläche selbst über das Web.

In diesem Menü sehen wir den Status des Captive-Portals, CARP, des Haupt-Dashboards, den Status von DHCP und DHCPv6, den Status von DNS-Resolver, Gateway, Schnittstellen, IPSec- und OpenVPN-VPN-Tunneln, die Überwachung verschiedener Schnittstellen, Dienste und sogar die Ansicht a Echtzeit-Diagramm des Verkehrs unter anderem. Abhängig von der zusätzlichen Software, die Sie installieren, können sich diese Optionen zum Anzeigen des Status verschiedener Dienste erhöhen.

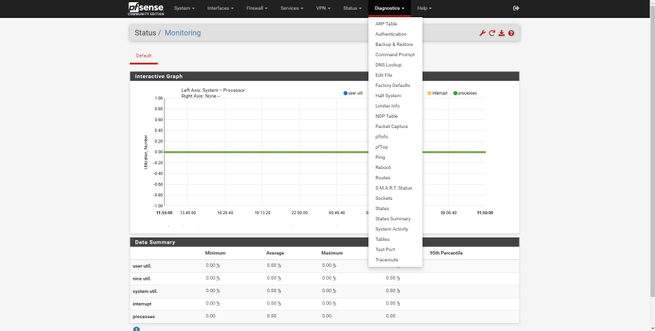

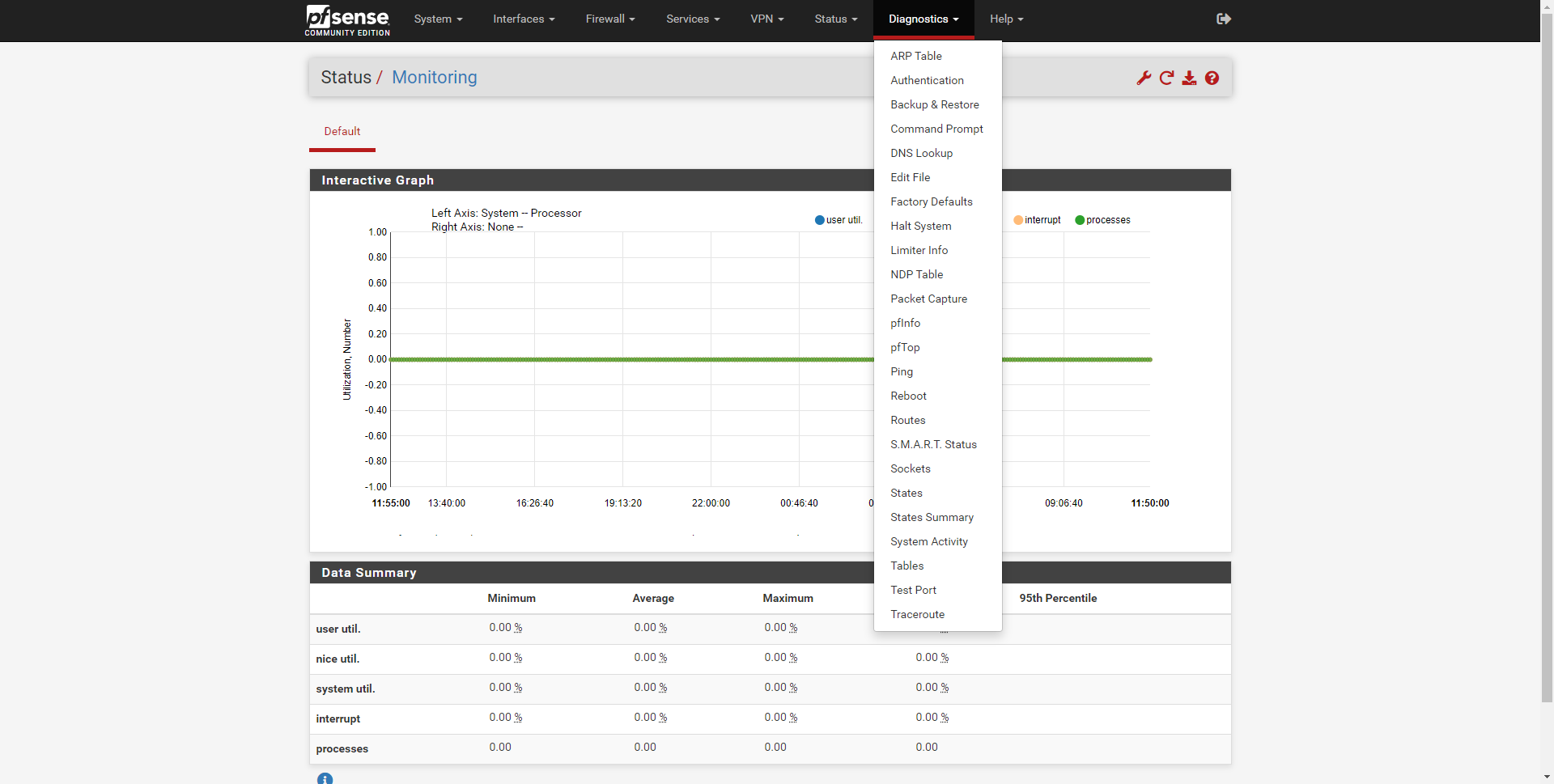

Diagnose

Im Abschnitt «Diagnose» können Sie die ARP-Tabelle sehen, Authentifizierung, Sicherung und Wiederherstellung, eine DNS-Suche durchführen, Dateien manuell bearbeiten, das Betriebssystem auf die Werkseinstellungen zurücksetzen, das System herunterfahren und neu starten, die NDP-Tabelle anzeigen, die ausführen Traffic Grabber, um Probleme zu erkennen, führen Sie pfInfo und pfTop aus, um aktuelle Verbindungen, Ping und Tracert anzuzeigen, den SMART-Status anzuzeigen, einen Port-Test durchzuführen und vieles mehr.

Wie Sie gesehen haben, ist pfSense ein Betriebssystem, das wir als Firewall und Hauptrouter verwenden können, sowohl auf nationaler Ebene, wenn wir über umfassende Kenntnisse verfügen, als auch auf professioneller Ebene in kleinen und mittleren Unternehmen. Dank der großen Stabilität des Betriebssystems und der großen Menge an zusätzlicher Software, die wir installieren können, wird dieses System zu einem der besten, das als Firewall / Router verwendet werden kann.