Das NTP (Netzwerk Zeitprotokoll) und SNTP (Simple Network Time Protocol) sind zwei grundlegende Protokolle für das reibungslose Funktionieren des Internets. Beide Protokolle ermöglichen es allen Geräten in einem Netzwerk, wie Computern, Servern, Switches, Routern, Smart-TVs oder anderen mit dem Internet verbundenen Geräten, die richtige Zeit auf Ihrem System zu haben, mit dem Ziel, keine Probleme zu haben beim Surfen. online oder führen Sie eine beliebige Aufgabe aus. Heute werden wir in diesem Artikel beide Zeitprotokolle, die Unterschiede zwischen NTP und SNTP und auch deren Konfiguration in den verschiedenen Geräten ausführlich erklären.

Was ist NTP (Network Time Protocol) und wie funktioniert es?

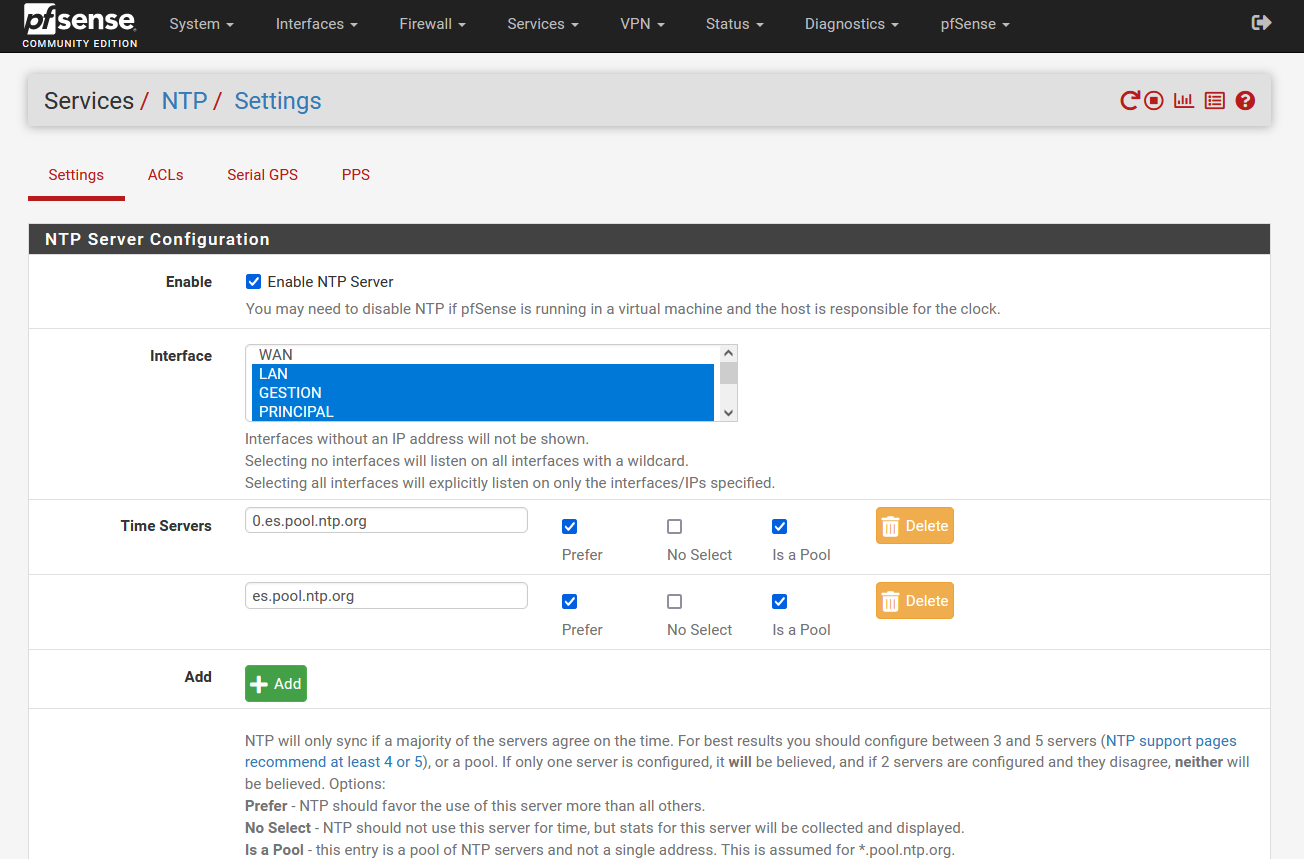

Das NTP-Protokoll ist das erste Protokoll, das gestartet wurde, um Synchronisieren Sie die Uhren der verschiedenen Computersysteme , NTP funktioniert nicht nur auf Computern oder Servern, sondern sie sind ein grundlegender Bestandteil von Routern, Switches, W-Lan Access Points und alle Arten von Netzwerkgeräten wie Firewalls. NTP war eines der ersten Internetprotokolle, das 1981 geboren wurde, und wird immer noch verwendet, um die Uhren verschiedener Computersysteme zu synchronisieren. Das NTP-Protokoll ermöglicht es Ihnen, die Uhrzeit mit verschiedenen NTP-Servern zu synchronisieren, die auf der ganzen Welt eingesetzt werden und über das Internet zugänglich sind. Darüber hinaus ermöglicht Ihnen das NTP-Protokoll, die Uhrzeit zu synchronisieren, auch wenn wir eine sehr hohe oder variable Latenz haben , da es Mechanismen enthält, um Zeitverzögerungen aufgrund dieser Latenz zu vermeiden.

Das NTP-Protokoll nutzt die UDP-Transportschichtprotokoll auf Port 123 zur Kommunikation mit den verschiedenen NTP-Servern auf der ganzen Welt . Ein sehr wichtiges Detail ist, dass dieses NTP-Protokoll sowohl im Quellport als auch im Zielport den UDP-Port 123 verwendet. Wir müssen dies also berücksichtigen, wenn wir Geräte hinter einem haben Firewall oder wenn es Kontrolllisten für den Zugriff in den verschiedenen managebaren Switches des lokalen Netzwerks gibt. Wenn Sie ein Gerät haben, das das NTP-Protokoll verwendet, und einen verwaltbaren Switch mit aktivierten verschiedenen Netzwerkangriffen, müssen Sie das ” Blat-Angriff ”-Angriff, damit das NTP-Protokoll richtig funktioniert. Dieser «Blat-Angriff» besteht darin, TCP- oder UDP-Pakete zu blockieren, die dieselben Quell- und Zielports haben, genau wie NTP, wenn UDP 123 Quell- und Zielports verwendet. Daher müssen wir dies bei der Konfiguration unseres Netzwerks berücksichtigen.

Die aktuelle Version von NTP ist Version 4, da dieses wichtige Protokoll im Laufe der Zeit aktualisiert und verbessert wurde. Das NTP-Protokoll verwendet die UTC-Zeitskala (Koordinierte Weltzeit), einschließlich der Unterstützung von Schaltsekunden. Darüber hinaus ermöglicht die neueste Version von NTP die Synchronisierung mit einer maximalen Differenz von 10 Millisekunden über das Internet im Falle von Im lokalen Netzwerk ist eine Genauigkeit von bis zu 200 Mikrosekunden möglich, obwohl dies von der Konfiguration Ihres Netzwerks abhängt. In verschiedenen Betriebssystemen wie z Windows, Linux oder macOS wird immer das NTP-Protokoll ausgeführt, um sich korrekt mit den Zeitservern zu synchronisieren.

Im Laufe der Zeit Sicherheitsprobleme im Zusammenhang mit dem NTP-Protokoll sowohl bei der Implementierung in den verschiedenen Betriebssystemen, in den NTP-Clients der verschiedenen Computer als auch in der intrinsischen Sicherheit des Protokolls selbst, das es nicht verwendet, erkannt wurden. jede Art von Authentifizierung oder Datenverschlüsselung für den Austausch von Nachrichten. NTP-Server sind anfällig für Man-in-the-Middle-Angriffe, es sei denn, die Pakete sind kryptografisch signiert, das gleiche gilt für die Computer selbst, sie könnten MitM-Angriffe ausführen, um die Uhrzeit auf den Endcomputern zu ändern. Das NTP-Protokoll sendet alle Informationen im Klartext, es gibt keine Verschlüsselung, Authentizität oder Integrität der Daten wird geprüft. Um dies zu vermeiden, muss die Netzwerkzeit Sicherheit (NTS)-Protokoll wurde entwickelt, das die sichere Version von NTP ist, die TLS und AEAD verwendet, um die Kommunikation zu schützen, und dass niemand einen NTP-Server imitieren kann, um die Zeit auf unserem System falsch zu konfigurieren.

Was passiert, wenn ich nicht die richtige Uhrzeit auf meinem System habe?

Es ist sehr wichtig, die richtige Uhrzeit auf einem Computersystem zu halten, da sonst einige Software möglicherweise nicht funktioniert oder sogar Computerangriffe auf uns ausführt. Wenn in unserem Betriebssystem die Uhrzeit nicht richtig konfiguriert ist, können folgende Probleme auftreten:

- Die Unmöglichkeit, mit einem Webbrowser im Internet zu surfen, zeigt je nach konfigurierter Zeit kontinuierlich Fehler in den verschiedenen SSL / TLS-Zertifikaten der Webs an.

- Probleme mit einer Software, die die richtige Zeit zum Arbeiten benötigt.

- Wir könnten Probleme mit Windows-Updates haben.

In Routern und Firewalls bedeutet die falsche Uhrzeit auch, dass Sie keine Verbindung herstellen können VPN Tunnel, wenn digitale Zertifikate verwendet werden, da es möglich ist, dass die Zeit außerhalb des Datums und der Uhrzeit der Erstellung des Zertifikats oder seines Ablaufs liegt, außerdem werden alle Datensätze mit einer falschen Uhrzeit angezeigt, daher müssen wir dies auch berücksichtigen Konto. Bei den NTP-verwaltbaren Switches haben wir das gleiche, wir konnten weder die Aufzeichnungen mit Datum und Uhrzeit richtig sehen, noch konnten wir den PoE programmieren, um die Access Points ein- und auszuschalten. Schließlich sind die WiFi-Controller eine weitere Netzwerkausrüstung, die beschädigt werden könnte. Wir konnten nicht sehen, zu welchen Stunden mehr Verkehr ist, da die Uhrzeit falsch konfiguriert ist.

Wie Sie sehen, haben wir viele Probleme, wenn es darum geht, in einem bestimmten Computersystem nicht die richtige Zeit zu haben.

Was ist SNTP (Simple Network Time Protocol) und wie funktioniert es?

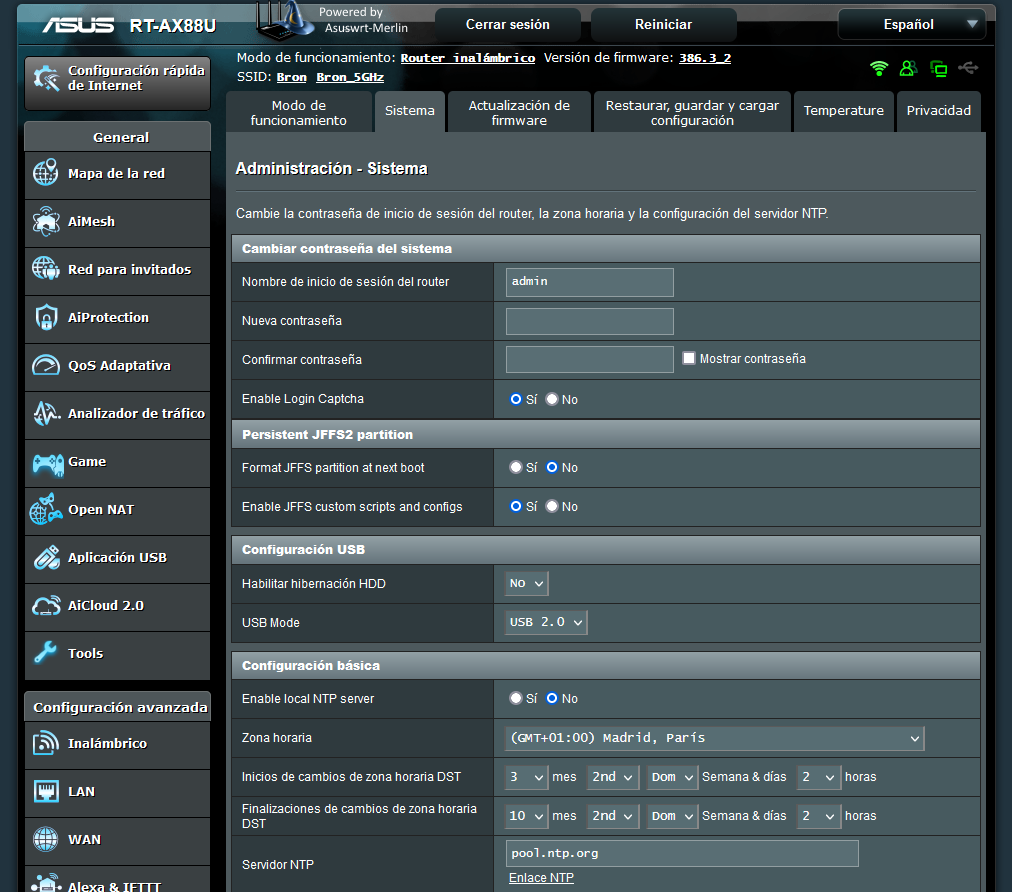

Das SNTP (Simple Network Time Protocol)-Protokoll ist ein weniger komplexe Implementierung des NTP-Protokolls , verwendet es das gleiche Protokoll und dient dem gleichen Zweck. Dieses Protokoll wird häufig in eingebetteten Geräten wie Heimrouter oder Heimschaltern verwendet, bei denen die volle Leistungsfähigkeit des NTP-Protokolls nicht erforderlich ist. Derzeit ist das verwendete Protokoll SNTPv4 und in RFC4330 definiert.

SNTPv4 ermöglicht einen vereinfachten Zugriff für Server und Clients, die aktuelle und frühere Versionen von NTP und SNTP selbst verwenden, der Zugriff ist identisch mit dem UDP / TIME-Protokoll, daher sollte die Anpassung sehr einfach sein. Dieses Protokoll ist so konzipiert, dass es in einer dedizierten Serverkonfiguration mit integriertem Radiowecker funktioniert, außerdem wurden Latenzen verbessert und kontrolliert, die genaue Uhrzeit kann problemlos in mehreren Mikrosekunden eingegeben werden.

SNTP hat sich im Laufe der Zeit weiterentwickelt und seine Leistung und auch seine Kompatibilität mit den verschiedenen zugrunde liegenden Protokollen verbessert. Die einzige wesentliche Änderung von SNTPv4 gegenüber früheren Versionen sind beispielsweise die Header zur Anpassung an das IPv6-Protokoll. Das Basis-NTP wurde auch um einige optionale Erweiterungen erweitert. Derzeit können bei der Konfiguration des NTP-Servers in den verschiedenen weltweit existierenden NTP-Clients die Bedienung und der Informationsaustausch sowohl über das NTP- als auch über das SNTP-Protokoll erfolgen Betrieb ist es das gleiche, da wir Kompatibilität haben.

Unterschiede zwischen NTP und SNTP

Der Hauptunterschied zwischen NTP und SNTP besteht darin, dass letzteres keine Art von Zustandsspeicherung für sehr lange Zeiträume erfordert, was das NTP-Protokoll tut. Ein sehr wichtiger Unterschied für Netzwerkadministratoren ist der Betrieb der Kommunikation, um Datenverkehr auf Firewalls zuzulassen oder zu verweigern oder Zugriffskontrolllisten auf verwaltbaren Switches zu erstellen.

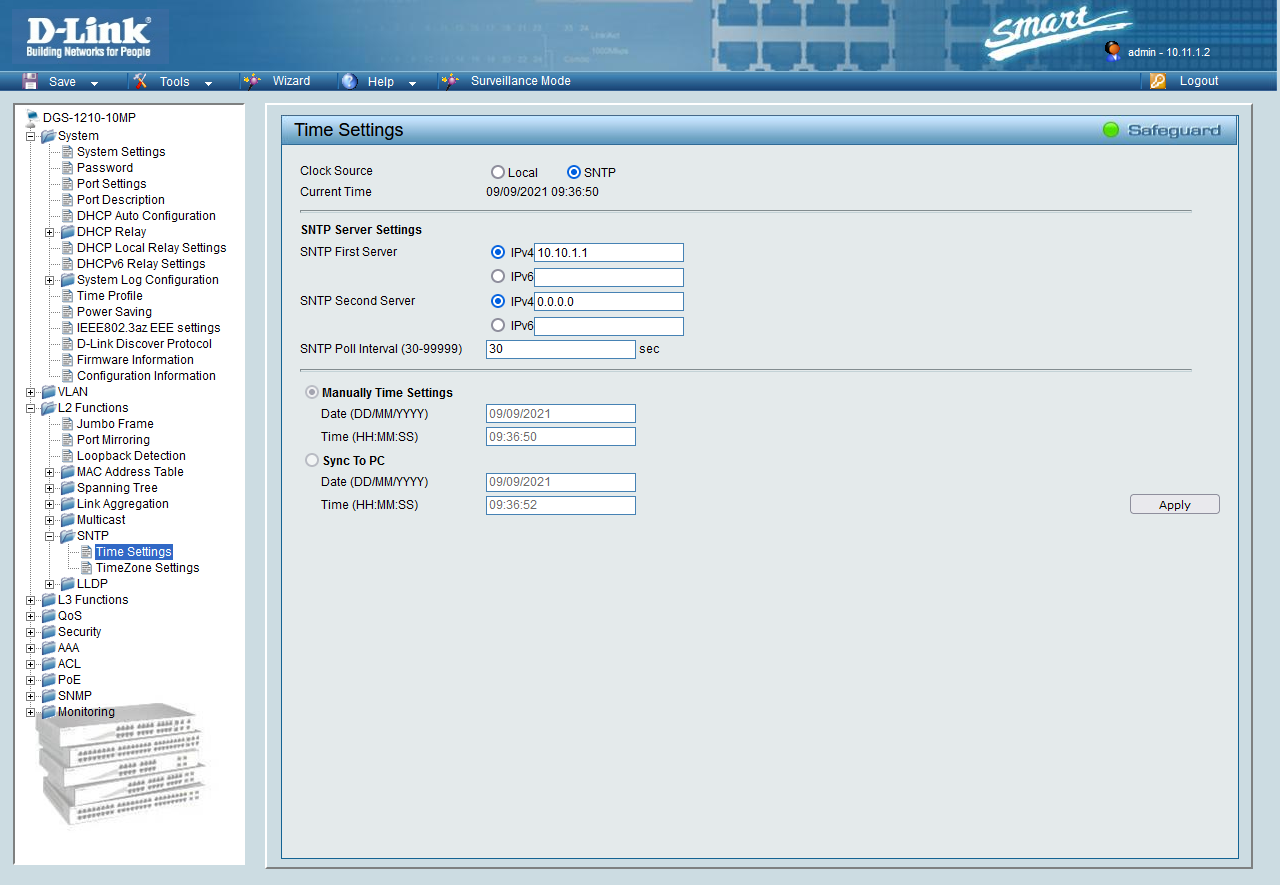

Das NTP-Protokoll arbeitet mit dem UDP-Protokoll auf Port 123, dieser UDP-Port 123 wird bei der Kommunikation sowohl an der Quelle als auch am Ziel verwendet. Wenn Sie, wie wir bereits erklärt haben, den «Blat-Angriff» in den Switches aktiviert haben und ein Gerät haben, das das reine NTP-Protokoll verwendet, blockiert es sicher den Verkehr nur vom NTP, ohne dass Sie es wissen.

Das SNTP-Protokoll arbeitet mit dem UDP-Protokoll auf Port 123, der Kommunikation verwendet einen zufälligen UDP-Port als Quelle , und der UDP-Port 123 als Ziel. Nach dem SNTP-Standard kann der Quellport alles andere als 0 sein, um Multiplexing durchzuführen, antwortet der Server natürlich korrekt auf dem Quellport, den der Client bei der ersten Kommunikation ausgewählt hat, um keine Probleme mit dem NAT zu haben, das er habe die Router. Das Ziel dieser wichtigen Änderung besteht darin, die Identifizierung eines bestimmten Clients zu ermöglichen, um keine Probleme mit NAT zu haben, und zu verhindern, dass die Switches mit aktiviertem Blat-Angriff die Kommunikation blockieren.

Wie Sie gesehen haben, sind die Protokolle NTP und SNTP zwei grundlegende und sehr wichtige Protokolle für Computersysteme. Es ist wichtig, die Zeit entweder in Ihrem Desktop-Betriebssystem oder in den verschiedenen Netzwerkgeräten, die Sie haben, richtig zu konfigurieren.