Wenn wir eine senden E-MailWir suchen nicht nur danach, um sein Ziel zu erreichen. Wir hoffen auch, dass unsere Privatsphäre respektiert wird und dass sie ihr Ziel unter Wahrung ihrer Integrität erreicht, so dass sie nicht manipuliert wird. Wir möchten, dass eine E-Mail beim Senden verschlüsselt wird, sodass sie von Cyberkriminellen nicht gelesen oder manipuliert werden kann. Eine sehr wichtige Sache ist, dass im SMTP-Protokoll beim Senden einer E-Mail die Verschlüsselung optional ist. Dies bedeutet, dass unsere E-Mails im Klartext gesendet werden können. Um die Sicherheit zu gewährleisten, wurde ein relativ neuer Standard erstellt, der kein anderer ist MTA-STS worüber wir als nächstes sprechen werden.

Wir werden über das SMTP-Protokoll, seinen Ursprung, warum es verschlüsselt werden muss und was das neue MTA-STS-Protokoll uns bieten kann, sprechen.

Entwicklung von SMTP im Laufe der Zeit

Das SMTP Protokoll kommt aus dem Englischen Simple Mail Transfer Protocol wessen Übersetzung wir es als bezeichnen können Protokoll für die einfache Mailübertragung . Der Ursprung stammt aus dem Jahr 1982 und es ist das Mail-Protokoll, mit dem wir E-Mails zwischen verschiedenen Computern, Mobilgeräten wie Smartphones usw. senden.

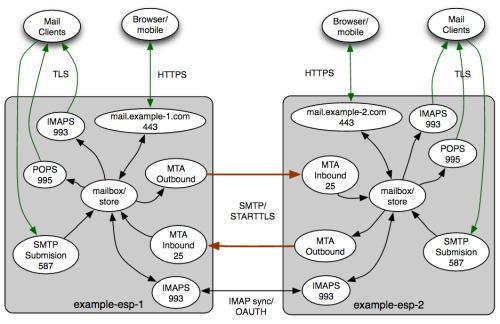

Im Laufe der Zeit hat SMTP seine Sicherheit weiterentwickelt und verbessert. So war STARTTLS born, ein Protokoll, das STMP hinzugefügt wurde und dessen Funktion darin besteht, einem E-Mail-Server zu ermöglichen, einem anderen zu sagen, dass er eine E-Mail über einen verschlüsselten Kommunikationskanal senden möchte. Auf diese Weise können wir eine nicht sichere Verbindung mithilfe des TLS-Protokolls in eine sichere Verbindung konvertieren, die verschlüsselt ist. Hier haben Sie einen einfachen Überblick über die Funktionsweise von SMTP bei Dienstanbietern.

Heutzutage wird das STARTTLS-Protokoll häufig verwendet, um die Vertraulichkeit bei der Authentifizierung beim Mailserver zu gewährleisten. Darüber hinaus unterscheiden sich bei Verwendung dieses Protokolls die an der Kommunikation beteiligten TCP-Ports. Beispielsweise verwendet SMTP den TCP-Port 25, aber wenn wir SMTPS (mit STARTTLS) verwenden, ist der Port standardmäßig 465.

MTA-STS- und SMTP-TLS-Berichterstellung (TLS-RPT) zur Verbesserung der Sicherheit

Ein sehr wichtiges Problem bei SMTP ist, dass E-Mails im Klartext gesendet werden können, da die Verschlüsselung optional ist.

Um die Situation zu verbessern, wird ein neuer Mechanismus aufgerufen Mail Transfer Agent-Strenge Transport Sicherheit, dessen Akronym ist MTA-STS wurde erstellt. Dieser relativ neue Standard ermöglicht es Mail-Service-Providern, die Sicherheit der Transportschicht mit TLS-Verschlüsselung zu erzwingen, um SMTP-Verbindungen zu schützen. Darüber hinaus können Sie festlegen, ob das Senden von SMTP-Servern die Zustellung von Nachrichten an MX-Hosts verweigern soll, die kein TLS mit einem vertrauenswürdigen Serverzertifikat anbieten. Der Vorteil besteht darin, dass gezeigt wurde, dass TLS-Degradationsangriffe und Man-in-the-Middle-Angriffe (MitM) erfolgreich gemindert werden können.

Ein weiteres Element, das zur Verbesserung der Sicherheit beiträgt, ist das SMTP TLS Reporting Standard (TLS-RPT) und es ist dokumentiert in RFC 8460 Dies wurde im September 2018 veröffentlicht. Dank dessen können wir TLS-Konnektivitätsprobleme melden, die bei Anwendungen auftreten. die E-Mails senden . Auf diese Weise können wir benachrichtigen, wenn Probleme bei der Zustellung einer E-Mail auftreten, da diese nicht mit TLS verschlüsselt ist.

Warum müssen wir verschlüsselte E-Mails senden?

Das Ziel ist einfach: Wir möchten, dass unsere E-Mail die Empfänger erreicht, ohne dass jemand sie gelesen oder manipuliert hat. Der Hauptgrund besteht daher darin, die Sicherheit auf Transportebene während der SMTP-Kommunikation zu verbessern, um die Privatsphäre des E-Mail-Verkehrs zu gewährleisten. In diesem Sinne verbessert die Verschlüsselung eingehender Nachrichten, die an uns gerichtet sind, auch die Informationssicherheit, da Kryptografie zum Schutz elektronischer Informationen verwendet wird. Aus diesem Grund profitieren sowohl der Absender als auch der Empfänger von dieser Sicherheitsverbesserung. Ein weiteres wichtiges Problem ist, dass Man-in-the-Middle-Angriffe (MitM) wie SMTP Downgrade und DNS Spoofing-Angriffe werden immer häufiger.

MitM-Angriffe und DNS-Spoofing

A Man-in-the-Middle-Angriff oder MitM Angriff ist ein Angriff, bei dem der Angreifer die Fähigkeit erlangt, Kommunikationen nach Belieben zu lesen, einzufügen und zu ändern. Auf diese Weise besteht Ihre Aufgabe darin, Nachrichten zwischen den beiden Benutzern zu beobachten und abzufangen und dann sicherzustellen, dass keines der beiden Opfer weiß, dass der Link verletzt wurde.

Wie wir bereits zuvor kommentiert haben, müssen wir den Befehl STARTTLS verwenden, um die Verschlüsselung im SMTP-Protokoll zu implementieren. Der MITM-Angreifer kann diese Situation ausnutzen, indem er eine ausführt SMTP-Downgrade-Angriff auf der SMTP-Verbindung. Der Cyberkriminelle ändert den Befehl, ersetzt ihn oder löscht ihn. Was also passiert, ist, dass der Client gezwungen wird, diese E-Mail im Klartext erneut zu senden.

Ein anderer Weg, wie sie angreifen könnten, ist durch a DNS-Spoofing-Angriff. Ein sehr wichtiges Detail, das Sie wissen sollten, ist, dass DNS ein unverschlüsseltes System ist. Auf diese Weise würde ein Cyberkrimineller die MX-Einträge in der Antwort auf die DNS-Abfrage durch einen Mailserver ersetzen, auf den er Zugriff hat und der unter seiner Kontrolle steht. Dann würde es den DNS-Verkehr, der durch das Netzwerk fließt, leicht umleiten.

Als nächstes würde unser E-Mail-Anbieter unsere E-Mails an den Server des Angreifers senden. Zu diesem Zeitpunkt kann der Cyberkriminelle auf diese Nachricht zugreifen und sie manipulieren. Diese E-Mail wird anschließend an den Server des vorgesehenen Empfängers weitergeleitet, ohne dass sie erkannt wird.

Erhalten Sie immer TLS-Verschlüsselung mit MTA-STS

Zum Zeitpunkt der Implementierung von MTA-STS werden die MX-Adressen über DNS abgerufen und mit denen in der MTA-STS-Richtliniendatei verglichen, die über eine sichere HTTPS-Verbindung gesendet wird, um DNS-Spoofing-Angriffe abzuschwächen. Wenn wir unsere E-Mails nicht über eine sichere Verbindung senden, besteht daher die Gefahr, dass sie abgefangen oder manipuliert werden. Um dieses Problem zu lösen, verfügen wir über MTA-STS, das kryptografische Angriffe erfolgreich abschwächt und die Sicherheit unserer Informationen durch TLS-Verschlüsselung verbessert.

Zusammenfassend bietet uns MTA-STS:

- Verschlüsselte E-Mail-Übertragung über TLS.

- Wenn keine verschlüsselte Verbindung hergestellt werden kann, wird die E-Mail nicht zugestellt. Dies sendet keinen Klartext.

- MTA-STS-Richtlinien dienen sicher MX-Adressen, was DNS-Spoofing-Angriffe schwierig macht.

Darüber hinaus bietet MTA-STS Schutz vor Degradationsangriffen, DNS-Spoofing und MitM und löst verschiedene SMTP-Sicherheitsprobleme wie abgelaufene TLS-Zertifikate.

Die Wichtigkeit des Aktivierens TLS-RPT

Mit unserer TLS-RPT Domänenbesitzer können Diagnoseberichte im JSON-Dateiformat für E-Mails erhalten, die an ihre Domäne gerichtet sind. Auf diese Weise können sie herausfinden, ob sie mit Zustellungsproblemen im Zusammenhang mit einem Downgrade oder einem anderen Angriff konfrontiert sind. Wenn wir TLS-RPT aktivieren, erhalten wir folgende Vorteile:

- Sie werden benachrichtigt, wenn eine E-Mail aufgrund eines Zustellungsproblems Ihre Domain nicht erreicht.

- Bietet detaillierte Diagnoseberichte, mit denen wir das Problem der E-Mail-Zustellung identifizieren können, damit es so schnell wie möglich behoben werden kann.

Die Einführung von MTA-STS und TLS-RPT ist bereits im Gange

Große E-Mail-Dienstleister mögen Microsoft und Google unterstützt es bereits. Google war einer der ersten, der dieses Protokoll eingeführt hat. Die Einführung von MTA-STS durch Google und andere große Unternehmen zeigt ihr Interesse an sicheren Protokollen zur Verschlüsselung von E-Mails während des Transports.

Der beste Weg, um die Sicherheit unserer E-Mails heute zu gewährleisten, besteht darin, das MTA-STS-Protokoll zusammen mit TLS-RPT zu verwenden, um uns über einen Fehler zu informieren.