Cyberkriminelle versuchen, auf die Arten von Konten zu reagieren, die wir am häufigsten verwenden. Ihre Absicht ist nichts anderes als gestohlene Daten von den Konten zu erhalten, die sie angreifen. So hat eine Cyberspionagegruppe namens "Molerats" eine neue Malware erstellt, die Google und Google betrifft Facebook. Diese Gruppe hat Kampagnen einer neuen Spear-Phishing-Malware verwendet, die auf Dropbox basiert. Google Drive und Facebook für die Befehls- und Kontrollkommunikation sowie zum Speichern gestohlener Daten. So wurde eine neue Malware geboren, die Google und Facebook betrifft.

Diese Cyberkriminellen sind seit mindestens 2012 aktiv und gelten als Teil einer größeren Gruppe, die als Gaza Cybergang bekannt ist.

SharpStage- und DropBook-Hintertüren

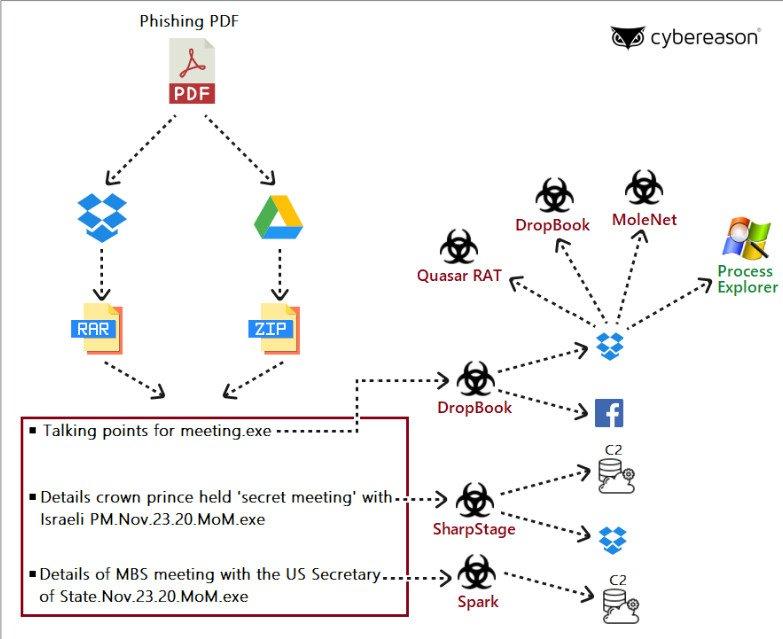

Das Molerate Gruppe in ihrer neuen Attacken ist mit zwei neuen Hintertüren ist einer SharpStage und die andere DropBook . Zu diesen müssen wir a hinzufügen Malware-Downloader das wussten wir vorher nicht, und das hat den Namen MaulwurfNetz . Diese Malware zielt darauf ab, Erkennungs- und Entfernungsbemühungen zu vermeiden, indem die Dropbox- und Facebook-Dienste verwendet werden, um Daten zu stehlen und Anweisungen von Betreibern zu erhalten. Diese beiden Hintertüren führen dann Dropbox aus, um gestohlene Daten zu extrahieren.

Es wurde zuerst mit einem getestet E-Mail das zog die Aufmerksamkeit von Politikern und Regierungsbeamten im Nahen Osten auf sich. Die Täuschung gipfelte, als sie dieses schädliche Dokument herunterluden. In diesem Fall handelte es sich um ein PDF mit angeblichen Gesprächen zwischen dem israelischen Premierminister und dem Kronprinzen von Saudi-Arabien.

Die Funktionsweise des Hoax basierte auf einem Dokument, das eine Zusammenfassung des Inhalts enthielt und das Opfer dazu veranlasste, das Kennwort einzugeben, um alle Informationen zu erhalten, und das in Dropbox oder Google Drive gespeichert war. Der Angriff verwendet drei Dateien, von denen zwei die Hintertüren von SharpStage und DropBook sind, die schließlich den Dropbox-Speicher aufrufen, der vom Angreifer gesteuert wird, um andere Malware herunterzuladen. Eine dritte war eine weitere Hintertür namens Spark, die sie in früheren Kampagnen verwendet hatten.

Hier haben Sie ein Diagramm, das zeigt, dass alles mit dem zuvor erwähnten PDF-Dokument beginnt.

Der Cybereason Report und die Facebook-Befehle

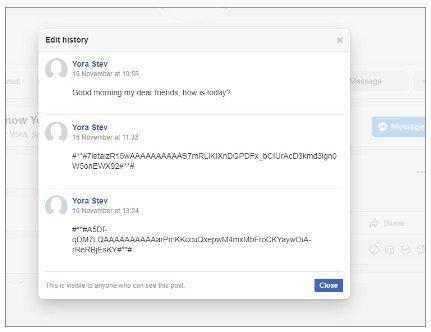

Bericht von Cybereason hebt hervor, wie die Python-basierte DropBook-Hintertür verwendet wird. In diesem Fall unterscheidet es sich von anderen Tools der Molerats-Gruppe darin, dass es Anweisungen nur über gefälschte Konten auf Facebook und Simplenote (eine IOS-App zum Notieren) erhält. Die Angreifer werden die Hintertür durch einige Befehle kontrollieren, die in einem Facebook-Beitrag veröffentlicht wurden. Außerdem verwenden sie dasselbe Verfahren, um das erforderliche Token für die Verbindung mit dem Dropbox-Konto bereitzustellen. Dann haben wir Simplenote, das als Backup fungiert, wenn die Situation auftritt, dass die Malware das Facebook-Token nicht abrufen kann.

Da legitime Befehle verwendet werden, wird es schwieriger, die Kommunikation des Angreifers mit der Malware zu eliminieren.

SharpStage Heckklappe und mehr

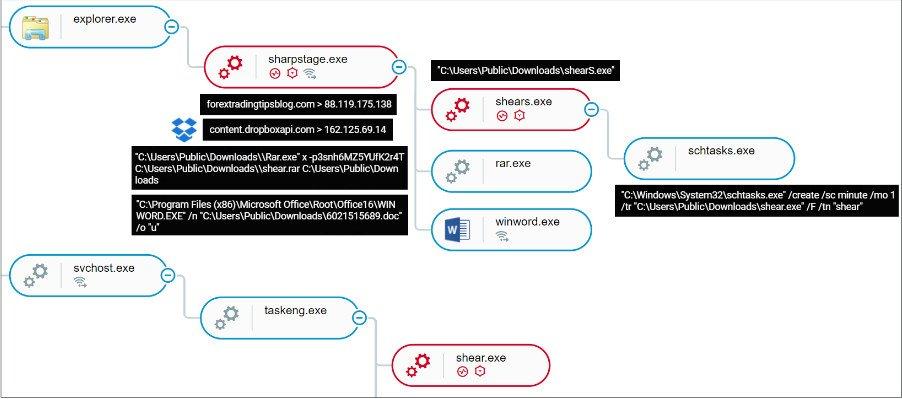

Jetzt werden wir weiter über die Malware sprechen, die Google und Facebook betrifft. DropBook, über das wir zuvor gesprochen haben, basierte auf Python. Die SharpStage-Backdoor ist jedoch in .NET geschrieben und basiert auf einem herkömmlichen Befehls- und Steuerungsserver (C2). In diesem Sinne entdeckte Cybereason drei Varianten dieser Malware, die ständig weiterentwickelt wurden. Daher haben alle diese Varianten von SharpStage die folgenden Funktionen gemeinsam:

- Screenshots machen.

- Ausführen beliebiger Befehle zum Ausführen von PowerShell- und WMI-Befehlen.

- Entpacken Sie die von C2 empfangenen Daten (Nutzlast, Persistenzmodul).

- Eine Dropbox-API zum Herunterladen und Exfiltrieren von Daten.

Ein hervorzuhebender Punkt ist, dass ein Code verwendet wird, der überprüft, ob auf dem kompromittierten Computer die arabische Sprache installiert ist. Auf diese Weise umgeht der Cyberkriminelle Computer, die unwichtigen Personen und den meisten Sandkästen gehören.

Schließlich haben wir die dritte von Cybereason entdeckte Malware namens MoleNet. Es kann WMI-Befehle verwenden, um das Betriebssystem zu profilieren, nach Debuggern zu suchen, den Computer über die Befehlszeile neu zu starten und Details zum Betriebssystem zu laden.