Cyberkriminelle suchen immer nach niemandem, der ihre Angriffe erkennen kann. Eine Möglichkeit, ihre Ziele zu erreichen, sind skriptbasierte Angriffe. In diesem Artikel werden wir erklären, wie es funktioniert und wie wir uns vor dieser Bedrohung schützen können, die allmählich populär wird.

Die meisten Sicherheitsprodukte erkennen dateibasierte Angriffe gut. Eine Möglichkeit, die Bedrohungserkennungsfunktionen der meisten Sicherheitsprodukte zu umgehen, sind Skripte. Dies ist eine hervorragende Möglichkeit für Angreifer, Änderungen an einer Festplatte zu vermeiden, wodurch die Erkennung erschwert wird.

Derzeit bieten Skripte einen ersten Zugriff, ermöglichen das Ausweichen und erleichtern auch seitliche Bewegungen nach der Infektion. Angreifer verwenden Skripte im Allgemeinen auf zwei Arten. Der erste Weg wäre, es direkt auf das Team anzuwenden, das Sie angreifen möchten. Die zweite Möglichkeit besteht darin, dieses Skript in Office-Dokumente und PDFs einzubetten und sie dann über an Ihr Opfer zu senden E-Mail.

Entwicklung von Cyberangriffen mit Skripten in den letzten Jahren

Skriptbasierte Angriffe wurden 2017 immer beliebter und haben seitdem um mehr als 100% zugenommen. Im gleichen Zeitraum haben Nationalstaaten und Cyberkriminelle die Verwendung von fileless Malware und Skripten als einen ihrer bevorzugten Wege zur Erreichung ihrer Ziele angesehen. Laut dem 2020 Ponemon Institute Sicherheit Berichten zufolge machen skriptbasierte Angriffe derzeit 40% aller Cyber-Angriffe aus.

Zwischen 2019 und 2018 wurden vermehrt fileless Angriffsmethoden eingesetzt. Zu dieser Zeit war es besonders verdächtig, legitime Anwendungen und native Tools wie PowerShell zu nutzen, um Computer zu infizieren. EIN Skript Dies kann von einfachen Systemskripten über erweiterte Skriptsprachen für Systemkonfigurationen bis hin zur Automatisierung komplexer Aufgaben und anderen allgemeinen Zwecken reichen.

Die gebräuchlichsten Skriptsprachen sind:

- VBScript.

- JavaScript.

- Power Shell.

Im Gegensatz zu Anwendungen, die nach dem Kompilieren in Maschinencode ausgeführt werden, interpretieren Computer Skripte direkt.

So verwenden Cyberkriminelle Skripte

Nach einer durch ein Skript ausgelösten Infektion treten zwei Bewegungen auf:

- Das Nutzlast Dadurch werden die Aktionen ausgeführt, die der Angreifer ausführen möchte. Auf diese Weise wird das Sammeln von Informationen, die Dateiverschlüsselung oder die Kommunikation mit einer Hintertür angestrebt.

- Das seitliche Bewegung Dies führt zur Infektion zusätzlicher Computer im Netzwerk.

Die Verwendung von Skripten hat für Cyberkriminelle viele Vorteile. Der Grund dafür ist, dass sie leicht zu schreiben und auszuführen, trivial zu verschleiern und extrem polymorph sind. Außerdem können wir viele Arten von Skriptdateien verwenden, um einen Angriff auszuführen. Am beliebtesten sind PowerShell-, JavaScript-, HTA-, VBA-, VBS- und Batch-Skripte.

Eine Tatsache, die wir nicht vergessen dürfen, ist, dass Angriffe ohne Dateien im Speicher stattfinden. Dies macht die herkömmliche Erkennung statischer Dateien unbrauchbar. Skripte erschweren auch die weitere Analyse, da viele Elemente im Zusammenhang mit dem Angriff nur im Arbeitsspeicher des Computers vorhanden sind und durch einen Neustart überschrieben oder entfernt werden können.

Wenn wir diese Skripte erkennen möchten, verwenden wir dazu heuristische und Verhaltensanalyse In diesem Fall können wir böswillige Aktivitäten im Speicher erkennen. Skriptbasierte Angriffe laufen auf praktisch allen Windows Systeme . Wenn wir bedenken, dass sie in unseren Desktop- und Laptop-PCs am häufigsten verwendet werden, können wir sagen, dass sie die Wahrscheinlichkeit eines Angriffs oder einer Infektion erheblich erhöhen.

Die größte Nachteil zu Skriptbasierte Angriffe ist das, sofern nicht durch einen Exploit implementiert, Benutzerinteraktion ist erforderlich damit es läuft. Ein typischer Fall kann das Skript sein, das als E-Mail-Datei enthalten ist. Zum Ausführen ist eine Benutzeraktion erforderlich, mit der Makros in einem Dokument aktiviert und ein VBA-Makro ausgeführt werden. In diesem Artikel wird empfohlen, keine Dateien zu öffnen oder Dateien auszuführen, deren Quelle Sie nicht vertrauen können. Das Überprüfen dieser Dateien mit einem Antivirenprogramm oder einer Antimalware schadet jedoch nie.

Falls Sie es nicht wissen, verwenden viele Arten von Malware Skripte. Sie können beispielsweise eine PE-Datei (Portable Executable) herunterladen, auf der Festplatte speichern oder aus dem Speicher ausführen, je nach Ihrem Kenntnisstand. Dann kann dieses Skript böswillige Aktionen ausführen, z. B. Informationen über das Opfer, den Namen des Computers und sogar die gespeicherten Passwörter.

Deep Instinct Threat Intelligence durch Untersuchung einer Reihe von Beispielangriffen ergab, dass 75% der fileless Kampagnen in mindestens einer Phase des Angriffs Skripte verwendeten. Hauptsächlich PowerShell-, HTA-, JavaScript- und VBA-Typ.

Beispielsweise verwendet die in Iran ansässige OilRig-Gruppe Skripte für den Angriff. Dazu wird a verwendet Microsoft Word-Dokument, das die Sicherheitsanfälligkeit CVE-2017-0199 ausnutzt und ein HTA-Skript bereitstellt, das vom Windows-Prozess ausgeführt wird und die ausführbare HTML-Datei mshta.exe verwendet. Nach der Ausführung leitet das Skript den Angriff ein und liefert den Helminth-Trojaner als PowerShell- und VBS-Dateien.

PowerShell, JavaScript, HTA und VBScript für skriptbasierte Angriffe

Powershell ist ein Framework für Konfigurationsmanagement und Aufgabenautomatisierung mit einer Befehlszeilenbox und einer Skriptsprache. Dies macht es zu einem nützlichen und vielseitigen Tool für Systemadministratoren, die IT-Verwaltungsprozesse (Informationstechnologie) automatisieren.

Angreifer verwenden PowerShell bei ihren Angriffen, um Malware direkt in den Speicher zu laden, ohne auf die Festplatte zu schreiben. Dadurch wird verhindert, dass viele Sicherheitsprodukte sie erkennen. Es wird auch von PowerShell verwendet, um Datenexfiltrations- und Infektionsprozesse mithilfe von Frameworks wie Metasploit oder PowerSploit zu automatisieren.

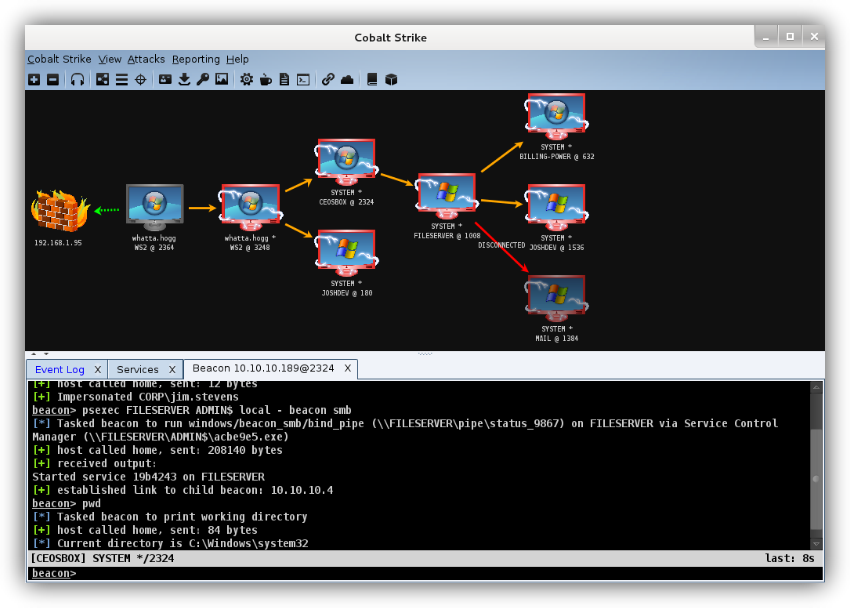

Ein bekannter Angriff mit dieser Methode war der Kobalt-Malware , die die Sicherheitsanfälligkeit CVE-2017-11882 ausnutzt. Wenn der Benutzer das Dokument öffnet, lädt der im Dokument enthaltene Exploit ein JavaScript herunter, das wiederum mehrere PowerShell-Skripts ausführt, von denen das letzte die Cobalt-DLL in den Skriptcode aufgenommen hat. Diese werden im PowerShell-Speicher abgeschlossen, ohne auf die Festplatte geschrieben zu werden. Mithilfe dieses Exploits führten die Angreifer einen dateifreien Angriff aus, bei dem der Benutzer nur die Dokument-Pipette öffnete.

Ein weiteres Element, das zum Angriff mit Skripten verwendet wird, ist JavaScript. Falls Sie es nicht wissen, ist es eine Sprache, die in Webseiten, Webanwendungen und Browsern verwendet wird. Darüber hinaus kann JavaScript PDF-Dateien mit implementierten Objekten, Links zu Webseiten und mehr bearbeiten und ändern.

In diesem Fall verwenden die meisten PDF-basierten Angriffe eine PDF-Reader-Software oder einen Reader im Browser, um JavaScript-Code auf dem Computer des Opfers auszuführen.

Es können auch schädliche Skripte erstellt werden, die Folgendes betreffen:

- Die HTML-Anwendung (HTA ) Dies ist eine Microsoft Windows-Datei, die in Internet Explorer ausgeführt werden soll und HTML-Code mit Internet Explorer-kompatiblen Skripten wie VBScript oder JScript kombiniert. HTA-Dateien werden über die HTA-Engine von Microsoft (mshta.exe) ausgeführt.

- VBScript (Microsoft Visual Basic Scripting Edition) ist eine Microsoft-Skriptsprache, die auf VBA (Visual Basic for Applications) basiert. Anstatt die vollständige Anwendungsentwicklung von VBA anzubieten, bietet VBS eine einfachere Verwendung mit dem Ziel, Aufgaben für Systemadministratoren zu automatisieren. Die Unterstützung von Microsoft für die Codierung von Skripten in Form von VBE-Dateien ist ein weiterer Grund, warum Angreifer dies nützlich finden.

So können Sie sich vor skriptbasierten Angriffen schützen

Täglich treten zahlreiche skriptbasierte Angriffe auf. Wir und Unternehmen müssen auch bereit sein, sie zu bekämpfen. Der erste grundlegende Schritt, den eine Organisation in Betracht ziehen sollte, besteht darin, Mitarbeiter in eine von drei Gruppen einzuteilen:

- Diejenigen, die in ihrer täglichen Arbeit Skripte ausführen.

- Diejenigen, die normalerweise keine Skripte ausführen, diese aber gelegentlich verwenden müssen.

- Diejenigen, die keine Skripte ausführen müssen.

Schließlich müssen Sicherheitsteams nach dem Erstellen von Arbeitsgruppen sicherstellen, dass Skripts nur von schreibgeschützten Speicherorten ausgeführt werden können und auf die bestimmte Computer zugreifen können. Darüber hinaus müssen diese Sicherheitsteams die Verwendung von interaktiver PowerShell im Unternehmen einschränken und beobachten. Auf diese Weise ist es einfacher, skriptbasierte Angriffe zu vermeiden.