BitLocker ist ein Sicherheitstool, mit dem wir Datenfestplattenpartitionen, Festplattenpartitionen, auf denen das Betriebssystem installiert ist, und sogar die gesamte Festplatte verschlüsseln können oder SSD, mit dem Ziel, alle Daten mit robuster Verschlüsselung auf Basis von AES zu schützen. Abhängig von der von uns vorgenommenen erweiterten Konfiguration können wir AES-128 oder AES-256 konfigurieren, um alle Informationen zu schützen. Heute zeigen wir Ihnen in diesem Artikel, wie Sie BitLocker über die Befehlszeile aktivieren und konfigurieren, indem Sie die beliebte Eingabeaufforderung oder CMD verwenden Windows.

Was ist BitLocker und was bietet es uns?

BitLocker ist ein Microsoft Sicherheitsprogramm, das Festplatten oder SSDs durch Datenverschlüsselung schützt, ist diese Technologie standardmäßig in Versionen von Windows Vista und höher enthalten, daher enthält auch die neueste Version von Windows 10 diese Funktionalität als wichtig. Für Microsoft-Serverbetriebssysteme haben wir BitLocker standardmäßig ab Windows Server 2008 installiert.

Dank dieser Microsoft-Technologie können wir die Daten auf internen oder externen Festplatten sowie auf USB-Sticks verschlüsseln, und das alles mit einem sicheren symmetrischen Verschlüsselungsalgorithmus wie AES in seinen verschiedenen Versionen, die über das interne Betriebssystem konfiguriert werden können Optionen. In diesem Artikel haben wir zuvor alles zu BitLocker erklärt, da wir Ihnen beigebracht haben, es zu aktivieren und detailliert über die grafische Benutzeroberfläche zu konfigurieren.

Es gibt mehrere Möglichkeiten, BitLocker auf einem Laufwerk zu aktivieren:

- Systemsteuerung

- Aktivitätenzentrum

- Datei-Browser

- Befehlszeile mit Eingabeaufforderung

- Powershell

Heute zeigen wir Ihnen, wie Sie es über die Befehlszeile mit der Eingabeaufforderung oder CMD in Windows-Betriebssystemen aktivieren und konfigurieren.

Rufen Sie die Windows-Befehlskonsole auf

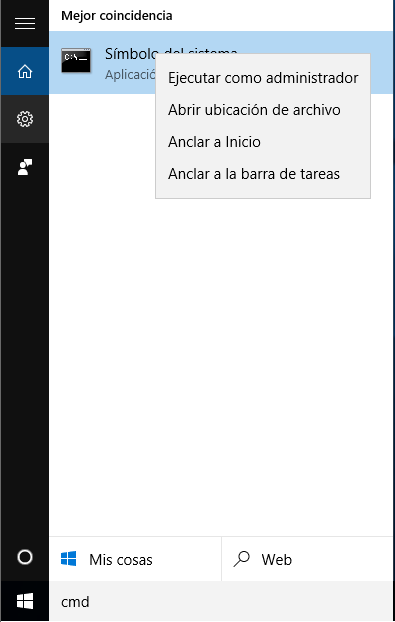

Dieses Mal werden wir sehen, wie Sie BitLocker über die Befehlszeile aktivieren. Dazu verwenden wir den Befehl Manage-bde. Um diesen Befehl auszuführen, benötigen wir Administratorrechte, also müssen wir die Befehlszeile mit Administratorrechten eingeben. In Windows 10 klicken wir auf das Lupensymbol in der Taskleiste und geben CMD ein.

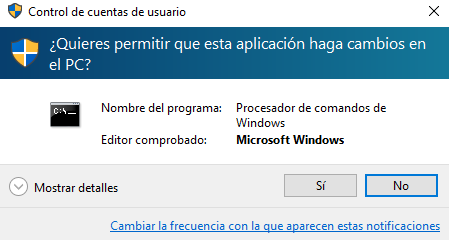

Oben sehen wir die gefundene Anwendung «Eingabeaufforderung», durch Klicken mit der rechten Maustaste darauf erscheint ein Kontextmenü, in dem wir die Option „Als Administrator ausführen“ auswählen. Bei Auswahl dieser Option werden wir um Bestätigung gebeten, dass wir die Befehlskonsole des Betriebssystems mit Administratorrechten ausführen möchten.

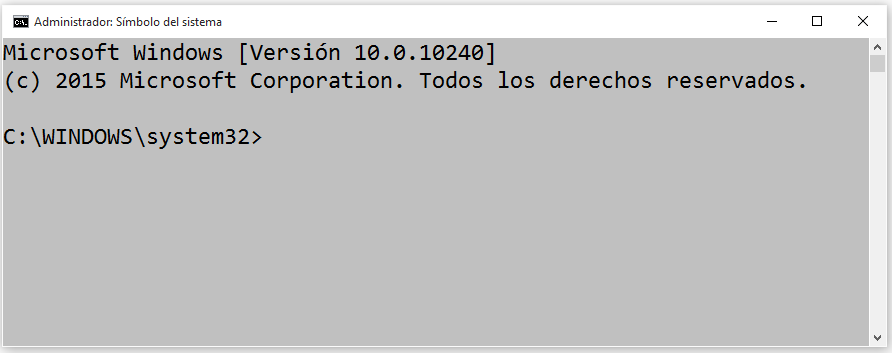

Wir klicken auf die Schaltfläche „Ja“ und das Fenster der Microsoft Windows-Befehlskonsole öffnet sich.

Sobald wir hier sind, können wir mit der Ausführung der verschiedenen Befehle beginnen, um BitLocker im Detail zu aktivieren, zu deaktivieren und zu konfigurieren.

Alle Befehle zum Verwalten von BitLocker

In diesem Tutorial lernen Sie alle Befehle kennen, die Sie verwenden müssen, um verschiedene Aktionen mit BitLocker auszuführen, wie z oder Partition, sowie einen Flash-Speicher. Der grundlegende Befehl zum Ausführen all dieser Aufgaben ist „manage-bde“, und wir werden ihn während des gesamten Tutorials verwenden.

Als Nächstes haben Sie alle Details, um die BitLocker-Technologie optimal zu nutzen, um alle auf den verschiedenen Datenträgern enthaltenen Daten zu schützen.

Aktivieren Sie BitLocker über die Eingabeaufforderung oder CMD

Manage-bde ist ein Befehlszeilentool, mit dem wir die BitLocker-Verschlüsselung auf internem Boot, internen Daten und externen Laufwerken, einschließlich USB-Flash-Laufwerken, aktivieren können. Manage-bde verfügt über noch mehr Parameter als die, die vom BitLocker-Tool angezeigt werden, das über die Systemsteuerung ausgeführt wird.

manage-bde /?

Es zeigt uns eine Liste aller Parameter, die wir verwenden können.

manage-bde -status

Es zeigt uns die Verschlüsselungssituation aller an das System angeschlossenen Festplatten.

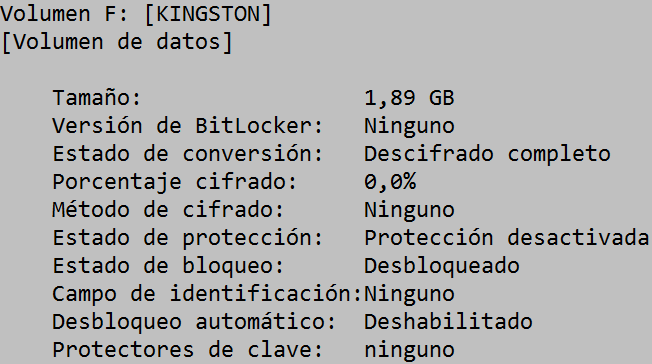

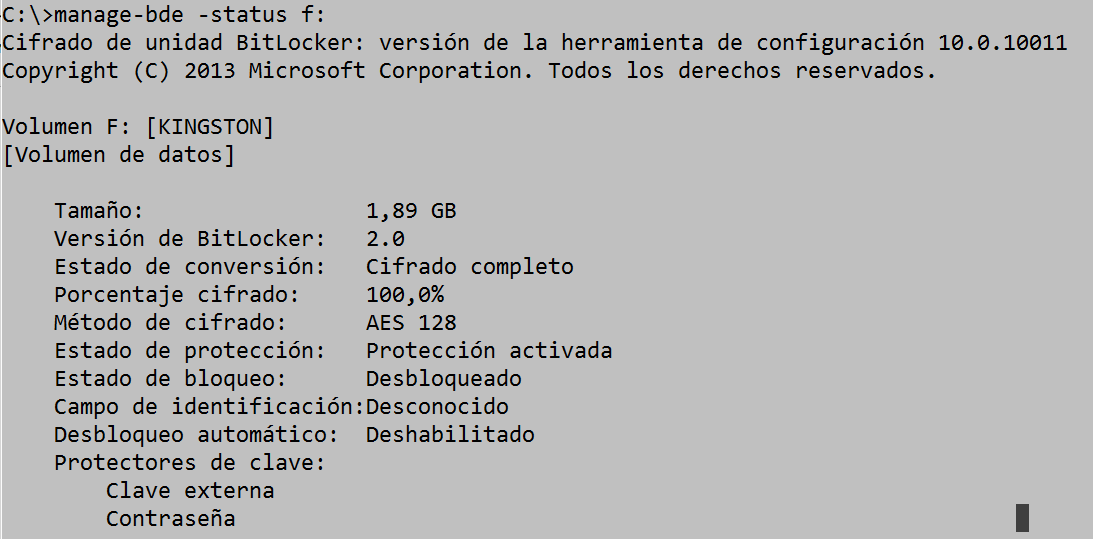

manage-bde -status F:

Es zeigt uns die Verschlüsselungssituation der an Laufwerk F angeschlossenen Festplatte.

Um die Verschlüsselung einer Festplatte mit BitLocker zu aktivieren, ist es notwendig, „Protektoren“ für die Verschlüsselung bereitzustellen. Diese Protektoren können verschiedene Arten haben:

- Ein Entsperrpasswort (mit den Mindestsicherheitsanforderungen: Länge 8 Zeichen, Großbuchstaben, Kleinbuchstaben, Zahlen und Sonderzeichen).

- Ein Wiederherstellungsschlüssel.

- Ein Wiederherstellungskennwort.

- Ein digitales Signaturzertifikat.

Zumindest müssen Sie einen Passwortschutz und einen Wiederherstellungsschlüssel zum Entsperren bereitstellen, wie wir es bei der Verwendung von BitLocker über die Systemsteuerung, das Action Center oder . gesehen haben Datei-Explorer.

Von der Befehlszeile aus können wir dies auf zwei Arten tun:

Option 1

Bereitstellung des Entsperrkennworts und des Wiederherstellungsschlüssels im Befehl „Manage-bde –on -pw -rk “.

manage-bde -on f: -pw -rk g:

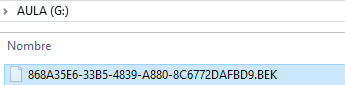

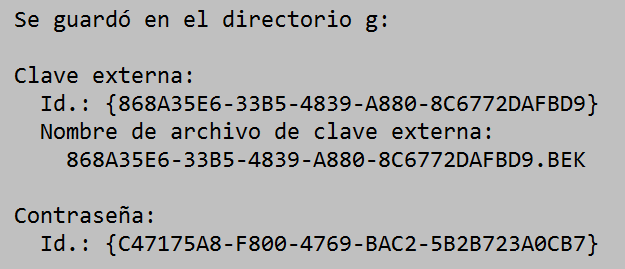

Der obige Befehl fragt uns nach einem Entsperrkennwort und generiert einen Wiederherstellungsschlüssel auf Datenträger „G:“ und beginnt dann mit der Verschlüsselung von Datenträger „F:“. Der Datenträger, auf dem der Wiederherstellungsschlüssel gespeichert ist, darf kein mit BitLocker verschlüsselter Datenträger sein.

Am angegebenen Ort speichert es uns eine .BEK-Datei mit dem Wiederherstellungsschlüssel und zeigt uns auf dem Bildschirm Informationen zu den hinzugefügten Schutzvorrichtungen an: den Wiederherstellungsschlüssel und das Passwort. Im Dateinamen wird ein Bezeichner angezeigt, den BitLocker uns auffordert, den Wiederherstellungsschlüssel zu verwenden, der einem bestimmten verschlüsselten Datenträger entspricht.

Option 2

Die zweite Option besteht darin, zuerst das Entsperrkennwort und den Wiederherstellungsschlüssel im Befehl „Manage-bde“ bereitzustellen –Protektoren –add -pw -rk “ und aktivieren Sie BitLocker dann auf dieser Platteneinheit mit dem Befehl «Manage-bde –on »

manage-bde f: -protectors -add -pw -rk g:

Der obige Befehl fordert uns auf, ein Entsperrungskennwort für Laufwerk „F:“ einzugeben und zu bestätigen, generiert dann einen Wiederherstellungsschlüssel und speichert ihn im angegebenen Pfad, Laufwerk „G:“. Dann aktivieren wir BitLocker auf der Festplatte «F:», indem wir den Befehl ausführen:

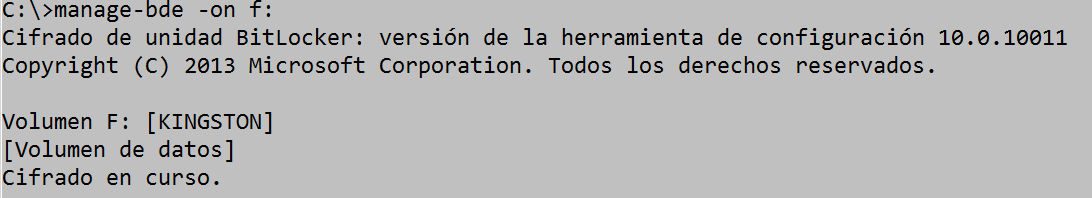

manage-bde –on f:

Das System teilt uns mit, dass die Verschlüsselung von Laufwerk F gestartet wurde:

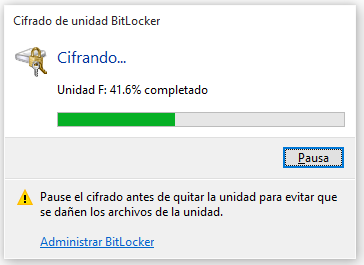

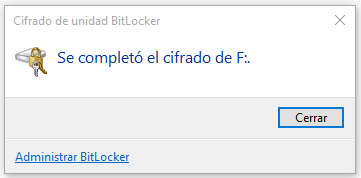

Und ein Dialogfeld zeigt uns den Fortschritt des Verschlüsselungsprozesses.

Wir können den Befehl „fvenotify.exe“ ausführen “, um das obige Dialogfeld anzuzeigen, falls es nicht angezeigt wird. Das folgende Bild zeigt das Ergebnis der Ausführung von „manage-bde –status f:“.

Sobald wir gelernt haben, wie man es aktiviert, werden wir jetzt andere wichtige Maßnahmen ergreifen, um BitLocker richtig zu verwalten.

Fügen Sie einen Passwortschutz für die Wiederherstellung hinzu

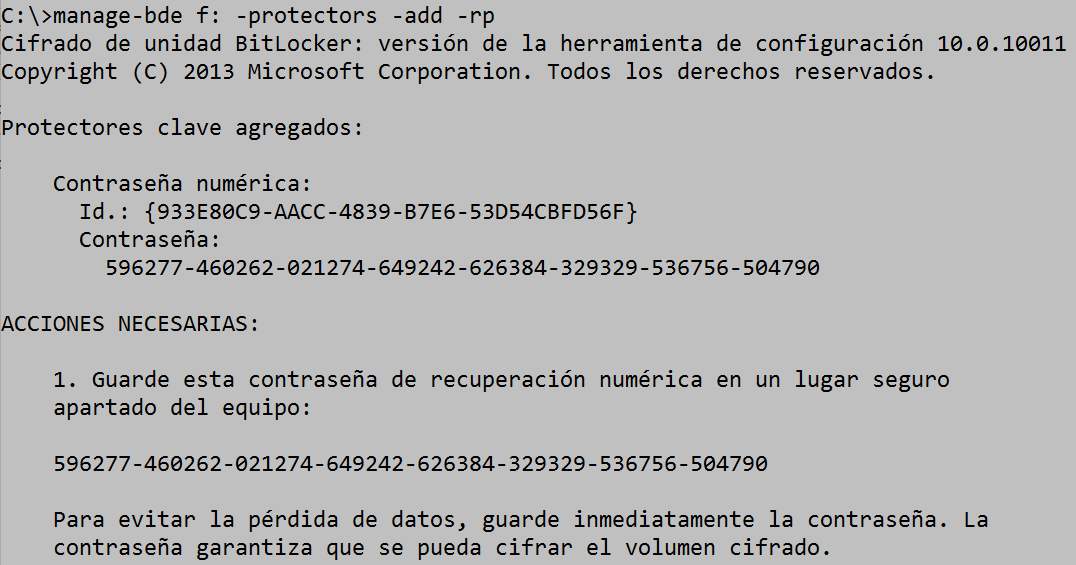

Optional können wir der verschlüsselten Festplatte ein numerisches Wiederherstellungskennwort hinzufügen, das es uns wie der Wiederherstellungsschlüssel ermöglicht, ein verschlüsseltes Laufwerk zu entsperren, falls wir das Entsperrkennwort verloren haben. Dazu verwenden wir den Parameter –rp in einer der beiden Optionen:

manage-bde -on f: -pw -rk g: -rp

Andere Möglichkeit

manage-bde f: -protectors -add -pw -rk g: -rp manage-bde -on f:

In der folgenden Abbildung sehen wir, wie Sie einem bereits verschlüsselten Datenträger ein Wiederherstellungskennwort hinzufügen.

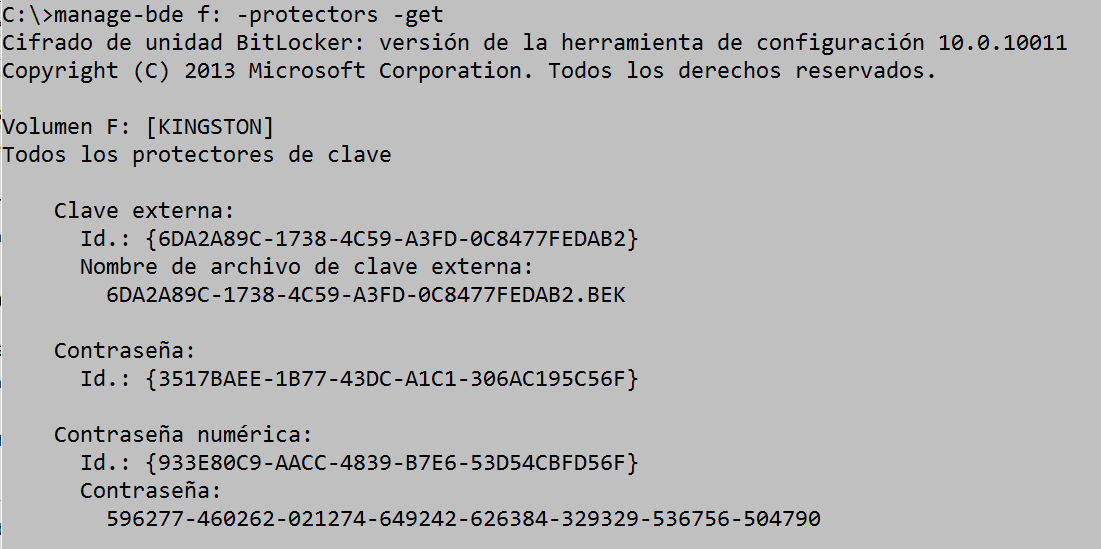

Aufzeigen der Methoden zum Schutz einer verschlüsselten Festplatte

Von der Kommandokonsole führen wir den folgenden Satz aus:

manage-bde f: -protectors –get

Sperren, Entsperren und automatisches Entsperren einer verschlüsselten Festplatte

Mit den vorherigen Befehlen haben wir gesehen, wie man einen BitLocker auf einem Datenträger aktiviert, standardmäßig ist der verschlüsselte Datenträger entsperrt und wir können ihn direkt verwenden. Wenn die Disc ausgeworfen wird, wird beim erneuten Anschließen an einen Computer angezeigt, dass die Disc verschlüsselt ist, und wir werden aufgefordert, den Entsperrschlüssel zu schreiben. Die folgenden Befehle ermöglichen es uns, die Verschlüsselungs-Festplattensperre zu handhaben.

Dieser Befehl sperrt eine entsperrte Festplatte, wenn sie bereits gesperrt ist, geschieht nichts.

manage-bde –lock f:

Der folgende Befehl entsperrt eine gesperrte Festplatte mit dem Entsperrkennwort. Es fordert uns auf, den Entsperrschlüssel zu schreiben.

manage-bde –unlock f: -pw

Der folgende Befehl entsperrt eine gesperrte Festplatte mit dem Wiederherstellungsschlüssel, der sich im angegebenen Pfad befindet. Es ist notwendig, den Namen der Datei anzugeben, die den Wiederherstellungsschlüssel enthält, da wir unterschiedliche Wiederherstellungsschlüssel für verschiedene verschlüsselte Festplatten haben können.

manage-bde -unlock f: -rk g:6DA2A89C-1738-4C59-A3FD-0C8477FEDAB2.BEK

Der folgende Befehl entsperrt eine gesperrte Festplatte mit dem Wiederherstellungskennwort, das wir mit dem Parameter –rp generiert haben.

manage-bde -unlock f: -rp 596277-460262-021274-649242-626384-329329-536756-504790

Mit der Option –autounlock können Sie das automatische Sperren einer verschlüsselten Festplatte aktivieren oder deaktivieren, wenn sie an einen Computer angeschlossen ist. Um die automatische Entsperrung zu aktivieren, muss die Festplatte zuvor mit einer der drei vorherigen Methoden entsperrt worden sein.

Um die automatische Entsperrung zu aktivieren, schreiben wir den folgenden Befehl:

manage-bde -autounlock -enable f:

Dieser Befehl erstellt einen zugeordneten Fremdschlüssel auf dieser Festplatte, um eine automatische Entsperrung zu ermöglichen, wenn die Festplatte an einen Computer angeschlossen wird. Um das automatische Entsperren eines Laufwerks zu deaktivieren, schreiben wir den Befehl:

manage-bde -autounlock -disable f:

Damit Sie die automatische Entsperrung mit folgendem Befehl vollständig deaktivieren können, ist es notwendig, den zugehörigen Fremdschlüssel wie vom Betriebssystem angezeigt zu entfernen:

manage-bde -protectors F: -delete -id {34C63825-A1DB-4175-8F7C-897E4A696CC5}

Der Befehl wird uns vom Betriebssystem selbst angezeigt.

Hinzufügen eines digitalen Signaturzertifikats als Beschützer

Mit diesem Protektor können wir die Verschlüsselung einer Platte mit dem öffentlichen Schlüssel eines digitalen Signaturzertifikats schützen. Dafür benötigen wir ein digitales Zertifikat oder eine elektronische Signatur. Von diesem Zertifikat benötigen wir den Pfad, in dem sich der öffentliche Schlüssel befindet (eine Datei mit der Erweiterung .cer).

In der folgenden Zeile sehen wir ein Beispiel dafür, wie man dem Datenträger „F:“ einen digitalen Zertifikatsschutz hinzufügt und wie wir den Pfad angeben, in dem sich die Datei mit dem öffentlichen Schlüssel befindet.

manage-bde -protectors -add f: -certificate -cf "g:certcp.cer"

Wie in den vorherigen Beispielen fahren wir nach dem Hinzufügen des Protektors zum Laufwerk mit der Aktivierung von BitLocker auf diesem Laufwerk fort:

manage-bde –on f:

Deaktivieren Sie BitLocker auf einem Festplattenlaufwerk

Um BitLocker auf einem Laufwerk zu deaktivieren, dh ein Laufwerk zu entschlüsseln, muss die Einheit entsperrt werden, dann führen wir den folgenden Befehl über die Befehlskonsole des Betriebssystems aus

manage-bde –off f:

Zu diesem Zeitpunkt haben wir BitLocker auf diesem Laufwerk deaktiviert. Der Befehl ist sehr leicht zu merken, sodass wir ihn immer ausführen können, ohne die Dokumentation lesen zu müssen.

BitLocker auf einem Startvolume aktivieren

Wie wir im Artikel gesehen haben ” Schutz der Daten auf unseren Festplatten mit BitLocker in Windows 10 “, hat die Bootlaufwerkverschlüsselung einige Besonderheiten; In diesem Fall konzentrieren wir uns auf den Fall, dass unser Computer einen USB-Flash-Speicher benötigt, in dem ein Schlüssel zum Entsperren der Festplatte mit dem Betriebssystem beim Start gespeichert werden kann.

Zuerst müssen Sie mit der Option „-protector –add“ des Befehls manage-bde einen Startschlüssel „-startupkey“ generieren.

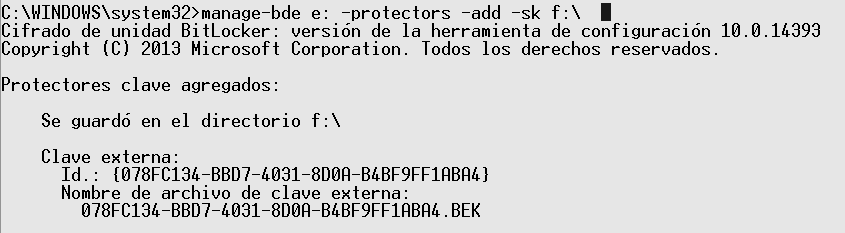

Der folgende Befehl fügt einen Protector vom Typ –startupkey für Laufwerk „E:“ hinzu und speichert ihn in einer Datei im Stammordner von Laufwerk „F:“.

manage-bde e: -protectors –add –sk f:

Zweitens muss die Datei mit dem generierten Boot-Schlüssel auf einen USB-Flash-Speicher kopiert werden, der zum Entsperren des Laufwerks verwendet wird, das das Betriebssystem des Computers während des Startvorgangs enthält.

Drittens aktivieren wir BitLocker auf dem Boot-Laufwerk und nach dem Neustart beginnt die Verschlüsselung. Es ist wichtig, den USB-Flash-Speicher, der den Boot-Schlüssel enthält, während des gesamten Vorgangs und bis zum Abschluss der Verschlüsselung nicht zu entfernen.

manage-bde -on C:

Wie Sie gesehen haben, können wir diese Sicherheitstechnologie über die Befehlszeile aktivieren und deaktivieren, ideal, um alle Aktionen über das CMD auszuführen, ohne die grafische Benutzeroberfläche von Windows zu verwenden. Wir hoffen, dass Sie mit diesem Tutorial ausführlich erfahren konnten, wie BitLocker verwendet wird, um die Daten auf Ihren Festplatten, SSDs und auch externen USB-Speicherlaufwerken zu schützen.