วันนี้เว็บไซต์ส่วนใหญ่ใช้ โปรโตคอล HTTPS ที่ปลอดภัย สำหรับการสื่อสารระหว่างไคลเอนต์และเว็บเซิร์ฟเวอร์ ด้วยโปรโตคอลนี้ที่ใช้ TLS และอัลกอริธึมการเข้ารหัสที่รวมอยู่ในหลัง การสื่อสารจะถูกเข้ารหัสแบบจุดต่อจุด นอกจากนี้ ความถูกต้องของการเชื่อมต่อและแม้กระทั่งความสมบูรณ์ของข้อมูล ถูกตรวจสอบเพื่อไม่ให้อาชญากรไซเบอร์แก้ไขแพ็กเก็ตได้ทันที อย่างไรก็ตาม มีการโจมตีโปรโตคอล HTTPS ที่เรียกว่า การลอก SSL การโจมตีนี้ประกอบด้วย "การยกระดับ" การเข้ารหัส TLS ของการสื่อสาร เพื่อให้อาชญากรไซเบอร์สามารถเห็นการสื่อสารทั้งหมดในรูปแบบข้อความธรรมดาโดยใช้ HTTP คุณต้องการทราบทุกอย่างเกี่ยวกับการโจมตี SSL Stripping และวิธีที่คุณสามารถป้องกันตัวเองเพื่อป้องกันไม่ให้อาชญากรไซเบอร์บุกรุกการสื่อสารของคุณหรือไม่?

โปรโตคอล HTTPS ทำงานอย่างไร

โปรโตคอล HTTPS (Hypertext Transfer Protocol Secure) เป็นเวอร์ชันที่ปลอดภัยของโปรโตคอล HTTP (Hypertext Transfer Protocol) ยอดนิยม โปรโตคอลนี้อยู่ในชั้นแอปพลิเคชันและอิงตาม HTTP แต่มีการเพิ่มความปลอดภัยของโปรโตคอล TLS (ที่ระดับชั้นการขนส่ง) เพื่อให้การรักษาความปลอดภัยแบบจุดต่อจุดในการเชื่อมต่อทั้งหมด ตั้งแต่ไคลเอนต์ไปยังเว็บเซิร์ฟเวอร์ โปรโตคอล TLS เป็นหนึ่งในโปรโตคอลที่ใช้กันมากที่สุดเพื่อให้การสื่อสารมีความปลอดภัย นอกจากนี้ ไม่ได้ใช้ในการเชื่อมต่อ HTTPS เท่านั้น แต่ยังใช้ในโปรโตคอลอื่นๆ เช่น FTPES (เวอร์ชันของ FTP แต่ใช้กับเลเยอร์ความปลอดภัยโดยใช้ TLS) และแม้แต่เสมือน โปรโตคอลเครือข่ายส่วนตัวเช่น OpenVPN โปรโตคอล TLS (และด้วยเหตุนี้โปรโตคอล HTTPS ที่ระดับเลเยอร์แอปพลิเคชัน) ใช้ประโยชน์จากอัลกอริธึมการเข้ารหัสที่แตกต่างกันซึ่งมีคุณสมบัติดังต่อไปนี้:

- ความลับ : การรักษาความลับในการเข้ารหัสหมายความว่าข้อมูลทั้งหมดได้รับการเข้ารหัสตั้งแต่ต้นทางถึงปลายทาง และมีเพียงต้นทางและปลายทางเท่านั้นที่จะสามารถ "อ่าน" ข้อมูลนั้นได้ หากอาชญากรไซเบอร์วางตัวเองให้อยู่ตรงกลางของการสื่อสาร (Man in the Middle attack) เขาจะสามารถเก็บข้อมูลได้โดยไม่มีปัญหา แต่เขาจะไม่สามารถอ่านได้หากไม่มีคีย์ถอดรหัสส่วนตัว

- ของแท้ : ลักษณะของการเข้ารหัสนี้รับประกันเราว่าข้อมูลนั้นเป็นของแท้จากแหล่งกำเนิด และไม่มีการแอบอ้างโดยบุคคลที่สาม

- ความสมบูรณ์ : คุณสมบัตินี้รับประกันว่าข้อมูลทั้งหมดจากต้นทางไปยังปลายทางจะไม่ได้รับการแก้ไข ในกรณีที่มีการแก้ไขเนื่องจากบุคคลที่สามที่ประสงค์ร้าย ข้อมูลนั้นจะถูกตรวจจับและทิ้ง

ปัจจุบันโปรโตคอล HTTPS สำหรับเวอร์ชัน HTTP / 2 ใช้โปรโตคอล TLS ในเวอร์ชัน TLSv1.2 และ TLSv1.3 ด้วย โปรโตคอลทั้งสองนี้ถือว่าปลอดภัย และไม่มีการค้นพบช่องโหว่ที่เป็นอันตรายต่อการใช้งาน เวอร์ชัน TLSv1.3 เร็วกว่าเวอร์ชันก่อนมาก นอกจากนี้ยังสนับสนุนเฉพาะชุดการเข้ารหัสที่ปลอดภัยเท่านั้น และไม่อนุญาตให้กำหนดค่าชุดการเข้ารหัสที่มีความปลอดภัยน้อยกว่า เช่น TLSv1.2

เกี่ยวกับพอร์ตในขณะที่โปรโตคอล HTTP ใช้โปรโตคอล TCP ในเลเยอร์การขนส่งและพอร์ต 80 โปรโตคอล HTTPS จะใช้พอร์ต TCP 443 ในช่วงไม่กี่เดือนที่ผ่านมาโปรโตคอล QUIC ได้รับมาตรฐานสำหรับการเชื่อมต่อเว็บซึ่งเป็นโปรโตคอลสำหรับ HTTPS เมื่อ HTTP / 2 และ / หรือ HTTP / 3 ใช้และใช้โปรโตคอล UDP เพื่อทำการเชื่อมต่อแบบจุดต่อจุด โปรโตคอล QUIC นี้รวมการเข้ารหัสที่ปลอดภัยเข้ากับอัลกอริธึมการเข้ารหัสที่ปลอดภัยล่าสุด เช่น Chacha20-Poly1305 หรือ AES -GCM

เมื่อเราทราบวิธีการทำงานของ HTTPS และโปรโตคอลใดที่อยู่ภายใต้เลเยอร์ TCP / IP ต่างๆ เราจะมาดูกันว่าการโจมตี SSL Stripping ประกอบด้วยอะไรในการถอดรหัสการสื่อสาร HTTPS ทั้งหมด

การโจมตี SSL Stripping คืออะไร?

เมื่อเราดำเนินการโจมตี ARP Spooping และเราทำการดมกลิ่นเพื่อดักจับการรับส่งข้อมูลทั้งหมด สิ่งที่เราทำคือรองรับการรับส่งข้อมูลเครือข่ายทั้งหมดที่สร้างโดยคอมพิวเตอร์บางเครื่อง (เหยื่อ) ในกรณีที่คุณใช้โปรโตคอลที่ไม่ปลอดภัย เช่น HTTP หรือ FTP เราสามารถดูการสื่อสารทั้งหมด ข้อมูลรับรองการตรวจสอบสิทธิ์ และแม้แต่คุกกี้ของเซสชันได้อย่างง่ายดาย ด้วยเหตุนี้การเชื่อมต่อกับสาธารณะจึงอันตรายมาก อินเตอร์เน็ตไร้สาย เครือข่ายหรือเครือข่ายที่ไม่น่าเชื่อถือเพราะอาชญากรไซเบอร์คนใดสามารถโจมตีชายคนนี้ที่อยู่ตรงกลางและจับข้อมูลทั้งหมดได้

หากเราใช้โปรโตคอลที่ปลอดภัย เช่น HTTPS ผู้โจมตีจะสามารถดักจับข้อมูลทั้งหมดได้โดยไม่มีปัญหา อย่างไรก็ตาม เขาจะไม่สามารถอ่านเนื้อหาใดๆ ของมันได้ กล่าวคือ เขาจะไม่เห็นข้อมูลรับรองการตรวจสอบสิทธิ์ คุกกี้เซสชันหรือไม่มีอะไรเลย เพราะการรับส่งข้อมูลทั้งหมดได้รับการเข้ารหัสตั้งแต่ต้นทางถึงปลายทาง (จากไคลเอนต์ไปยังเว็บเซิร์ฟเวอร์) ต้องขอบคุณโปรโตคอล TLS และอัลกอริธึมการเข้ารหัส เช่น AES ข้อมูลของเราจะเป็นความลับ กล่าวคือ จะถูกเข้ารหัสตั้งแต่ต้นทางถึงปลายทาง

การโจมตี SSL Strippping ประกอบด้วยการตั้งค่าพร็อกซี HTTP / HTTPS เพื่อ "ยก" โปรโตคอล HTTPS ที่เข้ารหัสนี้ และเหยื่อใช้โปรโตคอล HTTP เพื่อให้สามารถเก็บข้อมูลทั้งหมดและดูข้อมูลภายใน กระบวนการที่จะต้องดำเนินการเพื่อละเมิดการเชื่อมต่อ HTTPS จะเป็นดังต่อไปนี้:

- ดำเนินการโจมตี ARP Spoofing กับเหยื่อ ในการส่งต่อการรับส่งข้อมูลเครือข่ายทั้งหมดให้เราก่อนที่จะส่งต่อไปยังเราเตอร์ ด้วยวิธีนี้ เราจะรวบรวมข้อมูลทั้งหมดที่เหยื่อรายนี้ส่งและรับ

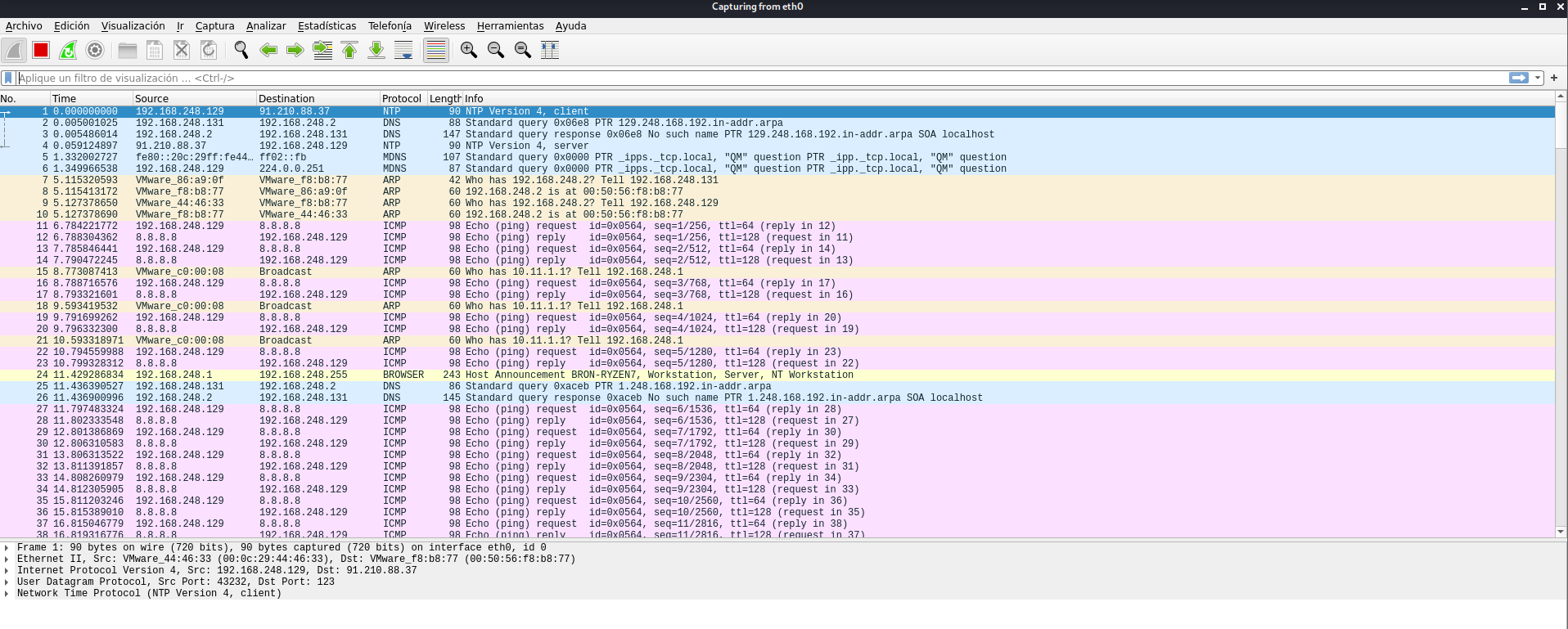

- เราให้นักดมกลิ่นทำงาน ตัวอย่างเช่น WireShark เป็นตัวเลือกที่ดีมาก มันเป็นหนึ่งในซอฟต์แวร์ที่สมบูรณ์และใช้งานง่ายที่สุด และมันฟรีโดยสมบูรณ์

- ตรวจสอบว่าเรากำลังจับภาพทั้งหมด การรับส่งข้อมูลของเหยื่อด้วยวิธีนี้ เราจะทำให้แน่ใจว่า ARP Spoofing และ sniffer ทำงานอย่างถูกต้อง ในกรณีนี้ เราเห็นได้เฉพาะ DNS, ICMP และทราฟฟิกอื่นๆ ในรูปแบบข้อความธรรมดาเท่านั้น แต่ไม่สามารถเห็นทราฟฟิก HTTPS ได้ เนื่องจากมันถูกเข้ารหัสแบบ end-to-end

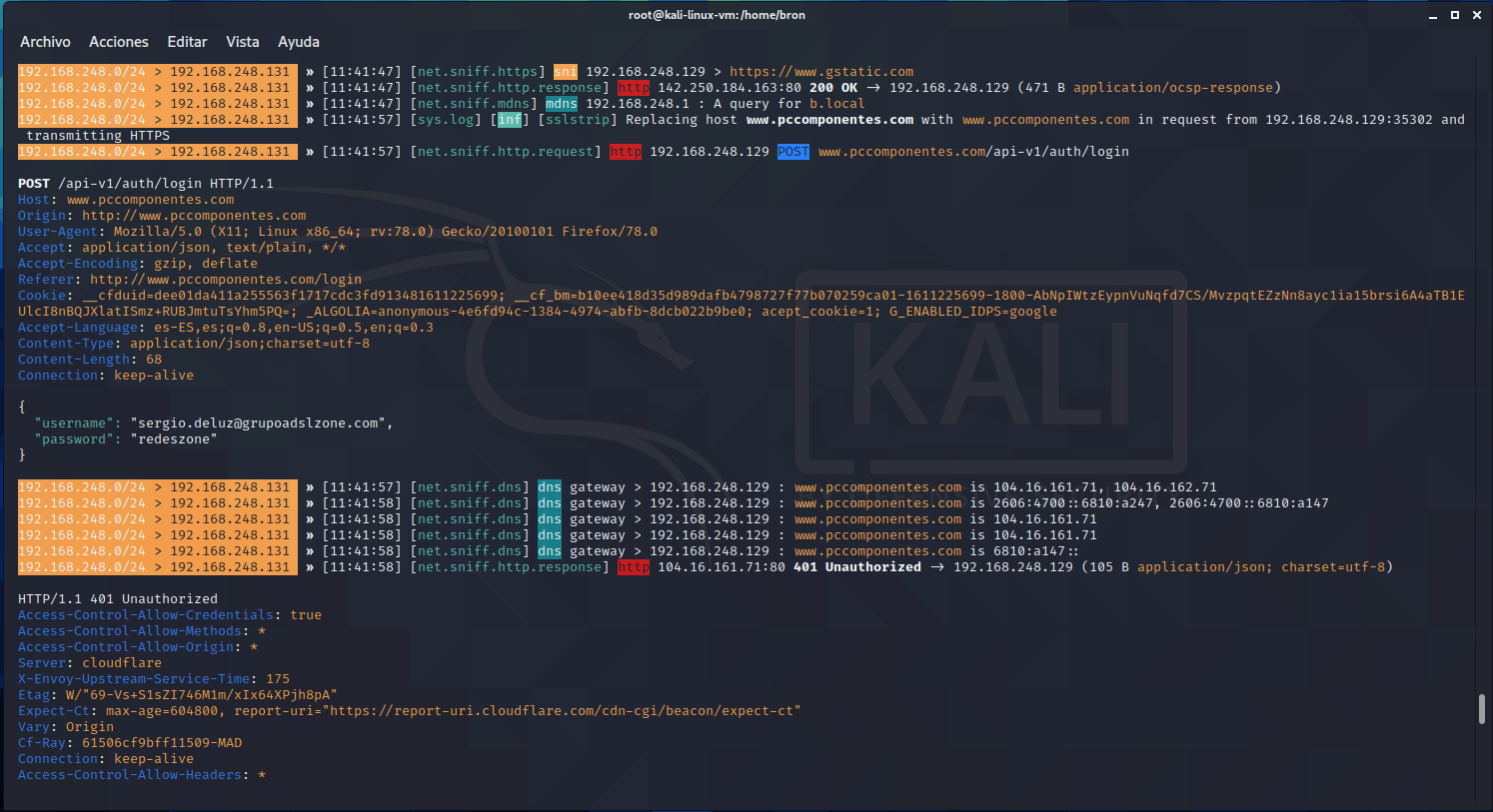

เมื่อเราทำตามสามขั้นตอนนี้แล้ว สิ่งที่เราต้องทำคือ กำหนดค่าพร็อกซี HTTP / HTTPS โดยใช้เครื่องมือฟรี เช่น Bettercap เป็นเครื่องมือที่ดีที่สุดที่เราสามารถใช้โจมตีประเภทนี้ได้ เมื่อเรากำหนดค่าพร็อกซี HTTP / HTTPS นี้แล้ว สิ่งที่จะเกิดขึ้นมีดังนี้:

- เหยื่อจะพยายามเชื่อมต่อกับเว็บผ่านโปรโตคอล HTTPS อย่างไรก็ตามพร็อกซี HTTP / HTTPS ที่เรากำหนดค่าไว้จะบอกเหยื่อว่าการเชื่อมต่อต้องเป็น HTTP ต่อมา HTTP / HTTPS Proxy ของเราสามารถส่งต่อข้อมูลไปยังเว็บ จริง (Google, PayPal, Amazon เป็นต้น) ผ่าน HTTPS ด้วยวิธีนี้ ผู้โจมตีจะมีข้อมูลทั้งหมดในรูปแบบข้อความที่ชัดเจนที่เข้ามาและออกจากเหยื่อและจากเว็บเซิร์ฟเวอร์จริง โดยจะเปลี่ยนแปลงอย่างต่อเนื่องระหว่าง HTTP และ HTTPS และในทางกลับกัน

- ตัวดักจับเครือข่ายที่เราได้เปิดใช้งานก่อนหน้านี้จะดักจับทราฟฟิก HTTP ทั้งหมด และแสดงให้เราเห็นเป็นข้อความที่ชัดเจนถึงข้อมูลรับรองผู้ใช้ คุกกี้ของเซสชัน และทุกอย่างที่เหยื่อกำลังทำ

อย่างที่คุณเห็น ความเป็นไปได้ในการดำเนินการโจมตี SSL Stripping มีให้สำหรับทุกคนที่ใช้เครื่องมือฟรี เช่น Bettercap for ลินุกซ์ที่จริงแล้ว ในบทความนี้ คุณมีบทช่วยสอนที่สมบูรณ์สำหรับคุณในการตรวจสอบความปลอดภัยและตรวจสอบว่าเป้าหมายบางประเภทสามารถใช้เป้าหมายนั้นกับเราได้หรือไม่ หรือถ้าเราได้รับการปกป้องจากการโจมตีประเภทนี้

ฉันจะป้องกันตัวเองจากการโจมตีนี้ได้อย่างไร?

การโจมตีประเภทนี้ใช้กันอย่างแพร่หลายโดยอาชญากรไซเบอร์เพื่อรับทราฟฟิกทั้งหมดของเหยื่อโดยเฉพาะในเครือข่ายสาธารณะไม่ว่าจะเป็นเครือข่ายแบบมีสายหรือเครือข่าย WiFi สาธารณะ ด้วยเหตุนี้เราจึงไม่แนะนำให้เชื่อมต่อกับเครือข่ายประเภทนี้ที่เราทำ ไม่ได้จัดการ อย่างไรก็ตาม หากมีใครสามารถแฮ็คเข้าสู่เครือข่าย WiFi ของเราได้ เราจะอยู่ในสถานการณ์เดียวกันทั้งหมด: เราอยู่ในเครือข่ายท้องถิ่นเดียวกันกับอาชญากรไซเบอร์ พวกเขาสามารถทำให้เราเป็นการโจมตี ARP Spoofing และการโจมตี SSL Stripping ได้ ด้วยเหตุนี้จึงเป็นสิ่งสำคัญมากที่จะเก็บรายการอุปกรณ์แบบมีสายหรือ WiFi ที่เชื่อมต่อกับเครือข่ายท้องถิ่นของเรา และตรวจสอบเป็นระยะๆ ว่าไม่มีผู้บุกรุก นอกจากนี้ เราต้องตรวจสอบให้แน่ใจว่าไม่มีใครสามารถเข้าสู่เครือข่าย WiFi ของเราได้ วางการเข้ารหัส WPA2 -AES และปิดใช้งาน WPS (Wi-Fi Protected Setup)

การโจมตี SSL Stripping นี้ไม่สามารถป้องกันไม่ให้พวกเขาทำกับเราได้หากเราอยู่ในเครือข่ายท้องถิ่นเดียวกันกับผู้โจมตี แต่สิ่งที่เราทำได้คือป้องกันไม่ให้มันมีประสิทธิภาพ นั่นคือ จากการ "ยก" การเชื่อมต่อ HTTPS เพื่อให้การรักษาความลับยังคงอยู่และเราจะสามารถนำทางได้อย่างปลอดภัย ขณะนี้มีหลายวิธีที่เราสามารถใช้เพื่อป้องกันตนเองจากการโจมตีเหล่านี้ บางวิธีขึ้นอยู่กับผู้ดูแลเว็บ และบางวิธีขึ้นอยู่กับเราโดยเฉพาะ

ที่เว็บเปิดใช้งาน HSTS

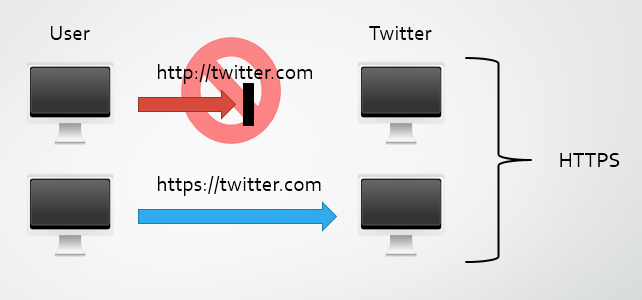

HSTS หรือที่เรียกว่า HTTP Strict Transport Securityเป็นนโยบายที่อยู่ในเว็บเซิร์ฟเวอร์ที่บังคับให้เราใช้ HTTPS ในเว็บเบราว์เซอร์ของเราเพื่อสื่อสารกับเซิร์ฟเวอร์ ก่อนหน้านี้เราได้อธิบายว่าพร็อกซีเซิร์ฟเวอร์ HTTP / HTTPS สามารถสื่อสารผ่าน HTTPS ได้โดยไม่มีปัญหากับเว็บเซิร์ฟเวอร์ แต่หากเว็บไซต์เปิดใช้งาน HSTS คุกกี้จะถูกบันทึกไว้ในเบราว์เซอร์แสดงว่าเบราว์เซอร์นั้นไม่สามารถใช้โปรโตคอล HTTP เพื่อ สื่อสารกับเว็บเซิร์ฟเวอร์ ด้วยวิธีนี้ เราจะมีความปลอดภัยแบบจุดต่อจุด แม้ว่าจะมีผู้บุกรุกโดยการวางพร็อกซี HTTP / HTTPS เพื่อ "ยก" HTTPS ของการสื่อสารของเรากับเว็บ

วันนี้เว็บเซิร์ฟเวอร์จำนวนมากของหน้าเว็บต่างๆ ได้รับการกำหนดค่าอย่างถูกต้องด้วยนโยบายความปลอดภัยนี้ เพื่อปกป้องผู้ใช้ของตน คุกกี้เหล่านี้ที่เก็บไว้ในเว็บเบราว์เซอร์ของลูกค้าจะหมดอายุ อย่างไรก็ตาม สิ่งที่ทำคือกำหนดระยะเวลาสูงสุด (หนึ่งปี) เพื่อปกป้องลูกค้าให้นานที่สุด

ส่วนเชิงลบของ HSTS คือ หากเราเข้าถึงเว็บไซต์เป็นครั้งแรกและพวกเขาทำการปอก SSL ฟีเจอร์นี้จะไม่สามารถปกป้องเราได้ การป้องกันมาจากการเข้าชมครั้งที่สองเนื่องจากคุกกี้จะถูกดาวน์โหลดไปแล้ว เว้นแต่ว่าเราจะมีรายชื่อเว็บไซต์ที่โหลดไว้ล่วงหน้าในเว็บเบราว์เซอร์ของเรา เช่นเดียวกับที่เกิดขึ้นกับ "เว็บไซต์ขนาดใหญ่" เช่น Google และบริการอื่นๆ ตัวเราเองสามารถตั้งค่ารายการไซต์สำหรับการโหลดล่วงหน้า HSTS ที่ Google ให้บริการโดยเป็นส่วนหนึ่งของโครงการ Chromium

ในเว็บเซิร์ฟเวอร์ Apache เราจะต้องรวมคำสั่งต่อไปนี้:

- ส่วนหัวกำหนดไว้อย่างเคร่งครัด-ขนส่ง-ความปลอดภัย «อายุสูงสุด = 31536000; รวมโดเมนย่อย »

ในเว็บเซิร์ฟเวอร์ Nginx เราจะต้องรวมคำสั่งต่อไปนี้:

- add_header การขนส่งที่เข้มงวด - ความปลอดภัย «อายุสูงสุด = 31536000; รวมโดเมนย่อย »

นอกจากนี้เรายังสามารถระบุคำสั่งเหล่านี้ว่า "โหลดล่วงหน้า" ในตอนท้ายเพื่อระบุว่ามีการโหลดล่วงหน้าในเว็บเบราว์เซอร์และเพื่อให้สามารถเข้าสู่เว็บได้โดยไม่มีปัญหา

ในการตรวจสอบว่าบางเว็บไซต์เปิดใช้งาน HSTS หรือไม่ คุณสามารถเข้าถึง . ได้ตลอดเวลา เว็บไซต์อย่างเป็นทางการของ Qualys SSL Labs ที่ซึ่งคุณสามารถวิเคราะห์เว็บไซต์ทั้งหมดที่คุณต้องการ ก่อนสรุป เราต้องระบุว่าการป้องกัน HSTS นี้สามารถหลีกเลี่ยงได้โดยอิงตาม DNS การปลอมแปลงเพื่อส่งต่อเหยื่อไปยังโดเมนอื่นภายใต้การควบคุมของเราที่เหมือนกับต้นฉบับ โดยมีจุดประสงค์เพื่อ "หลอกลวง" เขา Bettercap ยังรวมคุณลักษณะนี้ไว้ด้วย

ใช้ VPN

อีกวิธีหนึ่งในการหลีกเลี่ยงการโจมตีประเภทนี้ในการเชื่อมต่อ HTTPS คือการใช้ a VPN บริการ. เครือข่ายส่วนตัวเสมือนหรือ VPN มีหน้าที่ในการเข้ารหัสการสื่อสารแบบจุดต่อจุดทั้งหมดภายในอุโมงค์ ดังนั้นผู้โจมตีที่ทำให้เราเป็นการโจมตี ARP Spoofing และทำการดมกลิ่น จะมองเห็นเฉพาะการรับส่งข้อมูลที่เข้ารหัสทั้งหมด เขามองไม่เห็น โปรโตคอลเพิ่มเติม เนื่องจากความละเอียด DNS อยู่ภายในอุโมงค์ VPN ด้วย เป็นไปได้ว่าอาชญากรไซเบอร์พยายามที่จะ "โยน" อุโมงค์ VPN นี้ อันที่จริงเขาสามารถทำได้โดยการฉีดแพ็คเก็ตและทำให้บริการ VPN หยุดทำงานเพื่อความปลอดภัย อย่างไรก็ตาม เราต้องจำไว้ว่า VPN มีคุณสมบัติที่เรียกว่า Kill-Switch ฟังก์ชัน Kill-switch ช่วยให้คุณสามารถบล็อกการรับส่งข้อมูลทางอินเทอร์เน็ตได้อย่างสมบูรณ์ในกรณีที่อุโมงค์ข้อมูล VPN ล่มหรือมีปัญหาบางประการ ด้วยวิธีนี้ เราจะมั่นใจได้ว่าข้อมูลของเราจะไม่ถูกกรองและไม่สามารถทำให้เราเป็นประเภทอื่นได้ ของการโจมตี เป็นการดีกว่าเสมอที่จะอยู่โดยไม่มีการเชื่อมต่ออินเทอร์เน็ต ดีกว่าการถูกขโมยข้อมูล

ปัจจุบันมีโปรโตคอล VPN หลายตัวเช่น WireGuard, OpenVPN หรือ IPSec IKEv2 ทั้งหมดนั้นปลอดภัย และเราสามารถใช้พวกมันเพื่อป้องกันไม่ให้บุคคลอื่นดักฟังการสื่อสารและยกเลิกการเข้ารหัสของโปรโตคอล HTTPS ด้วยเหตุนี้ หากคุณกำลังจะเชื่อมต่อกับเครือข่ายแบบมีสายหรือเครือข่าย WiFi สาธารณะหรือเครือข่ายไร้สายที่ไม่ปลอดภัย ขอแนะนำอย่างยิ่งให้คุณใช้ VPN ประเภทนี้เสมอ เราสามารถกำหนดค่าเซิร์ฟเวอร์ VPN เองในเครือข่ายท้องถิ่นของเรา ถ้าเรามีเซิร์ฟเวอร์ NAS ก็จะมีแอปพลิเคชัน VPN และแม้แต่เราเตอร์ที่บ้านบางตัวเช่น อัสซุส, เอวีเอ็ม ฟริทซ์! Box และ D-Link หรือ NETGEAR มีเซิร์ฟเวอร์ประเภทนี้เพื่อเชื่อมต่อเรากับอินเทอร์เน็ตอย่างปลอดภัย เพราะพวกเขาเปลี่ยนเส้นทางการรับส่งข้อมูล

ในกรณีที่คุณไม่มีความเป็นไปได้หรือไม่มีความรู้ในการติดตั้งและกำหนดค่าเซิร์ฟเวอร์ VPN ในบ้านของคุณ คำแนะนำของเราคือให้คุณใช้บริการ VPN เช่น WARP จาก Cloudflare ซึ่งฟรีอย่างสมบูรณ์และทำงานได้ดีมาก ความเร็วในการดาวน์โหลดและอัปโหลดและเวลาแฝงที่ต่ำมาก ทางเลือกอื่นๆ ที่คุณสามารถใช้ได้คือบริการ VPN แบบชำระเงิน เนื่องจากมีแอปพลิเคชันสำหรับระบบปฏิบัติการทั้งหมด เซิร์ฟเวอร์หลายเครื่องที่กระจายอยู่ทั่วโลก และฟังก์ชันการทำงานที่สำคัญ เช่น Kill-switch และอีกมากมาย

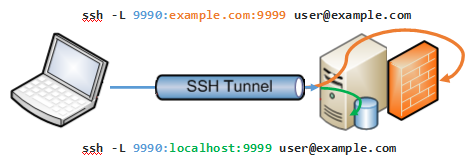

ดำเนินการ SSH Tunneling

อีกวิธีหนึ่งในการป้องกันตัวเองจากการโจมตี SSL Stripping คือการดำเนินการทันเนล SSH ด้วยการเปลี่ยนเส้นทางการรับส่งข้อมูล เทคนิคนี้ประกอบด้วยการเชื่อมต่อกับเซิร์ฟเวอร์ SSH ระยะไกลที่เชื่อถือได้ และตั้งค่าพร็อกซี SOCKS เพื่อกำหนดค่าในภายหลังในเว็บเบราว์เซอร์ ด้วยวิธีนี้ เราจะเปลี่ยนเส้นทางการรับส่งข้อมูลของเว็บเบราว์เซอร์ผ่านเซิร์ฟเวอร์ SSH ที่เราเชื่อมต่อ ในการทำเช่นนั้น เราต้องทำตามขั้นตอนต่อไปนี้:

- กำหนดค่าเซิร์ฟเวอร์ SSH ด้วยวิธีที่ปลอดภัย การเปลี่ยนพอร์ต การพิสูจน์ตัวตนที่ดีและชุดการเข้ารหัสที่ดี

- เปิดใช้งานการส่งต่อ TCP บนเซิร์ฟเวอร์ SSH มิฉะนั้น แม้ว่าเราจะเชื่อมต่อ เราจะไม่สามารถส่งต่อปริมาณการใช้อินเทอร์เน็ตได้

- กำหนดค่าเซิร์ฟเวอร์ SSH นี้ในโปรแกรมต่างๆ เช่น PuTTY และเปิดใช้งานการส่งต่อหรือส่งต่อในพร็อกซี SOCKS5 เฉพาะ

- กำหนดค่าพร็อกซีในพื้นที่ที่เราเพิ่งสร้างขึ้นในเว็บเบราว์เซอร์ เพื่อให้การรับส่งข้อมูลทั้งหมดไหลผ่านเซิร์ฟเวอร์ SSH ไปยังอินเทอร์เน็ต

วิธีนี้เหมือนกันทุกประการกับเซิร์ฟเวอร์ VPN โดยใช้ “เซิร์ฟเวอร์” เพื่อเชื่อมต่ออย่างปลอดภัย จากนั้นไปยังอินเทอร์เน็ตผ่าน HTTPS โดยไม่มีใครสามารถยกเลิกการเข้ารหัสนี้ได้

สรุป

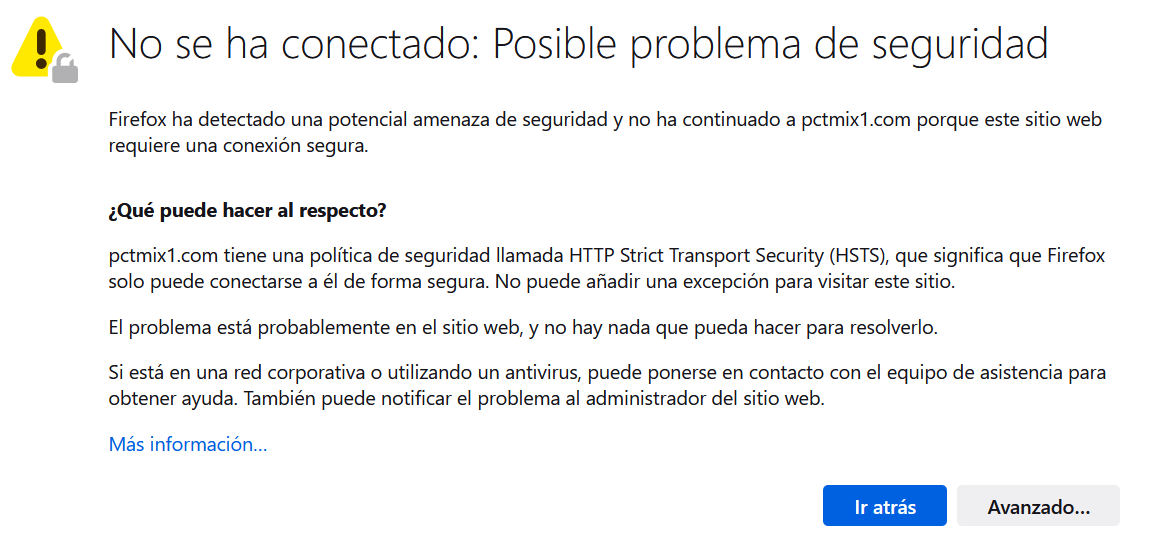

แม้ว่าการเชื่อมต่อ HTTPS จะปลอดภัย แต่ในบางกรณีผู้โจมตีสามารถ "ยก" การรักษาความปลอดภัยนั้นเพื่อรับข้อมูลรับรองผู้ใช้และคุกกี้เซสชัน ทำให้การเชื่อมต่อ HTTPS มีความปลอดภัยน้อยลง อย่างไรก็ตาม การโจมตีประเภทนี้สามารถทำได้ในบางสถานการณ์เท่านั้น เช่น ผู้โจมตีและเหยื่ออยู่ในเครือข่ายท้องถิ่นเดียวกัน ไม่ว่าจะมีสายหรือไร้สาย และเว็บไซต์ที่ผู้ใช้เข้าชมไม่ได้เปิดใช้งานโปรโตคอล HSTS เป็นสิ่งสำคัญมากที่จะต้องรู้ว่าเว็บไซต์ใดที่เรามีโปรโตคอล HSTS อยู่ ให้ใจเย็นๆ เมื่อเราสำรวจเว็บไซต์นั้น เพราะถ้ามีคนทำการโจมตีเรา เว็บไซต์จะบอกเราโดยอัตโนมัติว่าไม่มีการเชื่อมต่อที่ปลอดภัย จัดตั้งขึ้นและจะไม่ทำการเชื่อมต่อ ปกป้องเราจากการแลกเปลี่ยนข้อมูลมากขึ้น

หากเราเชื่อมต่ออินเทอร์เน็ตในเครือข่ายสาธารณะผ่าน VPN หรือทำ SSH Tunneling เราก็สบายใจได้ เพราะจะไม่สามารถสกัดกั้นการสื่อสารและละเมิดได้ ด้วยเหตุนี้ การใช้เทคนิคเหล่านี้จึงสำคัญมากเมื่อเราอยู่ข้างนอก ของเครือข่ายที่เชื่อถือได้ของเรา ไม่สำคัญว่าเซิร์ฟเวอร์ VPN หรือ SSH จะอยู่ในบ้านเรา บนเซิร์ฟเวอร์ VPS ที่เราจ้าง และแม้ว่าเราจะใช้บริการ VPN แบบชำระเงินเช่นเดียวกับที่เรารู้จัก สิ่งสำคัญคือการป้องกันตัวเองจากผู้โจมตีที่เป็น บนเครือข่ายท้องถิ่นของเราและหลีกเลี่ยงการโจมตี SSL Stripping ประเภทนี้