หนึ่งในสิ่งที่พูดถึงน้อยที่สุดเกี่ยวกับโปรโตคอลคือ SNMP อย่างไรก็ตามมันเป็นหนึ่งในสิ่งที่มีค่าที่สุดเมื่อพูดถึงการจัดการอุปกรณ์ที่เชื่อมต่อกับเครือข่าย น่าเสียดายที่อาชญากรไซเบอร์สามารถใช้ประโยชน์จากโปรโตคอลนี้เมื่อทำการโจมตี นี่คือสิ่งที่ SNMP Reconnaisance คือ และวิธีป้องกันเครือข่ายของคุณให้ปลอดภัยจากผู้คนด้วยเจตนาที่น่าสงสัย

โปรโตคอล SNMP คืออะไรและมีไว้เพื่ออะไร

ตัวย่อในภาษาอังกฤษสอดคล้องกับ ง่าย เครือข่าย โปรโตคอลการจัดการ . ในภาษาสเปนหมายถึง โปรโตคอลการจัดการเครือข่ายแบบง่าย . เป็นหนึ่งในโปรโตคอลที่มีผลบังคับใช้เป็นเวลานานที่สุดโดยเฉพาะตั้งแต่ปี 1988 ตอนแรกสวิตช์และเราเตอร์สามารถจัดการได้โดยโปรโตคอลนี้วันนี้เป็นไปได้ที่จะมีโปรโตคอล SNMP สำหรับอุปกรณ์ใด ๆ ที่จัดการเพื่อเชื่อมต่อ ไปยังเครือข่าย นอกจากนี้ยังเป็นไปได้ที่จะดำเนินการตรวจสอบและปรับในการกำหนดค่าของอุปกรณ์ที่ตรวจสอบจากระยะไกล

นี่คือโปรโตคอลที่มุ่งเน้นดาต้าแกรม อุปกรณ์ที่มีการจัดการใด ๆ จะมีตัวแทนที่สื่อสารกับอุปกรณ์ส่วนกลางซึ่งจัดการพวกเขา ตัวแทนดังกล่าวจะส่งข้อมูลไปยังอุปกรณ์กลางดังกล่าวเนื้อหาที่จะถูกเก็บไว้ในฐานข้อมูลที่เรียกว่า MIB (ฐานข้อมูลการจัดการ) . นี่คืออะไร? มันเป็นวิธีการลำดับชั้นในการจัดระเบียบข้อมูลที่รวบรวมจากอุปกรณ์ SNMP ใด ๆ ที่เชื่อมต่อกับเครือข่าย

สิ่งที่คุณรู้ได้จาก MIB (ฐานข้อมูลการจัดการ)

มันเป็นการดีที่จะรับรู้ว่า MIB เป็นแหล่งข้อมูลที่มีค่าอันยิ่งใหญ่เกี่ยวกับเครือข่ายและอุปกรณ์ที่เชื่อมต่อ อย่างไรก็ตามเราสามารถหาข้อมูลอะไรได้บ้าง

- ผู้ใช้ : สามารถอธิบายจำนวนบัญชีผู้ใช้และชื่อของแต่ละบัญชีได้ นอกจากนี้ยังเป็นไปได้ที่จะรู้เกี่ยวกับกลุ่มผู้ใช้และข้อมูลเกี่ยวกับการสร้างบัญชีของแต่ละคน

- โปรแกรมที่ติดตั้ง : รายการโปรแกรมบนคอมพิวเตอร์หนึ่งเครื่องขึ้นไปสามารถรับได้อย่างง่ายดายโดยใช้ SNMP ด้วยวิธีนี้เราจะสามารถทราบเวอร์ชันของสิ่งที่ติดตั้ง เพื่ออะไร? สิ่งนี้สามารถระบุได้ว่าคอมพิวเตอร์มีรุ่นที่มีความเสี่ยงต่อการถูกโจมตีหรือไม่

- เปิดพอร์ต : อาชญากรไซเบอร์ยังสามารถใช้ประโยชน์จากพอร์ตที่เปิดได้โดยการรับข้อมูลผ่าน SNMP แทนที่จะทำการสแกนที่อาจทำให้อาชญากรไซเบอร์ในหลักฐานเป็นหลักฐานกับผู้ดูแลเครือข่าย

มีรุ่น SNMP

โดยรวมเราสามารถมี SNMP สามเวอร์ชัน พวกเขาทั้งหมดจะใช้จนถึงวันนี้ สิ่งที่แตกต่างกันคือวิธีดำเนินการและมาตรการรักษาความปลอดภัยที่มี ในตอนหลังเราต้องพูดถึง« สตริงชุมชน « สตริงชุมชน ประกอบด้วยรหัสผ่านซึ่งใช้ในการรับรองความถูกต้องกับอุปกรณ์กลาง (อันที่มันจัดการ) โดยใช้ส่วนตัว สตริงชุมชน .

เราเสนอเวอร์ชั่น SNMP ด้านล่าง:

- SNMPv1: นี่เป็นรุ่นที่ไม่ปลอดภัยที่สุดของโปรโตคอลในด้านมาตรการความปลอดภัย เนื่องจากมันใช้การรับรองความถูกต้องโดยใช้ข้อความธรรมดา สตริงชุมชนดีฟอลต์ถูกตั้งค่าเป็น สาธารณะ .

- SNMPv2c: มันมีการปรับปรุงเล็กน้อย เมื่อเทียบกับ เป็นเวอร์ชัน 1 โดยเฉพาะในแง่ของประสิทธิภาพและความปลอดภัย อย่างไรก็ตามมันเข้ากันไม่ได้กับรุ่นแรกดังนั้นจึงจำเป็นต้องมีรุ่นนี้โดยเฉพาะเพื่อใช้งาน SNMPv2c เป็นรุ่นที่ใช้มากที่สุดแม้ว่า v3 เป็นรุ่นที่เราควรใช้เสมอ

- SNMPv3: นี่เป็นรุ่นที่ดีกว่ามากซึ่งสัมพันธ์กับมาตรการรักษาความปลอดภัยที่มี ดังนั้นด้วยประสิทธิภาพของพวกเขา การตรวจสอบความสมบูรณ์และการเข้ารหัสของ บริษัท ในเวลาที่ทำการตรวจสอบ น่าเสียดายที่ยังไม่ได้มีการใช้งานในระดับส่วนใหญ่ในองค์กรส่วนใหญ่ถึงแม้ว่าจะแนะนำให้ใช้เวอร์ชันนี้

การสำรวจ SNMP

นี่คือประเภทของการโจมตีและในที่สุดก็เป็นหนึ่งในขั้นตอนของการโจมตีคอมพิวเตอร์ ทำไม? เพราะ "การลาดตระเวน" (ในภาษาสเปนการจดจำ) เป็นทั้งประเภทของการโจมตีและเป็นหนึ่งในขั้นตอนของการโจมตี ยกตัวอย่างเช่นใครก็ตามที่ต้องการโจมตีเครือข่ายทำการลาดตระเวนเพื่อให้ได้ผลลัพธ์ที่ดีที่สุดหลังจากการโจมตีแบบ "คอร์" มันเป็นเหมือนขั้นตอนของการรวบรวมข้อมูลที่มีค่าที่จะให้บริการเพื่อดำเนินการโจมตีเฉพาะ

อย่างไรก็ตามการรู้จำหรือ“ การระลึกถึง” ก็ถือว่าเป็นการโจมตีด้วยเช่นกัน เนื่องจากตามที่เราทราบว่าสิ่งนี้อนุญาตให้มีการรวบรวมข้อมูลการรวบรวมดังกล่าวจึงไม่ได้รับอนุญาต ไม่เพียง แต่เราสามารถรู้เกี่ยวกับข้อมูลหลักของอุปกรณ์ที่เชื่อมต่อกับเครือข่าย เราสามารถรู้เกี่ยวกับทรัพยากรระบบที่แต่ละคนมีบริการที่พวกเขาใช้และช่องโหว่ที่พวกเขามี

DDoS ยกตัวอย่างเช่นการโจมตีมักจะมีผลลัพธ์ที่ดีขึ้นหลังจากช่วงการรับรู้ ดังนั้นเราจึงสามารถกล่าวได้ว่าการรับรู้นั้นทำหน้าที่เป็นสะพานเชื่อมสำหรับการโจมตีที่หลากหลายซึ่งใช้ข้อมูลที่รวบรวมได้

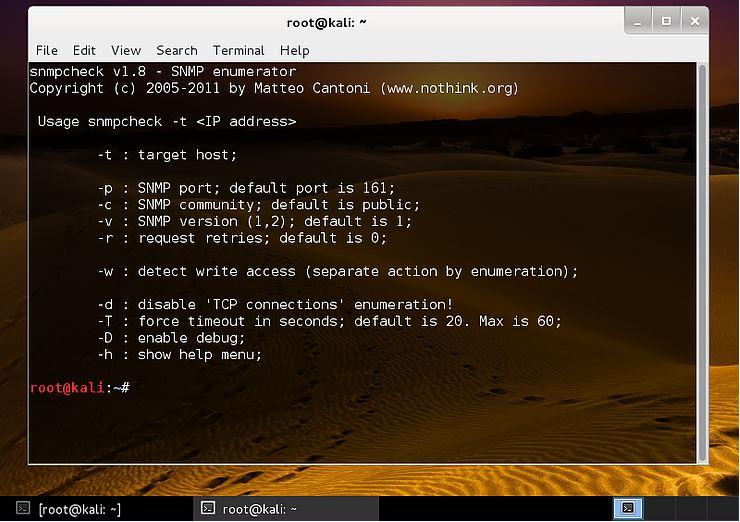

ถ้าคุณใช้ กาลี ลินุกซ์ มันเป็นไปได้ที่จะใช้ SNMP ตรวจสอบ เครื่องมือ. เครื่องมือนี้จะช่วยให้คุณสามารถใช้โปรโตคอลได้อย่างง่ายดายผ่านบรรทัดคำสั่ง ด้วยการดำเนินการคำสั่งเล็กน้อยคุณจะสามารถรับข้อมูลต่อไปนี้จากอุปกรณ์ที่เชื่อมต่อบางอย่าง:

- ข้อมูลระบบ (ชื่อโฮสต์, คำอธิบาย, เวลาที่เชื่อมต่อ, ที่อยู่ IP)

- ข้อมูลเครือข่าย (จำนวนดาตาแกรมที่รับและส่งค่าเริ่มต้น TTL และอื่น ๆ )

- ข้อมูล IP ( IP ที่อยู่, Subnet Mask และ Gateway)

- ข้อมูลเกี่ยวกับแต่ละ อินเตอร์เฟสเครือข่ายของอุปกรณ์ (ตัวอย่างไม่ว่าจะเปิดหรือปิด)

- ข้อมูลอุปกรณ์ (ชื่อผู้ผลิตรุ่นและอื่น ๆ )

- ข้อมูลเส้นทาง

หมายเหตุ ช่องโหว่ SNMP ประเภทนี้ใช้เฉพาะกับรุ่น v1 และ v2 เท่านั้น

คุณอาจสามารถเข้าถึงข้อมูลได้มากกว่าที่กล่าวไว้ สิ่งนี้จะแตกต่างกันไปตามอุปกรณ์ที่คุณเชื่อมต่อ อย่างไรก็ตามมันเป็นเรื่องง่ายที่จะสังเกตเห็นว่าคุณสามารถรู้มากมายเกี่ยวกับอุปกรณ์ที่เป็นปัญหาและเครือข่ายที่เชื่อมต่ออยู่ เครื่องมือ Kali เชิงปฏิบัตินี้จะช่วยให้คุณสร้างสิ่งที่อาชญากรไซเบอร์สามารถได้รับจากอุปกรณ์ที่เป็นส่วนหนึ่งของเป้าหมายของการโจมตีของเขา

หากคุณต้องการหลีกเลี่ยงการโจมตีที่ได้รับจาก การลาดตระเวน SNMP ก่อนอื่นคุณต้องปิดการใช้งานโปรโตคอลของอุปกรณ์ใด ๆ ที่ไม่ต้องการ

ดังที่เรากล่าวถึง SNMP นั้นถูกพัฒนาขึ้นมาสำหรับเราเตอร์และสวิตช์ ดังนั้นเราสามารถจองโปรโตคอลนี้สำหรับอุปกรณ์ประเภทนั้นได้ในกรณีที่ข้อกำหนดนั้นเป็นตัวกำหนด ในทางกลับกันเนื้อหาเริ่มต้นของสาธารณะและส่วนตัว สตริงชุมชน จะต้องเปลี่ยนดังเช่นกรณีที่มีรหัสผ่านที่เดาได้ยากเพื่อที่ผู้ใช้ที่เป็นอันตรายจะไม่ใช้สตริงเริ่มต้นที่มักใช้ในโปรโตคอล SNMP