พนักงานหลายล้านคนขององค์กรทั่วโลกได้ย้ายไปทำงานที่ห่างไกลดังนั้นองค์กรจึงได้ระดมกำลังในเรื่องนี้เพื่อให้ระบบของพวกเขามีความปลอดภัยเพียงพอในระบบของพวกเขา

โอกาสของการโจมตีทางไซเบอร์เพิ่มขึ้นแบบทวีคูณและไม่เพียง แต่องค์กรขนาดใหญ่เท่านั้นที่ถูกกำหนดเป้าหมายโดยอาชญากรไซเบอร์ บริษัท ขนาดกลางและขนาดย่อมก็มีเป้าหมายเช่นกันเนื่องจากพวกเขามักจะเป็น บริษัท ที่มีมาตรการรักษาความปลอดภัยน้อยกว่า

ดังนั้นในฐานะผู้ดูแลระบบเครือข่ายหรือผู้เชี่ยวชาญด้านความปลอดภัยของคอมพิวเตอร์เราต้องมีเครื่องมือที่จำเป็นเพื่อให้โครงสร้างพื้นฐานของเราปลอดภัย วันนี้ในบทความนี้เราจะแสดงทุกอย่างให้คุณเห็น Security หัวหอม มีชุดตรวจสอบเครือข่ายที่สมบูรณ์ฟรีและโอเพนซอร์สอย่างสมบูรณ์

มันเป็น ลินุกซ์ การกระจายที่มุ่งเน้นไปที่การตรวจจับภัยคุกคามการตรวจสอบความปลอดภัยและการจัดการบันทึก หนึ่งในคุณสมบัติที่โดดเด่นที่สุดของ Security Onion คือมีเครื่องมือหลายอย่างรวมอยู่ด้วยโดยค่าเริ่มต้นดังนั้นเราจะไม่ต้องติดตั้งอะไรหรือทำให้ชีวิตยากเกินไปสำหรับการนำไปใช้ ตัวอย่างเช่นคุณสามารถเข้าถึง Elasticsearch, Snort, Zeek, Wazuh, Cyberchef และ NetworkMiner ท่ามกลางเครื่องมืออื่น ๆ ในทางกลับกันการใช้งานทำได้ง่ายมากเนื่องจากมีวิซาร์ดการติดตั้งที่ช่วยให้ชุดนี้เริ่มต้นใช้งานได้ภายในไม่กี่นาที

หนึ่งในเหตุผลที่ควรพิจารณาหัวหอมด้านความปลอดภัยสำหรับการตรวจสอบเครือข่ายและความปลอดภัยคือความสามารถในการ กำ เครื่องมือรักษาความปลอดภัยเครือข่ายชั้นนำหลาย ๆ หนึ่งแพคเกจ . สิ่งนี้ไม่เพียงทำให้การจัดการง่ายขึ้น แต่ยังทำให้องค์กรทุกประเภทเข้าถึงโซลูชันที่ครอบคลุมได้ง่ายขึ้น กล่าวอีกนัยหนึ่งโซลูชันที่สมบูรณ์ที่รับประกันได้ว่าผู้รับผิดชอบโครงสร้างพื้นฐานเครือข่ายและความปลอดภัยจะมีภาพที่สมบูรณ์

ชุดนี้ไม่เพียง แต่มีเครื่องมือปฏิกิริยาเช่นการตอบสนองต่อเหตุการณ์หรือความปลอดภัยคอมพิวเตอร์นิติวิทยาศาสตร์ นอกจากนี้ยังมีเครื่องมือเชิงรุกที่ช่วยให้เรารู้ว่าเกิดอะไรขึ้นกับเครือข่ายของเรา คุณมีช่องโหว่อะไรบ้างที่แตกต่างกัน สแกนเนอร์ช่องโหว่ พอร์ตใดบ้างที่เปิดโดยไม่จำเป็นและเป็นระยะเวลานาน

อย่างไรก็ตามสิ่งที่สำคัญมากที่แสดงให้เห็นอย่างชัดเจนในเอกสารของคุณก็คือเครื่องมือนี้ไม่ได้ใช้เวทมนตร์ หรือมันเป็นเครื่องมือที่ทำทุกอย่างให้คุณการเพิ่มประสิทธิภาพและกระบวนการอัตโนมัติของเครือข่ายนั้นไม่ต้องสงสัยเลยว่าเป็นประโยชน์อย่างมากอย่างไรก็ตามเราควรใช้เวลาในการเรียนรู้เกี่ยวกับชุดเครื่องมือเช่นนี้ รับประโยชน์สูงสุดจากพวกเขาด้วย

Security Onion มีเครื่องมืออะไรบ้าง?

ตอนนี้เราจะพูดถึงบางโปรแกรมใน Security Onion ตัวอย่างของโปรแกรมในตัวเช่น มุ้งมิ้ง เครื่องมือนี้รวบรวมข้อมูลทั้งหมดที่เกี่ยวข้องกับกิจกรรมเครือข่าย นอกจากนี้ยังปรับให้เหมาะกับความจุของโครงสร้างพื้นฐานของคุณโดยการลบข้อมูลเก่า ๆ เพื่อประหยัดพื้นที่ การจับแพ็คเก็ตมีประโยชน์สำหรับการค้นพบช่องโหว่และเหตุการณ์ที่น่าสงสัยเฉพาะการจับแพ็คเก็ตเท่านั้นที่จะสามารถตรวจจับสถานการณ์เช่นการรั่วไหลของข้อมูลเหตุการณ์ฟิชชิ่งการบุกรุกเข้าสู่เครือข่ายและอื่น ๆ อีกมากมาย

ในทางกลับกันก็มีเครื่องมือ สำหรับระบบตรวจจับและป้องกันการบุกรุก (IDS / IPS) ในอีกด้านหนึ่งมันมีเครื่องมือตามกฎซึ่งก็คือ การดื่มอย่างรวดเร็ว และ Suricata เครื่องมือทั้งสองนี้ทำงานตามกฎซึ่งช่วยในการตรวจจับการบุกรุกสำหรับการบล็อกในภายหลังโดยไฟล์ ไฟร์วอลล์. ดังนั้นสิ่งที่เกิดขึ้นคือเครื่องมือตรวจจับการบุกรุกดังกล่าวและอ้างอิงถึง "รอยเท้า" ของระบบในฐานข้อมูลจึงตรวจพบหลักฐานการรับส่งข้อมูลเครือข่ายที่ผิดปกติได้อย่างมีประสิทธิภาพ

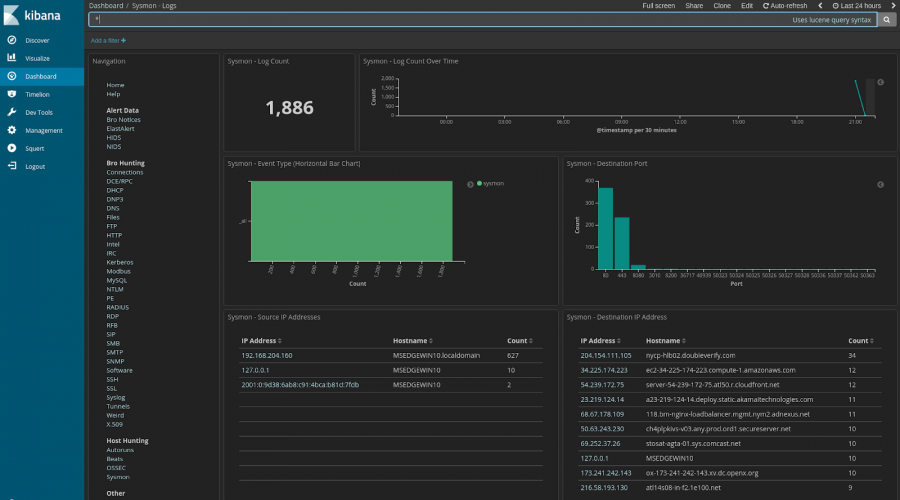

ในทางกลับกันก็มีเครื่องมือ IDS / IPS ที่ใช้การวิเคราะห์เช่น Zeek . มีหน้าที่ตรวจสอบกิจกรรมบนเครือข่ายนอกเหนือจากการรวบรวมบันทึกการเชื่อมต่อ DNS คำขอบริการเครือข่ายและซอฟต์แวร์ใบรับรอง SSL เป็นต้นในทำนองเดียวกันจะรวบรวมบันทึกกิจกรรมจากโปรโตคอล HTTP, FTP, IRC, SMTP, SSH, SSL และ Syslog

ข้อดีอย่างหนึ่งของเครื่องมือนี้คือสามารถวิเคราะห์ข้อมูลเหตุการณ์ได้แบบเรียลไทม์ ตัวอย่างที่น่าสนใจมากที่อ้างถึงในเอกสารประกอบของมันคือคุณสามารถนำเข้าข้อมูลไปยัง Zeek ซึ่งต่อมาสามารถเป็นสคริปต์ที่มีความสามารถในการอ่าน CSV ไฟล์ (ไฟล์คั่นด้วยเครื่องหมายจุลภาค) ที่มีข้อมูลจากผู้ทำงานร่วมกันขององค์กรและนั่นคือ Cross เส้นทาง กับกิจกรรม บันทึกดังกล่าว กิจกรรมการดาวน์โหลดไฟล์ทางอินเทอร์เน็ตการเข้าสู่ระบบ ฯลฯ ด้วยวิธีนี้ Zeek กลายเป็นสะพานเชื่อมเพื่อให้สามารถป้อนเครื่องมืออื่น ๆ เช่นแอนตี้ไวรัสมัลแวร์ SIEM และอื่น ๆ เพื่อให้การดำเนินการต่อต้านภัยคุกคามด้านความปลอดภัยนั้นมีประสิทธิภาพมากขึ้น

วาซู เป็นอีกเครื่องมือ IDS ที่มีอยู่ความแตกต่างคือว่ามันขึ้นอยู่กับโฮสต์ หลังหมายถึงมีการติดตั้ง ปลายทาง นั่นคือบนคอมพิวเตอร์ของผู้ใช้แต่ละคน เพื่อความสบายใจเครื่องมือนี้ใช้ได้กับทั้งสองอย่าง Windows, Linux และ mac OS ด้วย Wazuh คุณจะมีภาพรวมที่สมบูรณ์ของแต่ละโฮสต์ที่ใช้งานอยู่บนเครือข่าย สามารถวิเคราะห์บันทึกเหตุการณ์ของแต่ละโฮสต์นอกเหนือจากการตรวจสอบความสมบูรณ์ของไฟล์การตรวจสอบนโยบายเครือข่ายและการตรวจจับรูทคิต ประสิทธิภาพของมันกลายเป็นเชิงรุกมากขึ้นด้วยการแจ้งเตือนที่ออกตามเวลาจริงและการดำเนินการเมื่อเผชิญกับภัยคุกคาม

อย่างที่เราเห็นมันเป็นสิ่งสำคัญที่จะมีเครื่องมือ IDS / IPS ที่หลากหลายนี้ซึ่งจะช่วยให้สามารถระบุตัวตนของการโจมตีทางไซเบอร์ได้สำเร็จ เพิ่มไปนี้คือความเป็นไปได้ของการทราบที่มาของพวกเขาดังนั้นโครงสร้างพื้นฐานเครือข่ายของเราจะปรับปรุงตามข้อมูลที่ได้รับจากเครื่องมือเหล่านี้

เครื่องมือวิเคราะห์ข้อมูล

เป็นไปได้ที่จะเห็นว่า Security Onion มีหลายแหล่งที่สามารถสร้างข้อมูลเกี่ยวกับกิจกรรมบนเครือข่าย อย่างไรก็ตามเราสามารถทำอะไรกับข้อมูลนี้ ความคิดที่ดีที่สุดคือการวิเคราะห์พวกเขาและคุณมี 3 เครื่องมือนี้

Sguil

มันให้ทัศนวิสัยที่เกี่ยวกับข้อมูลทั้งหมดที่รวบรวม มีลิงก์โดยตรงไปยังเครื่องมือที่กล่าวถึงข้างต้น: Snort, Suricata และ Wazuh หนึ่งในคุณสมบัติพิเศษของ Sguil คือมันทำหน้าที่เป็นสะพานเชื่อมระหว่างเครื่องมือ IDS / IPS และเครื่องมือการจับแพ็คเก็ต ยูทิลิตี้โดยตรงของสิ่งนี้คือมันมีประสิทธิภาพมากขึ้นในการระบุปัญหาสิ่งที่ต้องทำเกี่ยวกับมันใครควรทำและยกระดับกรณีดังกล่าวเพื่อให้คนที่เหมาะสมสามารถแก้ไขได้ในเวลาที่เหมาะสม

เป็นการง่ายกว่าที่จะมีส่วนต่อประสานที่ส่งเสริมการทำงานร่วมกันระหว่างสมาชิกของ IT และ / หรือทีมรักษาความปลอดภัยคอมพิวเตอร์ ไม่มีอะไรยากลำบากไปกว่าการระบุภัยคุกคามทางไซเบอร์และไม่รู้เหตุผลหรือต้นกำเนิด บุคคลที่รับผิดชอบที่ต้องตรวจสอบทุกอย่างอาจไม่ทราบดีว่าภัยคุกคามนั้นเกิดขึ้นภายในหรือภายนอกดังนั้นเครื่องมือนี้มีประโยชน์มากสำหรับสถานการณ์นี้

เครื่องมืออื่น ๆ ที่มีให้คือ Squert , Kibana และ แคปมี . ทุกคนมีวัตถุประสงค์หลักในการวิเคราะห์ข้อมูลหลายอย่างที่สร้างขึ้นจากเครื่องมือ IDS / IPS และการดักจับแพ็กเก็ต เห็นได้ชัดว่าไม่มีความเป็นไปได้ที่จะใช้เวลามากเกินไปในการพยายามใช้ประโยชน์จากข้อมูลให้ได้มากที่สุด หากมีเครื่องมือที่สามารถทำได้สำหรับเราไม่มีอะไรดีไปกว่าการเลือกใช้

จะเริ่มใช้งาน Security Onion ได้อย่างไร?

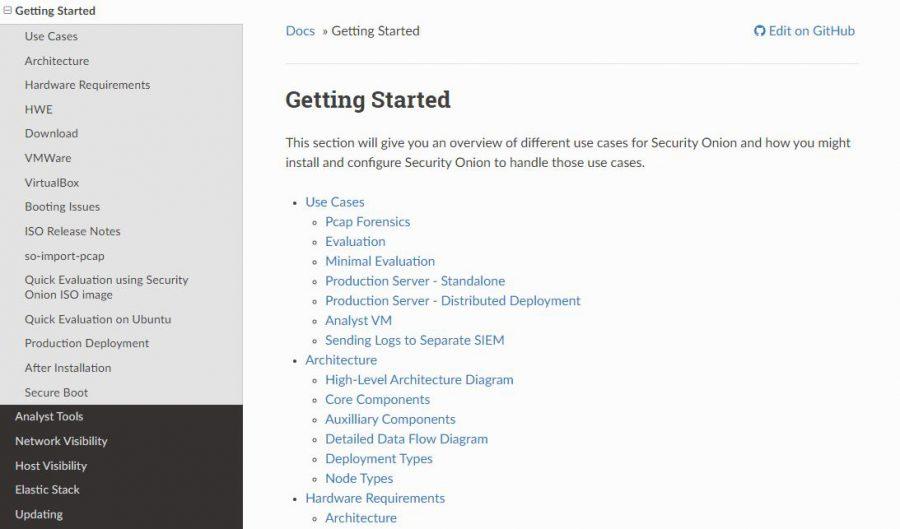

สิ่งแรกที่เราต้องทำคือเข้าถึง ดาวน์โหลด บน Github เพื่อให้คุณสามารถเริ่มโดยเร็วที่สุด อย่างไรก็ตามขอแนะนำให้เข้าสู่ เอกสาร เว็บไซต์. ส่วนเริ่มต้นใช้งานนั้นมีลักษณะที่กว้างมากและมอบความเป็นไปได้หลายอย่างให้กับผู้ใช้ในการทำให้ต้นหอมปลอดภัยทำงาน

ไม่มีคอมพิวเตอร์ที่มี Linux distro หรือ ไม่มีปัญหาเอกสารประกอบสำหรับชุดนี้รวมถึงความเป็นไปได้ของการจำลองเสมือนโดยใช้โซลูชันที่รู้จักกันในชื่อ Virtual Box และ VMware ไม่ว่าในกรณีใดมันจะให้คำแนะนำเกี่ยวกับวิธีการสร้างเครื่องเสมือนตั้งแต่เริ่มต้นโดยเฉพาะเพื่อตั้งค่าชุดความปลอดภัยของหัวหอมและเริ่มทำการตรวจสอบเครือข่าย

อีกแง่มุมที่สำคัญคือเอกสารประกอบ โกงแผ่น (เทมเพลตโน้ต) โดยที่จะมีคำสั่งที่สำคัญที่สุดอย่างรวดเร็ว ตัวอย่างเช่นคุณจะรู้ว่างานบำรุงรักษาทั่วไปคืออะไร ในอีกด้านหนึ่งในเทมเพลตเดียวกันจะมีการสรุปไฟล์สำคัญและเส้นทางของแต่ละไฟล์ สิ่งนี้มีประโยชน์อย่างยิ่งโดยเฉพาะเมื่อเราต้องการค้นหาบันทึกของเครื่องมือแต่ละตัวในชุดนี้