กลุ่มนักวิจัยพบช่องโหว่ด้านสภาพอากาศใหม่ในไฟล์ เลเยอร์การขนส่ง Security (TLS) โปรโตคอล . ข้อบกพร่องด้านความปลอดภัยที่ค้นพบใหม่นี้อาจทำให้อาชญากรไซเบอร์ทำลายการเข้ารหัสและอ่านการสื่อสารที่เป็นความลับภายใต้เงื่อนไขเฉพาะ ต่อไปเราจะอธิบายทุกอย่างเกี่ยวกับการโจมตีใหม่บน TLS ด้วย« Racoon Attack »

รู้เบื้องต้นเกี่ยวกับ Raccoon Attack

การโจมตีที่เรียกว่า แรคคูนโจมตี ใช้ประโยชน์จากช่องโหว่ของเวลาในข้อกำหนด TLS ที่มีผลต่อ HTTPS และบริการอื่น ๆ ที่ขึ้นอยู่กับ SSL และ TLS เช่นเครือข่ายส่วนตัวเสมือนที่ใช้ TLS (OpenVPN และ SSL VPN).

โปรโตคอลเหล่านี้ที่เราเพิ่งกล่าวถึงก่อนหน้านี้อนุญาตให้ทุกคนบนอินเทอร์เน็ตท่องเว็บใช้ อีเมลซื้อของออนไลน์และส่งข้อความโต้ตอบแบบทันทีโดยที่บุคคลที่สามไม่สามารถอ่านการสื่อสารของเราได้

Raccoon Attack ช่วยให้ผู้โจมตีสามารถทำลายการเข้ารหัสและอ่านการสื่อสารที่เป็นความลับได้ภายใต้เงื่อนไขบางประการ อย่างไรก็ตามช่องโหว่นี้ใช้ประโยชน์ได้ยากมาก เหตุผลก็คือเพื่อให้เราได้ผลลัพธ์เราต้องอาศัยการวัดเวลาที่แม่นยำมากและมีการกำหนดค่าเซิร์ฟเวอร์เฉพาะ

Raccoon Attack ทำงานอย่างไร

การแลกเปลี่ยนคีย์ Diffie-Hellman (DH) เป็นวิธีการแลกเปลี่ยนคีย์ผ่านการเชื่อมต่อ TLS ที่มีชื่อเสียง เมื่อเราใช้ Diffie-Hellman คู่ TLS ทั้งคู่จะสร้างคีย์ส่วนตัว (a และ b) แบบสุ่มและคีย์สาธารณะจะถูกคำนวณ คีย์สาธารณะเหล่านี้ถูกส่งในข้อความ TLS KeyExchange เมื่อได้รับคีย์ทั้งสองแล้วทั้งไคลเอนต์และเซิร์ฟเวอร์จะสามารถคำนวณคีย์ที่ใช้ร่วมกันที่เรียกว่า ความลับล่วงหน้า ใช้เพื่อรับคีย์เซสชัน TLS ทั้งหมดที่มีเฉพาะ ฟังก์ชันการมาของคีย์ . Raccoon Attack ทำงานโดยใช้ประโยชน์จากช่องสัญญาณด้านข้างข้อกำหนด TLS TLS 1.2 และเวอร์ชันก่อนหน้า กำหนดให้ไบต์ศูนย์นำหน้าทั้งหมดของ ความลับล่วงหน้า จะถูกลบออก ก่อนนำไปใช้ในการคำนวณต่อไป .

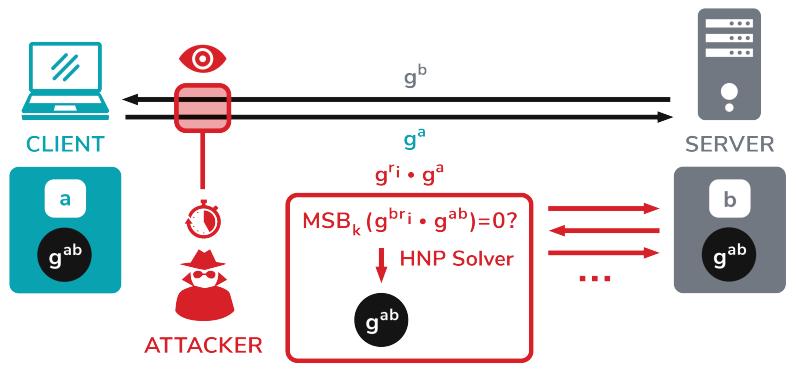

ในทางกลับกันการเรียนรู้ไบต์จากหน้าที่แล้ว ความลับล่วงหน้า คงไม่ช่วยผู้โจมตีได้มากนัก อย่างไรก็ตามที่นี่การโจมตีกลายเป็นเรื่องที่น่าสนใจเนื่องจากเราได้รับผลลัพธ์แรก จากการศึกษาพฤติกรรมของเวลาเซิร์ฟเวอร์ผู้โจมตีสามารถค้นหาค่าที่นำไปสู่ a ความลับล่วงหน้า ที่เริ่มต้นด้วยศูนย์ ท้ายที่สุดแล้วสิ่งนี้ช่วยให้ผู้โจมตีสร้างชุดสมการและใช้ Hidden Number Problem (HNP) แก้ เพื่อคำนวณต้นฉบับ ความลับล่วงหน้า ตั้งค่าระหว่างไคลเอนต์และเซิร์ฟเวอร์ นี่คือโครงร่างของวิธีการ โจมตี โรงงาน :

ในทางกลับกันหากคุณต้องการทราบเอกสารทางเทคนิคฉบับสมบูรณ์เกี่ยวกับวิธีการทำงานของ Raccoon Attack ให้คลิก โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม .

การใช้งานจริงของ Raccoon Attack ความเป็นไปได้ในการใช้งานและแนวทางแก้ไข

ในกรณีที่เป็นผู้ดูแลระบบคุณจะสงสัยว่าควรทิ้งทุกอย่างและแก้ไขปัญหานี้หรือไม่ คำตอบอาจจะไม่ใช่เนื่องจากต้องใช้ปัจจัยหลายอย่างในการจัดตำแหน่งเพื่อให้สามารถถอดรหัสเซสชัน TLS ได้สำเร็จในโลกแห่งความเป็นจริง อย่างไรก็ตามมีข้อยกเว้นที่เราต้องพิจารณา สำหรับการตรวจสอบว่าเว็บไซต์ของเรามีช่องโหว่หรือไม่เราสามารถใช้ไฟล์ Ssllabs.คอม เครื่องมือ. ถ้าเซิร์ฟเวอร์ของคุณจะตอบ” ใช่" .

สำหรับผู้ที่มีความเสี่ยง Raccoon Attack โดยทั่วไปผู้ที่ใช้ TLS 1.2 และเวอร์ชันก่อนหน้า นอกจากนี้เรายังสามารถชี้แจงได้ว่าเวอร์ชัน TLS 1.3 ไม่ได้รับผลกระทบอีกต่อไป ในกรณีสมมุติว่าพบสถานการณ์ที่ยากลำบากและผู้โจมตีสามารถตัดการเชื่อมต่อระหว่างผู้ใช้และเซิร์ฟเวอร์ได้เขาจะได้รับข้อมูลจำนวนมาก ตัวอย่างเช่นชื่อผู้ใช้และรหัสผ่านหมายเลขบัตรเครดิตอีเมลข้อความโต้ตอบแบบทันทีเอกสารลับและอื่น ๆ

บริษัท ต่างๆได้ตอบสนองอย่างรวดเร็วเพื่อแก้ไขช่องโหว่นี้ F5 ตั้งชื่อปัญหาว่า CVE-2020-5929 นอกจากนี้ผลิตภัณฑ์ F5 ต่างๆยังช่วยให้สามารถทำการโจมตีเวอร์ชันพิเศษได้โดยไม่จำเป็นต้องมีการวัดเวลาที่แม่นยำ ในทางกลับกัน OpenSSL กำหนดปัญหา CVE-2020-1968 จากนั้น OpenSSL จะใช้คีย์ DH ใหม่ตามค่าเริ่มต้นตั้งแต่เวอร์ชัน 1.0.2 Mozilla ยังศึกษาใน CVE-2020-12413 ในกรณีนี้พวกเขาได้แก้ไขโดยการปิดใช้งานชุดการเข้ารหัส DH และ DHE ใน Firefox และ ไมโครซอฟท์ ประสบปัญหา CVE-2020-1596 ในที่สุด Raccoon Attack แม้ว่าจะเป็นเรื่องยากมากที่จะใช้ประโยชน์หากได้รับเงื่อนไขที่เหมาะสม แต่ก็อาจทำให้ข้อมูลสำคัญรั่วไหลได้

เราขอแนะนำบทแนะนำของเราเกี่ยวกับวิธีการ ตรวจสอบใบรับรอง TLS เพื่อรักษาความปลอดภัยของเว็บและวิธีการ รู้จักเวอร์ชัน TLS ของเว็บเซิร์ฟเวอร์ .