pfSense ใช้กันอย่างแพร่หลายมากที่สุด ไฟร์วอลล์ระบบปฏิบัติการที่ได้รับการสนับสนุนในระดับมืออาชีพทั้งในสภาพแวดล้อมภายในบ้านที่มีผู้ใช้ขั้นสูงและใน บริษัท ขนาดเล็กและขนาดกลางเพื่อแบ่งกลุ่มเครือข่ายของตนอย่างถูกต้องและมีบริการหลายร้อยรายการ pfSense ใช้ระบบปฏิบัติการ FreeBSD ที่เป็นที่นิยมดังนั้นเราจึงรับประกันได้ว่าเป็นระบบปฏิบัติการที่เสถียรและมีประสิทธิภาพและเหนือสิ่งอื่นใดคือปลอดภัยมาก ซึ่งแตกต่างจากไฟร์วอลล์อื่น ๆ pfSense มีอินเทอร์เฟซแบบกราฟิกที่สมบูรณ์และใช้งานง่ายมากเนื่องจากเราจะมีคำอธิบายสั้น ๆ เกี่ยวกับพารามิเตอร์แต่ละตัวเพื่อกำหนดค่า วันนี้ในบทความนี้เราจะอธิบายทุกอย่างเกี่ยวกับ pfSense และวิธีการติดตั้งบนคอมพิวเตอร์เครื่องใดก็ได้ที่มีการ์ดเครือข่ายสองใบ (หนึ่งสำหรับ WAN และอีกหนึ่งสำหรับ LAN)

pfSense เป็นระบบปฏิบัติการที่ใช้ทรัพยากรน้อยมากอย่างไรก็ตามขึ้นอยู่กับการใช้งานผู้ใช้ที่จะถ่ายโอนข้อมูลและบริการที่เราติดตั้งเราจะต้องมีไม่มากก็น้อย ซีพียู อำนาจและยัง แรม ขนาดหน่วยความจำ ระบบปฏิบัติการนี้สามารถติดตั้งบนคอมพิวเตอร์เครื่องใดก็ได้ในปัจจุบัน แต่ตามหลักเหตุผลแล้วประสิทธิภาพที่เราจะได้รับจะขึ้นอยู่กับฮาร์ดแวร์และสิ่งเดียวกันนี้จะเกิดขึ้นกับการกำหนดค่าที่เราทำกับไฟร์วอลล์เอง สิ่งที่สำคัญที่สุดสำหรับ pfSense คือการรับรู้การ์ดเครือข่ายอีเธอร์เน็ตสิ่งที่แนะนำมากที่สุดเพื่อหลีกเลี่ยงปัญหาคือ อินเทลแต่ยังมีผู้ผลิตรายอื่นอีกมากมายที่เข้ากันได้ แต่ก่อนอื่นขอแนะนำให้อ่านในฟอรัม pfSense อย่างเป็นทางการ

คุณสมบัติหลัก

วัตถุประสงค์หลักของระบบปฏิบัติการ pfSense คือการรักษาความปลอดภัยสำหรับสภาพแวดล้อมภายในบ้านและธุรกิจอุปกรณ์นี้ทำหน้าที่เป็นไฟร์วอลล์ แต่เรายังสามารถใช้เป็นเราเตอร์หลักได้เนื่องจากเรามีตัวเลือกการกำหนดค่าขั้นสูงหลายร้อยรายการ ด้วยความเป็นไปได้ในการติดตั้งซอฟต์แวร์เพิ่มเติมเราสามารถมี IDS / IPS (Intrusion Detection and Prevention System) ที่มีประสิทธิภาพเช่น Snort หรือ Suricata ในการใช้ pfSense จำเป็นต้องมีการ์ดเครือข่ายสองการ์ดการ์ดหนึ่งสำหรับอินเทอร์เน็ต WAN และอีกการ์ดหนึ่งสำหรับ LAN แม้ว่าเราจะมีการ์ดมากกว่า (หรือการ์ดที่มีพอร์ตหลายพอร์ต) จะดีกว่ามากเนื่องจากเราสามารถมีอินเทอร์เฟซทางกายภาพเพิ่มเติมเพื่อกำหนดค่า DMZ เครือข่ายเพิ่มเติมและอื่น ๆ อีกมากมาย

อีกจุดหนึ่งที่ชอบ pfSense คือการอัปเดตอย่างต่อเนื่องที่เรามีทั้งระบบปฏิบัติการพื้นฐานรวมถึงแพ็คเกจทั้งหมดที่เราสามารถติดตั้งเพิ่มเติมได้ ในไฟร์วอลล์ / เราเตอร์ที่สัมผัสกับอินเทอร์เน็ตการมีการอัปเดตเป็นสิ่งสำคัญมากเพื่อหลีกเลี่ยงช่องโหว่ด้านความปลอดภัยที่อาจพบได้

ไฟร์วอลล์และ IDS / IPS

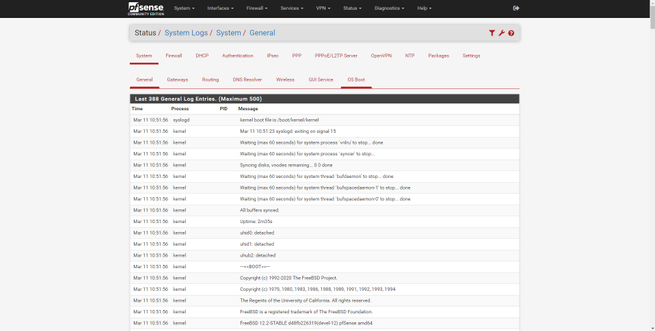

pfSense ใช้ไฟร์วอลล์ SPI (Stateful Packet Inspection) ตามกฎตามปกติ เราสามารถกรองแพ็กเก็ตได้อย่างรวดเร็วด้วยวิธีขั้นสูงขึ้นอยู่กับฮาร์ดแวร์เราสามารถบรรลุแบนด์วิดท์ที่มากกว่า 10Gbps ด้วยอินเทอร์เฟซผู้ใช้แบบกราฟิกเราสามารถสร้าง "นามแฝง" เพื่อสร้างกลุ่มของ IP และพอร์ตเพื่อนำไปใช้กับกฎในภายหลังและด้วยวิธีนี้ไม่มีกฎหลายร้อยข้อในไฟร์วอลล์จึงเป็นสิ่งสำคัญมากที่จะต้องทราบ เรากำลังกรองและอัปเดตกฎอย่างเหมาะสม แน่นอนว่า pfSense มีบันทึกขั้นสูงว่ามีการเรียกใช้กฎหรือไม่และทุกสิ่งที่เกิดขึ้นในระบบปฏิบัติการ

pfSense ไม่เพียง แต่มีไฟร์วอลล์ที่มีประสิทธิภาพในการลดและ / หรือบล็อกการโจมตี DoS และ DDoS แต่ยังมี IDS / IPS ขั้นสูงเช่น Snort และ Suricata ซึ่งเราสามารถติดตั้งได้อย่างง่ายดายและรวดเร็วผ่านแพ็คเกจที่มีอยู่ สำหรับการติดตั้งและในทั้งสองเราจะมีอินเทอร์เฟซผู้ใช้แบบกราฟิกเพื่อกำหนดค่าอินเทอร์เฟซต่างๆที่ต้องดำเนินการตลอดจนกฎทั้งหมดที่เราต้องตรวจจับการโจมตีที่เป็นไปได้ นอกจากนี้เรายังสามารถตรวจจับการรั่วไหลของข้อมูลและแม้แต่กิจกรรมที่น่าสงสัยบนเครือข่ายที่เราสามารถบล็อกได้ แน่นอนว่าเรายังมีความเป็นไปได้ที่จะเห็นสถานะของระบบปฏิบัติการแบบเรียลไทม์และแม้แต่ติดตั้งซอฟต์แวร์เพิ่มเติมเพื่อดูรายงานกราฟิกขั้นสูงและรู้ทุกสิ่งที่เกิดขึ้นในระบบ

VPN

โดยปกติเครือข่ายส่วนตัวเสมือน (VPN) จะถูกวางไว้บนไฟร์วอลล์เองเพื่อไม่ให้มีปัญหากับ NAT และการกรองจากไฟร์วอลล์อื่น ๆ มี VPN เซิร์ฟเวอร์หรือไคลเอนต์ VPN จะช่วยให้เราสามารถเชื่อมต่อสถานที่ห่างไกลผ่านอินเทอร์เน็ตได้อย่างปลอดภัยและยังเชื่อมต่ออุปกรณ์ต่าง ๆ กับเครือข่ายท้องถิ่นในโหมด VPN การเข้าถึงระยะไกล pfSense รวม VPN ประเภทต่างๆเข้าด้วยกันเพื่อปรับให้เข้ากับความต้องการของผู้ใช้:

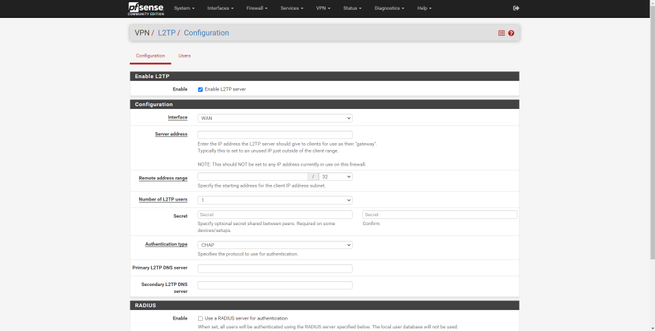

- L2TP/IPsec

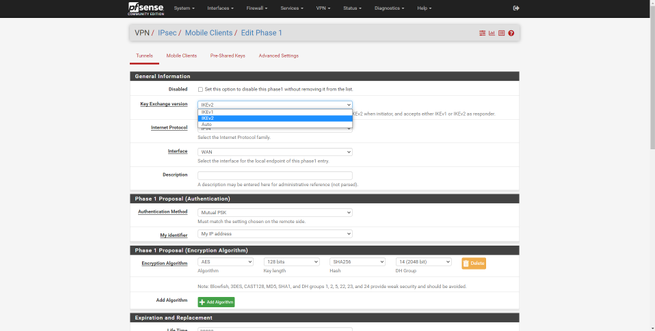

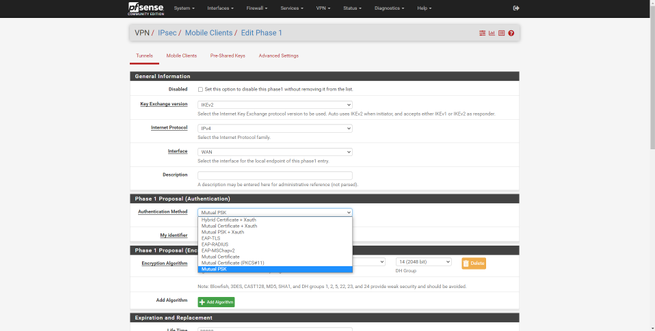

- IPsec IKEv1 และ IKEv2 พร้อมการพิสูจน์ตัวตนประเภทต่างๆเช่น Mutual-PSK, Mutual-RSA และแม้แต่ Xauth

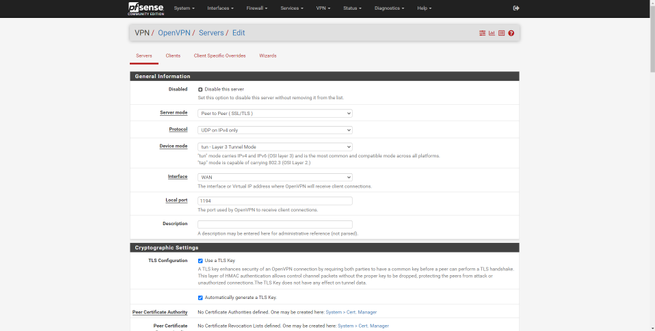

- OpenVPN พร้อมการรับรองความถูกต้องโดยใบรับรองดิจิทัลข้อมูลรับรองผู้ใช้และอื่น ๆ

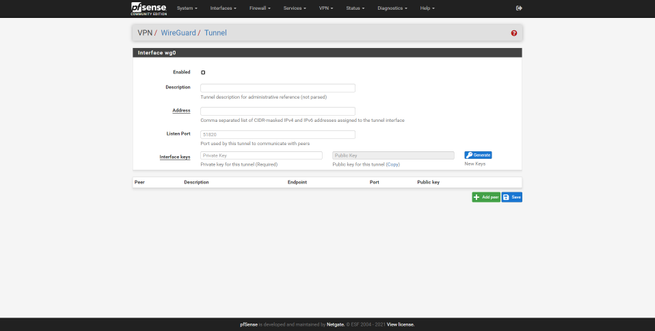

- WireGuard

จุดเด่นของ pfSense 2.5.0 คือการรวมตัวกันของความนิยม WireGuard VPN ทั้งเพื่อเชื่อมต่อผู้ใช้จากระยะไกลและเพื่อสร้าง Site-to-Site tunnels อย่างรวดเร็วและง่ายดายด้วยโปรโตคอลใหม่นี้ที่รวมอยู่ในเคอร์เนลและจะทำให้เรามีประสิทธิภาพที่ยอดเยี่ยม

คุณสมบัติอื่น ๆ

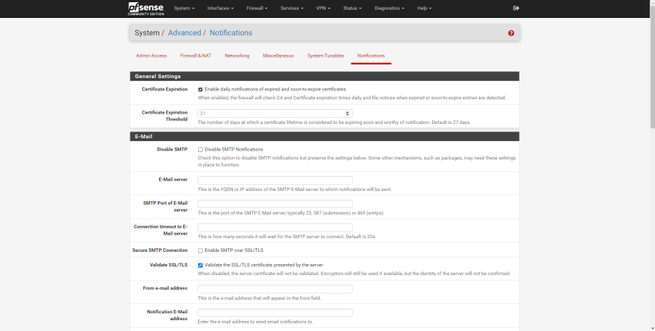

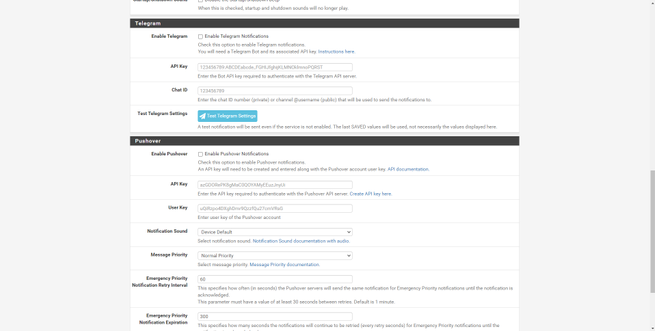

pfSense ประกอบด้วยบริการจำนวนมากเช่นเดียวกันหรือมากกว่าเราเตอร์และไฟร์วอลล์มืออาชีพอื่น ๆ ตัวอย่างเช่นคุณสมบัติเพิ่มเติมหลักบางประการคือความเป็นไปได้ในการกำหนดค่าไฟล์ DNS เซิร์ฟเวอร์ที่มี DNS Resolver เหมาะอย่างยิ่งสำหรับไฟร์วอลล์ในการแก้ไขคำขอทั้งหมดนอกจากนี้เรายังมีเซิร์ฟเวอร์ DHCP ที่สมบูรณ์พร้อมตัวเลือกขั้นสูงมากมายเซิร์ฟเวอร์ NTP เพื่อให้บริการเวลากับอุปกรณ์ต่างๆ WoL, QoS เพื่อจัดลำดับความสำคัญของอุปกรณ์ต่างๆ Traffic Shaper ความเข้ากันได้กับ VLAN ความเป็นไปได้ในการกำหนดค่า VLAN ที่แตกต่างกันในหนึ่งหรือหลายอินเทอร์เฟซความเป็นไปได้ในการกำหนดค่า QinQ, Bridge และ LAGG ด้วยตัวเลือกขั้นสูงที่แตกต่างกันเรายังสามารถใช้เซิร์ฟเวอร์ Dynamic DNS และอื่น ๆ อีกมากมาย เราต้องไม่ลืมว่าเป็นระบบปฏิบัติการขั้นสูงเราสามารถเห็นบันทึกทั้งหมดที่เกิดขึ้นและเราจะมีการแจ้งเตือนโดย อีเมล หรือโทรเลขให้ระวังทุกสิ่งที่เกิดขึ้น

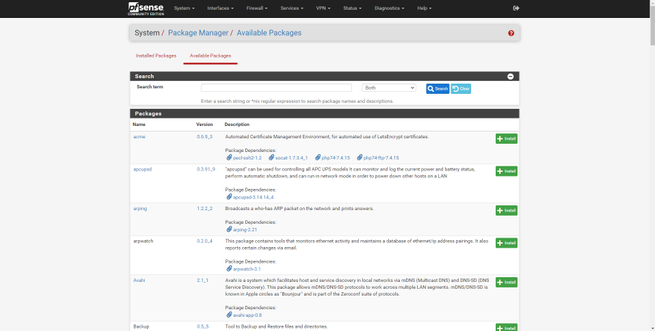

คุณสมบัติที่สำคัญที่สุดประการหนึ่งคือความเป็นไปได้ในการติดตั้งแพ็คเกจเพิ่มเติมเพื่อให้มีฟังก์ชันการทำงานที่มากยิ่งขึ้นด้วยซอฟต์แวร์เพิ่มเติมนี้เราจะสามารถขยายฟังก์ชันการทำงานของไฟร์วอลล์ระดับมืออาชีพนี้ได้ ส่วนขยายยอดนิยมบางส่วน ได้แก่ :

- arpwatch เพื่อแจ้งให้เราทราบทางอีเมลหรือโทรเลขที่มีการเชื่อมต่ออุปกรณ์ใหม่

- bandwidthd เพื่อดูกราฟของการใช้แบนด์วิธ

- freeradius3 เพื่อติดตั้งเซิร์ฟเวอร์การตรวจสอบความถูกต้อง RADIUS เหมาะอย่างยิ่งสำหรับการกำหนดค่า WiFi APs และมี WPA2 / WPA3-Enterprise

- iperf เพื่อวัดแบนด์วิดท์ไปและกลับจาก pfSense

- nmap เพื่อทำการสแกนพอร์ต

- pfBlocker-ng เพื่อบล็อกโฆษณาทั้งหมดรวมถึงโดเมนและที่อยู่ IP ที่เป็นอันตราย

- Snort และ Suricata: ความยอดเยี่ยมของ IDS / IPS ทั้งสองแบบไม่ได้มาตามค่าเริ่มต้น แต่สามารถติดตั้งได้

- Haproxy สำหรับบาลานเซอร์

- Squid เพื่อติดตั้งพร็อกซีเซิร์ฟเวอร์

- อ่อนนุชเพื่อตรวจสอบระบบ UPS

- เอเจนต์ Zabbix สำหรับการรวมเข้ากับระบบการมอนิเตอร์อย่างง่ายดาย

- Zeek (อดีต Bro IDS)

pfSense ทำงานบนสถาปัตยกรรม x86 ซึ่งเข้ากันได้กับซีพียู 64 บิตล่าสุดนอกจากนี้ยังสามารถติดตั้งบนแพลตฟอร์มคลาวด์เกือบทุกประเภทเช่น Amazon เมฆ, Azure และอื่น ๆ นอกจากนี้เราต้องจำไว้ว่าวันนี้เราสามารถซื้ออุปกรณ์จากผู้ผลิต Netgate ที่มาพร้อมกับ pfSense ที่ติดตั้งไว้แล้วพร้อมอุปกรณ์ที่มุ่งเน้นไปที่สาขาวิชาชีพ

ดาวน์โหลดและติดตั้ง pfSense

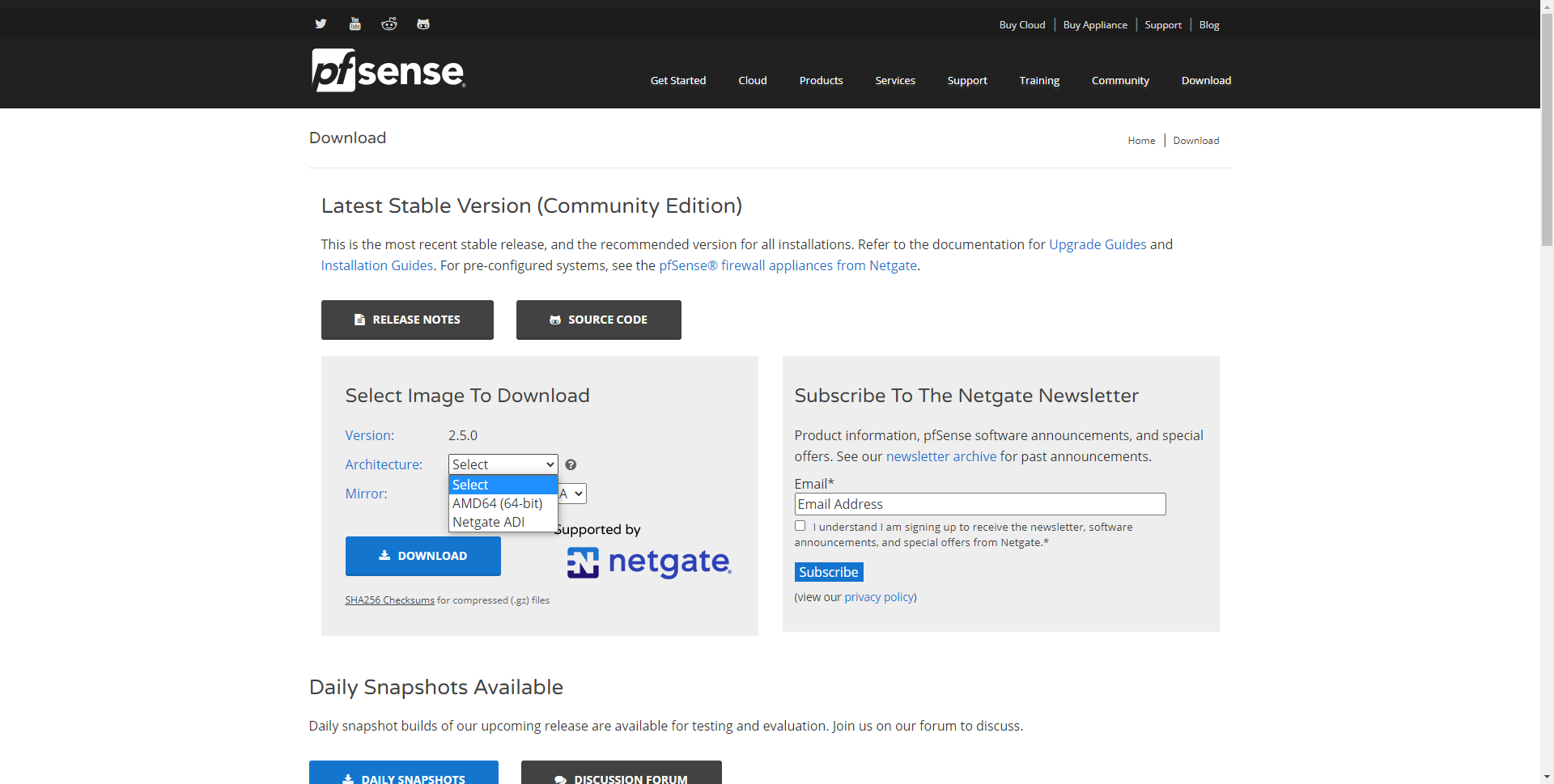

การดาวน์โหลดและการใช้ pfSense CE นั้นไม่มีค่าใช้จ่ายใด ๆ เพียงไปที่เว็บไซต์อย่างเป็นทางการและไปที่แท็บ "ดาวน์โหลด" โดยตรง

เมื่อเราคลิกที่«ดาวน์โหลด»เราจะเห็นส่วนที่เราจะเลือกสถาปัตยกรรมที่จะเลือกเราเลือก AMD64

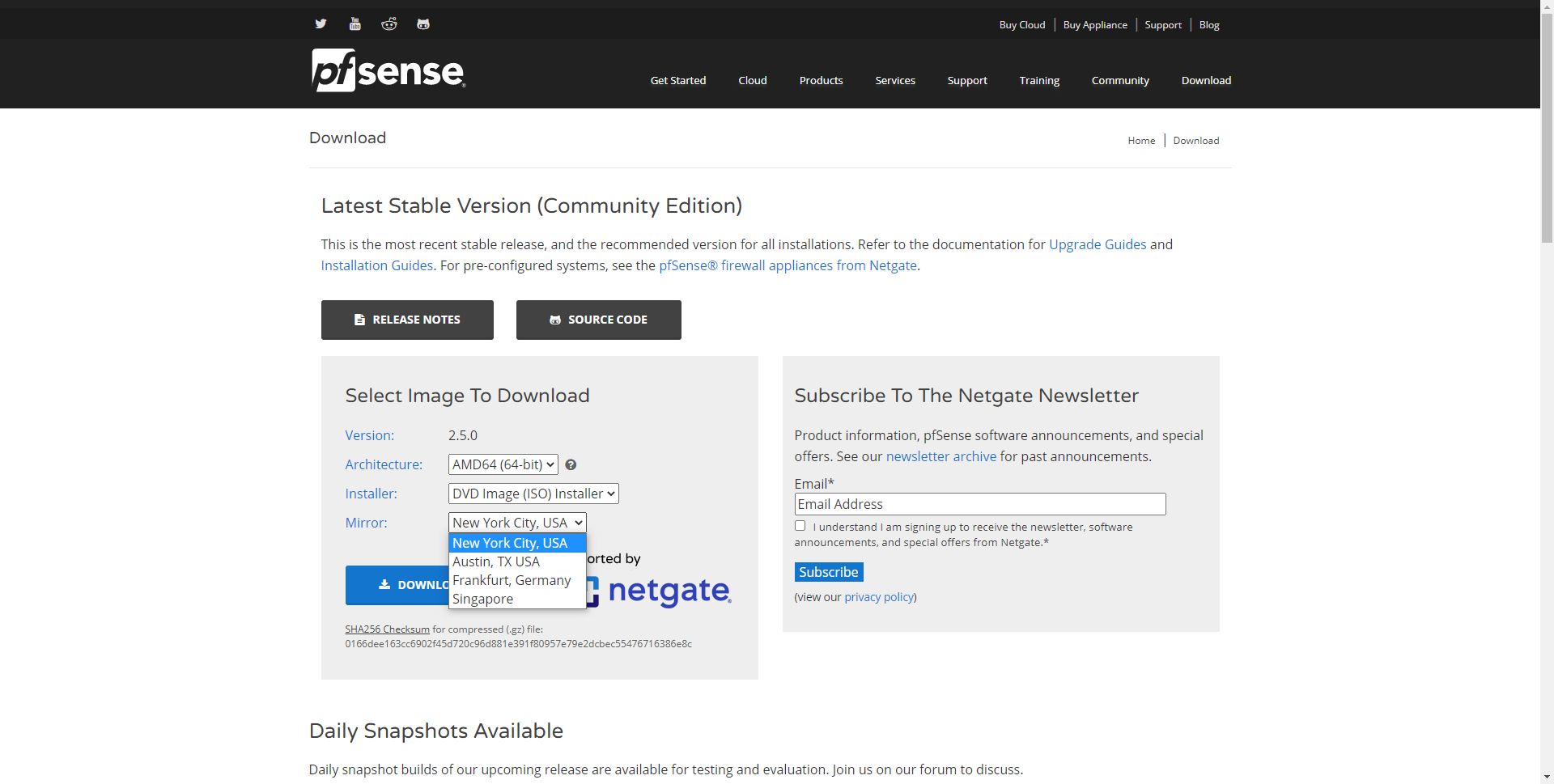

นอกจากนี้เรายังต้องเลือกประเภทของภาพหากเราต้องการให้ภาพ ISO คัดลอกไปยังดีวีดีหรือเพนไดรฟ์หรืออิมเมจ USB โดยตรงเราได้เลือกอิมเมจ ISO DVD ต่อไปเราจะต้องเลือกเซิร์ฟเวอร์จากที่ที่จะดาวน์โหลดขอแนะนำให้อยู่ใกล้กับตำแหน่งปัจจุบันของคุณมากที่สุด

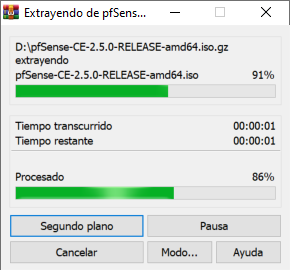

เมื่อเราดาวน์โหลดภาพแล้วเราจะต้องทำการคลายซิปเนื่องจากมันมาในรูปแบบ iso.gz และเราจะต้องดึงอิมเมจ ISO ออกมาโดยตรง

เมื่อเราดาวน์โหลดแล้วเราสามารถเบิร์นลงซีดีคัดลอกไปยัง USB ที่บูตได้ด้วยไฟล์ รูฟัส เป็นต้นในกรณีของเราเราจะติดตั้ง pfSense ในเครื่องเสมือนด้วย VMware เพื่อให้คุณสามารถดูวิธีการติดตั้งในรูปแบบเสมือนจริงและทดสอบในสภาพแวดล้อมการทดสอบที่มีการควบคุมเพื่อย้ายไปใช้งานจริงในภายหลัง ในบทช่วยสอนคุณจะได้เห็นวิธีสร้างการ์ดเครือข่ายสองการ์ดหนึ่งในโหมดบริดจ์เพื่อเชื่อมต่อกับเครือข่ายท้องถิ่นจริงและอีกอันในโหมดโฮสต์เท่านั้นเพื่อให้สามารถเข้าถึงผ่านเว็บจากคอมพิวเตอร์ของเราได้โดยไม่ต้องขึ้นอยู่กับ เครือข่ายท้องถิ่น

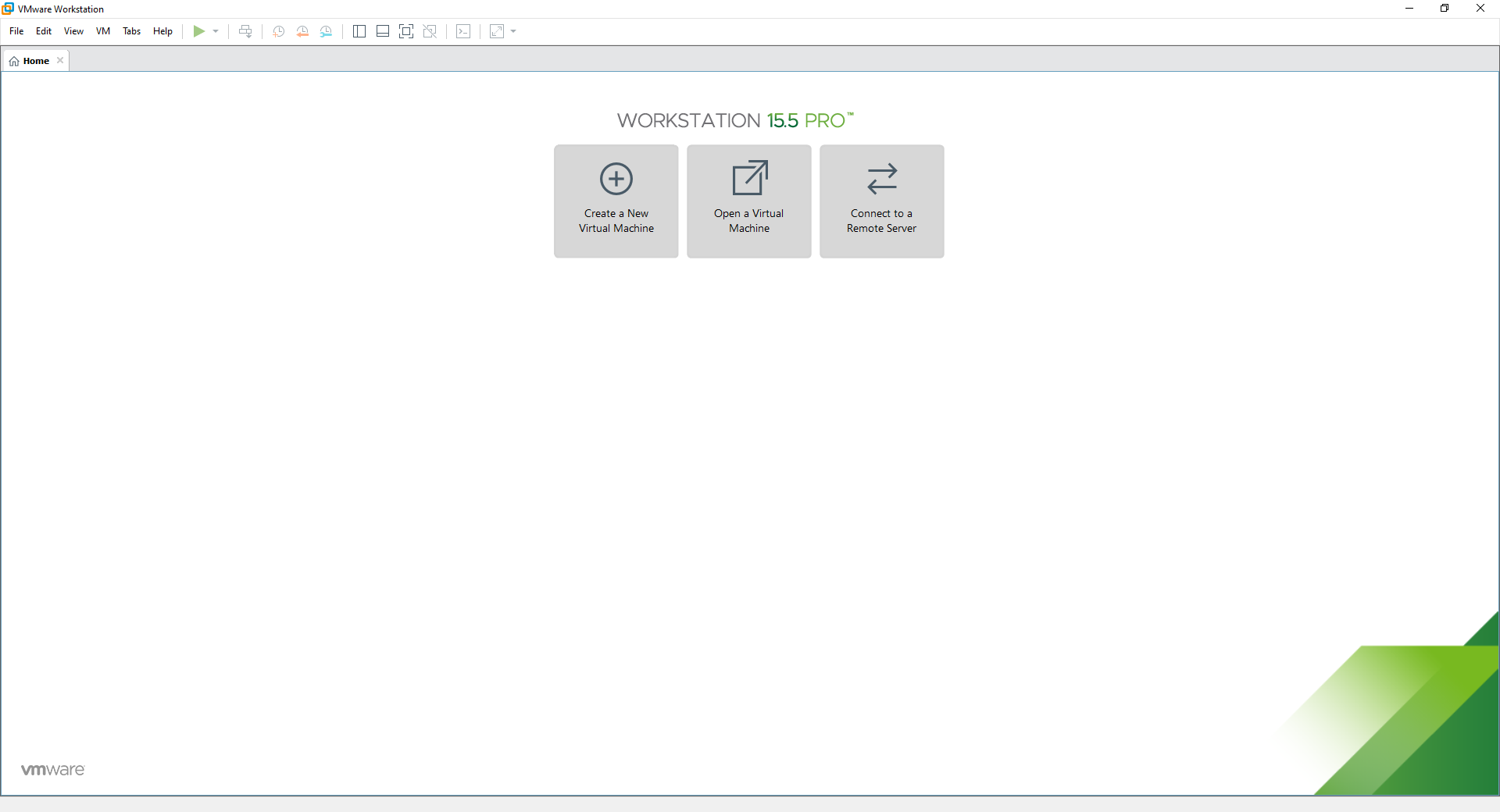

การกำหนดค่าเครื่องเสมือนใน VMware

ในกรณีของเราเราจะใช้ VMware Workstation 15.5 PRO แต่จะใช้เวอร์ชันใดก็ได้ในการติดตั้งระบบปฏิบัติการที่เน้นไฟร์วอลล์นี้ สิ่งแรกที่เราต้องทำเมื่อเปิด VMware คือคลิกที่«สร้างเครื่องเสมือนใหม่»ดังที่คุณเห็นในหน้าจอต่อไปนี้:

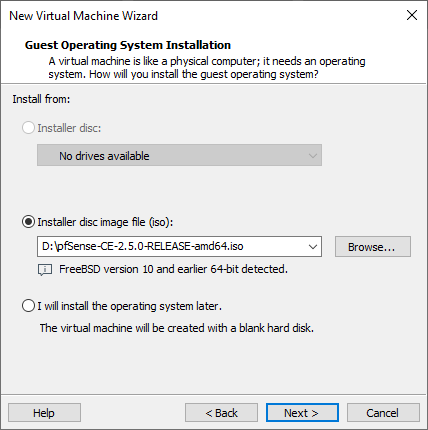

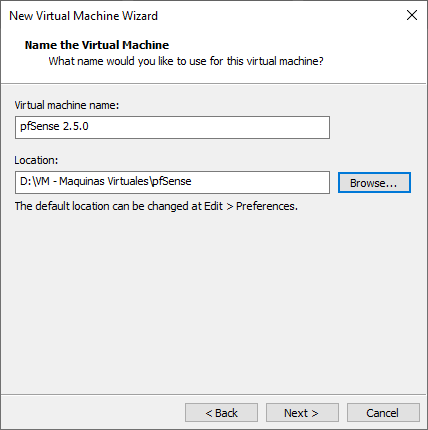

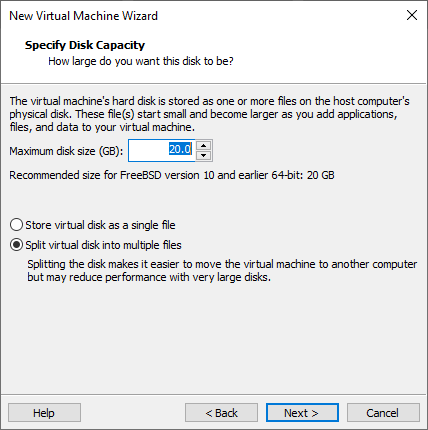

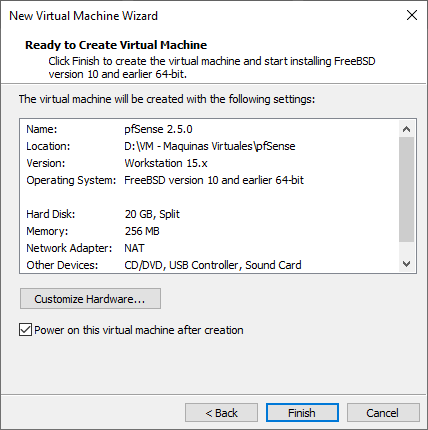

ในวิซาร์ดการกำหนดค่า VM เราจะต้องเลือก«การสร้างทั่วไป»โหลดอิมเมจ ISO ของ pfSense มันจะรับรู้โดยอัตโนมัติว่าระบบปฏิบัติการที่ได้รับการยอมรับภายในคือ FreeBSD 10 (แม้ว่าจะเป็นเวอร์ชันล่าสุดจริงๆก็ตาม) เราดำเนินการต่อด้วยวิซาร์ด จนกว่าเราจะเลือกเส้นทาง VM เดียวเราจะปล่อยดิสก์ที่สงวนไว้สำหรับเครื่องเสมือนที่ 20GB และในที่สุดเราจะเห็นข้อมูลสรุปของฮาร์ดแวร์ทั้งหมดที่เครื่องเสมือนที่เรากำลังจะสร้างนี้จะมี

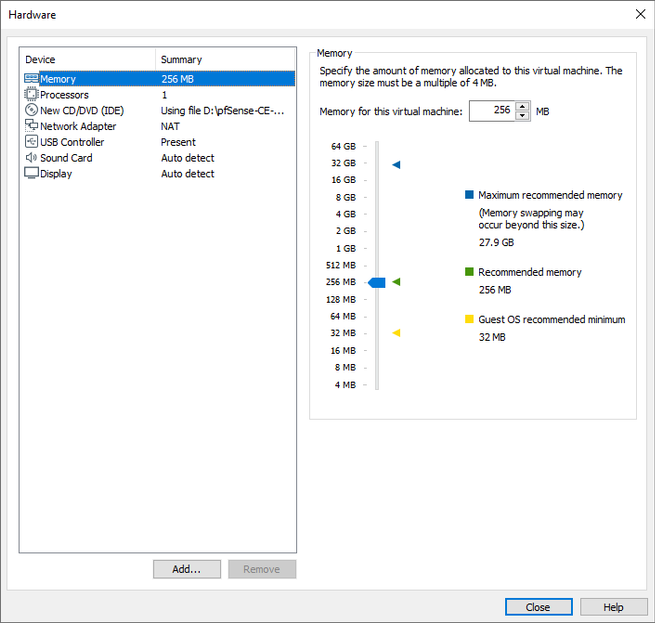

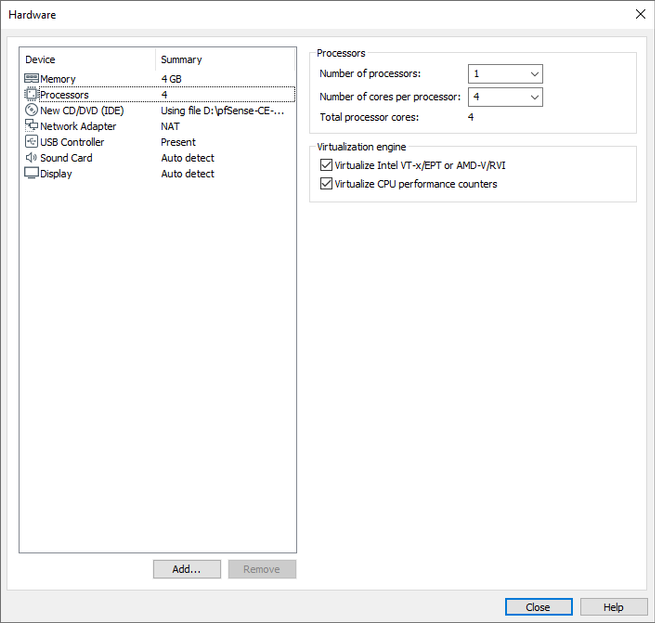

ก่อนจบเราต้องคลิกที่ " ปรับแต่งฮาร์ดแวร์ ” เพื่อเพิ่ม RAM เป็น 4GB เพิ่มจำนวนแกน CPU และเพิ่มการ์ดเครือข่ายเพิ่มเติมและกำหนดค่าการ์ดเครือข่ายให้ถูกต้อง

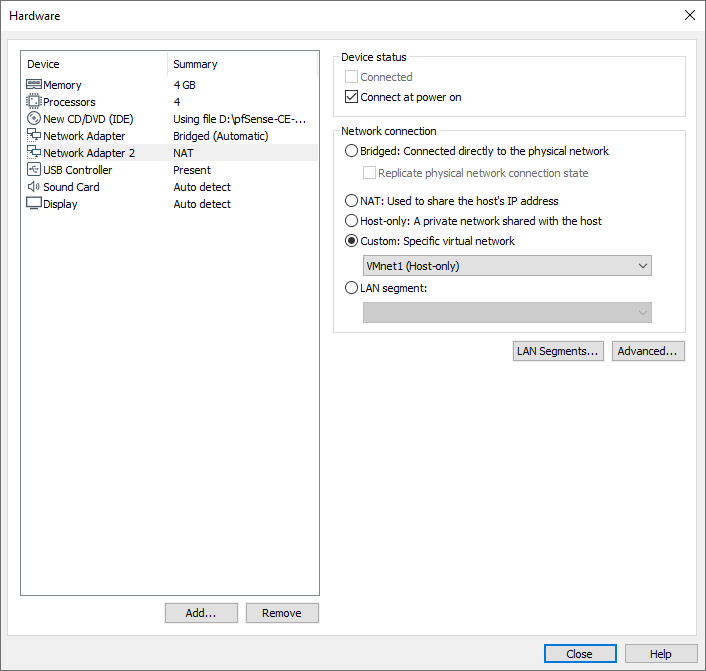

โดยไม่คำนึงถึงจำนวน CPU และคอร์ (เราแนะนำ 1 CPU และ 4 Cores) และ RAM (เราแนะนำอย่างน้อย 4GB) เราต้องเพิ่มการ์ดเครือข่ายที่สองเนื่องจากเราจะมีอินเทอร์เน็ต WAN และ LAN เราคลิกที่ "เพิ่ม" และคลิกที่ "เครือข่าย อะแดปเตอร์” เพื่อเพิ่ม นอกจากนี้เรายังสามารถเพิ่มการ์ดเพิ่มเติมเพื่อให้มีตัวเลือกการกำหนดค่าเพิ่มเติมในระดับไฟร์วอลล์ แต่การเริ่มต้นด้วย WAN และ LAN ก็ใช้ได้

เมื่อเราเพิ่มทั้งสองแล้วเราจะต้องกำหนดค่าดังต่อไปนี้:

- อะแดปเตอร์ 1: สะพาน (อัตโนมัติ)

- อะแด็ปเตอร์ 2: VMnet1 แบบกำหนดเอง (เฉพาะโฮสต์)

จากนั้นคุณจะเห็นว่าการกำหนดค่านี้มีลักษณะอย่างไร

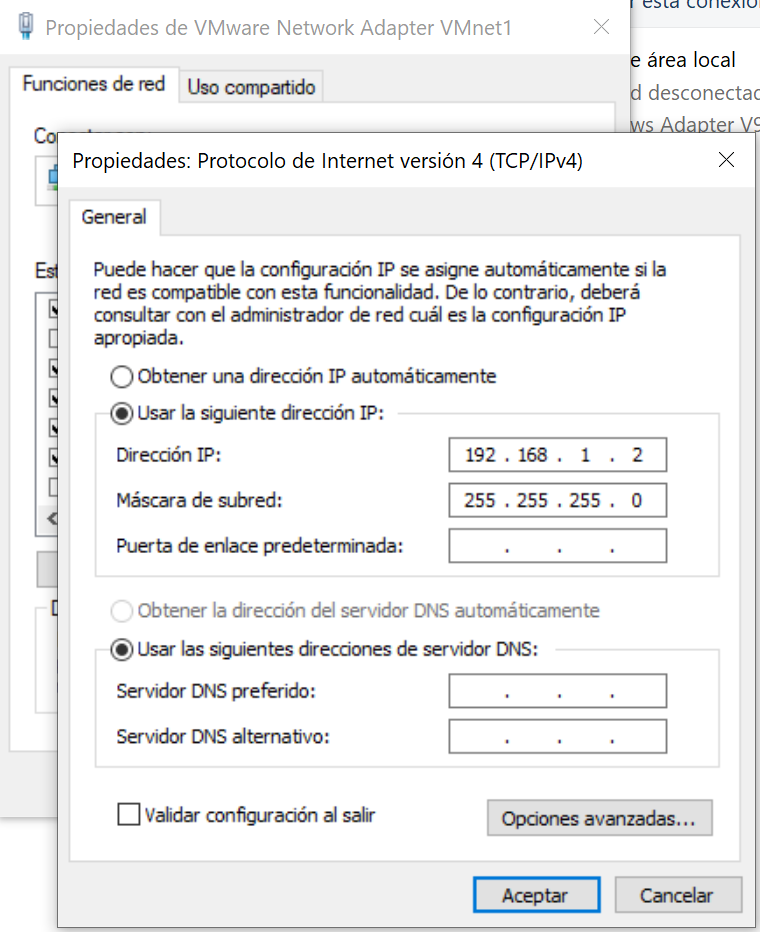

ในการเข้าถึงการดูแลระบบปฏิบัติการผ่านเว็บจำเป็นต้องกำหนดค่าอะแด็ปเตอร์ VMnet1 ในการดำเนินการนี้เราไปที่ " แผงควบคุม / เครือข่ายและศูนย์การแบ่งปัน / เปลี่ยนการตั้งค่าอะแดปเตอร์ ” และเปลี่ยนที่อยู่ IP เป็นอะแดปเตอร์ VMware Network Adapter VMnet1 โดยใส่ IP 192.168.1.2/24 ดังที่คุณเห็นด้านล่าง เมื่อเสร็จแล้วให้คลิกที่ยอมรับและยอมรับเพื่อออกจากเมนูการกำหนดค่า

เมื่อเรากำหนดค่าทุกอย่างในระดับเครื่องเสมือนแล้วเราสามารถเรียกใช้เครื่องเสมือนเพื่อเริ่มการติดตั้งได้

ติดตั้ง pfSense บน VMware

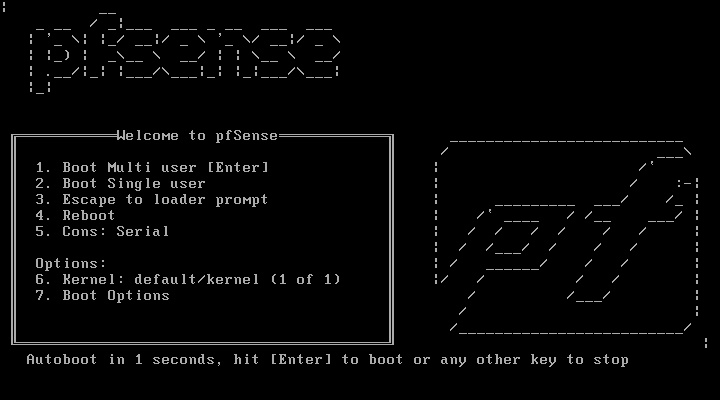

เมื่อเราเริ่มเครื่องเสมือนเราจะเห็นเมนูที่มีตัวเลือกการบูตหลายตัวเราไม่ควรแตะต้องอะไรและรอให้วินาทีนั้นผ่านไป หลังจากนั้นมันจะโหลดและเราจะสามารถเห็นตัวเลือกต่างๆที่อิมเมจ ISO ให้สำหรับการติดตั้ง pfSense

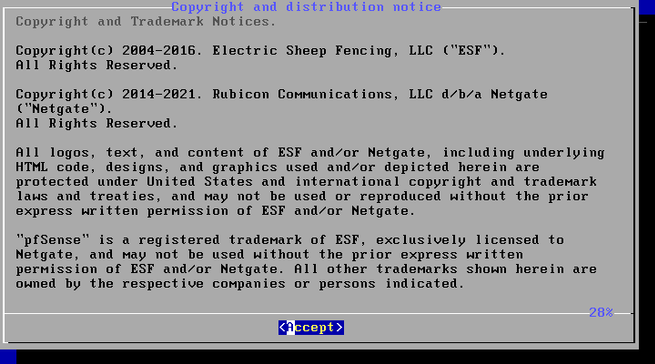

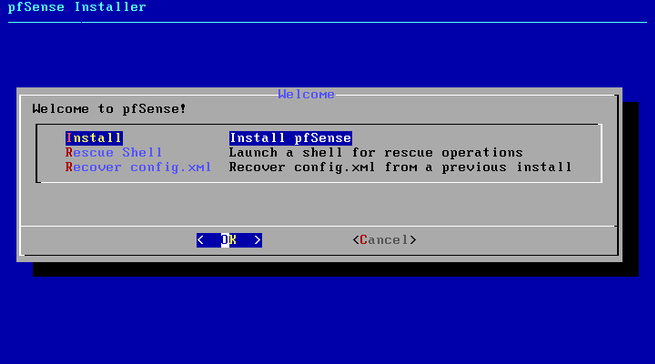

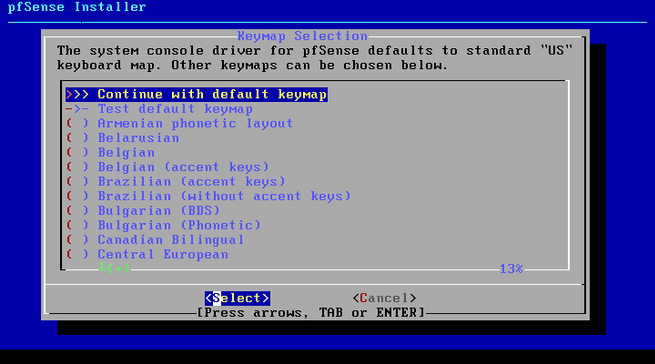

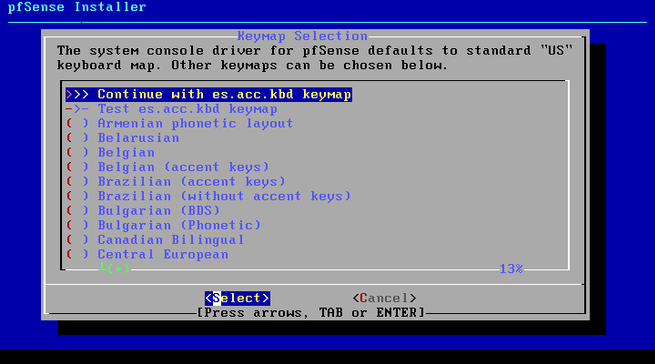

เมื่อคุณเริ่มการติดตั้งระบบปฏิบัติการนี้คุณยอมรับลิขสิทธิ์ที่ระบบแสดงให้เราเห็น ในเมนูต่อไปนี้เราสามารถติดตั้งกู้คืนระบบปฏิบัติการในกรณีที่เกิดความล้มเหลวอย่างรุนแรงและกู้คืนไฟล์คอนฟิกูเรชัน config.xml จากการติดตั้งครั้งก่อน เราจะคลิกที่«ติดตั้ง»เพื่อติดตั้งระบบปฏิบัติการตั้งแต่เริ่มต้น ในเมนูถัดไปเราจะต้องกำหนดค่าแป้นพิมพ์เลือกภาษาและรูปแบบแป้นพิมพ์ของเรา

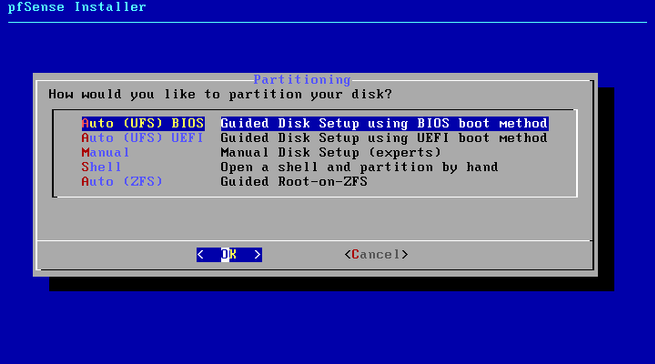

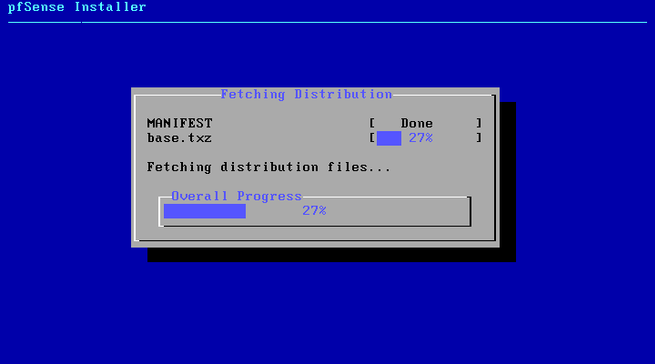

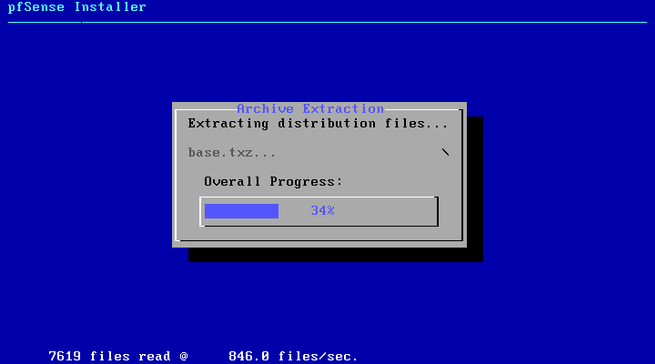

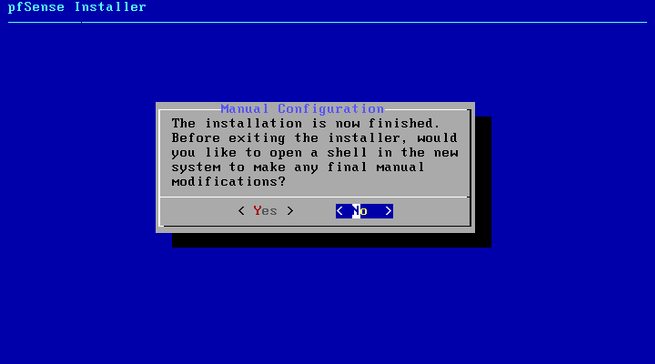

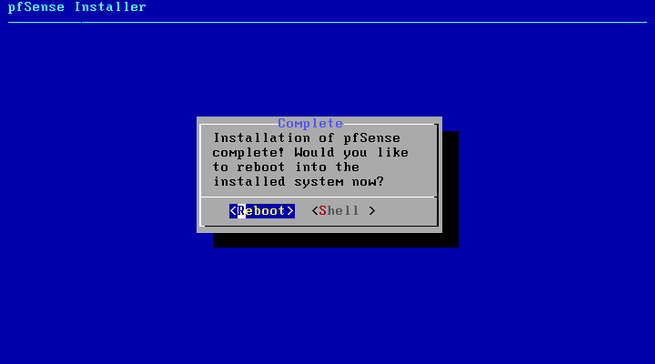

จากนั้นจะถามเราว่าเราต้องการติดตั้งระบบปฏิบัติการอย่างไรหากใช้ UFS สำหรับ BIOS หรือ UEFI ด้วยตนเองสำหรับผู้เชี่ยวชาญให้เปิดคอนโซลเพื่อทำทุกอย่างด้วยตนเองหรือใช้ ZFS เป็นระบบไฟล์ ในกรณีของเราเราได้เลือกไบออสอัตโนมัติ (UFS) ตัวแรกและดำเนินการติดตั้งต่อ การติดตั้งจะใช้เวลาประมาณหนึ่งนาทีแม้ว่าจะขึ้นอยู่กับฮาร์ดแวร์ที่คุณมี แต่เมื่อเสร็จสิ้นระบบจะถามเราว่าเราต้องการเปิดคอนโซลเพื่อทำการกำหนดค่าเฉพาะหรือไม่เราคลิกที่“ ไม่” และหลังจากนั้นระบบจะถามเราว่า เราต้องการรีสตาร์ทระบบปฏิบัติการและเรายอมรับ

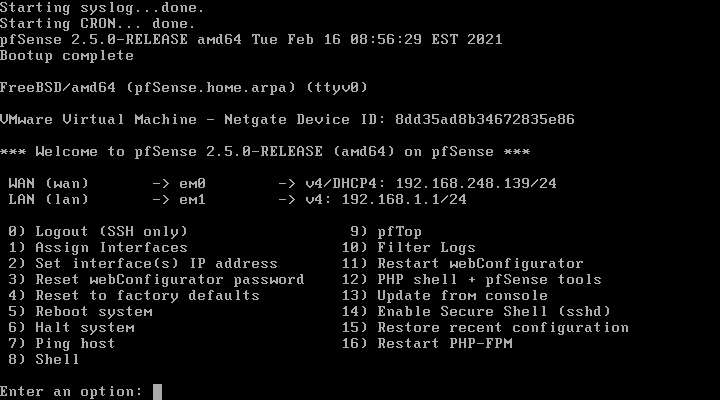

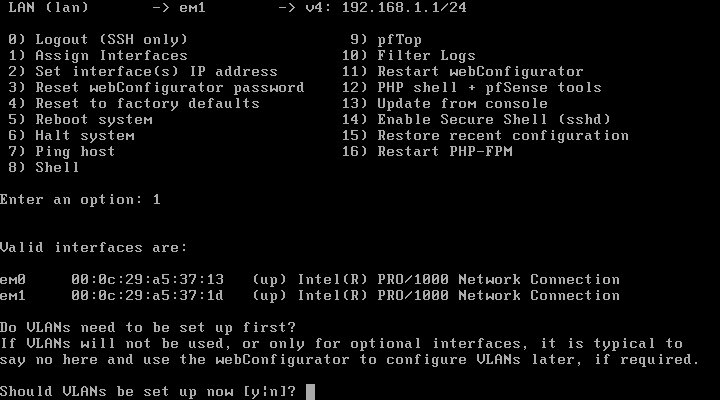

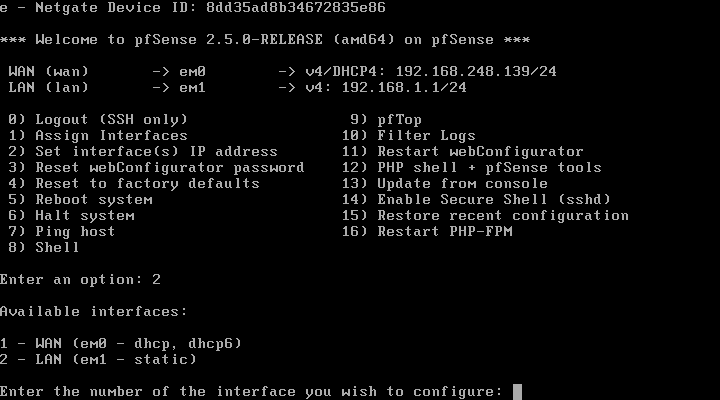

ทันทีที่ pfSense เริ่มทำงานอีกครั้งเราจะเห็นว่ามีการกำหนด IP ให้กับอินเทอร์เน็ต WAN อย่างถูกต้องและอีกรายการหนึ่งให้กับ LAN

ในเมนูการดูแลระบบโดยคอนโซลเราสามารถดำเนินการดังต่อไปนี้:

- ออกจากระบบ SSH

- กำหนดอินเทอร์เฟซทางกายภาพให้กับ WAN หรือ LAN นอกจากนี้ยังช่วยให้คุณกำหนดค่า VLAN สำหรับการเชื่อมต่ออินเทอร์เน็ตและแม้แต่สำหรับ LAN

- กำหนดค่าที่อยู่ IP ของอินเทอร์เฟซต่างๆที่กำหนดค่าไว้ก่อนหน้านี้

- รีเซ็ตรหัสผ่านผู้ดูแลระบบเพื่อป้อนผ่านเว็บ

- คืนค่า pfSense เป็นการตั้งค่าจากโรงงาน

- รีสตาร์ทระบบปฏิบัติการ

- ปิดระบบปฏิบัติการ

- Ping โฮสต์

- เรียกใช้คอนโซลสำหรับงานการดูแลระบบตามคำสั่งขั้นสูง

- เปิด pfTop เพื่อดูการเชื่อมต่อปัจจุบันทั้งหมด

- ดูบันทึกระบบปฏิบัติการการกรอง

- รีสตาร์ทเว็บเซิร์ฟเวอร์

- เปิดคอนโซลด้วยยูทิลิตี้ pfSense สำหรับการตั้งค่าด่วน

- อัปเดตจากคอนโซล

- เปิดใช้งาน SSH ในระบบปฏิบัติการ

- กู้คืนการกำหนดค่าล่าสุด

- รีสตาร์ท PHP-FPM ในกรณีที่เรามีปัญหาในการเข้าถึงระบบปฏิบัติการผ่านเว็บ

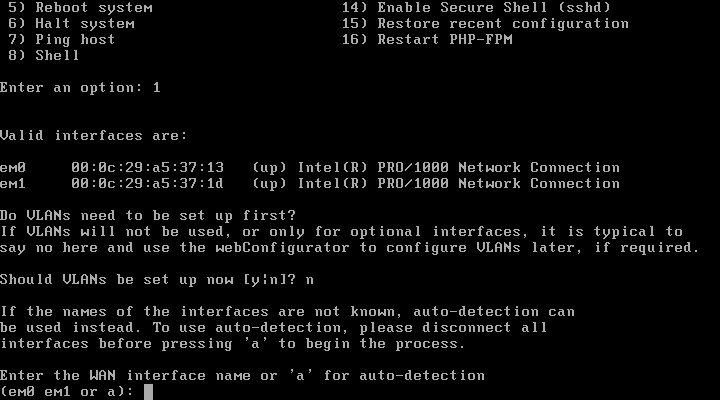

หากคุณต้องการกำหนดค่าอินเทอร์เฟซทางกายภาพผ่านคอนโซลก่อนที่จะเข้าสู่ระบบผ่านเว็บเราสามารถทำได้อย่างง่ายดายและกำหนด VLAN ที่เกี่ยวข้อง:

แน่นอนเราต้องดำเนินการกำหนดค่าตั้งแต่เริ่มต้นโดยกำหนดอินเทอร์เฟซที่เกี่ยวข้องให้กับ WAN และ LAN:

สุดท้ายเราสามารถกำหนดค่าอินเทอร์เฟซที่ระดับ IP ทั้งบน WAN และบน LAN อย่างไรก็ตามการกำหนดค่านี้เป็นพื้นฐานมากคุณสามารถดูตัวเลือกที่มีอยู่ทั้งหมดผ่านทางเว็บ

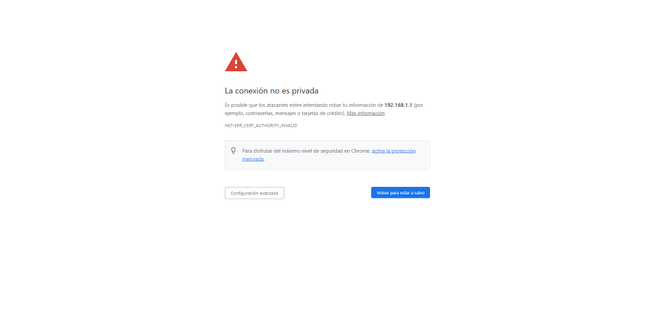

ในเวลานั้นเราจะสามารถเข้าถึงการกำหนดค่า pfSense ผ่านทางเว็บผ่าน https://192.168.1.1 ด้วยชื่อผู้ใช้“ admin” และรหัสผ่าน“ pfsense”

ตัวช่วยสร้างการกำหนดค่า PfSense

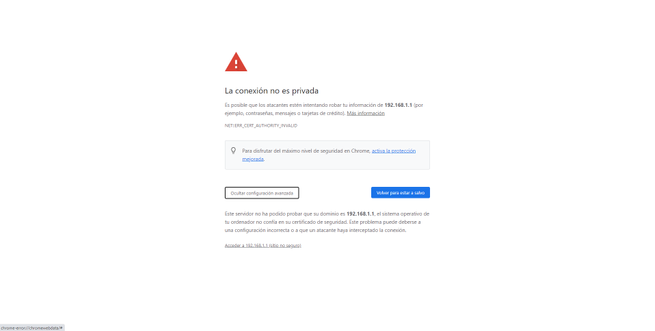

เพื่อให้สามารถเข้าถึงระบบปฏิบัติการ pfSense ผ่านเว็บได้เราต้องป้อน URL https://192.168.1.1 ด้วยชื่อผู้ใช้“ admin” และรหัสผ่าน“ pfsense” โดยค่าเริ่มต้นจะเป็นพอร์ต 443 สำหรับ HTTPS จึงไม่จำเป็น เพื่อใช้พอร์ตเฉพาะ

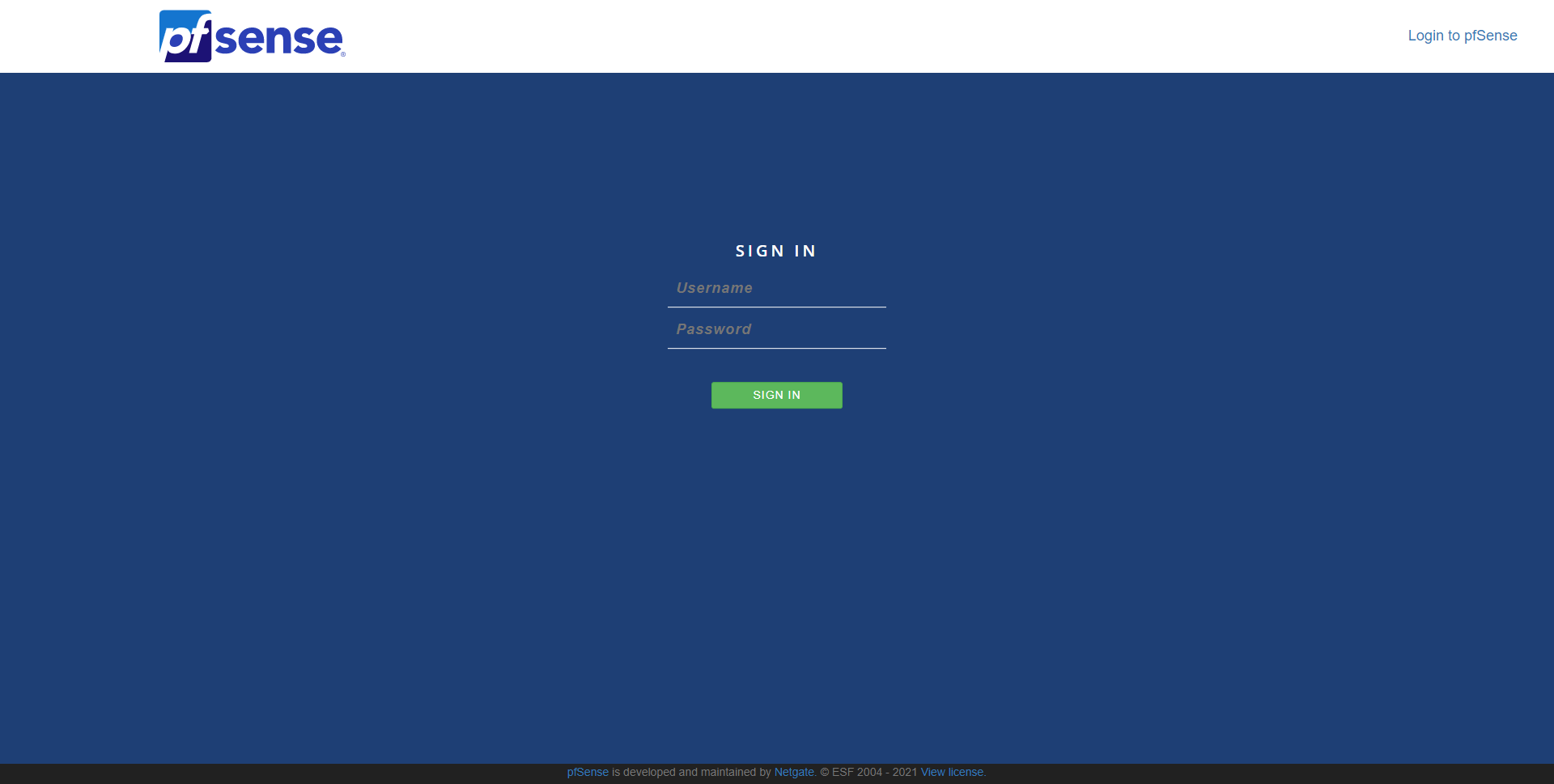

เมื่อเรายอมรับใบรับรอง SSL / TLS ที่ลงชื่อด้วยตนเองจาก pfSense แล้วเราจะเห็นเมนูการเข้าสู่ระบบดังที่คุณเห็นที่นี่:

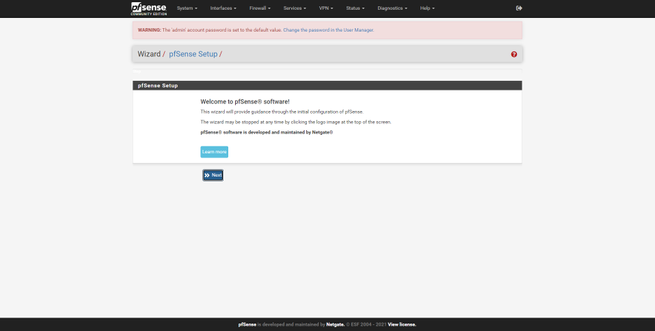

pfSense จะจัดเตรียมวิซาร์ดการติดตั้งทีละขั้นตอนเพื่อดำเนินการกำหนดค่าเครือข่ายหลัก เรามีทางเลือกที่จะไม่ทำ แต่ขอแนะนำให้ทำตามหากเป็นครั้งแรกที่เราใช้

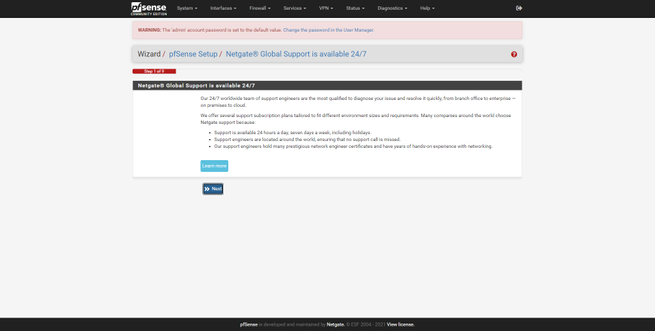

สิ่งแรกที่เราจะเห็นในวิซาร์ดนี้คือการต้อนรับจากนั้นจะระบุว่าเราสามารถซื้อการสมัครใช้งานการสนับสนุน Netgate เพื่อช่วยให้เรากำหนดค่าต่างๆได้เราต้องจำไว้ว่าเมื่อหลายปีก่อน Netgate ทำด้วย pfSense เพื่อพัฒนาต่อไปทั้งสำหรับ ทีมของพวกเขาเองและเพื่อชุมชน ด้วยเวอร์ชัน 2.5.0 เราจะมีการแบ่งระหว่างโปรเจ็กต์ทั้งสองโดยแต่ละครั้งจะแบ่งส่วนเพิ่มขึ้น (pfSense CE เทียบกับ pfSense Plus)

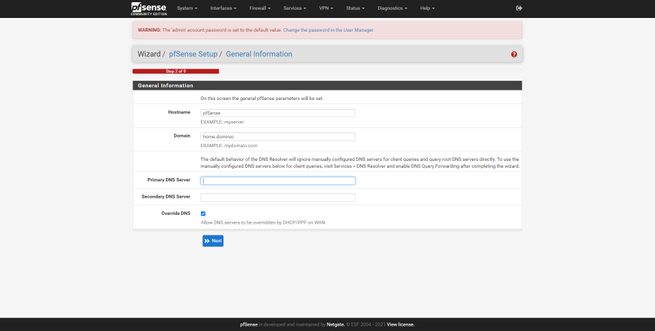

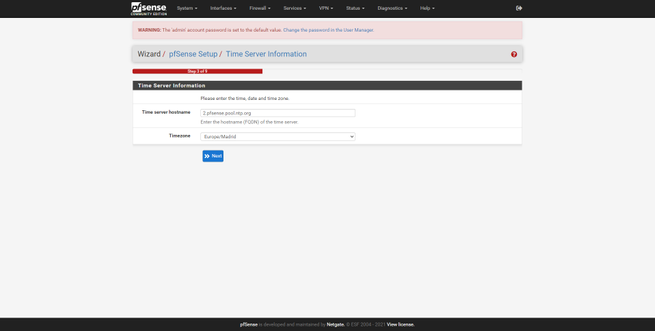

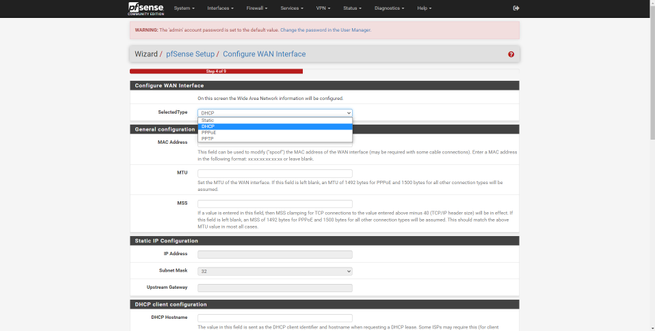

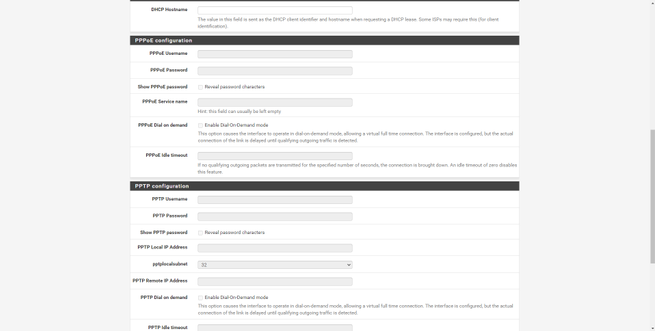

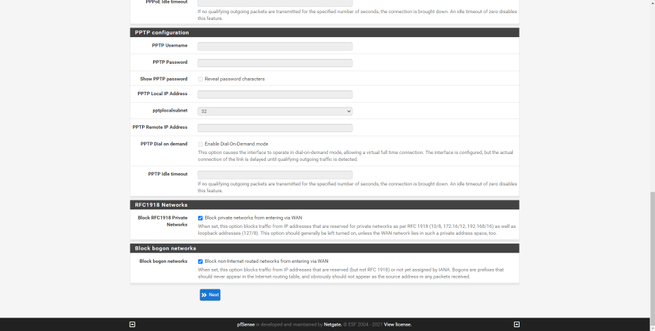

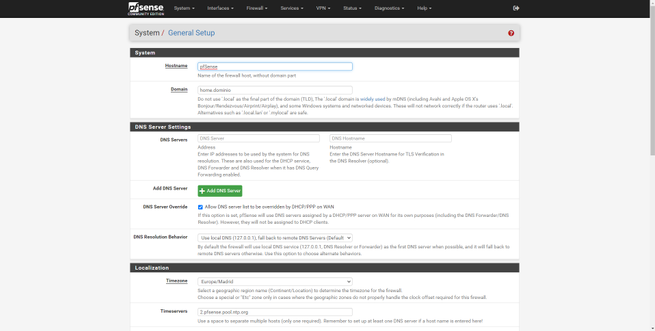

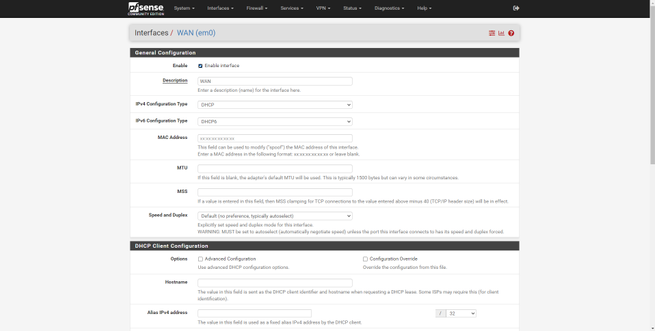

ต่อไปเราสามารถดูและกำหนดค่าชื่อของโฮสต์โดเมนและเซิร์ฟเวอร์ DNS ได้หากเราต้องการใส่ชื่ออื่นที่ไม่ใช่ของผู้ให้บริการของเรา นอกจากนี้เรายังสามารถกำหนดค่าเซิร์ฟเวอร์ NTP เพื่อซิงโครไนซ์เวลาและแม้แต่โซนเวลา ตัวช่วยสร้าง pfSense นี้จะช่วยเราในการกำหนดค่าอินเทอร์เฟซ WAN อินเทอร์เน็ตเรามีการกำหนดค่าที่เป็นไปได้สี่แบบ: แบบคงที่, DHCP, PPPoE และ PPTP นอกจากนี้ยังรองรับ VLAN ID สำหรับผู้ปฏิบัติงานที่ต้องการ ในเมนูนี้เราสามารถโคลน MAC กำหนดค่า MTU และ MSS สร้างการกำหนดค่าเฉพาะขึ้นอยู่กับประเภทของการเชื่อมต่อและเรายังสามารถรวมกฎอัตโนมัติเข้ากับไฟร์วอลล์เพื่อหลีกเลี่ยงการโจมตีเครือข่าย

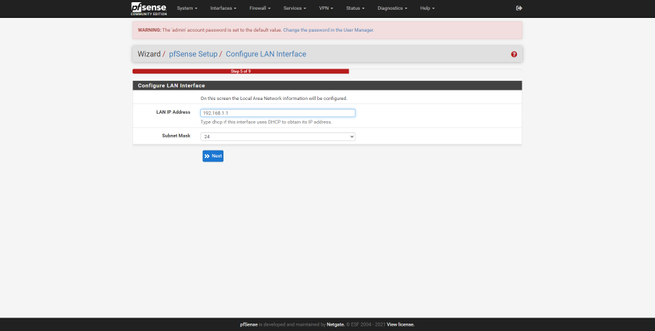

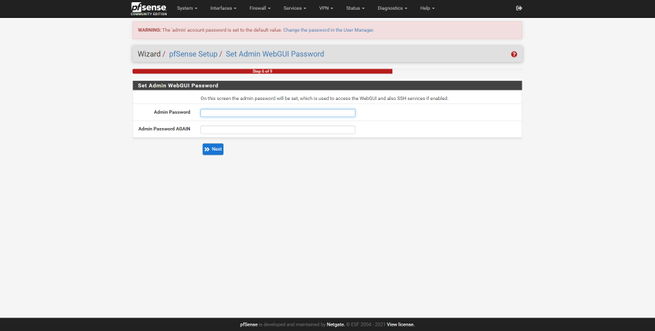

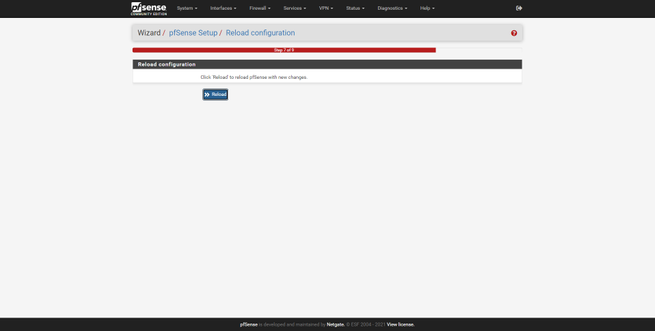

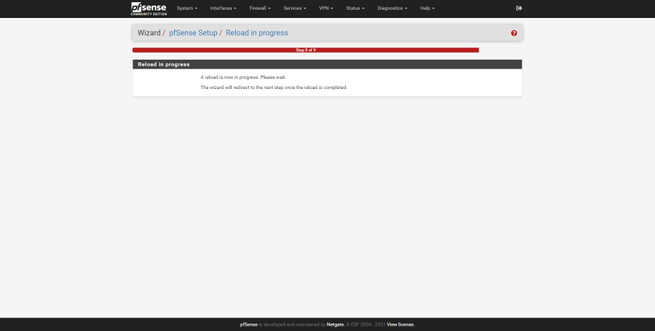

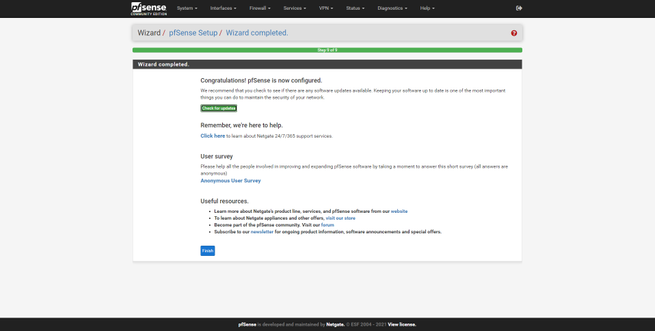

นอกจากนี้เรายังสามารถกำหนดค่าอินเทอร์เฟซ LAN โดยค่าเริ่มต้นเราใช้ 192.168.1.1 แต่เราสามารถเลือกสิ่งที่เราต้องการได้นอกจากนี้เรายังสามารถกำหนดค่าซับเน็ตมาสก์ได้อีกด้วย อีกทางเลือกหนึ่งที่สำคัญมากคือการเปลี่ยนรหัสผ่านเริ่มต้น pfSense จะเชิญเราให้เปลี่ยนรหัสผ่านเพื่อป้องกัน เมื่อเปลี่ยนแล้วให้คลิกที่“ โหลดซ้ำ” เพื่อดำเนินการต่อด้วยวิซาร์ดการกำหนดค่าและเสร็จสิ้นมันจะแสดงความยินดีกับเราและเราสามารถเริ่มกำหนดค่าไฟร์วอลล์ทั้งหมดนี้ด้วยวิธีขั้นสูง

เมื่อเราได้เห็นรายละเอียดวิซาร์ดการกำหนดค่าเว็บแล้วเราจะป้อนตัวเลือกการกำหนดค่าทั้งหมด

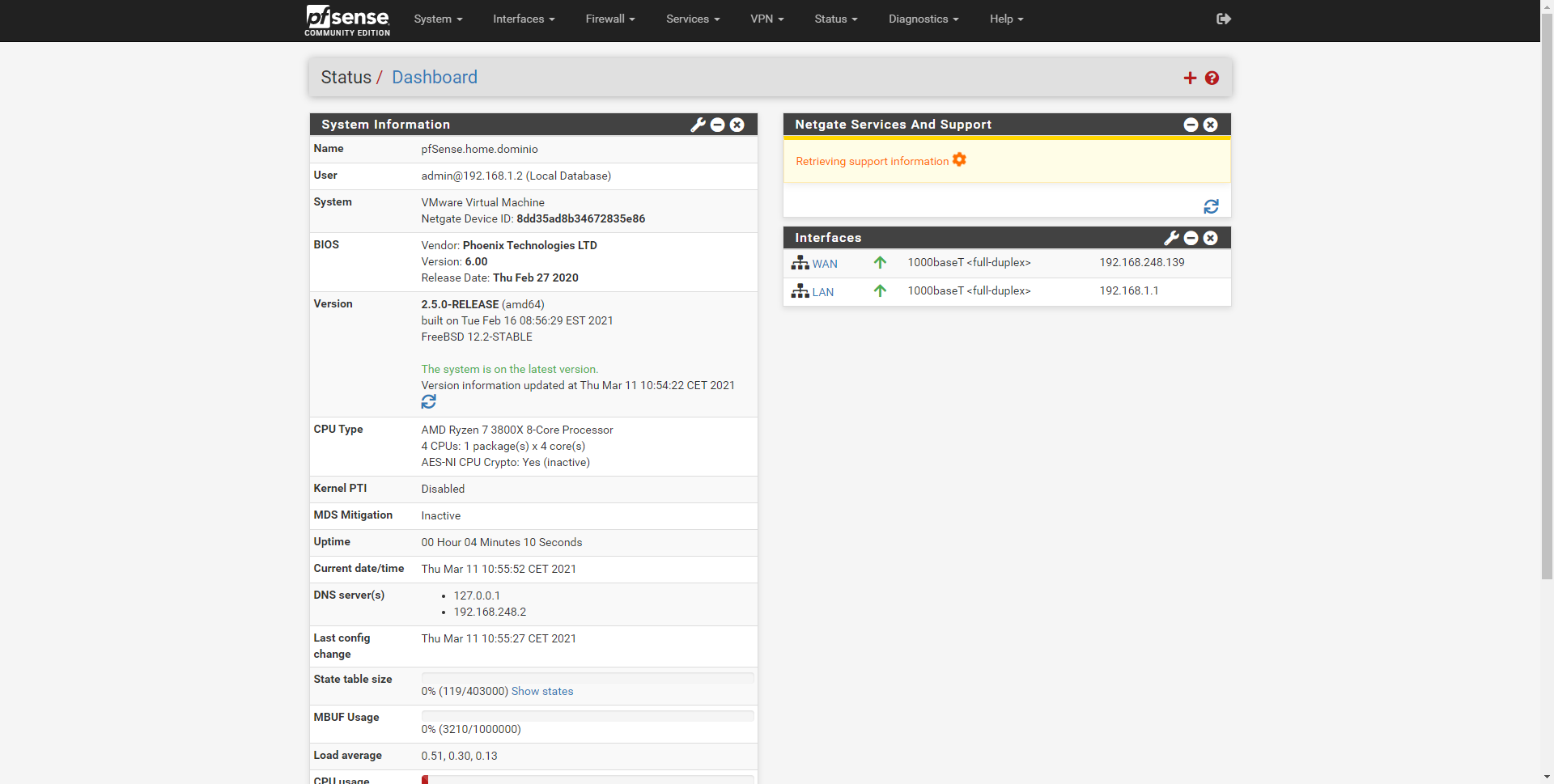

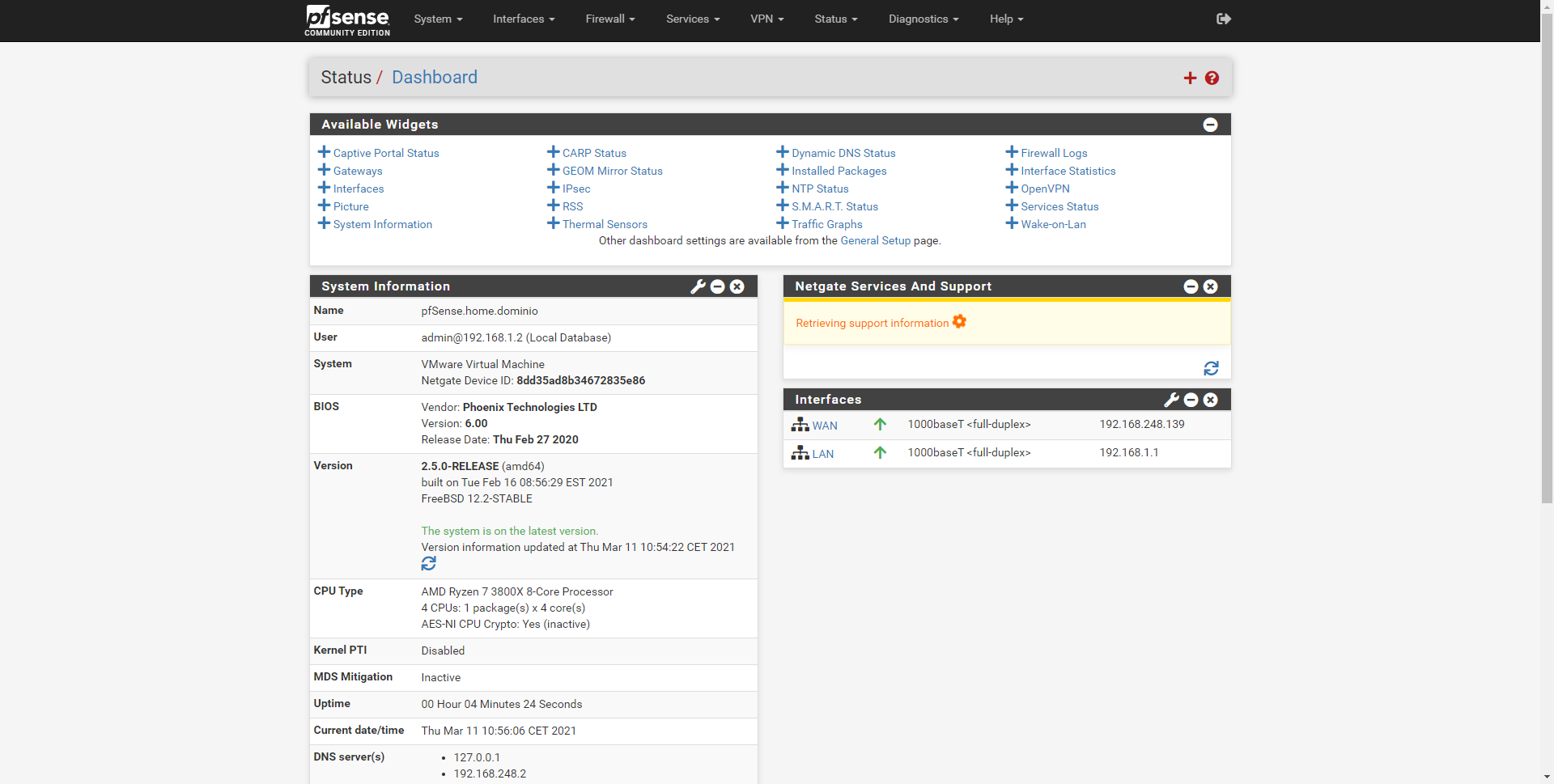

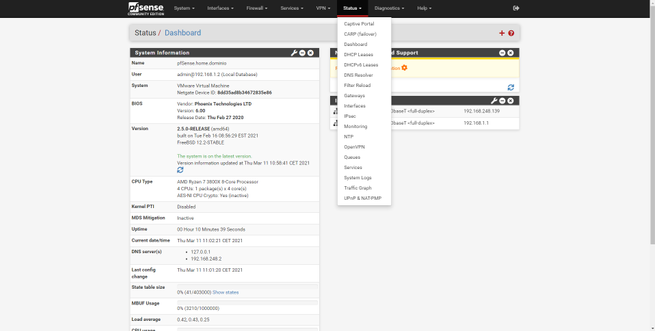

ตัวเลือกการจัดการ PfSense

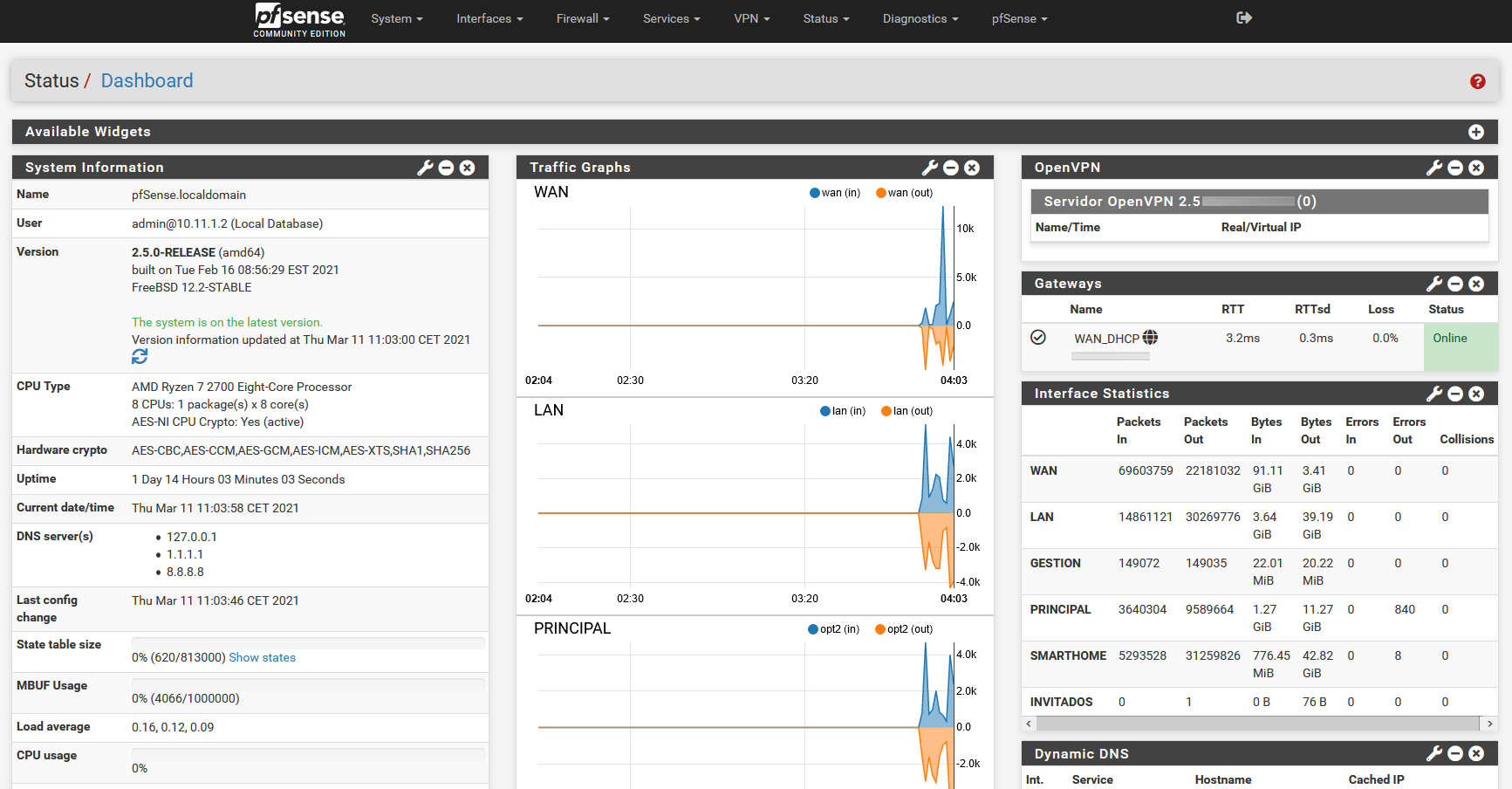

ในเมนูหลักของ pfSense เราสามารถดูข้อมูลระบบชื่อของ pfSense ผู้ใช้ที่ล็อกอินระบบฮาร์ดแวร์ที่ใช้และแม้แต่เวอร์ชันที่แน่นอนของ pfSense และเวอร์ชันที่เรามีของระบบปฏิบัติการพื้นฐาน (FreeBSD) นอกจากนี้เรายังสามารถดูสถานะการออนไลน์เวลาปัจจุบันเซิร์ฟเวอร์ DNS และสถานะของที่เก็บข้อมูล CPU และ RAM แน่นอนทางด้านขวาเราจะเห็นสถานะของอินเทอร์เฟซเครือข่ายที่เรากำหนดค่าไว้

เมนูหลักนี้สามารถกำหนดค่าได้มากเพื่อให้มีสถานะทั้งหมดของ pfSense ได้อย่างรวดเร็วเราสามารถเพิ่มวิดเจ็ตเช่นสถานะจริงของอินเทอร์เฟซเครือข่าย OpenVPN และ IPsec บันทึกไฟร์วอลล์และอื่น ๆ อีกมากมาย เมนูนี้สามารถปรับแต่งได้อย่างมากเพื่อปรับให้เข้ากับความต้องการของเครือข่ายและดูทุกอย่างพร้อมกัน

เมื่อเราเห็นเมนูหลักแล้วเราจะเห็นระบบปฏิบัติการ pfSense ทีละส่วนโดยไม่ต้องลงรายละเอียดในการกำหนดค่าทั้งหมดเพราะเรามีความเป็นไปได้หลายร้อยรายการ

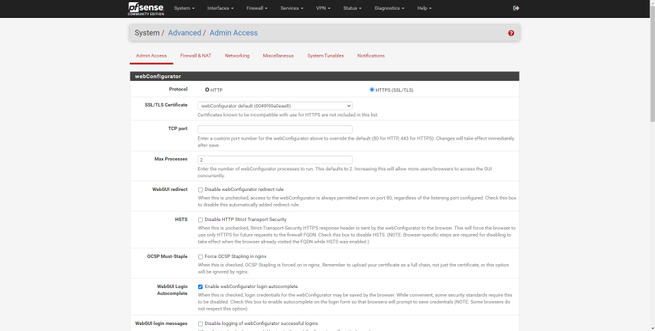

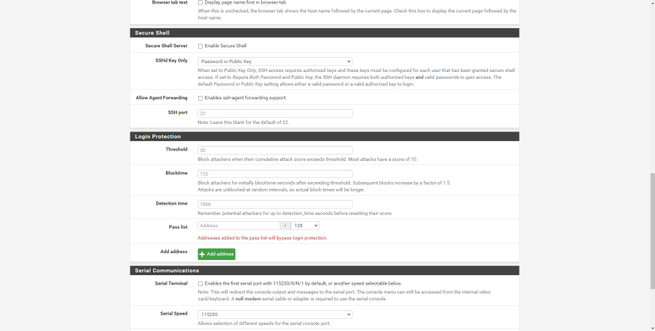

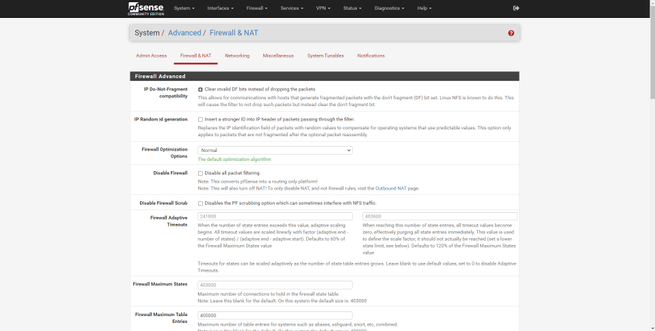

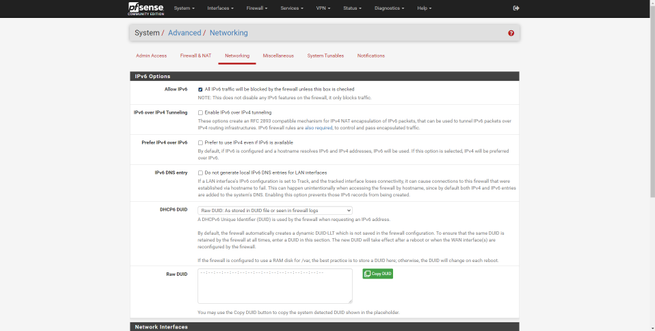

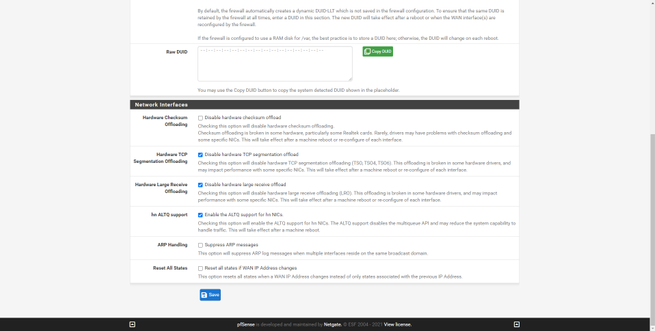

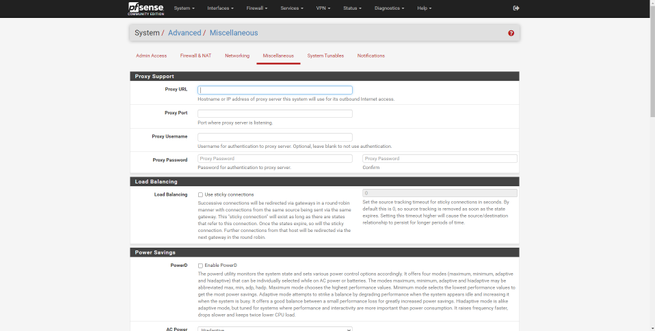

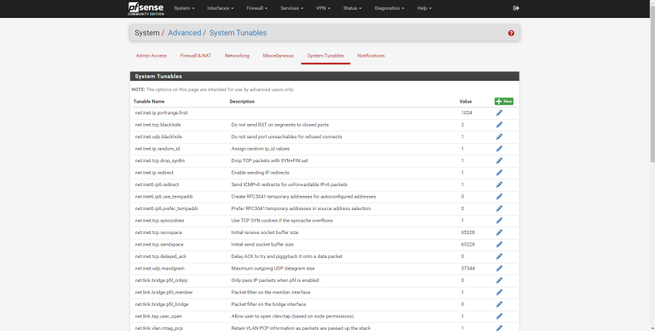

System

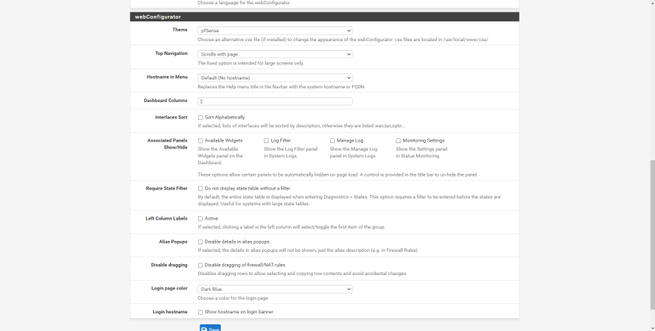

ส่วน“ ระบบ” เป็นส่วนที่เราสามารถกำหนดค่าเว็บเซิร์ฟเวอร์ของ pfSense เปิดใช้งานโปรโตคอล HTTPS และ SSH กำหนดค่าความปลอดภัยในการเข้าถึงและการป้องกันการเข้าสู่ระบบโดยละเอียด นอกจากนี้เรายังสามารถกำหนดค่าพารามิเตอร์ส่วนกลางของไฟร์วอลล์และ NAT ได้นอกจากนี้เรายังสามารถกำหนดค่าพารามิเตอร์ส่วนกลางในระดับเครือข่ายทั้ง IPv6 และอินเทอร์เฟซเครือข่ายรายละเอียดที่สำคัญคือเราสามารถเปิดใช้งานหรือปิดใช้งาน "การโหลด" เพื่อเร่งประสิทธิภาพหากฮาร์ดแวร์รองรับ . ตัวเลือกการกำหนดค่าอื่น ๆ ได้แก่ การกำหนดค่าพร็อกซีการจัดสรรภาระงานและคุณสมบัติการประหยัดพลังงาน สุดท้ายเราสามารถกำหนดค่าพารามิเตอร์ระบบปฏิบัติการพื้นฐานในระดับต่ำและกำหนดค่าการแจ้งเตือนทางอีเมลและโทรเลข (สิ่งแปลกใหม่ใน pfSense 2.5 เวอร์ชันล่าสุด)

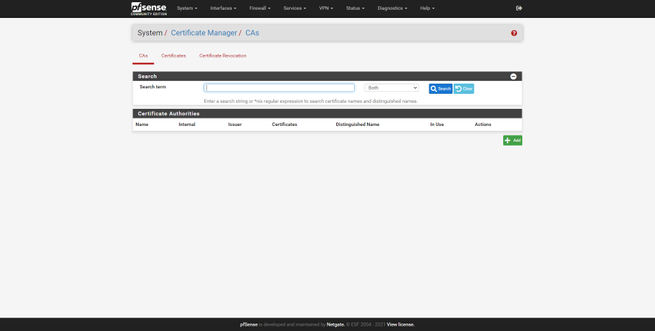

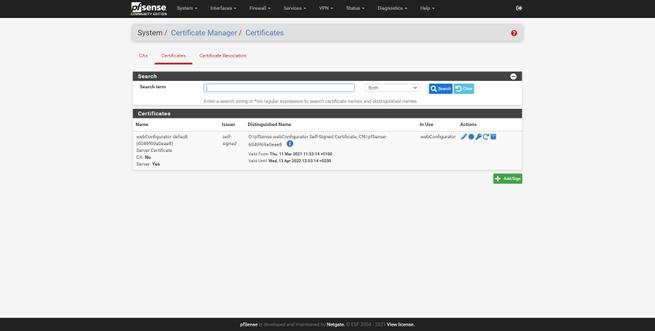

ในส่วนนี้ของ«ระบบ»เราจะมีตัวจัดการใบรับรองดิจิทัลด้วยเราสามารถสร้าง CA และเซิร์ฟเวอร์และใบรับรองไคลเอ็นต์ได้อย่างง่ายดายและรวดเร็วโดยมีจุดประสงค์เพื่อใช้ในภายหลังบนเซิร์ฟเวอร์ VPN เช่น IPsec หรือ OpenVPN รวมทั้งบน เซิร์ฟเวอร์ RADIUS Freeradius ที่เราสามารถติดตั้งเป็นตัวเลือกได้ ตัวจัดการใบรับรองนี้จะช่วยให้เราสร้างใบรับรองตาม RSA และบน EC ด้วยอัลกอริทึมที่แตกต่างกัน

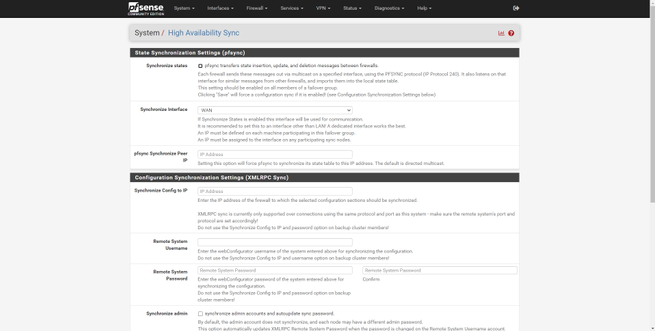

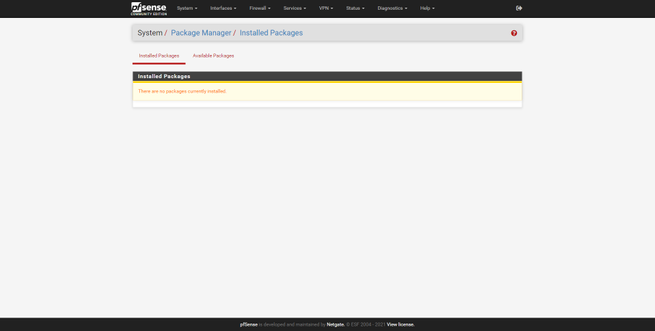

ในส่วน "การตั้งค่าทั่วไป" เราสามารถเปลี่ยนชื่อของคอมพิวเตอร์โดเมนเซิร์ฟเวอร์ DNS เพื่อกำหนดค่าเพื่อให้ไคลเอนต์สามารถใช้งานได้ในภายหลังตำแหน่ง (โซนเวลาและเซิร์ฟเวอร์ NTP) และเรายังสามารถกำหนดค่าลักษณะที่ปรากฏ ของ pfSense โดยมีวัตถุที่แตกต่างกัน ส่วนสุดท้ายนี้น่าสนใจในการปรับเปลี่ยนอินเทอร์เฟซผู้ใช้แบบกราฟิกด้วย pfSense มืดหรือธีมอื่น ๆ โดยตรงที่เราชอบมากกว่า นอกจากนี้เรายังสามารถกำหนดค่า HA ให้มีความพร้อมใช้งานสูงและแม้แต่ติดตั้งซอฟต์แวร์เพิ่มเติมจำนวนมากเนื่องจากเราจะมีปลั๊กอินจำนวนมากในส่วน "Package Manager" เพื่อขยายฟังก์ชันการทำงานของ pfSense

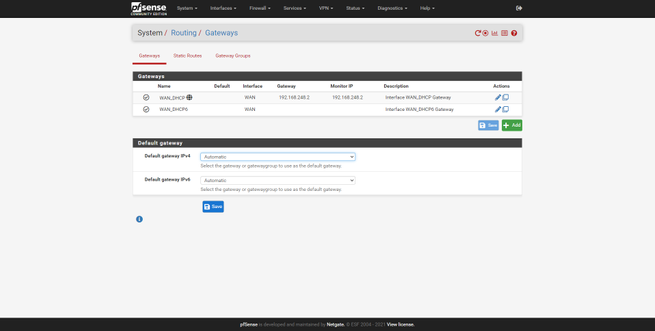

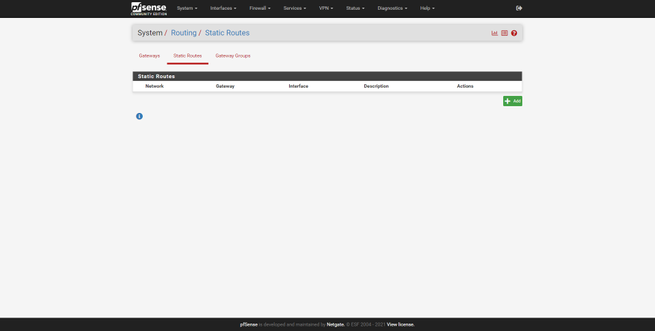

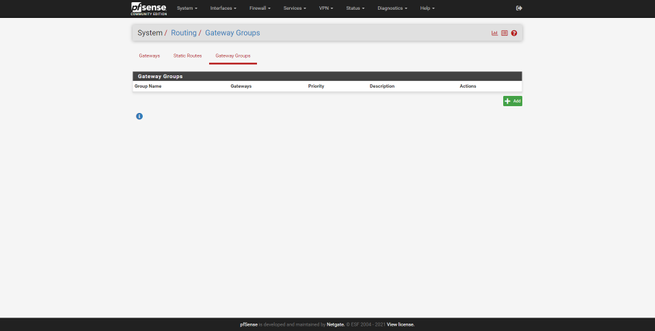

ในส่วน“ การกำหนดเส้นทาง” เราจะเห็นเกตเวย์ต่างๆที่ลงทะเบียนความเป็นไปได้ในการกำหนดค่าเส้นทางแบบคงที่เพื่อเข้าถึงเครือข่ายอื่น ๆ และแม้แต่สร้างกลุ่มเกตเวย์

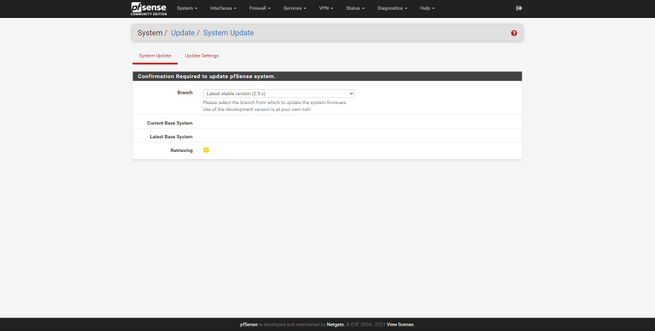

pfSense อนุญาตให้อัปเดตผ่านระบบปฏิบัติการเองทันทีที่ตรวจพบว่ามีเวอร์ชันใหม่เราสามารถอัปเดตผ่านอินเทอร์เฟซผู้ใช้แบบกราฟิกโดยไม่ต้องดาวน์โหลดอิมเมจ ISO และดำเนินการอัปเดตด้วยตนเอง

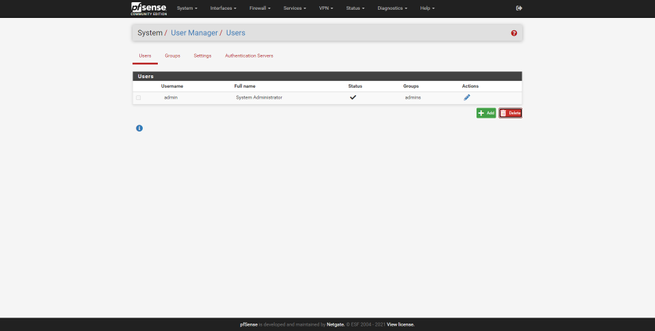

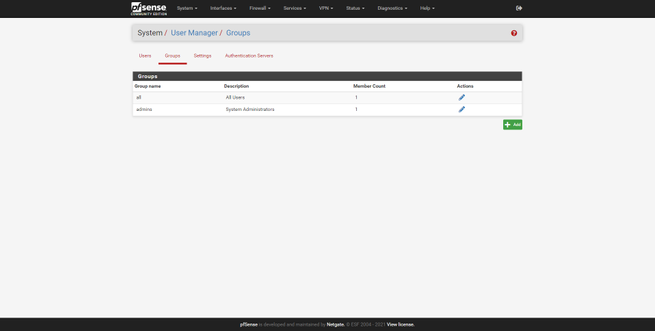

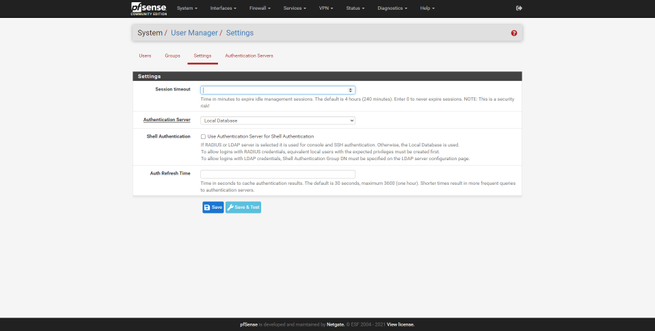

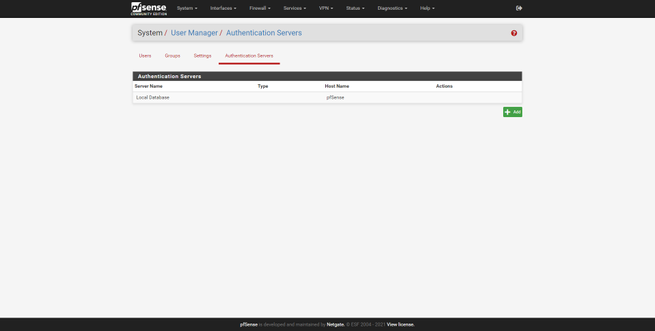

เนื่องจากเป็นระบบปฏิบัติการที่สมบูรณ์มากเราสามารถสร้างผู้ใช้และกลุ่มต่างๆที่มีสิทธิ์ที่แตกต่างกัน ตัวอย่างเช่นเราสามารถสร้างรายชื่อผู้ใช้ภายในเพื่อตรวจสอบสิทธิ์ผ่าน SSH ในระบบหรือเพื่อใช้ประโยชน์จาก VPN เฉพาะ นอกจากนี้เรายังสามารถกำหนดค่าเซิร์ฟเวอร์การตรวจสอบสิทธิ์ด้วย RADIUS หรือ LDAP เพื่อใช้ประโยชน์จากผู้ใช้ที่เรามี

เมื่อเราเห็นส่วน“ ระบบ” แล้วเราจะไปที่“ อินเทอร์เฟซ” เพื่อดูทุกสิ่งที่เราทำได้

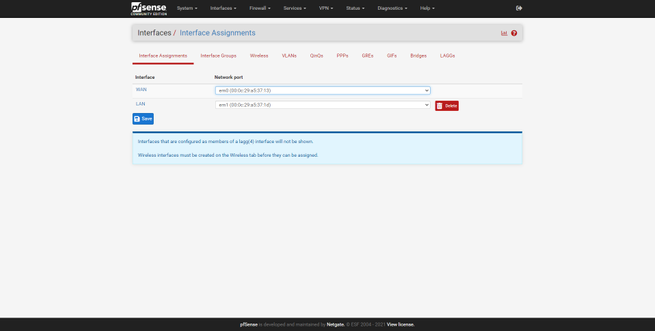

อินเตอร์เฟซ

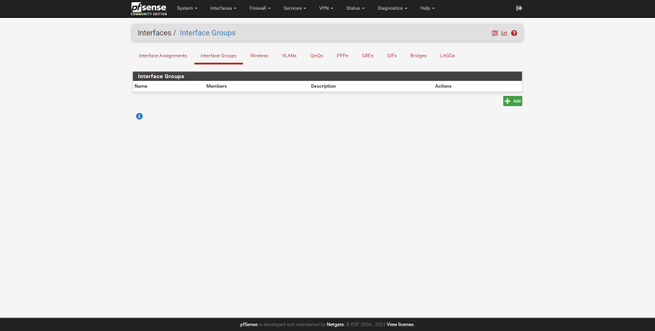

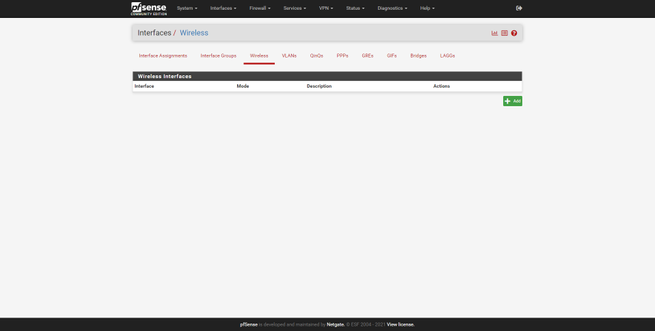

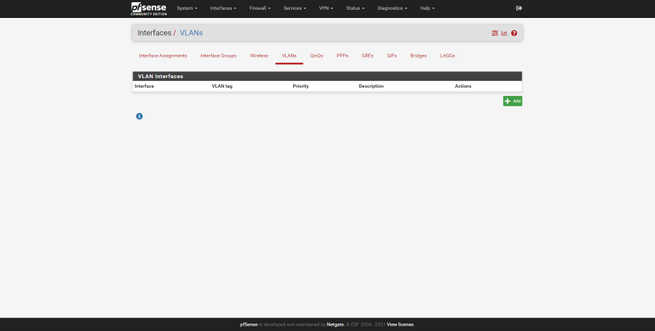

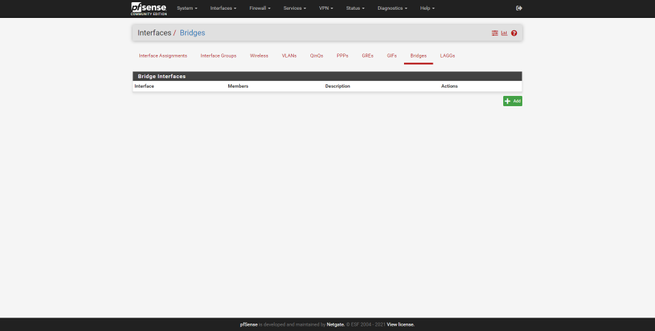

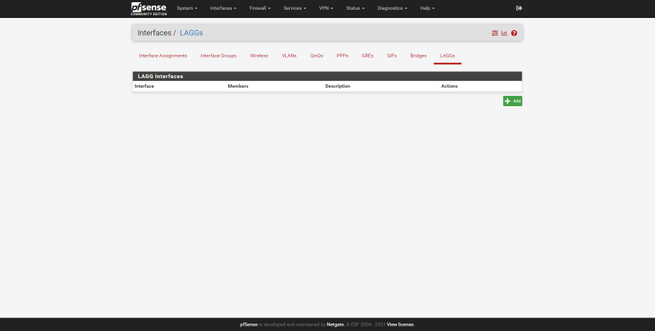

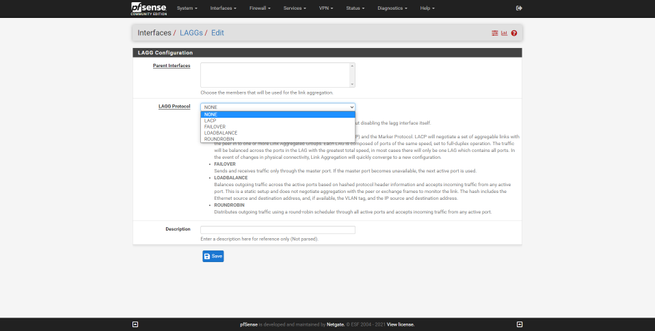

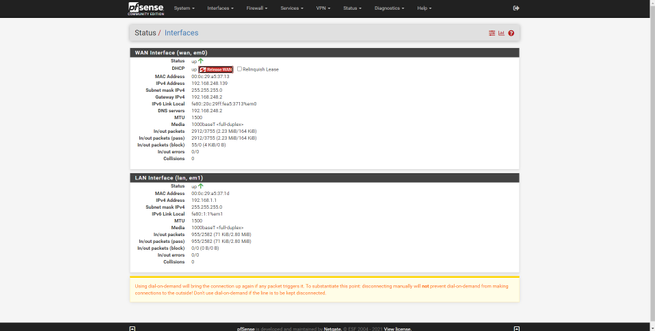

ในส่วน "อินเทอร์เฟซ" เราจะเห็นการกำหนด WAN และ LAN ด้วยอินเทอร์เฟซทางกายภาพที่แตกต่างกันจากที่นี่เราสามารถกำหนดค่าอินเทอร์เฟซทางกายภาพและโลจิคัลที่แตกต่างกันได้อย่างง่ายดายเนื่องจากเราสามารถกำหนดค่า VLAN และกำหนดให้กับอินเทอร์เฟซเสมือนในภายหลังได้ ตัวเลือกการกำหนดค่าอื่น ๆ ที่เราทำได้คือสร้างกลุ่มของอินเทอร์เฟซกำหนดค่า อินเตอร์เน็ตไร้สาย, QinQ, PPPs, GIFs, Bridges หรือบริดจ์และเรายังสามารถสร้าง LAGG ด้วยอัลกอริทึมที่แตกต่างกัน (LACP, Failover, LoadBalance และ Roundrobin)

ลองจินตนาการว่าผู้ให้บริการของเราใช้ VLAN ID 6 เพื่อให้เรามีอินเทอร์เน็ตเนื่องจากการกำหนดค่าปัจจุบันของ WAN จะไม่ทำงาน เราต้องสร้าง VLAN ID 6 และนำไปใช้กับอินเทอร์เน็ต WAN ในภายหลัง หากในเครือข่ายท้องถิ่นมืออาชีพเรามี VLAN ที่แตกต่างกันและเราต้องการสื่อสารระหว่างกันเราสามารถทำได้ด้วย pfSense โดยลงทะเบียน VLAN ID ที่แตกต่างกันและสร้างอินเทอร์เฟซเสมือนที่ "แฮง" บน LAN ในภายหลัง

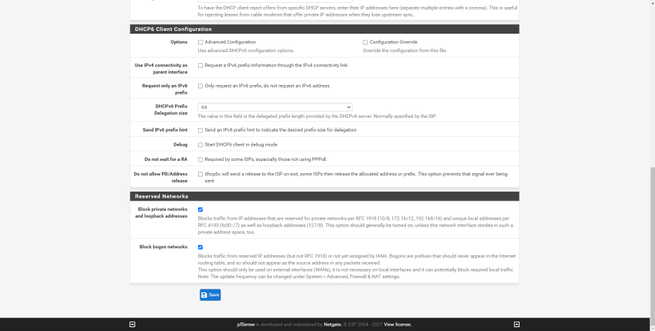

หากเราเข้าไปในการกำหนดค่า WAN หรือ LAN เราจะเห็นการกำหนดค่าที่ได้ทำไว้ในวิซาร์ดการติดตั้งที่เราเห็นก่อนหน้านี้ ในเมนู WAN เราจะมีการกำหนดค่าประเภทต่างๆสำหรับการเชื่อมต่อเช่นเดียวกันกับ IPv6 และเรายังสามารถใส่ที่อยู่ MAC ที่เราต้องการได้อีกด้วย เรายังสามารถกำหนดค่า MTU และ MSS นอกเหนือจากการกำหนดค่าพารามิเตอร์ขั้นสูงของไคลเอ็นต์ DHCP

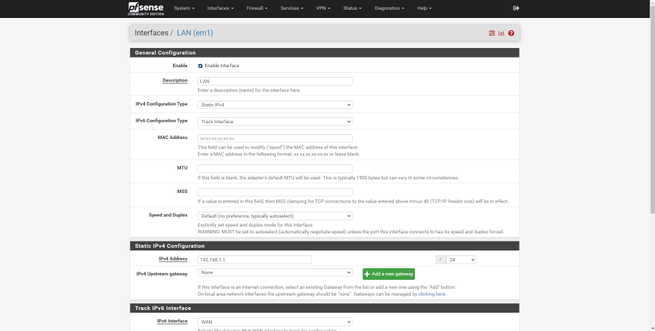

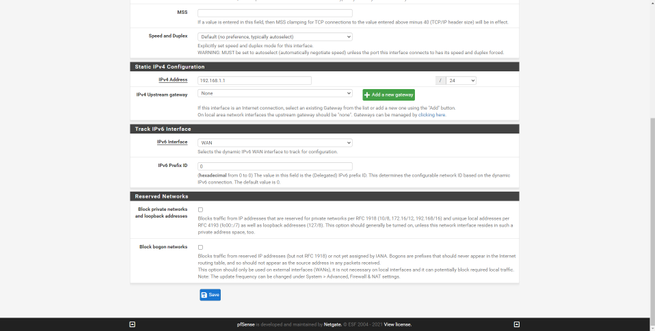

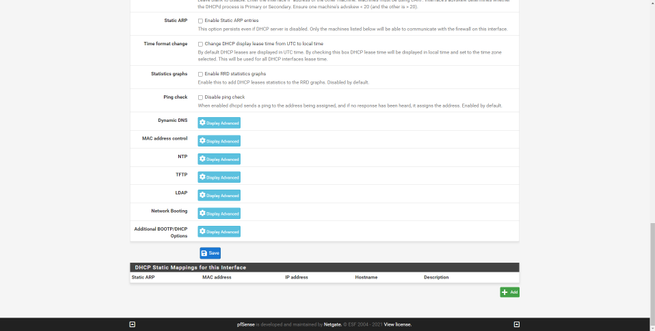

เกี่ยวกับ LAN สิ่งปกติคือต้องมีการกำหนดค่าใน“ Static IPv4” และเปิดใช้งานเซิร์ฟเวอร์ DHCP ในภายหลังแน่นอนที่นี่เราต้องกำหนดค่าเกตเวย์สำหรับไคลเอนต์ที่เชื่อมต่อซึ่งเป็นที่อยู่ IP นั้นเอง

เมื่อเราเห็นตัวเลือกการกำหนดค่าทั้งหมดสำหรับ“ อินเทอร์เฟซ” แล้วเราจะเห็นตัวเลือกไฟร์วอลล์สั้น ๆ

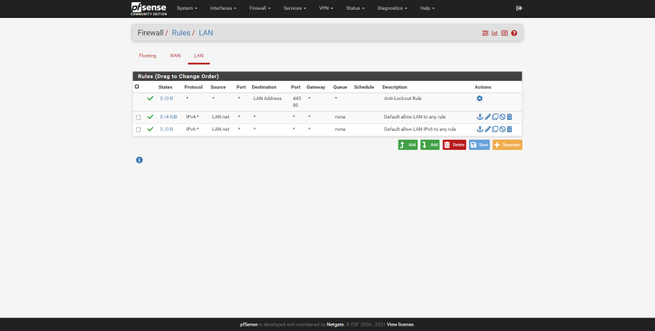

ไฟร์วอลล์

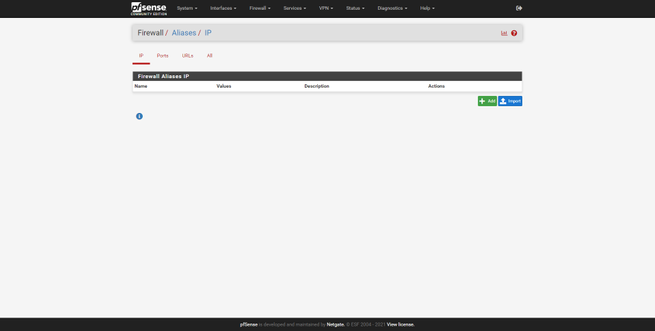

ในส่วน "ไฟร์วอลล์" เป็นที่ที่เราต้องกำหนดค่ากฎไฟร์วอลล์ทั้งหมด ในส่วน "นามแฝง" เราสามารถสร้างนามแฝงเพื่อใช้กฎกับชุดของที่อยู่ IP พอร์ตและ URL สิ่งนี้เหมาะอย่างยิ่งที่จะมีการจัดระเบียบอย่างดีในไฟร์วอลล์เป็นสิ่งสำคัญมากที่จะต้องมีคำสั่งบางอย่างเพื่อให้มีประสิทธิภาพที่ดีที่สุดเท่าที่จะเป็นไปได้ (กฎที่ใช้มากที่สุดที่ด้านบนและใช้น้อยที่สุดที่ด้านล่าง) นอกจากนี้ กฎที่เฉพาะเจาะจงมากขึ้นควรอยู่ที่ด้านบนและกฎทั่วไปเพิ่มเติมที่ด้านล่างเพื่อการดำเนินการที่เหมาะสม

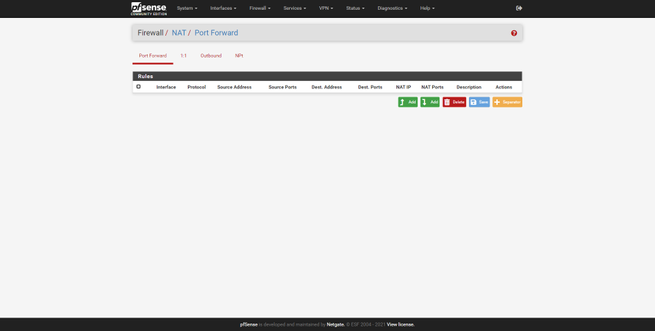

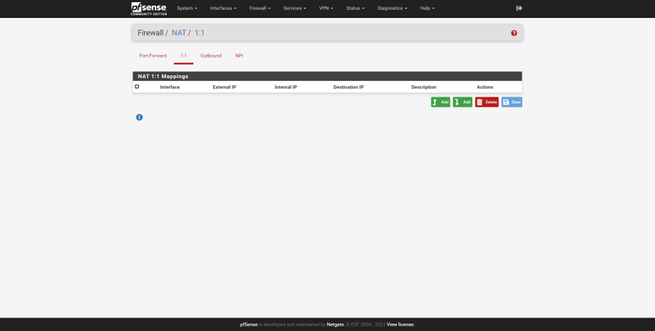

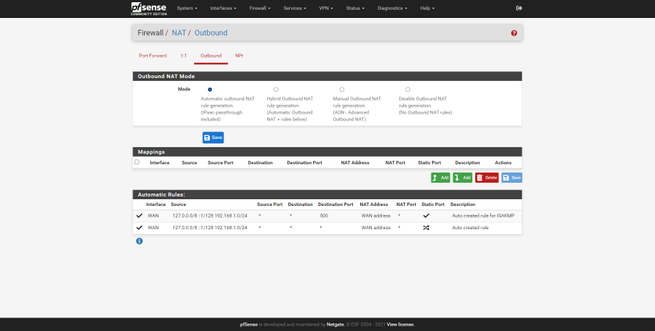

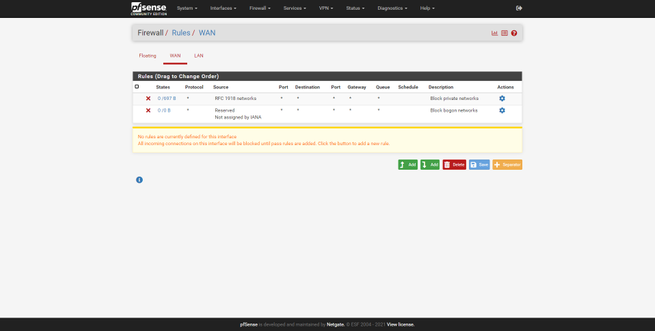

เราจะมีความเป็นไปได้ในการกำหนดค่ากฎ NAT ใน Port Forward เรายังสามารถกำหนดค่า NAT 1: 1 กฎ NAT ขาออกและแม้แต่ NPt สำหรับ IPv6 ส่วน“ กฎ” คือที่ที่เราจะสร้างกฎอนุญาตหรือปฏิเสธที่แตกต่างกันในอินเทอร์เฟซเครือข่ายต่างๆที่เรามีใน pfSense เราจะสร้างกฎเหล่านี้ผ่านอินเทอร์เฟซผู้ใช้แบบกราฟิกและเราสามารถกำหนดพารามิเตอร์ขั้นสูงหลายสิบพารามิเตอร์และใช้โปรโตคอลที่แตกต่างกันเราสามารถลากเพื่อย้ายกฎจากตำแหน่งหนึ่งไปยังอีกตำแหน่งหนึ่งและยังเพิ่มตัวคั่นเพื่อช่วยในการระบุชุดของกฎ

โดยค่าเริ่มต้นใน pfSense เรามี "ปฏิเสธทั้งหมด" ที่ด้านล่างโดยปริยายดังนั้นในการรับส่งข้อมูลคุณจะต้องมีกฎการอนุญาตอย่างน้อยหนึ่งข้อ

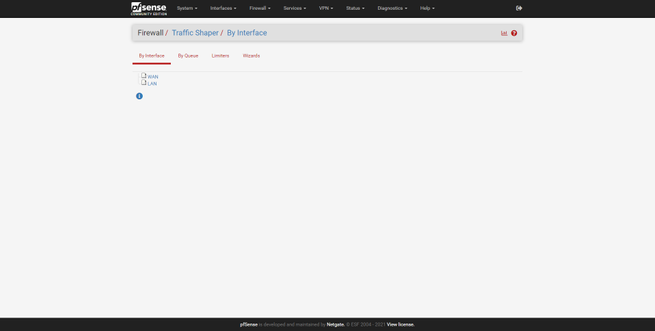

คุณสมบัติที่น่าสนใจอื่น ๆ คือความเป็นไปได้ในการสร้าง«กฎลอยตัว»ในอินเทอร์เฟซที่แตกต่างกันด้วยวิธีง่ายๆเพื่อให้มีการจัดลำดับกฎที่ซ้ำกันได้ดีและแม้แต่กฎชั่วคราวที่ใช้งานอยู่ในช่วงเวลาหนึ่งและความเป็นไปได้ในการกำหนดค่า« Virtual IPs »เป็น ใช้. pfBlocker-ng เช่น สุดท้ายเราจะมี "Traffic Shaper" ที่นี่ต่ออินเทอร์เฟซต่อคิวเราสามารถกำหนดค่าตัว จำกัด แบนด์วิดท์และเรียกใช้วิซาร์ดการกำหนดค่าได้

บริการ

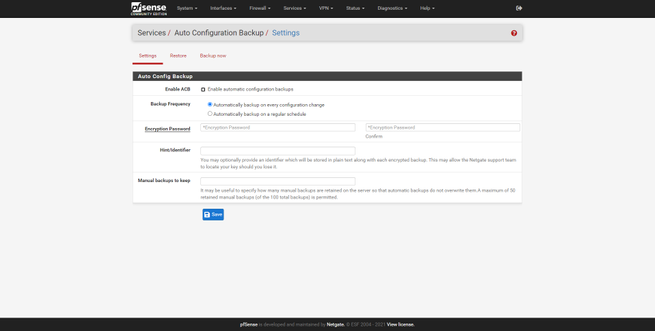

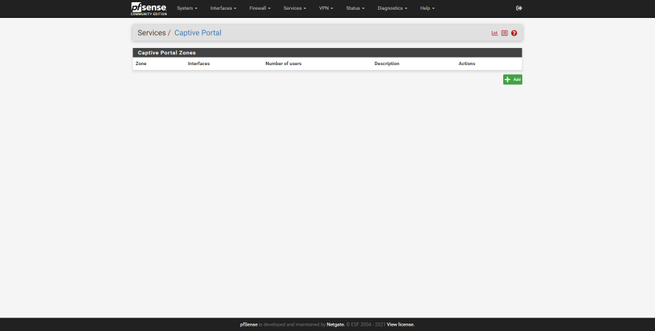

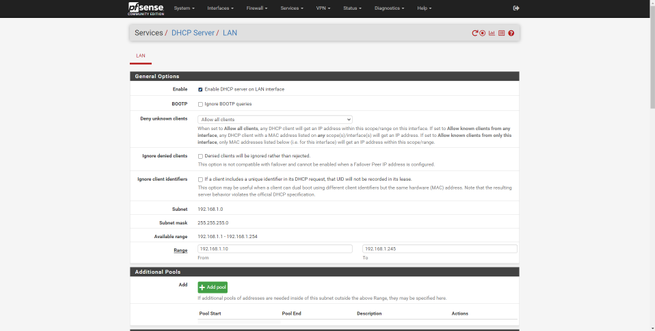

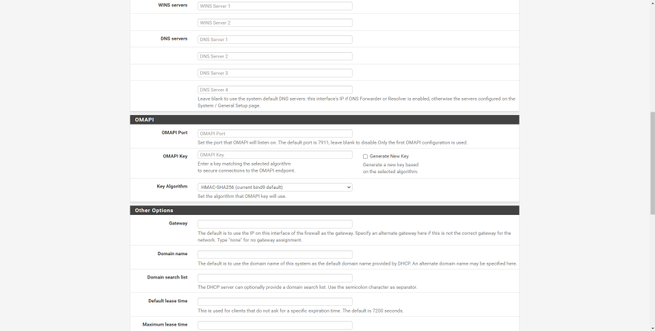

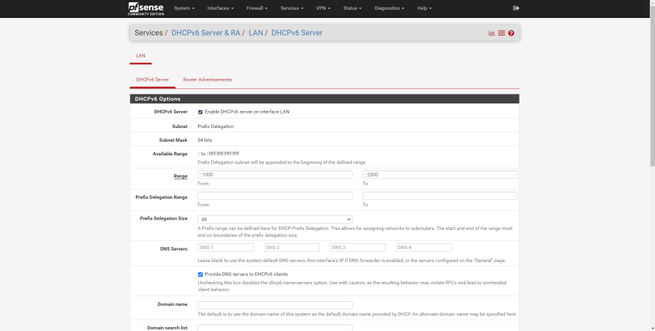

ส่วน“ บริการ” คือที่ที่เราจะมีบริการทั้งหมดที่มาตามค่าเริ่มต้นใน pfSense และแม้แต่บริการที่เราได้ติดตั้งเพิ่มเติมผ่านตัวจัดการแพ็คเกจ ในส่วนนี้เราสามารถค้นหาเครื่องมือในการสำรองข้อมูลโดยอัตโนมัติกำหนดค่าแคปทีฟพอร์ทัลของ pfSense กำหนดค่าเซิร์ฟเวอร์ DHCP และ DHCPv6 สำหรับ LAN

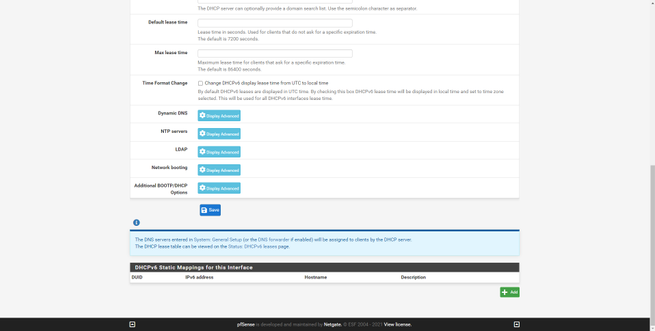

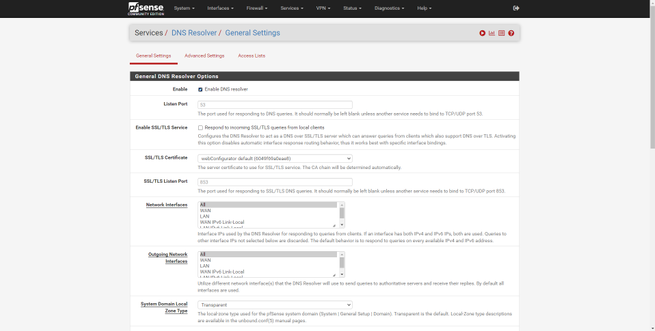

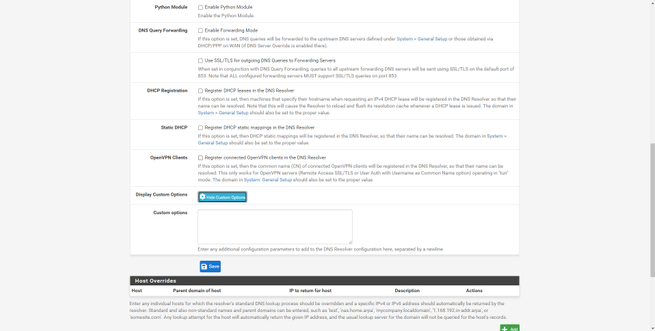

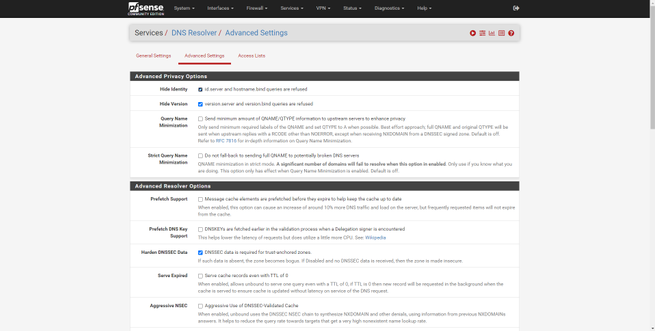

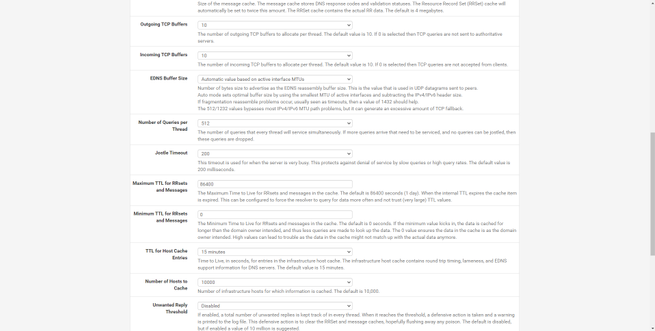

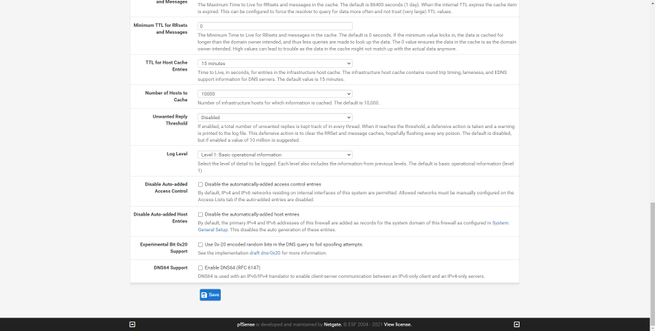

หนึ่งในบริการที่โดดเด่นที่สุดคือตัวแก้ไข DNS ซึ่งเป็นเซิร์ฟเวอร์ DNS ของ pfSense เองและเราสามารถกำหนดค่าด้วย DNS ผ่าน TLS และมีกฎที่เฉพาะเจาะจงมากสำหรับไคลเอนต์เราสามารถกำหนดค่าขั้นสูงได้เช่นการกำหนดเซิร์ฟเวอร์ DNS ที่แตกต่างกันสำหรับ กฎที่แตกต่างกัน

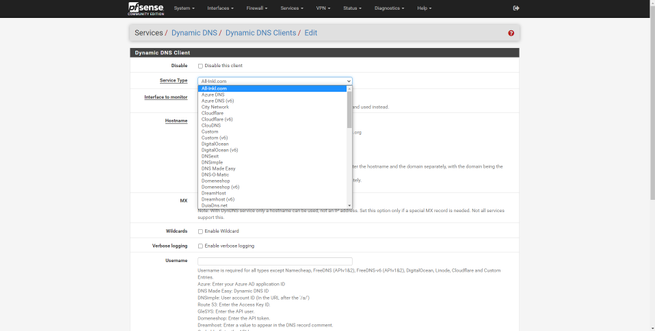

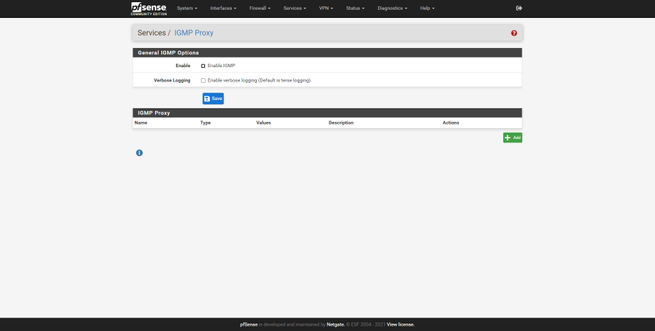

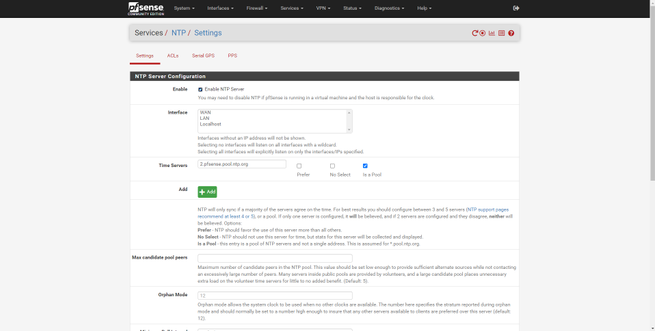

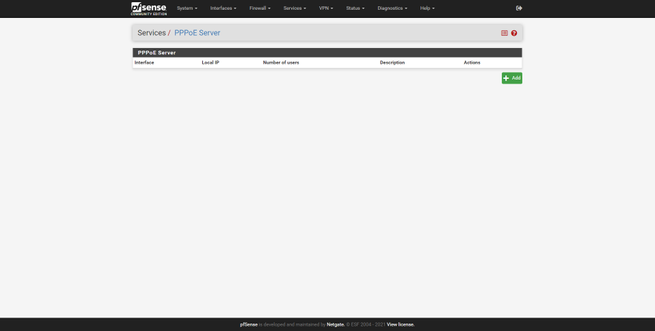

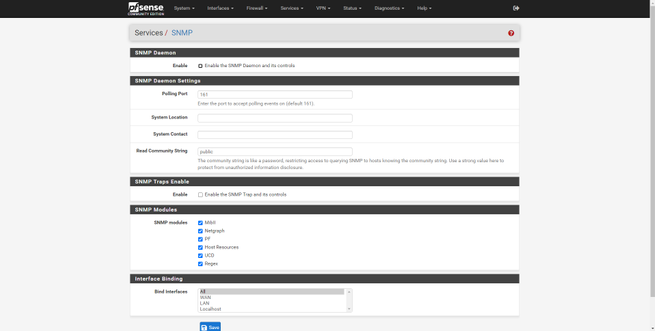

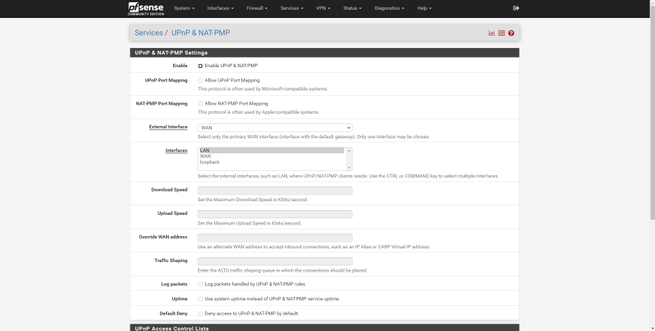

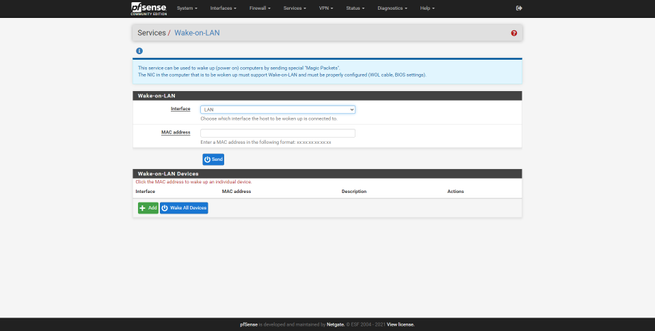

บริการอื่น ๆ ที่มีอยู่ในส่วนนี้ ได้แก่ บริการ DNS แบบไดนามิก, IGMP Proxy, เซิร์ฟเวอร์ NTP เพื่อให้เวลากับคอมพิวเตอร์เครื่องอื่นเซิร์ฟเวอร์ PPPoE โปรโตคอล SNMP เพื่อตรวจสอบไฟร์วอลล์นี้จากระยะไกลและแม้แต่โปรโตคอล UPnP / NAT-PMP เพื่อเปิดพอร์ตโดยอัตโนมัติและแบบไดนามิก Wake-on-LAN (WoL) เพื่อปลุกคอมพิวเตอร์บนเครือข่ายท้องถิ่น

เมื่อเราได้เห็นบริการต่างๆที่รวมอยู่ใน pfSense เราจะไปที่ส่วน VPN โดยตรง

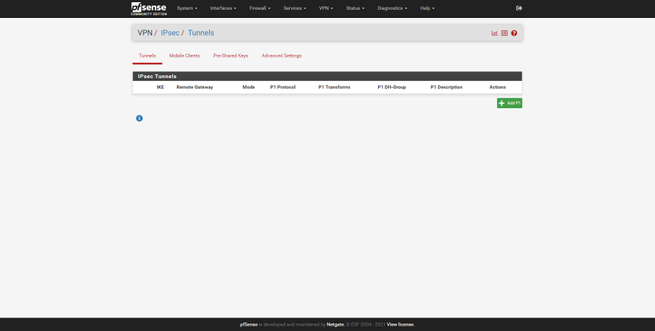

VPN

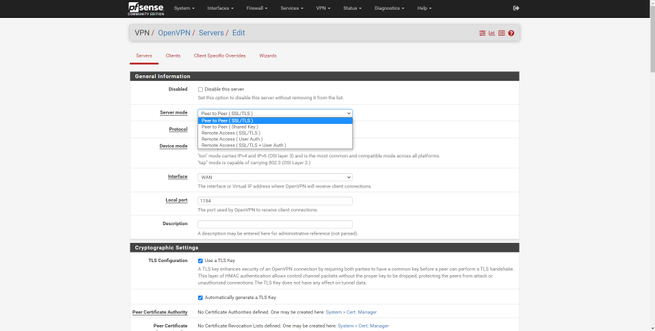

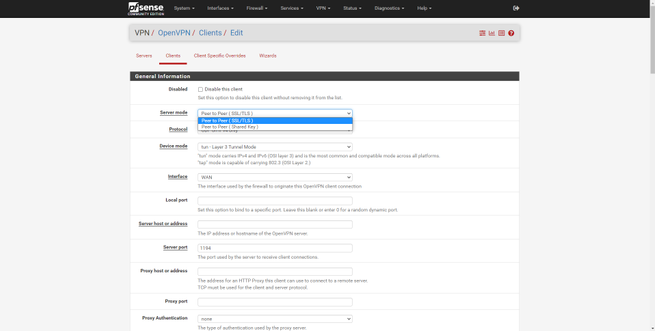

ระบบปฏิบัติการที่เน้นไฟร์วอลล์นี้รองรับโปรโตคอล VPN ส่วนใหญ่ที่มีอยู่ในปัจจุบันเรามี L2TP / IPsec, IPsec, OpenVPN และ WireGuard เนื่องจากมีจุดมุ่งหมายเพื่อการใช้งานระดับมืออาชีพเรามีตัวเลือกการกำหนดค่าทั้งหมดที่มีอยู่และประเภทการตรวจสอบสิทธิ์ที่มีอยู่ เราสามารถสร้าง VPN ประเภทการเข้าถึงระยะไกลและ Site-to-Site

ขึ้นอยู่กับความต้องการของผู้ใช้และ บริษัท ขอแนะนำให้กำหนดค่าและสร้างอุโมงค์ด้วยโปรโตคอลประเภทใดประเภทหนึ่งความแปลกใหม่ของ pfSense 2.5.0 เป็นต้นไปคือการรวมกันของ WireGuard โดยกำเนิดแม้ว่าในเวอร์ชันก่อนหน้านี้ก็เช่นกัน ได้รับการสนับสนุนโดยการติดตั้ง "ด้วยตนเอง" ด้วยการเพิ่ม WireGuard และ OpenVPN เวอร์ชันล่าสุดเราจะมีการปรับปรุงความปลอดภัยและประสิทธิภาพล่าสุดทั้งหมด

สิ่งที่เราชอบมากที่สุดเกี่ยวกับ pfSense คือเราสามารถกำหนดค่า VPN ตั้งแต่เริ่มต้นโดยไม่ต้องแก้ไขไฟล์ข้อความการกำหนดค่าที่ซับซ้อนทุกอย่างสามารถทำได้ผ่านอินเทอร์เฟซผู้ใช้แบบกราฟิก

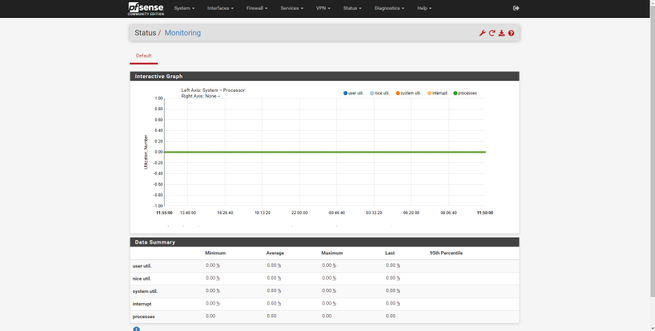

Status

ส่วน“ สถานะ” คือที่ที่เราสามารถดูสถานะทั่วโลกของไฟร์วอลล์ดูบันทึกของพื้นที่ต่างๆของระบบปฏิบัติการดูสถานะของอินเทอร์เฟซสถานะการรับส่งข้อมูลการใช้ CPU และ RAM และสถานะของทั้งหมด บริการที่เรามีในระบบปฏิบัติการ สิ่งที่เราชอบมากเกี่ยวกับ pfSense คือน้อยครั้งมากที่เราจะต้องป้อนผ่าน SSH หรือผ่านคอนโซลเพื่อดูบันทึกทุกอย่างพบได้ในอินเทอร์เฟซผู้ใช้แบบกราฟิกผ่านเว็บ

ในเมนูนี้เราสามารถดูสถานะของพอร์ทัลแคปทีฟ CARP แดชบอร์ดหลักสถานะของ DHCP และ DHCPv6 สถานะของตัวแก้ไข DNS เกตเวย์อินเทอร์เฟซอุโมงค์ Ipsec และ OpenVPN VPN การตรวจสอบอินเทอร์เฟซบริการและแม้แต่ดู กราฟการเข้าชมแบบเรียลไทม์รวมถึงตัวเลือกอื่น ๆ ขึ้นอยู่กับซอฟต์แวร์เพิ่มเติมที่คุณติดตั้งตัวเลือกเหล่านี้สำหรับการแสดงสถานะของบริการต่างๆอาจเพิ่มขึ้น

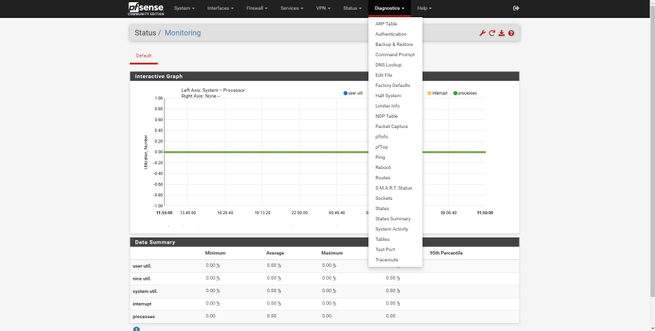

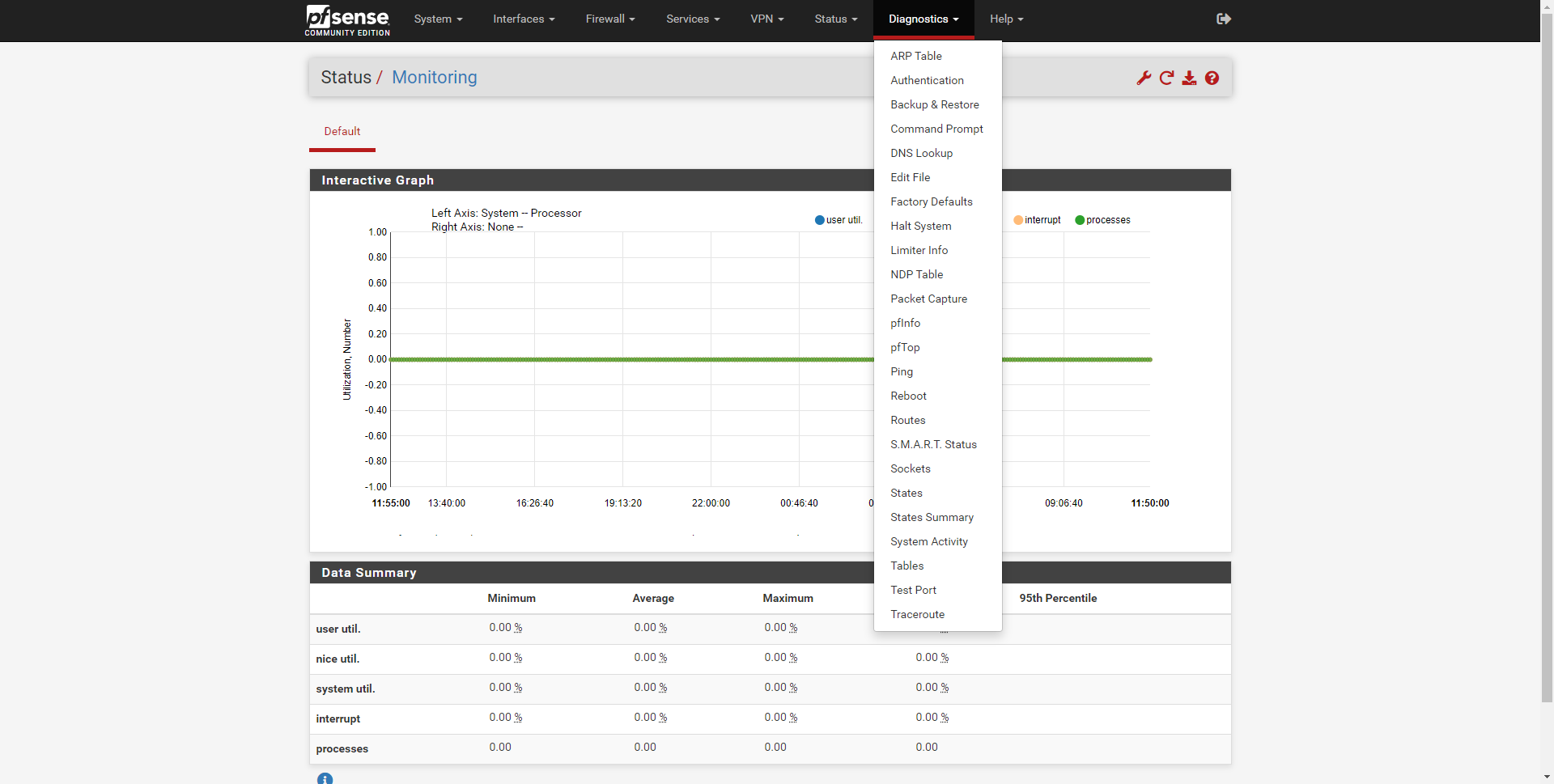

การวินิจฉัย

ในส่วน«การวินิจฉัย»เราจะเห็นตาราง ARP การตรวจสอบสิทธิ์สำรองและกู้คืนทำการค้นหา DNS แก้ไขไฟล์ด้วยตนเองคืนค่าระบบปฏิบัติการเป็นการตั้งค่าจากโรงงานปิดและรีสตาร์ทระบบดูตาราง NDP เรียกใช้ Traffic Grabber เพื่อตรวจหาปัญหาเรียกใช้ pfInfo และ pfTop เพื่อดูการเชื่อมต่อปัจจุบัน ping และ tracert ดูสถานะ SMART ทำการทดสอบพอร์ตและอื่น ๆ อีกมากมาย

ดังที่คุณได้เห็นแล้ว pfSense เป็นระบบปฏิบัติการที่เราสามารถใช้เป็นไฟร์วอลล์และเราเตอร์หลักได้ทั้งในระดับภายในประเทศเมื่อเรามีความรู้กว้างขวางเช่นเดียวกับในระดับมืออาชีพใน บริษัท ขนาดเล็กและขนาดกลาง ด้วยความเสถียรที่ยอดเยี่ยมที่เรามีในระบบปฏิบัติการและด้วยซอฟต์แวร์เพิ่มเติมจำนวนมากที่เราสามารถติดตั้งระบบนี้จึงกลายเป็นหนึ่งในระบบที่ดีที่สุดในการใช้เป็นไฟร์วอลล์ / เราเตอร์