pfSense คือไฟล์ ไฟร์วอลล์ระบบปฏิบัติการที่ได้รับการสนับสนุนซึ่งทำหน้าที่เป็นเราเตอร์มืออาชีพเนื่องจากเราจะมีตัวเลือกการกำหนดค่าขั้นสูงหลายร้อยตัวเลือกและแม้กระทั่งความเป็นไปได้ในการติดตั้งซอฟต์แวร์เพิ่มเติมเพื่อขยายฟังก์ชันการทำงาน หากคุณเคยอยากลองใช้ pfSense แต่ไม่รู้ว่าจะเริ่มจากตรงไหนวันนี้ในบทความนี้เราจะแสดงวิธีกำหนดค่าการเชื่อมต่ออินเทอร์เน็ตวิธีสร้าง VLAN เพื่อแบ่งกลุ่มการรับส่งข้อมูลกำหนดค่าเซิร์ฟเวอร์ DHCP ด้วย DHCP แบบคงที่ที่สอดคล้องกันและแม้แต่กำหนดค่าไฟล์ DNS เซิร์ฟเวอร์ UPnP และเพื่อเปิดพอร์ตใน NAT (การส่งต่อพอร์ต)

สิ่งแรกที่เราต้องทำคือป้อน pfSense ด้วยเกตเวย์เริ่มต้น ตามค่าเริ่มต้นเรามีสองอินเทอร์เฟซที่มีการกำหนดค่าต่อไปนี้:

- WAN: กำหนดค่าเป็นไคลเอ็นต์ DHCP โดยไม่มี VLAN หรือการกำหนดค่าเพิ่มเติมใด ๆ ไม่อนุญาตให้เข้าถึงการดูแลระบบโดยค่าเริ่มต้น

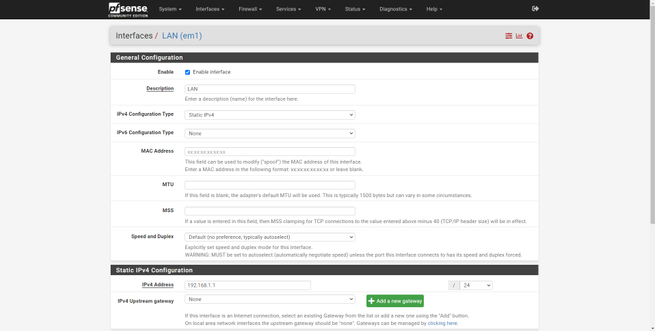

- LAN: กำหนดค่าด้วย 192.168.1.1/24 และเปิดใช้งาน DHCP อนุญาตให้เข้าถึงการดูแลระบบได้โดยค่าเริ่มต้น

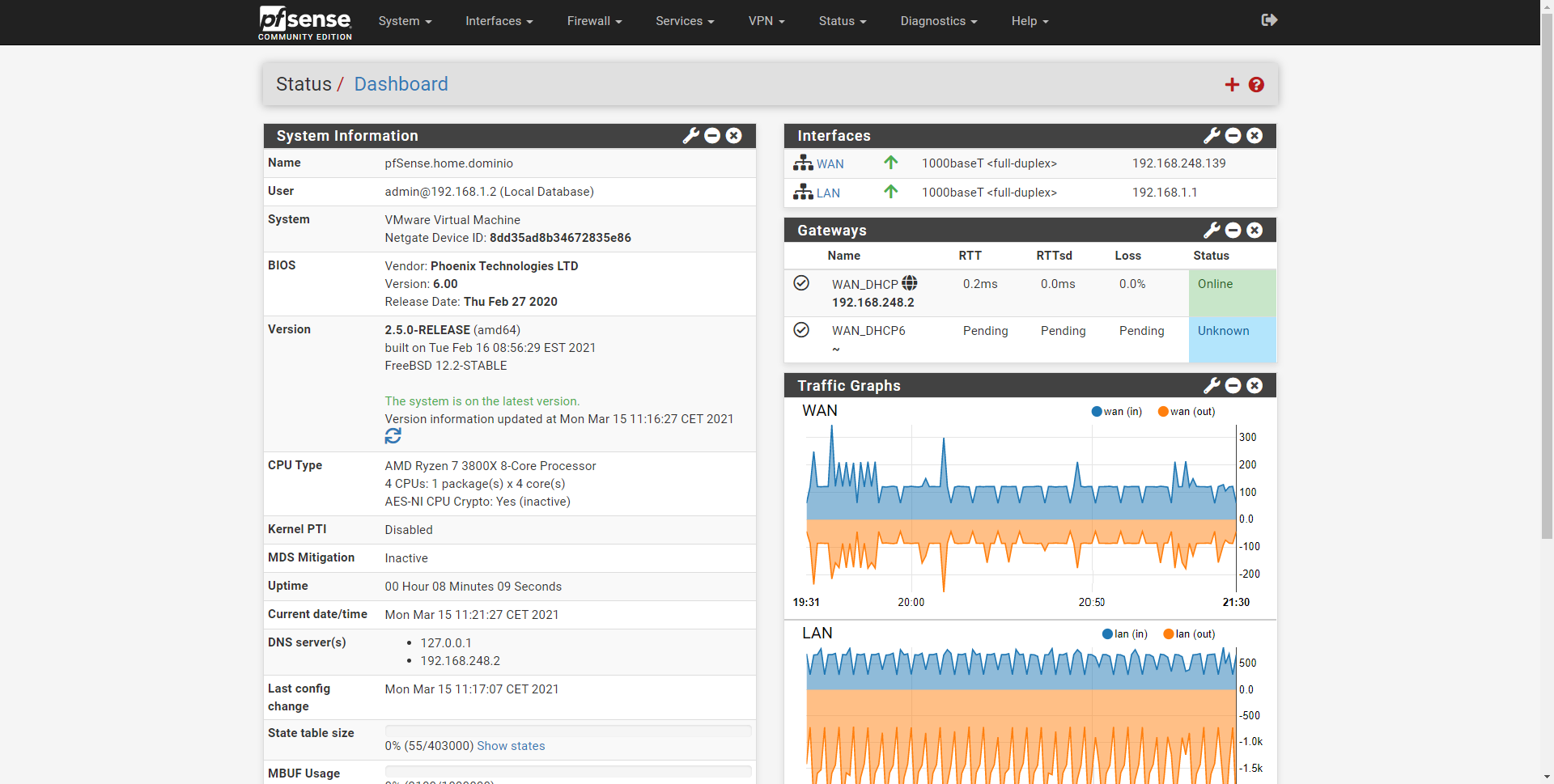

ดังนั้นในการเข้าถึงการดูแลระบบไฟร์วอลล์และเราเตอร์เราต้องใส่ https://192.168.1.1 ในแถบที่อยู่ชื่อผู้ใช้คือ“ ผู้ดูแลระบบ” และรหัสผ่านคือ“ pfsense” ดังนั้นเราจะเข้าถึงเมนูการกำหนดค่าผ่านเว็บโดยตรง ซึ่งเราสามารถดูสิ่งต่อไปนี้:

ตั้งค่าการเชื่อมต่ออินเทอร์เน็ต

pfSense ได้รับการออกแบบมาเพื่อเชื่อมต่อโดยตรงกับอินเทอร์เน็ตและมีที่อยู่ IP สาธารณะที่ผู้ให้บริการจัดเตรียมไว้เป็นสิ่งสำคัญมากที่จะต้องมี IP สาธารณะและไม่อยู่เบื้องหลัง CGNAT มิฉะนั้นเราจะไม่สามารถทำการส่งต่อพอร์ตหรือเข้าถึง pfSense จากระยะไกลได้ ตัวเอง ในสเปนเป็นเรื่องปกติมากที่ผู้ให้บริการ FTTH จะใช้ VLAN ID ที่แตกต่างกันเพื่อเชื่อมต่อกับอินเทอร์เน็ต ในบางครั้งเช่น Movistar / O2 เราสามารถวางเราเตอร์ในตำแหน่งผู้ใช้คนเดียวและกำหนดค่าเฉพาะ PPPoE แต่ในโอกาสอื่น ๆ เช่น Grupo Masmovil เราต้องกำหนดค่า VLAN ID ในอินเทอร์เน็ต WAN เพื่อให้ทำงานได้มิฉะนั้น เราจะไม่มีการเชื่อมต่อกับอินเทอร์เน็ต

หากผู้ให้บริการของคุณจำเป็นต้องใช้ VLAN ID ใน pfSense เราต้องทำตามขั้นตอนที่มีรายละเอียดด้านล่างหากคุณไม่ต้องการ VLAN คุณสามารถข้ามขั้นตอนนี้ได้:

- ไปที่ " การกำหนดอินเทอร์เฟซ / อินเทอร์เฟซ «ในแท็บ« VLANs »เป็นที่ที่เราจะต้องสร้างมันขึ้นมา

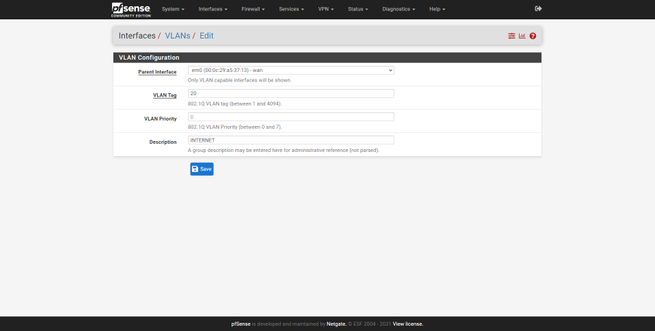

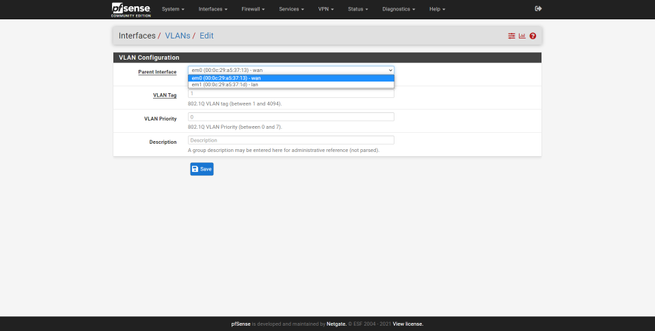

- อินเทอร์เฟซผู้ปกครอง : ตรวจสอบให้แน่ใจว่าเราเลือกพอร์ตที่กำหนดให้กับอินเทอร์เน็ต WAN ไม่ใช่ LAN

- แท็ก VLAN : สร้าง VLAN ID ที่สอดคล้องกับการเชื่อมต่ออินเทอร์เน็ตใน Movistar / O2 คือ 6 ใน Indirect Masmovil Group คือ VLAN ID 20 ซึ่งขึ้นอยู่กับแต่ละโอเปอเรเตอร์

- ลำดับความสำคัญของ VLAN : เราสามารถเว้นว่างไว้ได้

- รายละเอียด : เราใส่ชื่อที่สื่อความหมายเช่น "อินเทอร์เน็ต"

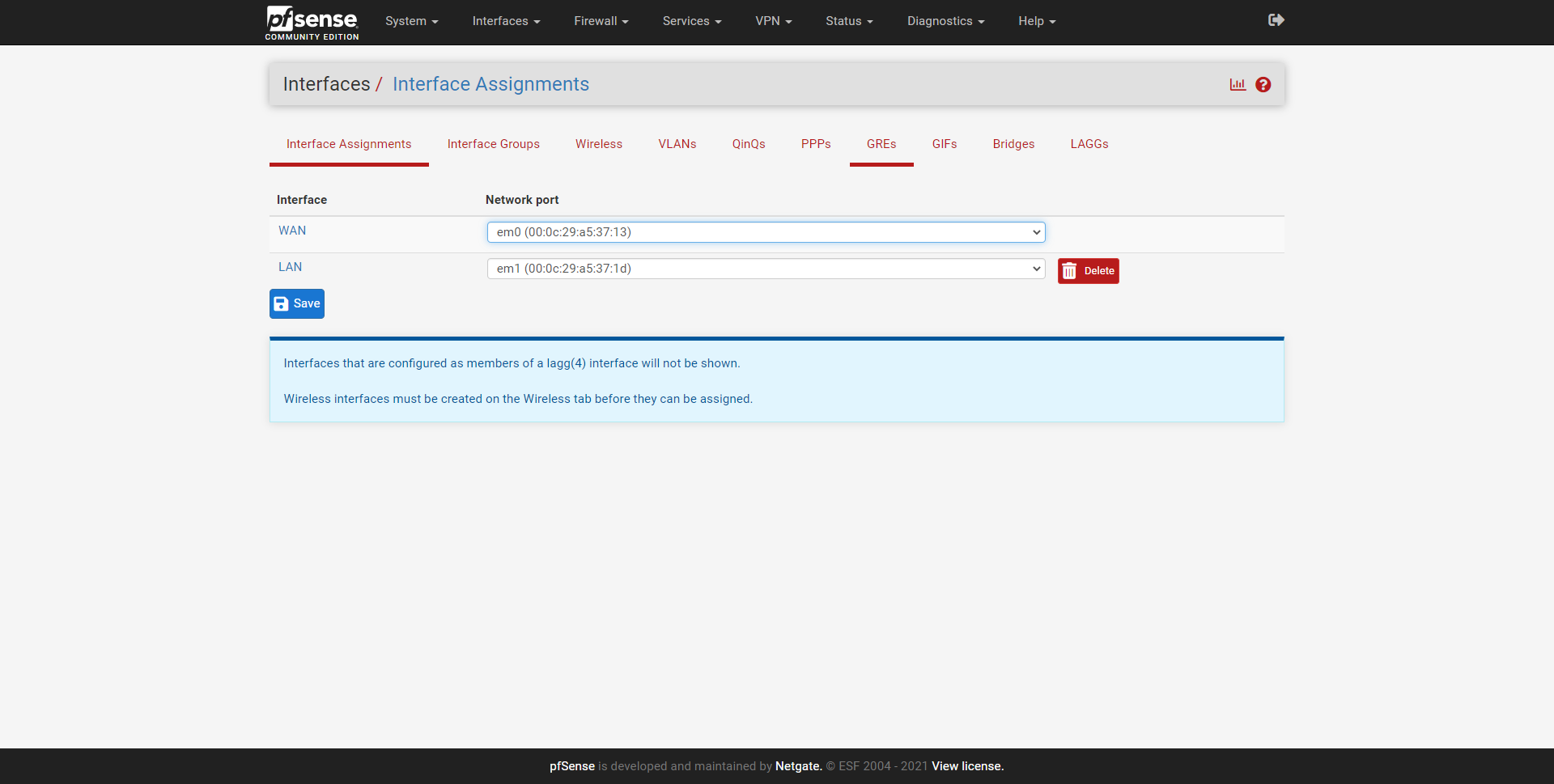

เมื่อเราสร้าง VLAN แล้วเราจะต้องใช้งานบนอินเทอร์เน็ต WAN เรากลับไปที่ไฟล์ การกำหนดอินเทอร์เฟซ / อินเทอร์เฟซ เมนูและในส่วน WAN เราเลือก“ VLAN 20 บน em0” นั่นคือ VLAN ที่เราเพิ่งสร้างขึ้น เมื่อเสร็จแล้วให้คลิกที่“ บันทึก” เพื่อบันทึกการเปลี่ยนแปลง

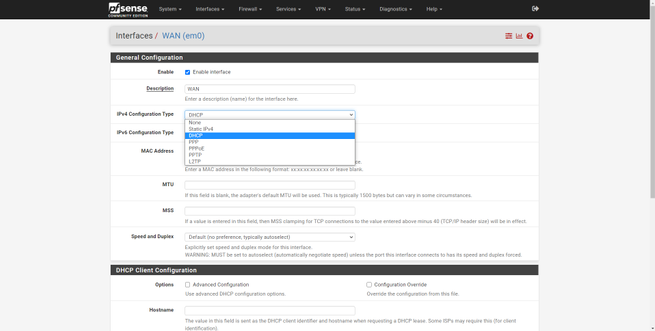

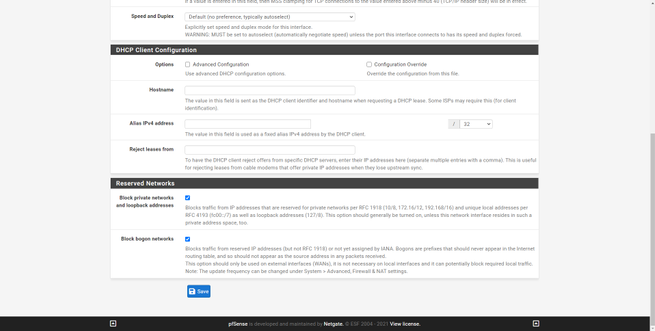

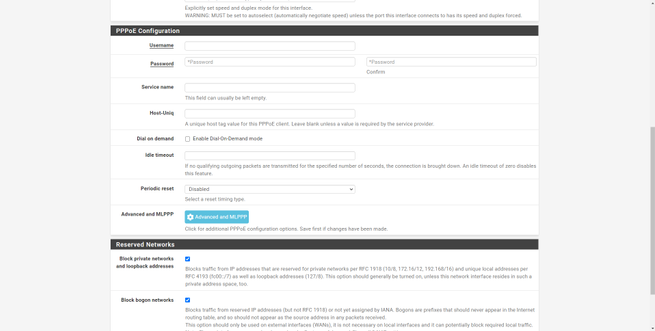

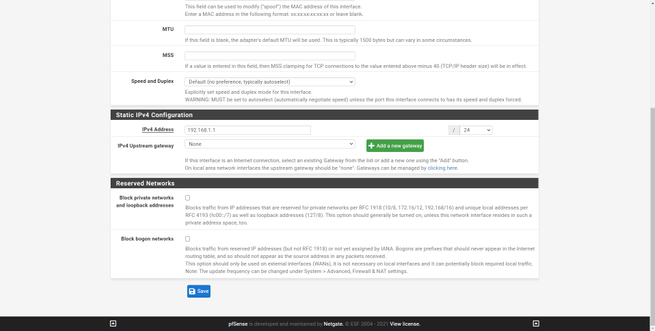

ตอนนี้เราจะต้องไปที่ " อินเทอร์เฟซ / WAN ” และดำเนินการกำหนดค่าที่ผู้ให้บริการจัดเตรียมไว้เช่น Grupo Masmovil ใช้ DHCP แต่ Movistar / O2 ใช้ PPPoE ขึ้นอยู่กับผู้ให้บริการเราจะมีการเชื่อมต่อประเภทใดประเภทหนึ่งชื่อผู้ใช้ / รหัสผ่านหรืออื่น ๆ แต่ตัวเลือกทั้งหมดสำหรับ WAN อยู่ในส่วนนี้ ขอแนะนำอย่างยิ่งให้เลือกช่องสองช่องที่ด้านล่างทั้ง“ บล็อกเครือข่ายส่วนตัวและที่อยู่ลูปแบ็ค” และ“ บล็อกเครือข่ายโบกอน” เพื่อวางกฎในไฟร์วอลล์ที่บล็อกเครือข่ายเหล่านี้บนอินเทอร์เน็ต WAN

ณ จุดนี้เราควรมีการเชื่อมต่ออินเทอร์เน็ตโดยไม่มีปัญหาได้รับ IP สาธารณะของโอเปอเรเตอร์และเซิร์ฟเวอร์ DNS ที่พวกเขาให้เราในระดับเครือข่าย

สร้าง VLAN เพื่อแบ่งกลุ่มการเข้าชม

VLAN (LAN เสมือน) ช่วยให้เราสามารถแยกการรับส่งข้อมูลของเครือข่ายต่างๆเพื่อเพิ่มความปลอดภัยของเครือข่ายเราสามารถสร้าง VLAN หลายตัวเพื่อแยกเครือข่ายและมีระดับการอนุญาตและการเข้าถึงที่แตกต่างกันในแต่ละเครือข่ายท้องถิ่นที่สร้างขึ้น สถาปัตยกรรมเครือข่ายทั่วไปประกอบด้วยการสร้าง VLAN ทั้งหมดใน pfSense และการเชื่อมต่อสายเคเบิลจากพอร์ตทางกายภาพของ LAN ไปยังพอร์ตของสวิตช์ที่จัดการได้ในโหมดท้ายรถด้วยวิธีนี้เราจะส่งผ่าน VLAN ทั้งหมดไปยังพวกเขา (พร้อมป้ายกำกับ) ที่สร้างขึ้นในสวิตช์เป็น pfSense เพื่อทำการกำหนดเส้นทางระหว่าง vlan และยังมีความเป็นไปได้ในการกำหนดค่ากฎต่างๆ

สิ่งแรกที่เราต้องทำเพื่อสร้าง VLAN บน LAN คือไปที่ " การกำหนดอินเทอร์เฟซ / อินเทอร์เฟซ "ส่วน

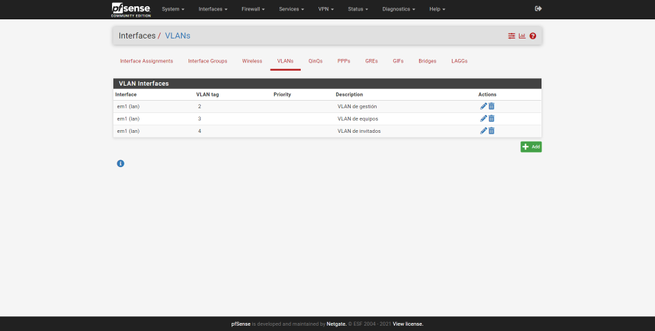

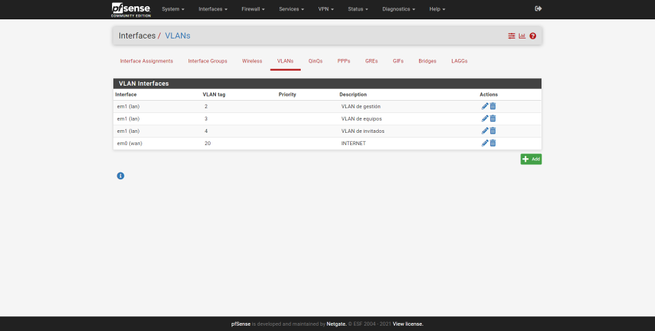

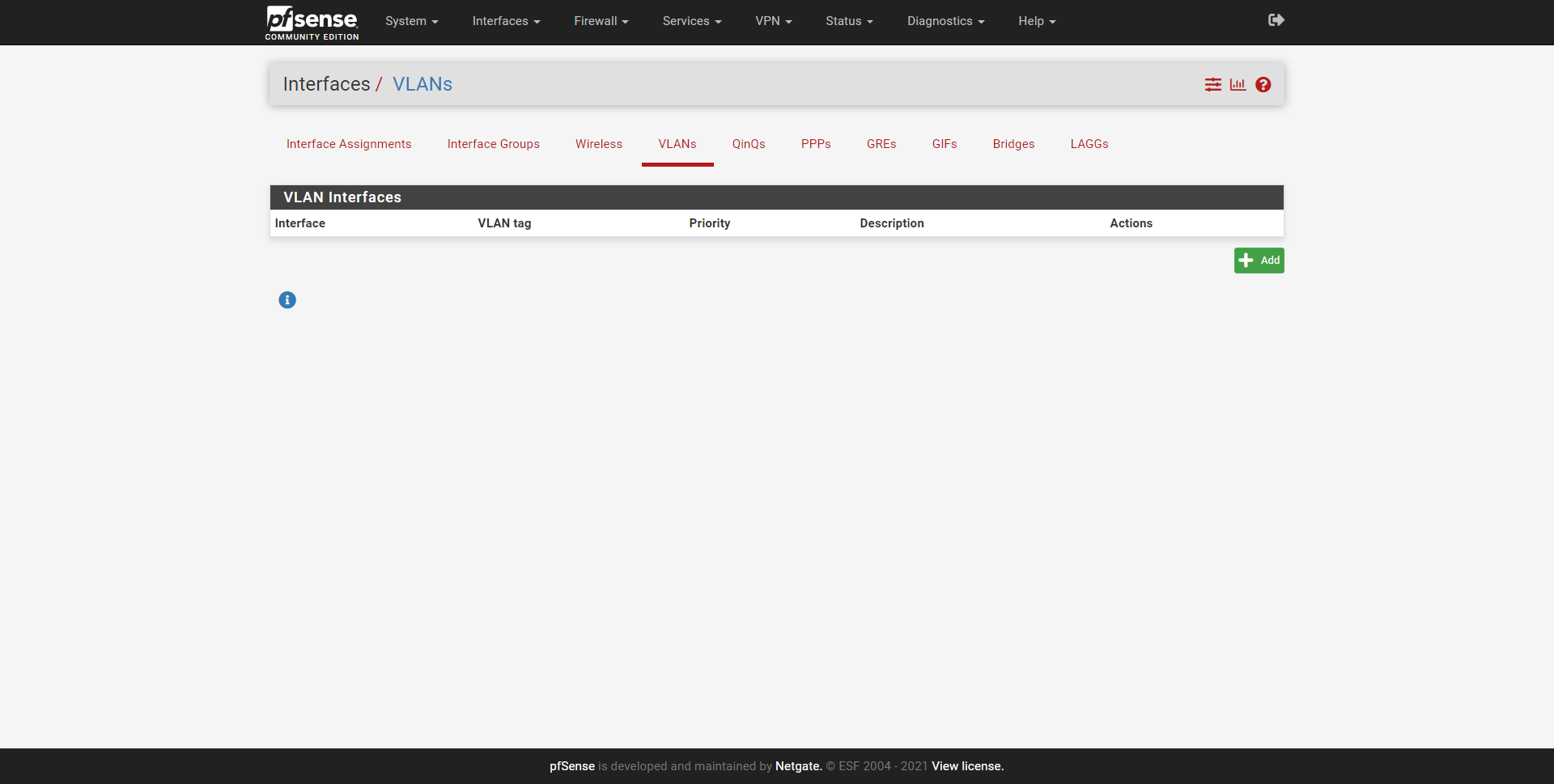

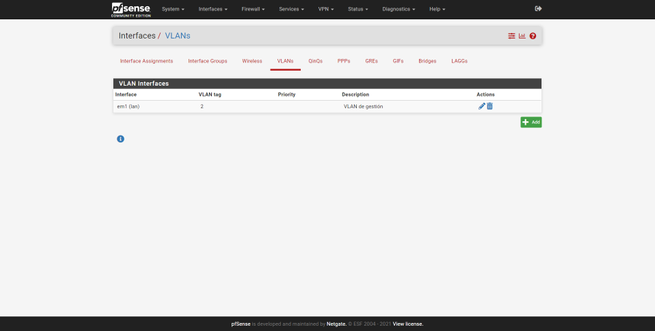

เมื่อมาที่นี่เราคลิกที่ส่วน VLAN เพื่อสร้างอย่างถูกต้องโดยค่าเริ่มต้นเราไม่ได้สร้าง VLAN ใด ๆ ดังที่คุณเห็นด้านล่าง:

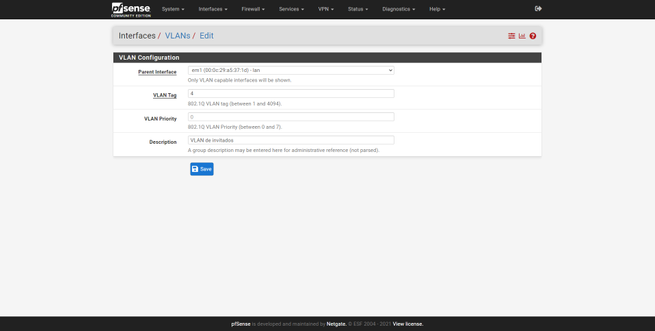

ในการสร้าง VLAN ใหม่ให้คลิกที่«เพิ่ม»จากนั้นทำตามขั้นตอนต่อไปนี้:

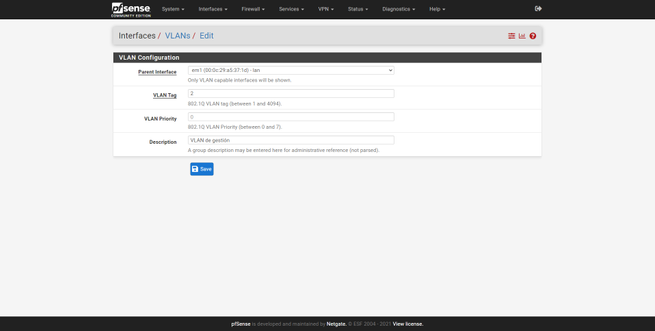

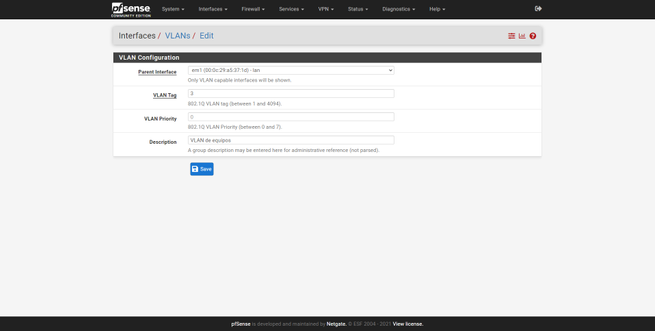

- อินเทอร์เฟซผู้ปกครอง : ตรวจสอบให้แน่ใจว่าเราเลือกพอร์ตที่กำหนดให้กับ LAN (ไม่ใช่สำหรับอินเทอร์เน็ต WAN)

- แท็ก VLAN : สร้าง VLAN ID ที่สอดคล้องกับสวิตช์

- ลำดับความสำคัญของ VLAN : เราสามารถเว้นว่างไว้ได้

- รายละเอียด : เราใส่ชื่อที่สื่อความหมายเช่น«การจัดการ»

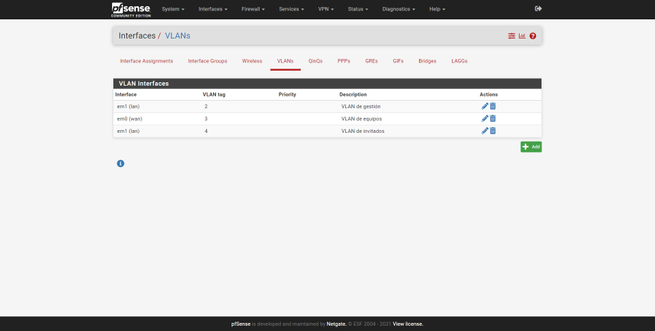

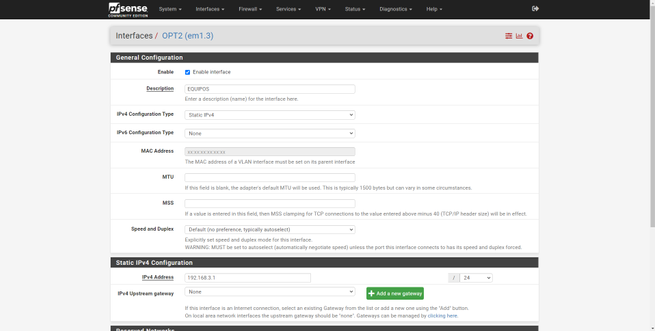

เราสามารถสร้าง VLAN ทั้งหมดที่เราต้องการโดย "แขวน" ไว้บนอินเทอร์เฟซ LAN จริง ตัวอย่างเช่นเราได้สร้าง VLAN เพิ่มเติมสองรายการ VLAN หนึ่งรายการสำหรับทีมและอีกหนึ่งรายการสำหรับแขก ขั้นตอนเหมือนกันทุกประการ:

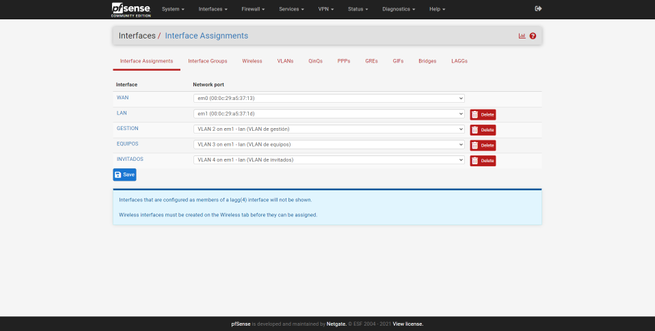

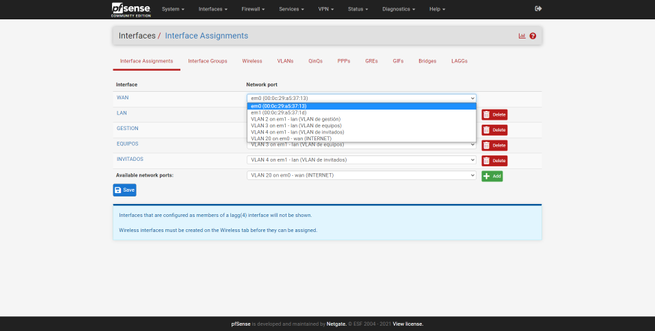

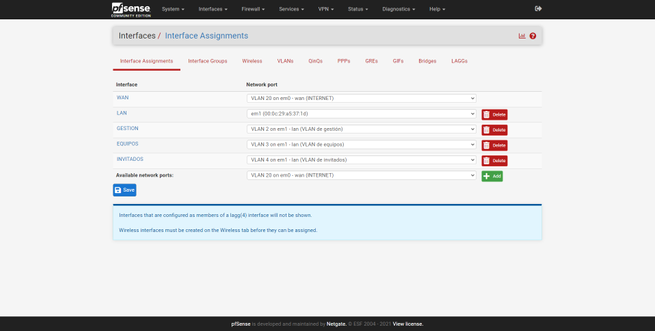

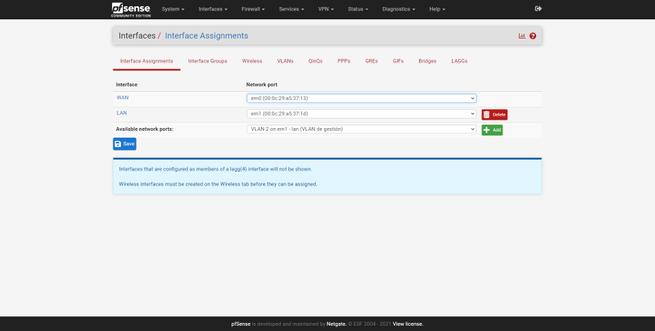

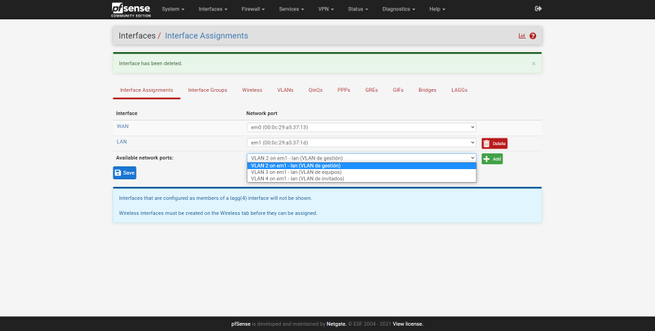

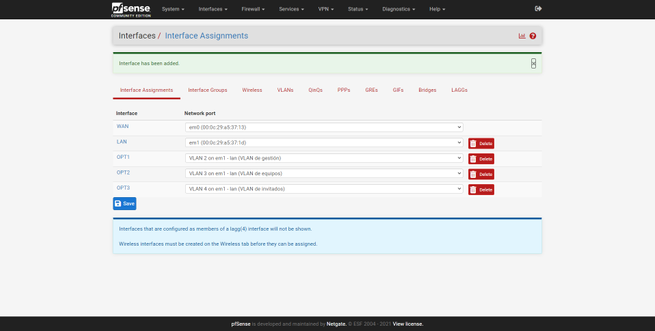

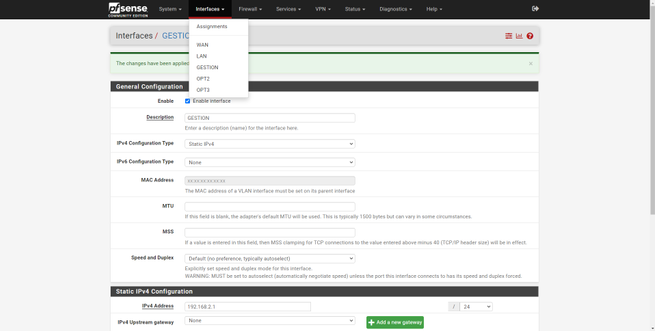

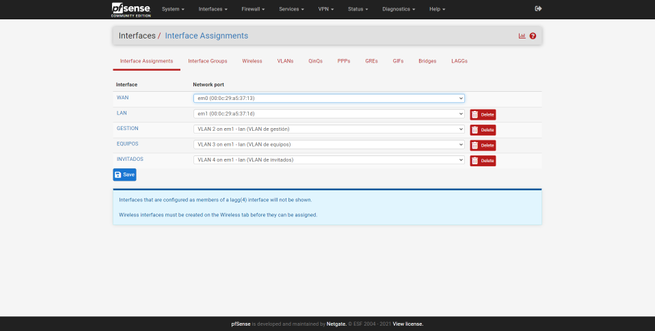

เมื่อสร้างแล้วเราจะกลับไปที่« การกำหนดอินเทอร์เฟซ / อินเทอร์เฟซ «ที่นี่เราสามารถดูข้อมูลสรุปของอินเทอร์เฟซทางกายภาพและพอร์ตเครือข่าย โดยค่าเริ่มต้นเราจะมีอินเทอร์เน็ต WAN (มีหรือไม่มี VLAN) และ LAN ด้วย ในการเพิ่มอินเทอร์เฟซใหม่เหล่านี้ลงใน LAN เราเพียงแค่เลือกอินเทอร์เฟซ« VLAN 2 บน em1 …»แล้วคลิกที่«เพิ่ม»และเหมือนกับอินเทอร์เฟซอื่น ๆ ดังที่คุณเห็นในภาพหน้าจอต่อไปนี้:

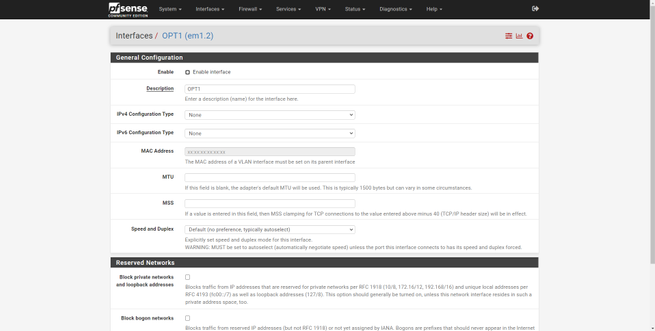

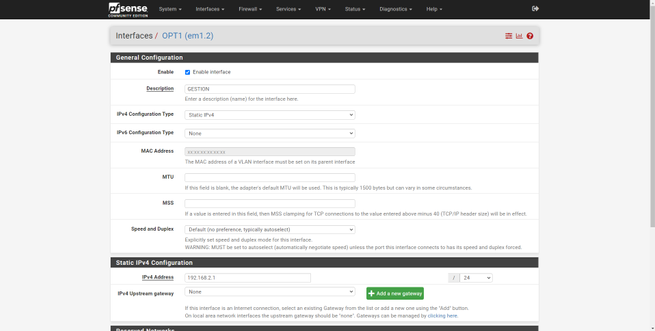

เมื่อเราสร้างเสร็จแล้วทั้งหมดจะปรากฏในเมนูแบบเลื่อนลง“ อินเทอร์เฟซ” โดยมีชื่อเริ่มต้นคือ“ OPT1”,“ OPT2” เป็นต้น ตามค่าเริ่มต้นเราเปิดใช้งานอินเทอร์เฟซ LAN พร้อมที่อยู่ IPv4 ส่วนตัวที่สอดคล้องกันตามการกำหนดค่านี้เราสามารถทำสิ่งที่เหลือได้:

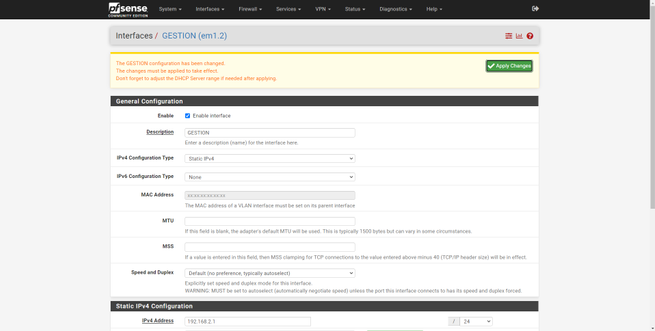

การกำหนดค่าของอินเทอร์เฟซที่เหลือเหมือนกันทุกประการเราจะต้องเปิดใช้งานใส่ชื่อที่สื่อความหมายใส่การกำหนดค่า IPv4 และ / หรือ IPv6 ที่เกี่ยวข้องบันทึกการเปลี่ยนแปลงและนำไปใช้

เมื่อกำหนดค่าแล้วเราจะเห็นว่าตอนนี้เปลี่ยนชื่อแล้วเราจะต้องทำเช่นเดียวกันกับคนอื่น ๆ เมื่อเราดำเนินการเสร็จสิ้นในส่วน "การมอบหมายอินเทอร์เฟซ" เราจะสามารถดูชื่อที่เราตั้งให้กับแต่ละชื่อได้

ตอนนี้เมื่อเราเชื่อมต่ออุปกรณ์ต่าง ๆ กับสวิตช์ใน VLAN การเข้าถึงเฉพาะเราสามารถเข้าถึงซับเน็ตภายในเครื่องนี้ได้ แต่เราต้องจำไว้ว่าเซิร์ฟเวอร์ DHCP ยังไม่ได้เปิดใช้งานใน VLAN ที่สร้างขึ้นใหม่เหล่านี้มันเป็นสิ่งต่อไปที่เรากำลังจะไป เพื่อกำหนดค่า

LAN เชื่อมต่อเซิร์ฟเวอร์ DHCP

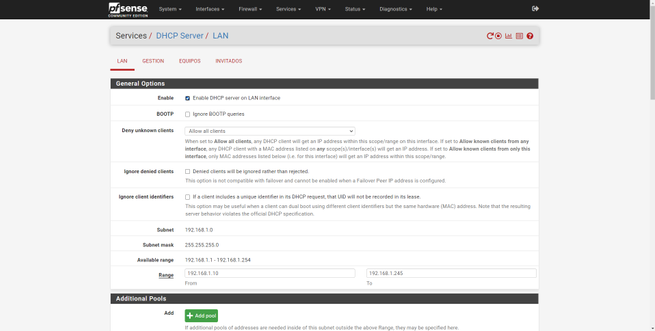

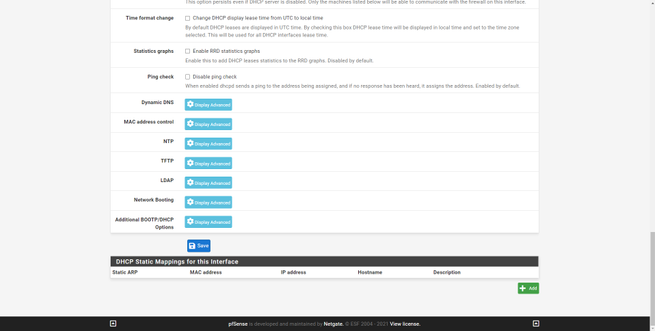

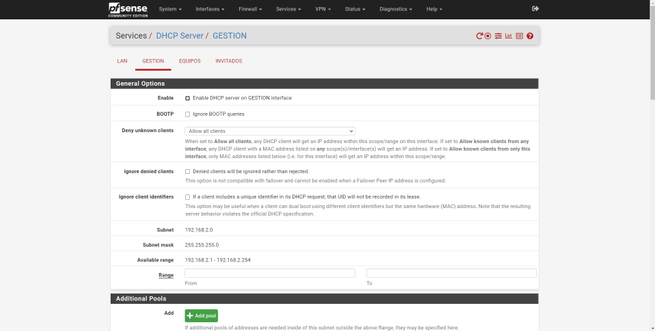

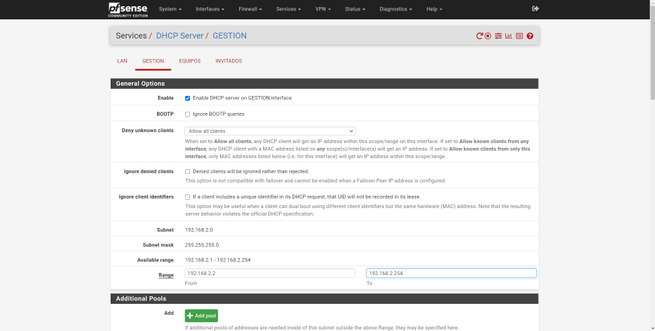

โดยปกติ VLAN แต่ละตัวจะมีการกำหนดค่าเซิร์ฟเวอร์ DHCP ในการดำเนินการนี้ให้ไปที่ส่วน“ บริการ / เซิร์ฟเวอร์ DHCP” ด้านล่างเราจะมีแท็บ LAN การจัดการทีมและแขกซึ่งเป็นเครือข่ายเดียวกันกับที่เราสร้างไว้ก่อนหน้านี้ ที่นี่เราสามารถดูซับเน็ตที่แต่ละอินเทอร์เฟซเป็นของและช่วง DHCP ที่เราสามารถให้ได้มากที่สุด

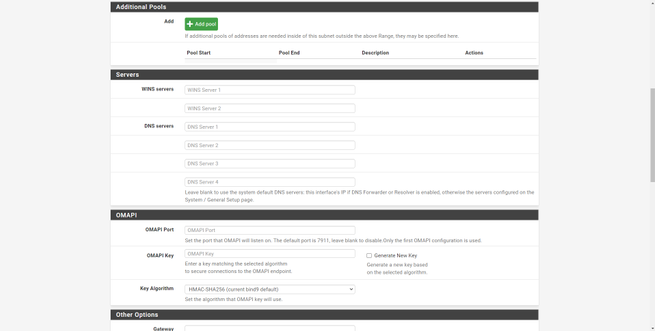

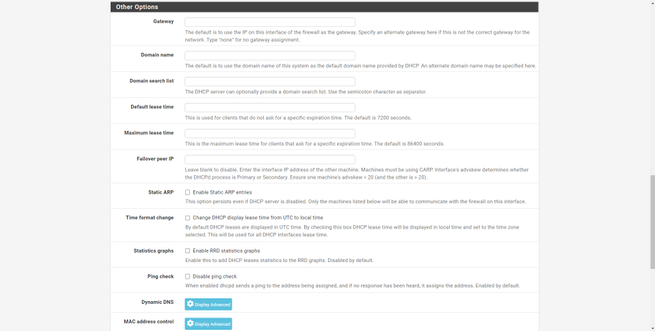

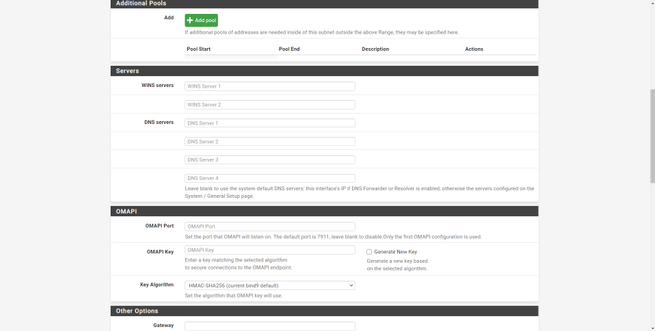

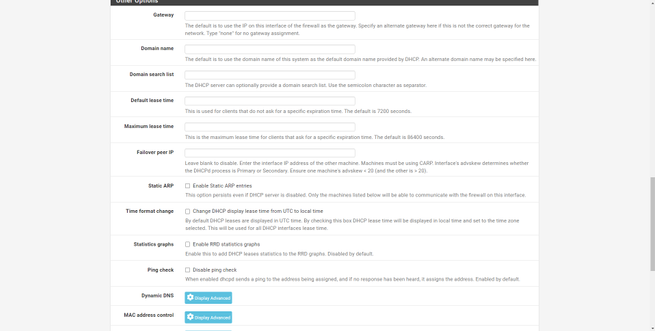

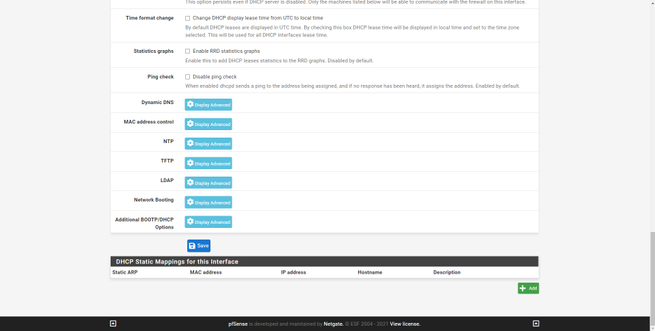

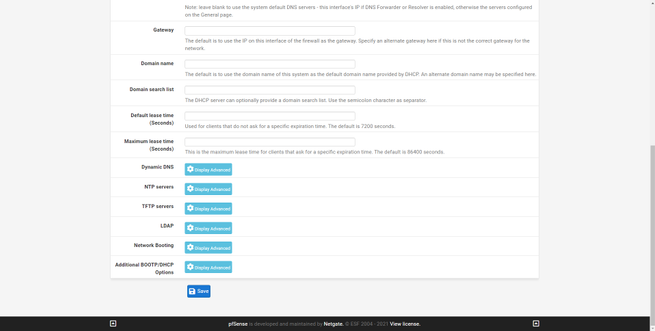

ในการกำหนดค่าเซิร์ฟเวอร์ DHCP สิ่งที่เราทำได้คือตั้งค่าคอนฟิกเดียวกันกับ LAN โดยเปลี่ยนเฉพาะซับเน็ต ด้วยวิธีนี้เราจะตรวจสอบให้แน่ใจว่าทุกอย่างทำงานได้ดี ในเมนูเหล่านี้เรายังสามารถเพิ่ม "พูล" หลายตัวและกำหนดเซิร์ฟเวอร์ WINS และ DNS บางตัวเรายังมีตัวเลือกการกำหนดค่าขั้นสูงที่เรามีอยู่ที่ด้านล่าง

ตัวเลือกการกำหนดค่าของเครือข่ายอื่น ๆ ที่เราเพิ่งสร้างขึ้นนั้นเหมือนกับใน LAN ทุกประการสิ่งที่เราต้องคำนึงถึงคือการกำหนดช่วงไว้ในซับเน็ตเดียวกันและมีโฮสต์เพียงพอสำหรับเครือข่ายที่จะทำงาน อย่างถูกต้อง

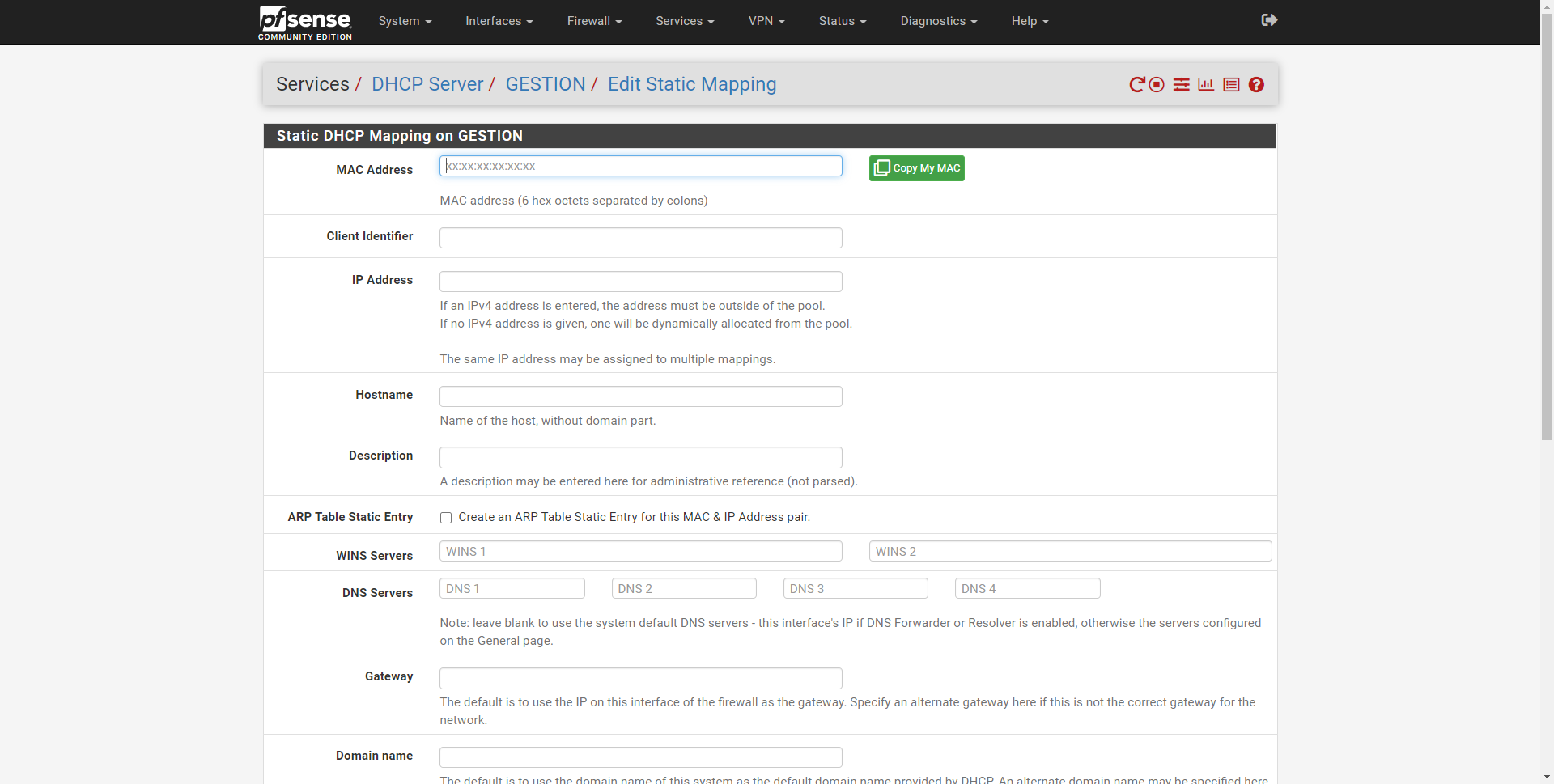

DHCP แบบคงที่

DHCP แบบคงที่คือการทำงานของเซิร์ฟเวอร์ DHCP ที่ช่วยให้เราสามารถจัดหา IP ส่วนตัวเดียวกันให้กับการ์ดเครือข่ายเดียวกันได้ การใส่ที่อยู่ MAC ของการ์ดเครือข่ายและ IP ส่วนตัวที่เราต้องการให้มีเซิร์ฟเวอร์ DHCP จะให้ข้อมูลเหมือนกันเสมอ ในส่วนนี้สิ่งเดียวที่เราจะต้องกรอกมีดังต่อไปนี้:

- ที่อยู่ MAC

- ที่อยู่ IP

- ชื่อโฮสต์: เพื่อตั้งชื่อและเข้าถึงผ่านโดเมน

- คำอธิบาย: ชื่อที่สื่อความหมาย

- คลิกที่«สร้าง ARP Table Static »เพื่อเชื่อมโยง IP และ MAC

ต่อไปเรามีความเป็นไปได้ที่จะกำหนดเซิร์ฟเวอร์ WINS และ DNS รวมถึงพารามิเตอร์อื่น ๆ หากเราปล่อยทุกอย่างว่างไว้ระบบจะสืบทอดการกำหนดค่าจากพูลหลักโดยอัตโนมัติดังนั้นเราจึงไม่ต้องกังวล

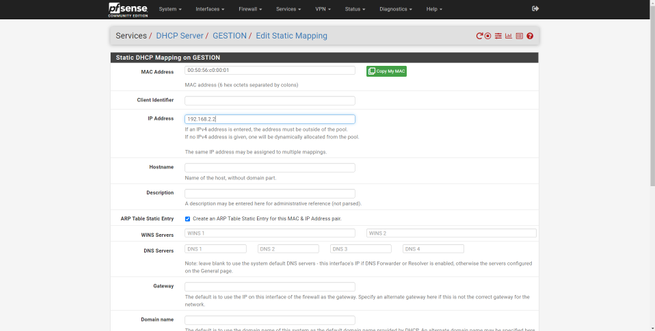

จากนั้นคุณสามารถดูวิธีการใช้ MAC ของพีซีและ IP ที่เราต้องการได้ก็จะต้องใส่ชื่อโฮสต์และคำอธิบาย

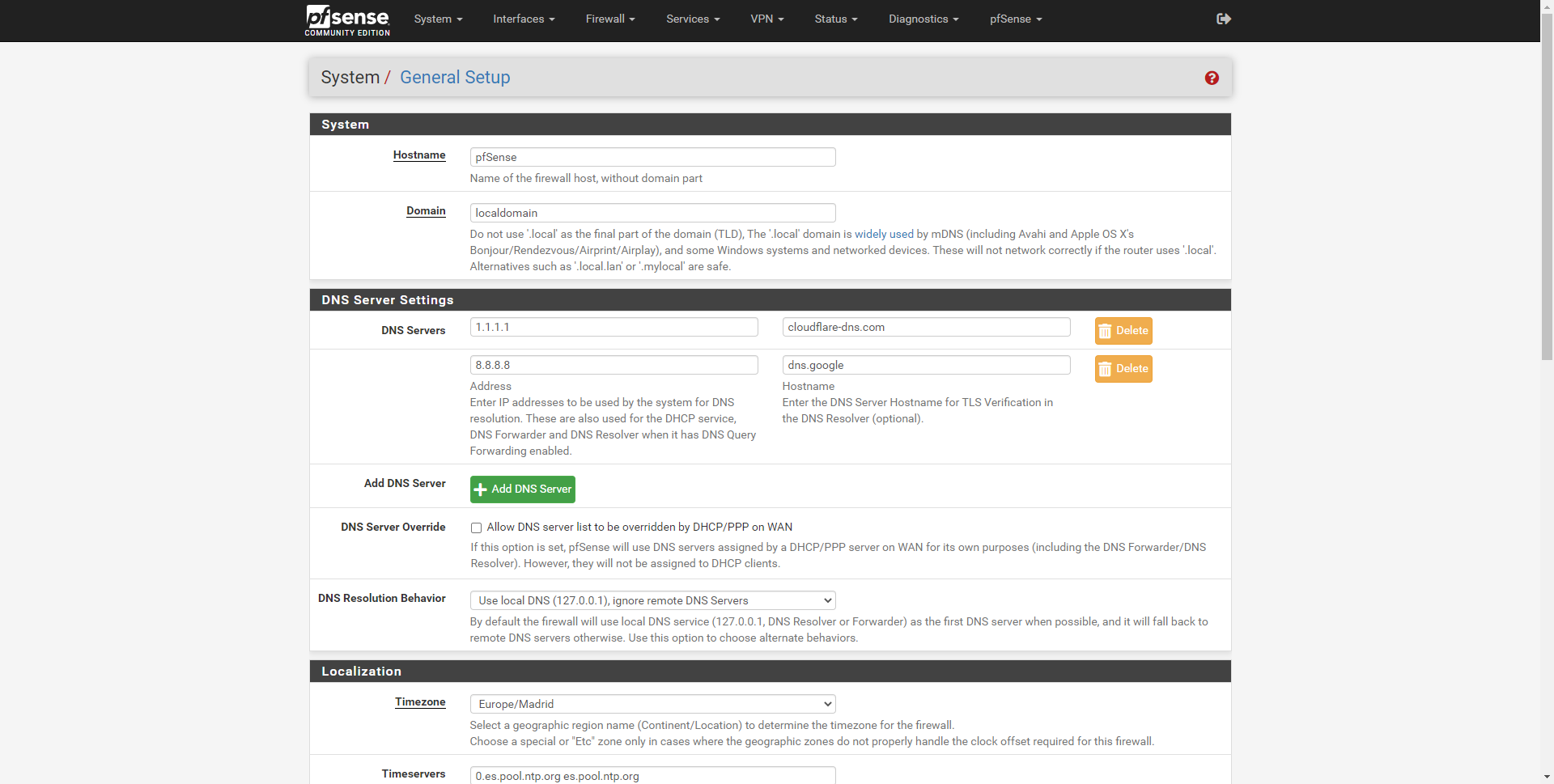

กำหนดค่าเซิร์ฟเวอร์ DNS และ DNS Resolver

ในการกำหนดค่าเซิร์ฟเวอร์ DNS เราต้องไปที่« การตั้งค่าระบบ / ทั่วไป «ที่นี่เราต้องรวมเซิร์ฟเวอร์ DNS ที่เราต้องการทีละเซิร์ฟเวอร์โดยค่าเริ่มต้นจะมีเซิร์ฟเวอร์ DNS แต่เราสามารถเพิ่มเซิร์ฟเวอร์สำรองได้ นอกจากนี้เราสามารถใส่ชื่อโฮสต์ของเซิร์ฟเวอร์ DNS สำหรับการตรวจสอบ TLS ได้ตราบใดที่เราต้องการให้ DNS ผ่าน TLS ใน pfSense ของเรา

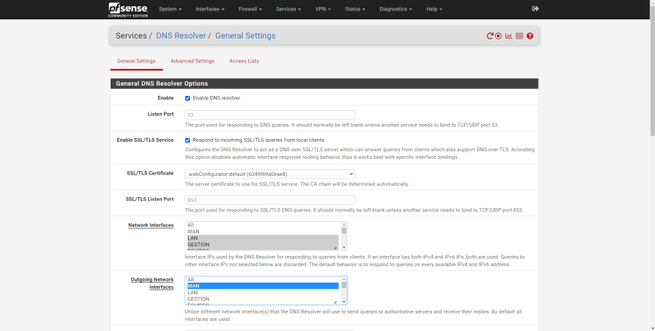

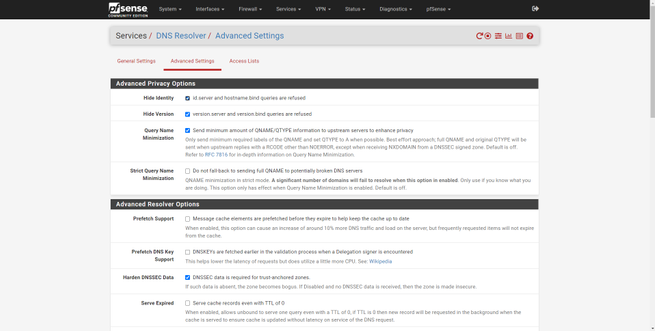

สิ่งที่สำคัญที่สุดคือในส่วน“ Service / DNS Resolver” ที่นี่เราเปิดใช้งานและอนุญาตให้ลูกค้าส่งคำถามถึงเราแม้ว่าจะเป็นเรื่องปกติที่ไคลเอ็นต์จะส่งแบบสอบถามผ่านพอร์ต 53 เสมอโดยไม่ต้องใช้ SSL / TLS ก็จะไม่เป็นเช่นนั้น มีไคลเอนต์ติดตั้ง ตัวเลือกการกำหนดค่าที่เหลือคือการกำหนดตำแหน่งที่จะ "รับฟัง" คำขอของลูกค้าในส่วน "เครือข่าย อินเทอร์เฟซ "เราเลือกเฉพาะสิ่งที่เราต้องการ LAN การจัดการทีมแขกและ" localhost "เพื่อให้ pfSense ถามตัวเองเกี่ยวกับ DNS

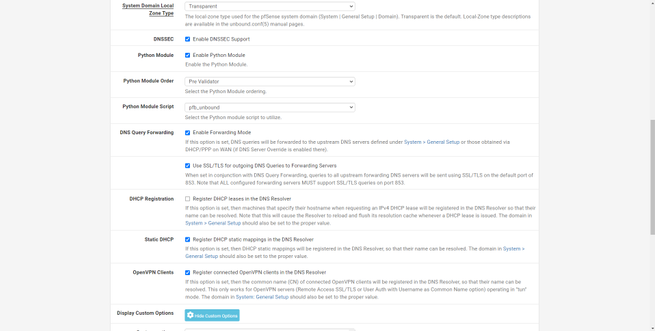

เราจะต้องกำหนดส่วนต่อประสานการออกในกรณีนี้คือ WAN ตัวเลือกที่เหลือคือการเปิดใช้งานการสนับสนุน DNSSEC เปิดใช้งานโมดูล python ที่ใหม่สำหรับ pfSense และตัวเลือกขั้นสูงอื่น ๆ สิ่งปกติคือการปิดใช้งานตัวเลือก“ DNS Query Forwarding” เพื่อให้เป็นเซิร์ฟเวอร์ DNS ของ pfSense ที่แก้ไขการสืบค้นและใช้ DNS ที่เราใส่ในภายหลัง

ในส่วน "ตัวเลือกขั้นสูง" เรามีความเป็นไปได้ที่จะกำหนดค่า DNS ผ่าน TLS เราสามารถทำได้โดยเพิ่มกฎเหล่านี้:

server:

forward-zone:

name: "."

forward-ssl-upstream: yes

forward-addr: 1.1.1.1@853

forward-addr: 8.8.8.8@853

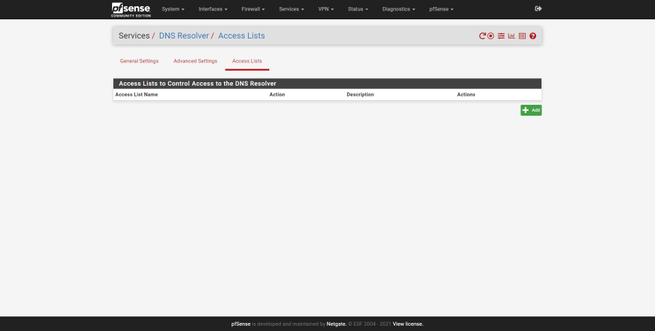

จากนั้นเรามีตัวเลือกอื่น ๆ ในแท็บอื่น ๆ ของตัวแก้ไข DNS โดยหลักการแล้วเราไม่ควรแตะต้องพวกมัน แต่จะช่วยให้เราสามารถกำหนดค่าตัวเลือกขั้นสูงที่เกี่ยวข้องกับเซิร์ฟเวอร์ DNS และยังสร้างรายการควบคุมการเข้าถึงเพื่อใช้หรือไม่ใช้ DNS ตัวแก้ไข

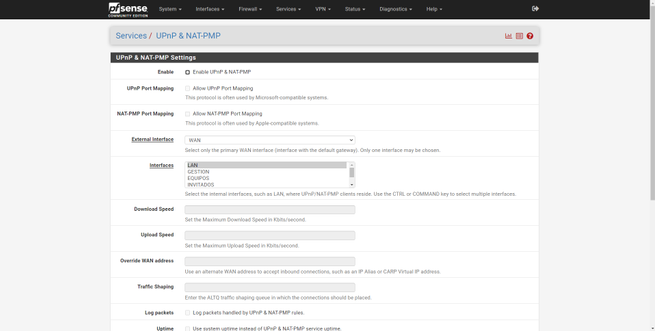

กำหนดค่า UPnP และ NAT-PMP ด้วยความปลอดภัย

UPnP เป็นโปรโตคอลที่ช่วยให้เราสามารถเปิดพอร์ตในไฟร์วอลล์ pfSense และเราเตอร์โดยอัตโนมัติเมื่อไคลเอ็นต์ร้องขอการเปิดดังกล่าว นี่เป็นความเสี่ยงต่อความปลอดภัยของเครือข่ายเนื่องจากมีความเป็นไปได้ที่แอปพลิเคชันบางตัวจะเปิดพอร์ตที่เราไม่ได้ร้องขอ เกี่ยวกับความปลอดภัยสิ่งที่ดีที่สุดที่ต้องทำคือปิดใช้งานโปรโตคอล UPnP และ NAT-PMP เสมอ

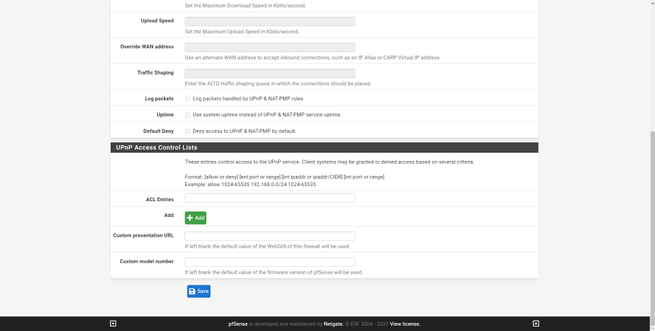

ในกรณีที่คุณต้องเปิดใช้งานใช่หรือใช่ขอแนะนำให้ทำในที่อยู่ IP ส่วนตัวที่จำเป็นเท่านั้นไม่ใช่ในเครือข่ายทั้งหมดเพื่อป้องกันอุปกรณ์ที่เหลือที่เชื่อมต่ออยู่

เปิดพอร์ตใน NAT (การส่งต่อพอร์ต)

เมื่อเราอยู่ในสภาพแวดล้อม NAT คุณอาจต้องเปิดพอร์ตเพื่อเข้าถึงบริการบางอย่างจากภายนอก หากคุณมีเซิร์ฟเวอร์ NAS ที่มี FTP VPN หรือเซิร์ฟเวอร์ SSH และคุณต้องการเข้าถึงบริการเหล่านี้ทั้งหมดจากภายนอกคุณจะต้องเปิดพอร์ตต่างๆใน NAT เพื่อให้สามารถเริ่มการเชื่อมต่อได้ หากคุณเปิดพอร์ตใน NAT แต่คุณมี CG-NAT ของโอเปอเรเตอร์จะไม่มีประโยชน์สำหรับคุณ

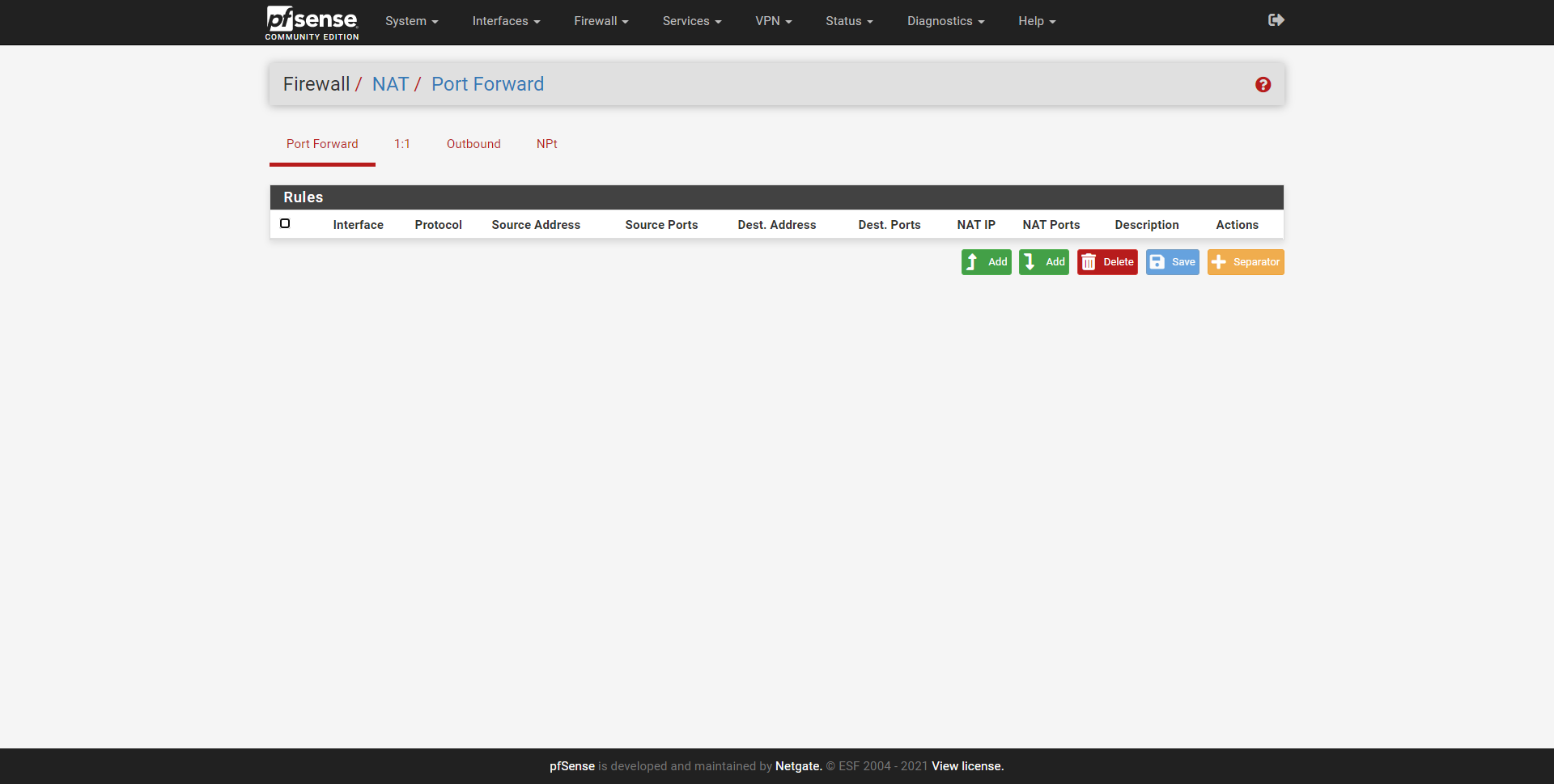

ในการเปิด NAT สิ่งแรกที่เราต้องทำคือไปที่ส่วน "Firewall / NAT" และในแท็บ "Port forward" ให้สร้างกฎใหม่

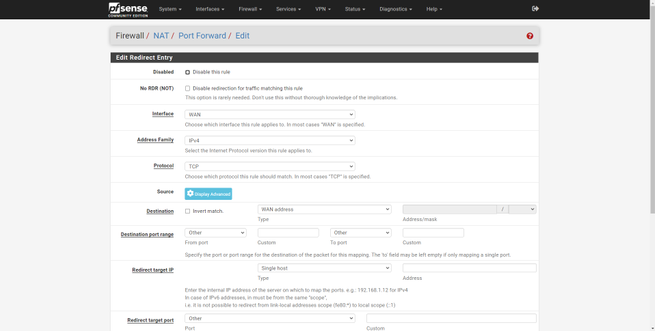

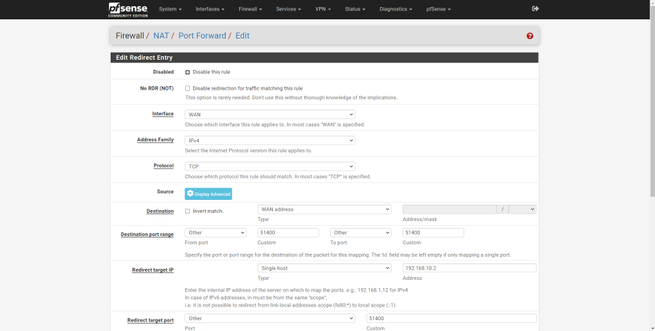

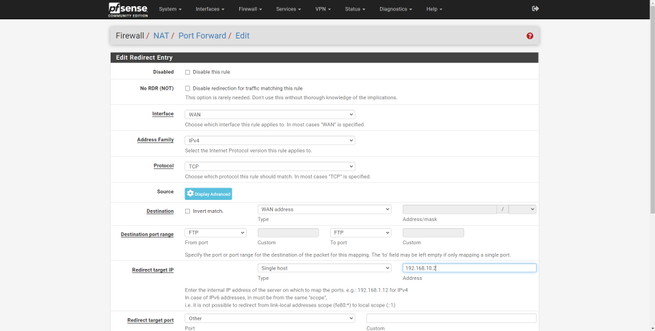

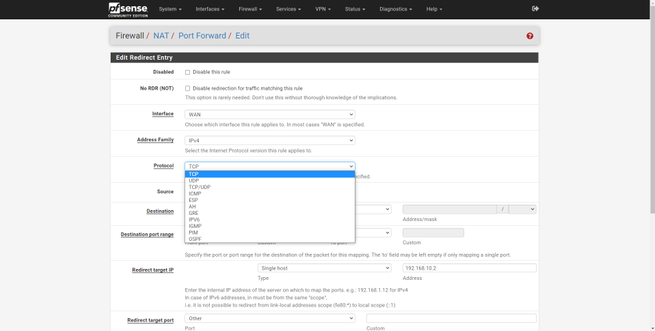

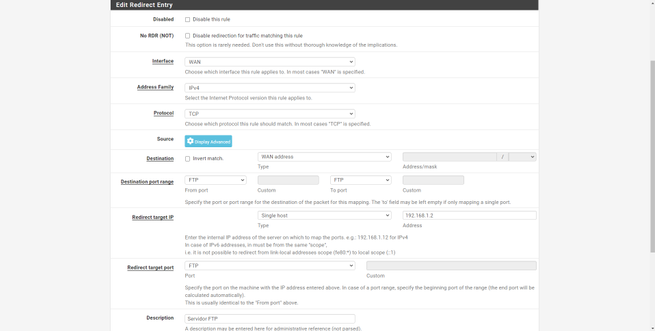

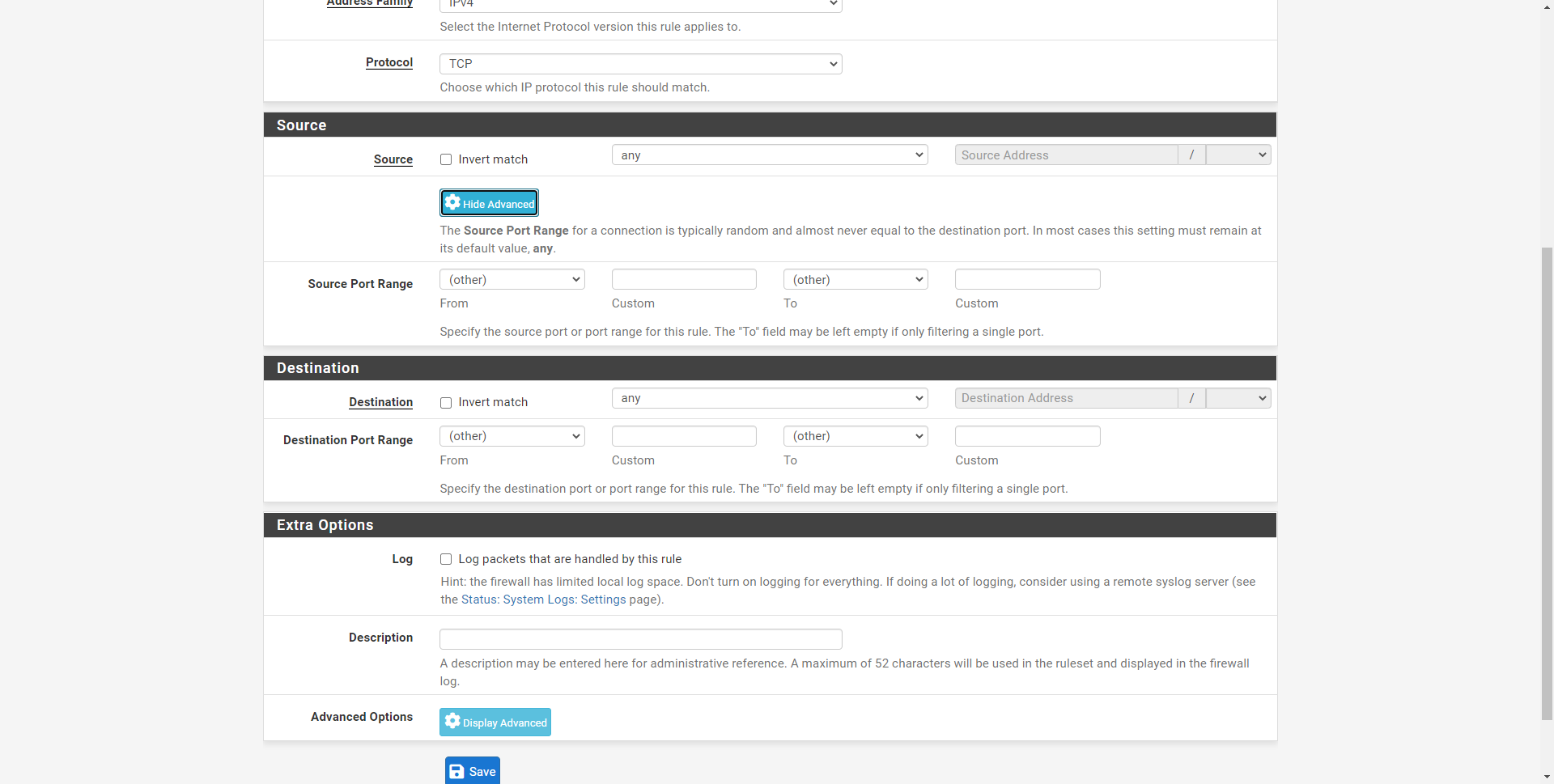

ในเมนูนี้เราจะมีตัวเลือกการกำหนดค่าที่แตกต่างกัน แต่โดยพื้นฐานแล้วสิ่งที่เราจะต้องกรอกมีดังต่อไปนี้:

- อินเตอร์เฟซ : วาน

- ที่อยู่ครอบครัว :IPv4

- โปรโตคอล : เราเลือกโปรโตคอลในตัวอย่างคือ TCP

- ที่มา: empty

- ปลายทาง : ที่อยู่ WAN

- ช่วงพอร์ตปลายทาง : เราต้องกำหนดค่าช่วงของพอร์ตหรือเพียงพอร์ตเดียวถ้าเราต้องการช่วงของพอร์ตใน«จาก»เราใส่พอร์ตตัวอย่างเช่น 60000 และใน«ถึง»เราใส่พอร์ตสุดท้ายคือ 61000 ในตัวอย่างเราได้เปิดพอร์ต 51400

- เปลี่ยนเส้นทาง IP เป้าหมาย : พิมพ์โฮสต์เดียวระบุที่อยู่ IP ส่วนตัวที่คุณต้องการเปิดพอร์ต

- เปลี่ยนเส้นทางพอร์ตเป้าหมาย : ต้องเป็นพอร์ตเดียวกับใน“ ช่วงพอร์ตปลายทาง” ฟังก์ชันนี้ช่วยให้เราสามารถเปิด 51400 สำหรับ WAN ได้ แต่ภายในเราสามารถ "แก้ไข" ได้ทันทีและใช้ 51500 เป็นต้น

ในภาพหน้าจอต่อไปนี้คุณสามารถดูวิธีทำได้:

pfSense ช่วยให้เราสามารถใช้โปรโตคอลจำนวนมาก, TCP, UDP, ทั้งสองอย่าง, ICMP และอื่น ๆ อีกมากมาย สิ่งที่ปกติที่สุดคือการเปิดพอร์ต TCP หรือ UDP แต่เรายังสามารถเปิดโปรโตคอลได้อีกหลายประเภท

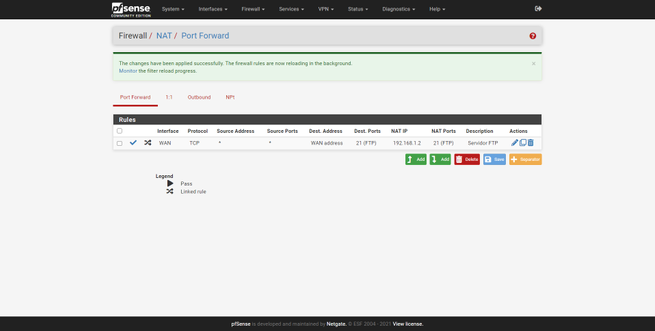

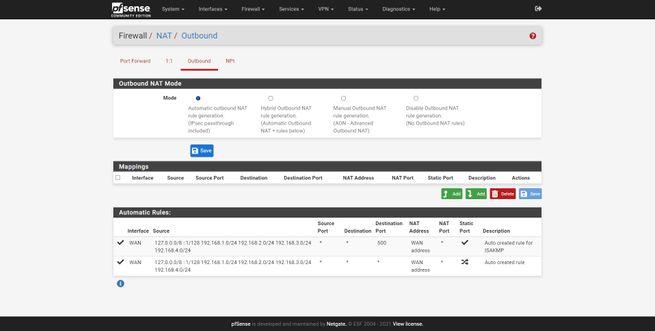

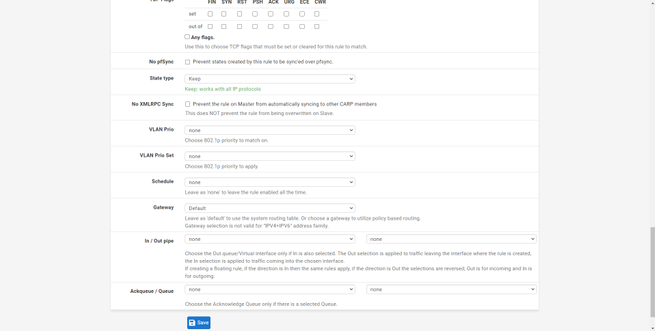

เมื่อเรากำหนดค่าแล้วเราจะเห็นในส่วน " ไฟร์วอลล์ / NAT / พอร์ตไปข้างหน้า ตาราง” เราต้องตรวจสอบให้แน่ใจว่า NAT ทำอย่างถูกต้องใน“ ขาออก” เราสามารถตรวจสอบได้ ตอนนี้เราจะ "ว่ายน้ำ" เครือข่ายย่อยทั้งหมดที่สร้างขึ้น สุดท้ายเราต้องตรวจสอบว่าใน« ไฟร์วอลล์ / กฎ »และในแท็บ WAN มีกฎที่เราสร้างขึ้นใน NAT ลำดับของกฎนี้มีความสำคัญมากเช่นหากเรามี«ปฏิเสธทั้งหมด»ด้านบนหลังจากกฎการอนุญาตกฎใหม่นี้จะถูกวางไว้ ที่ด้านล่างและเราต้องจัดลำดับใหม่

เราต้องจำไว้ว่ากฎถูกวิเคราะห์เป็นอนุกรมจากบนลงล่างหากเราวางกฎทั่วไปไว้ที่ด้านบนและยิ่งเฉพาะเจาะจงมากขึ้นที่ด้านล่างข้อหลังจะไม่เป็นที่พอใจเพราะก่อนหน้านี้กฎทั่วไปมี ได้พบ

กำหนดค่ากฎบนไฟร์วอลล์

กฎที่เราสร้างในไฟร์วอลล์ pfSense เป็นส่วนที่สำคัญที่สุดในการแบ่งกลุ่มเครือข่ายอย่างถูกต้องและอนุญาตหรือปฏิเสธการรับส่งข้อมูลเครือข่ายบางอย่างที่ไหลผ่านอินเทอร์เฟซทางกายภาพและโลจิคัลที่แตกต่างกันที่เราสร้างขึ้น ใน " ไฟร์วอลล์ / กฎ ” เราสามารถเห็นแท็บต่างๆเพื่อสร้างกฎในอินเทอร์เฟซที่แตกต่างกันตอนนี้เรามีอินเทอร์เฟซทั้งหมด XNUMX รายการ: WAN, LAN, Management, Teams, Guests

เรามีแท็บเพิ่มเติมที่เรียกว่า "Floating" ซึ่งเป็นกฎพิเศษที่มีผลต่ออินเทอร์เฟซอย่างน้อยหนึ่งรายการและวางไว้เหนือกฎที่เราจะกำหนดโดยเฉพาะในแต่ละอินเทอร์เฟซ นั่นคือกฎที่เรามีใน«ลอยตัว»หากมีผลต่ออินเทอร์เฟซจะได้รับการตรวจสอบก่อนกฎที่เราจะกำหนดโดยเฉพาะในอินเทอร์เฟซ กฎ "ลอย" เหล่านี้สามารถเปิดใช้งานได้ในอินพุตทิศทางเอาต์พุตหรือทั้งสองอย่างการใช้การกรองอินพุตและเอาต์พุตอาจมีความซับซ้อนมากขึ้นดังนั้นคุณควรตรวจสอบให้ดีก่อนนำไปใช้ สำหรับบางแอปพลิเคชัน“ กฎลอยตัว” มีประโยชน์มากเช่นสำหรับ pfblocker-ng แม้ว่าโดยปกติจะไม่ใช้กฎ“ ลอย” เหล่านี้

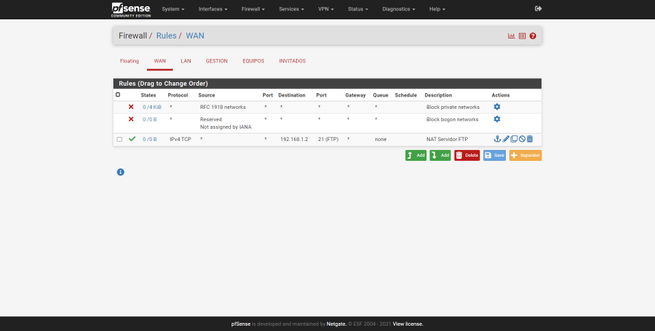

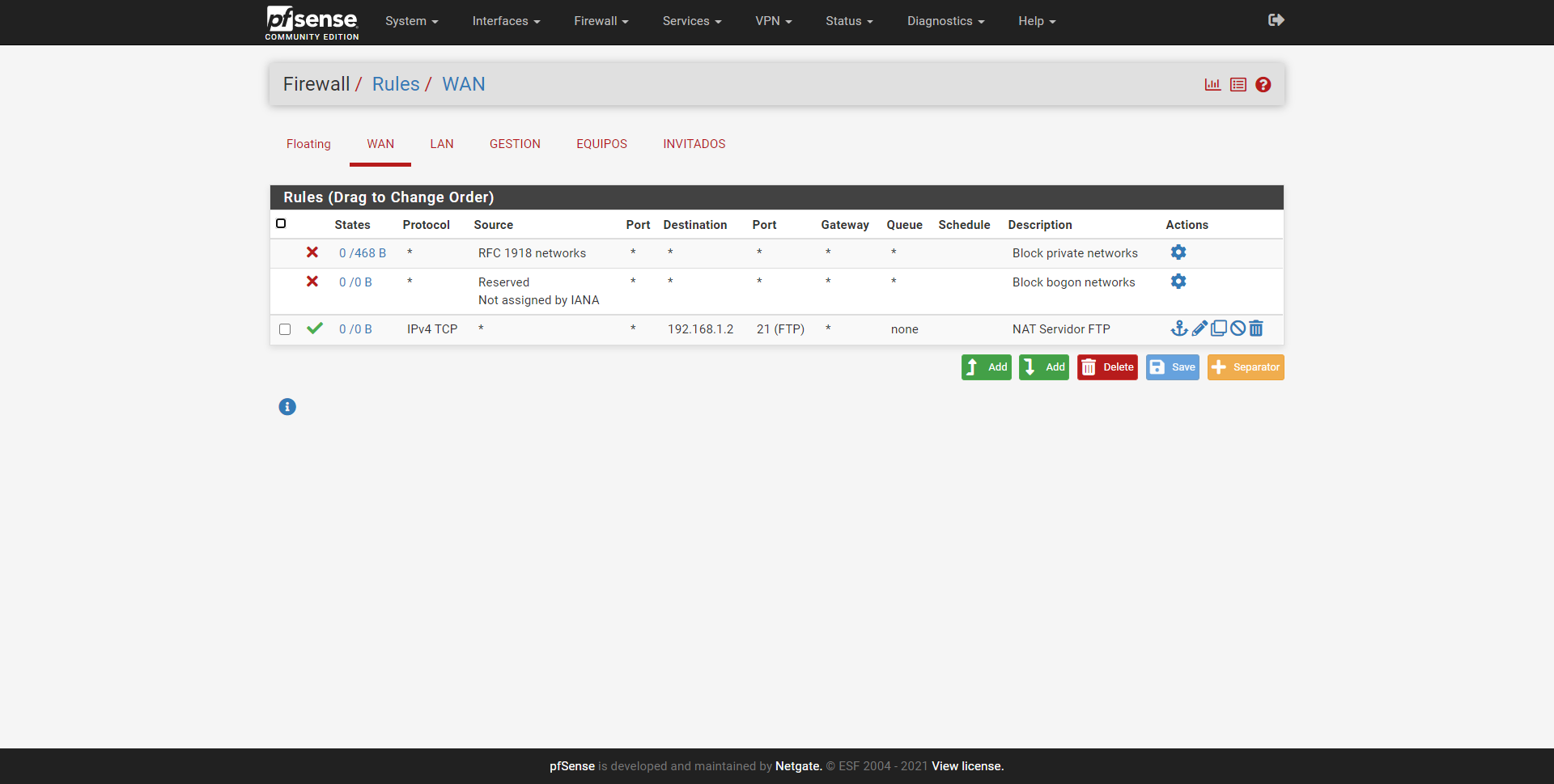

ในส่วน "ไฟร์วอลล์ / กฎ / WAN" เราจะเห็นกฎที่กำหนดไว้ล่วงหน้าสองกฎซึ่งเปิดใช้งานโดยการบล็อก "เครือข่ายส่วนตัว" และ "เครือข่ายโบกอน" ตามที่เราได้อธิบายไปก่อนหน้านี้ กฎข้อที่สามคือการเปิดพอร์ตที่เราทำไว้

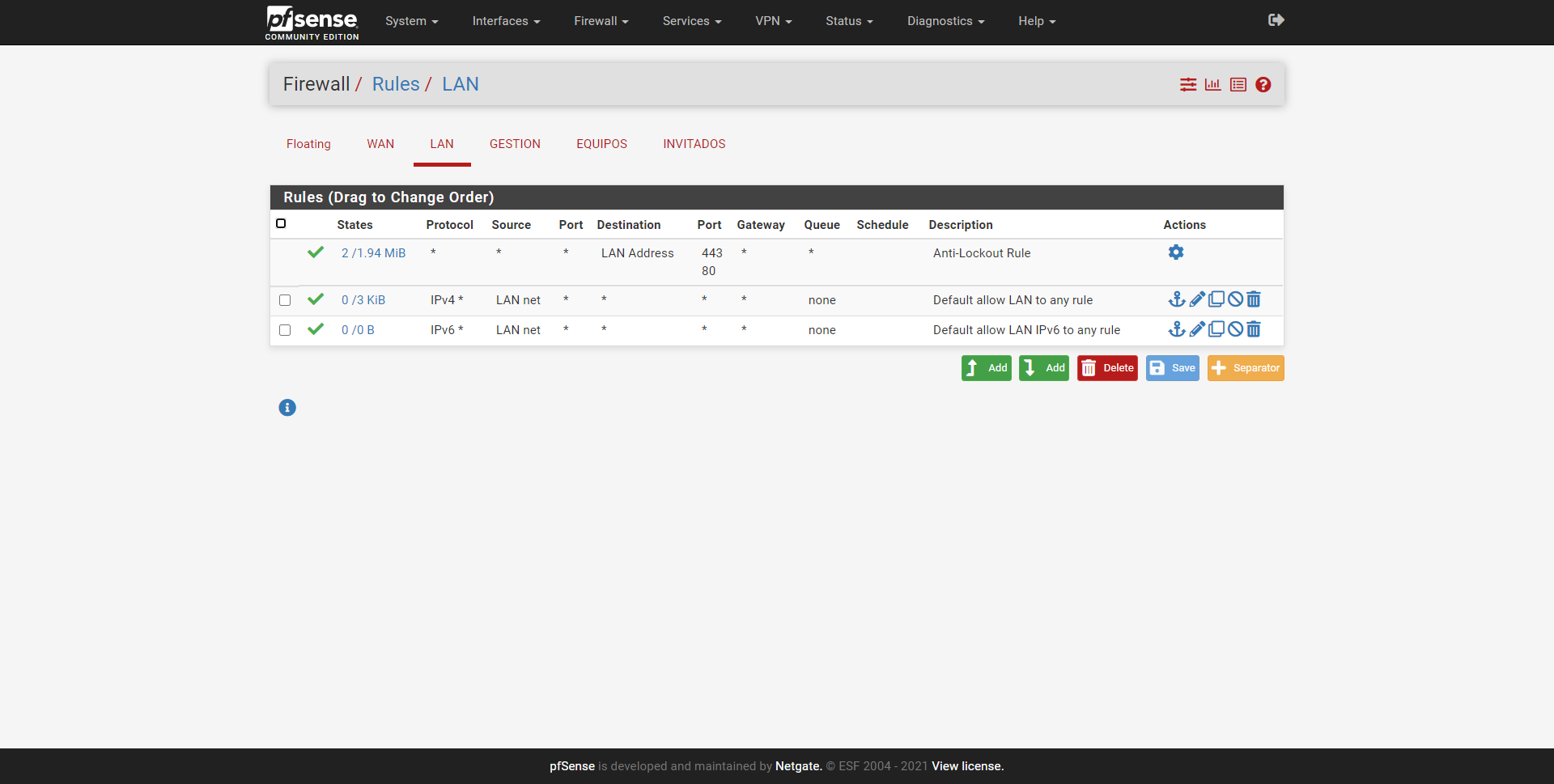

ใน LAN เรามีกฎที่กำหนดไว้ล่วงหน้าโดยพื้นฐานแล้วเราจะมีกฎที่ป้องกันไม่ให้เราปิดกั้นตัวเองเพื่อเข้าถึงเว็บอินเตอร์เฟสการดูแลระบบ pfSense หากเราเปิดใช้งานเซิร์ฟเวอร์ SSH กฎจะรวมไว้ที่นี่เพื่ออนุญาตให้เข้าถึงพอร์ต ของ SSH. ต่อไปเราได้รับอนุญาตให้เข้าถึงได้ทุกที่จาก LAN ทั้งที่มี IPv4 และ IPv6

เราต้องจำไว้ว่ากฎได้รับการยืนยันจากบนลงล่างหากเราใส่ "บล็อกทั้งหมด" ไว้ที่ด้านบนเราจะออฟไลน์โดยอัตโนมัติ

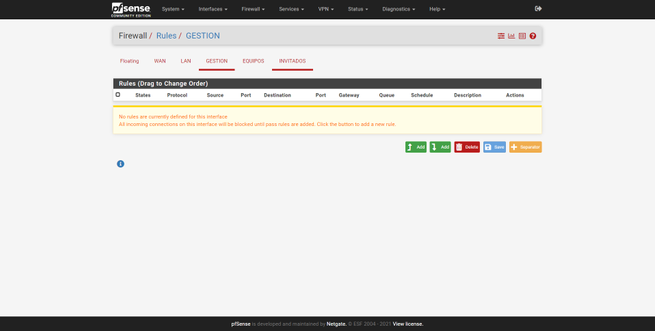

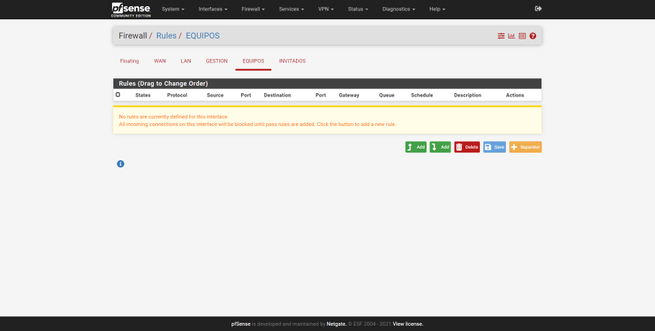

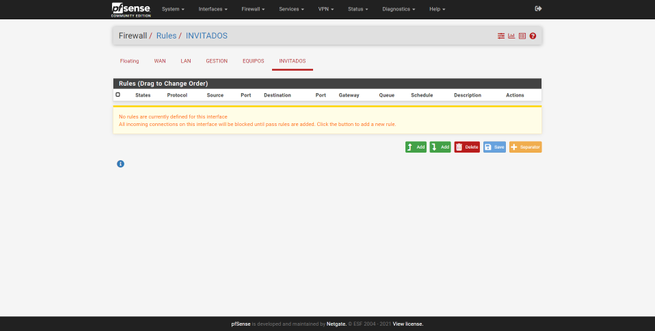

ส่วนที่เหลือของเครือข่ายที่เราได้กำหนดค่าด้วย VLAN ที่เกี่ยวข้องนั้นว่างเปล่าโดยสิ้นเชิง หากคุณว่างเปล่านั่นหมายความว่าเรามีการปฏิเสธทั้งหมดโดยปริยายนั่นคือเราจะต้องรวมกฎการอนุญาตเพื่อให้การรับส่งข้อมูลในเครือข่ายผ่านไปได้

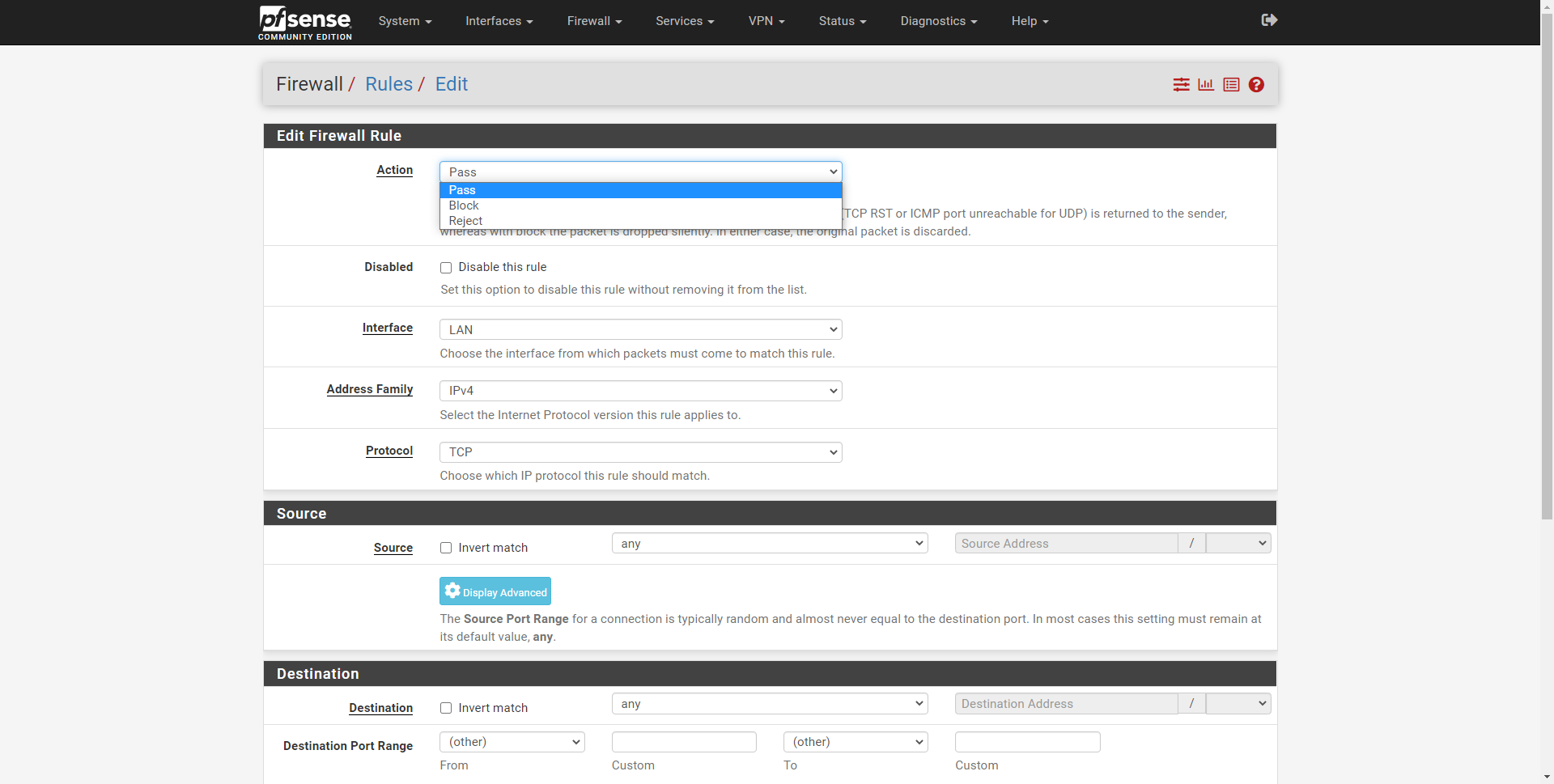

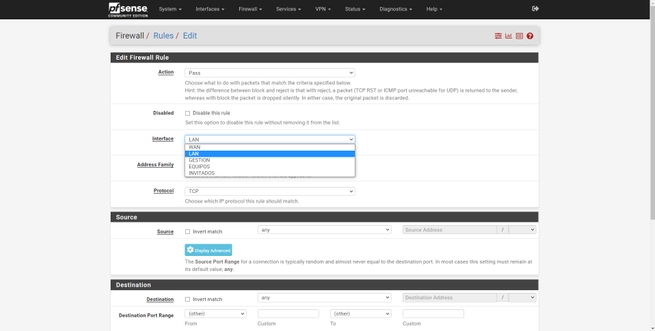

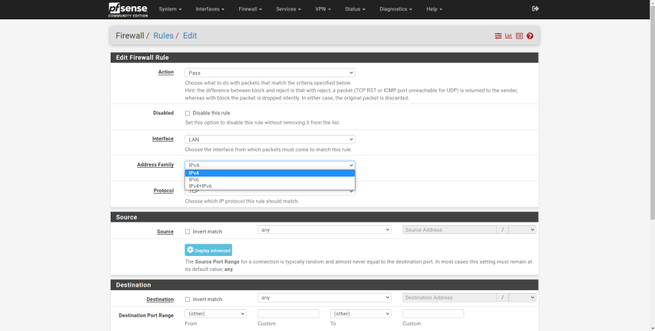

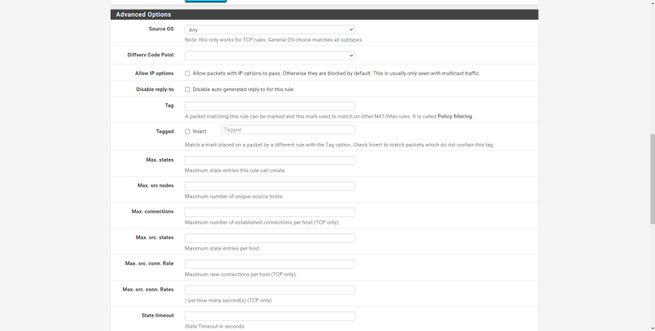

อินเทอร์เฟซผู้ใช้แบบกราฟิกในการสร้างกฎจะเหมือนกันสำหรับอินเทอร์เฟซทั้งหมดในส่วนบนเราสามารถกำหนดลักษณะต่างๆของกฎนี้ที่เราจะสร้างขึ้นตั้งแต่ต้น:

- การกระทำ : หากเราต้องการอนุญาต (ผ่าน) การจราจรปิดกั้นหรือปฏิเสธ (ปฏิเสธ) เป็นสิ่งแรกที่เราต้องกำหนดหากกฎนี้ถูกนำไปใช้และได้รับการตรวจสอบแล้วไฟร์วอลล์ก็จะทำงานตามนั้น

- พิการ : อนุญาตให้ปิดใช้งานกฎที่สร้างขึ้นไม่ควรแตะต้องสิ่งนี้หากเราต้องการให้กฎทำงาน

- อินเตอร์เฟซ : เราเลือกอินเทอร์เฟซทางกายภาพหรือเชิงตรรกะที่เราต้องการใช้กฎนี้

- ที่อยู่ครอบครัว : เราเลือกโปรโตคอล IPv4, IPv6 หรือทั้งสองอย่าง

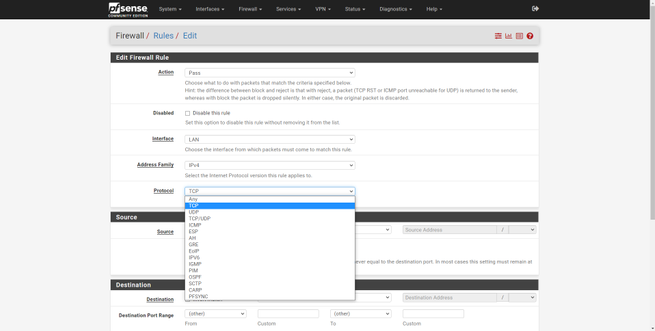

- โปรโตคอล : ที่นี่เราจะมีรายการโปรโตคอลทั้งหมดที่เราสามารถอนุญาตหรือบล็อกได้เช่น TCP, UDP, TCP และ UDP, ESP, OSPF และอื่น ๆ อีกมากมาย

ในแกลเลอรีต่อไปนี้คุณสามารถดูตัวเลือกทั้งหมดสำหรับอินเทอร์เฟซตระกูลที่อยู่และสำหรับโปรโตคอล

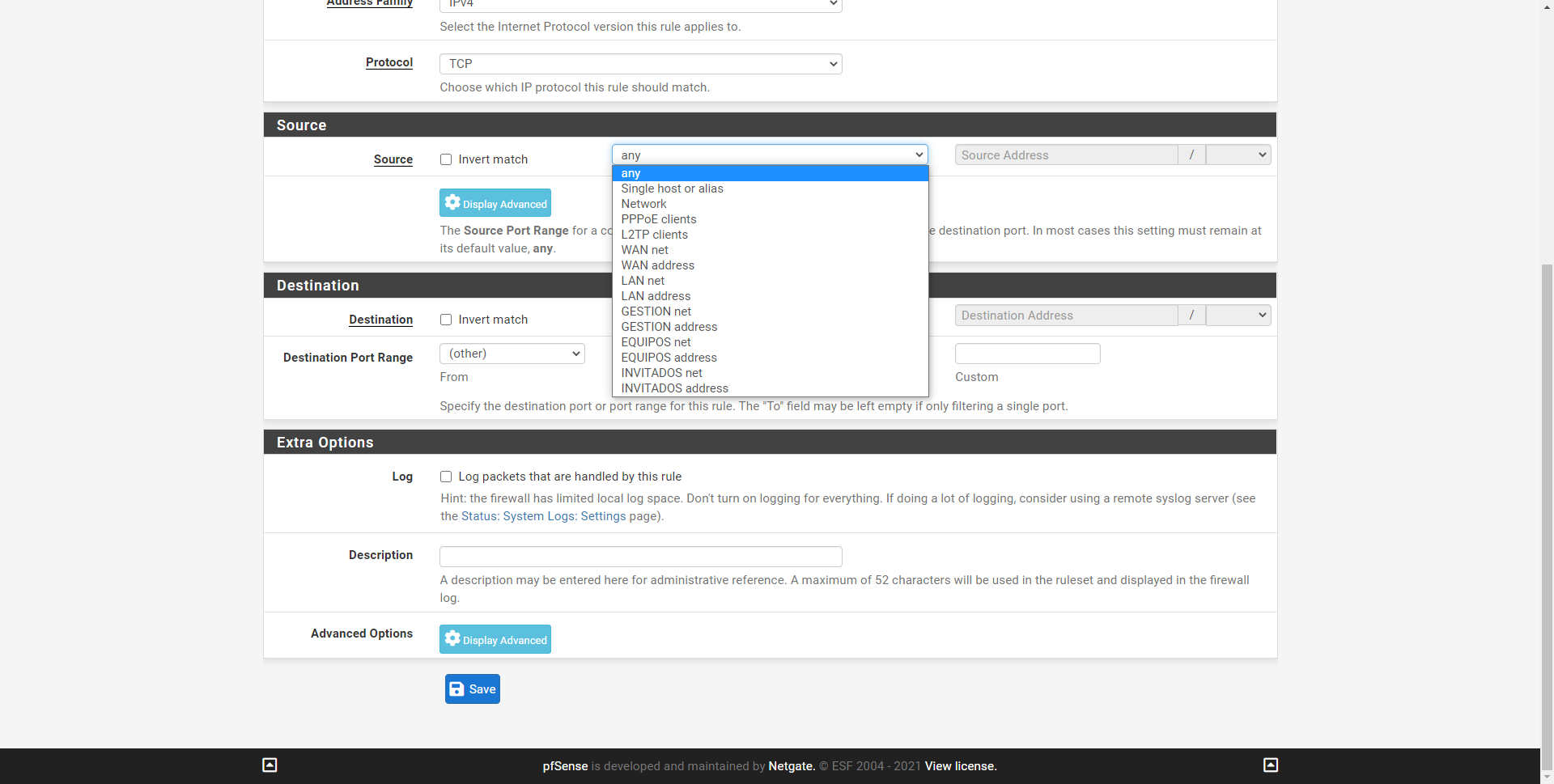

เมื่อเราได้กำหนดข้างต้นแล้วตอนนี้เราจะต้องเลือกแหล่งที่มาของการเข้าชม (Source) ในกรณีนี้เราสามารถเลือกจุดเริ่มต้นใด ๆ (ใด ๆ ) หรือกำหนดจุดเริ่มต้นเฉพาะสำหรับซับเน็ตเฉพาะโฮสต์แต่ละโฮสต์หรือนามแฝง (เราจะอธิบายว่าสิ่งนี้คืออะไรในภายหลัง) นอกจากนี้เรายังสามารถเลือกเป็นไคลเอนต์ PPPoE ต้นทางไคลเอนต์ L2TP หรือโดยตรงกับเครือข่ายหรือที่อยู่ IP ของอินเทอร์เฟซที่สร้างขึ้น

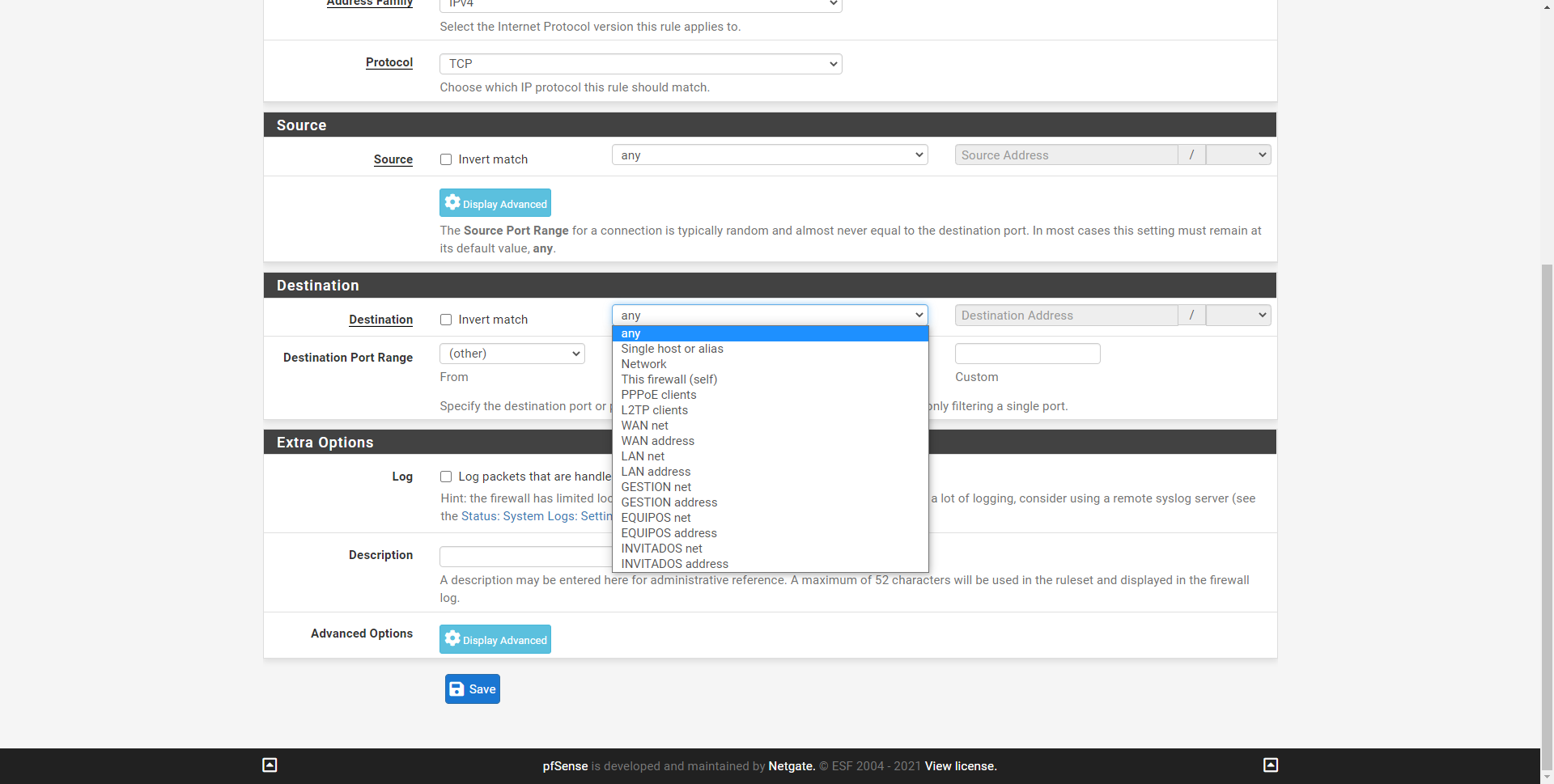

ตัวเลือกการกำหนดค่าเดียวกันกับที่เราจะมีในส่วน«ปลายทาง»เราสามารถเลือกตัวเลือกใดโฮสต์หนึ่งชื่อแทนหรือเครือข่ายอื่น ๆ ที่เรามีให้

หากเราคลิกที่ส่วน "แหล่งที่มา" ใน "การแสดงผลขั้นสูง" เราจะเห็นว่าเรามีความเป็นไปได้ในการกรองตามจุดเริ่มต้นของพอร์ตโดยมีพอร์ตเดียวที่มีพอร์ตหลายพอร์ต

หากในส่วน“ โปรโตคอล” เราเลือกโปรโตคอล TCP หรืออื่น ๆ และคลิกที่“ ตัวเลือกพิเศษ / ตัวเลือกขั้นสูง / การแสดงผลขั้นสูง” เราจะสามารถเห็นตัวเลือกขั้นสูงของโปรโตคอลเฉพาะนี้เพื่อกรองทุกอย่างโดยละเอียด

เมื่อเรากรอกข้อมูลทุกอย่างเรียบร้อยแล้วเราจะต้องคลิกที่“ บันทึก” จากนั้นบน“ ใช้การเปลี่ยนแปลง” ใน pfSense จะมีปุ่มสีเขียวปรากฏขึ้น

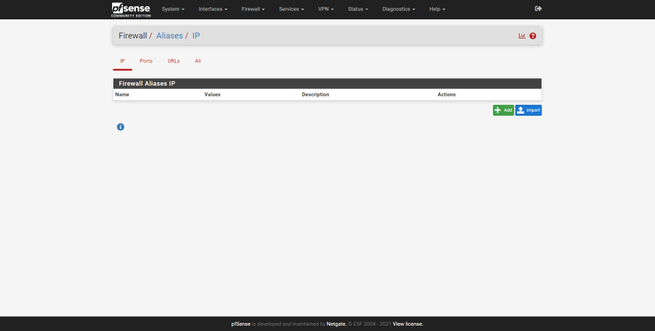

นามแฝง

นามแฝงมีประโยชน์มากสำหรับการตั้งชื่อชุดของที่อยู่ IP เครือข่ายย่อยหรือพอร์ต วิธีนี้เหมาะอย่างยิ่งสำหรับกฎเดียวในไฟร์วอลล์คุณสามารถบล็อกที่อยู่ IP หลายรายการโดยอัตโนมัติโดยไม่ต้องสร้างกฎ 50 ข้อขึ้นไปเพื่อบล็อกที่อยู่ IP ทั้งหมด

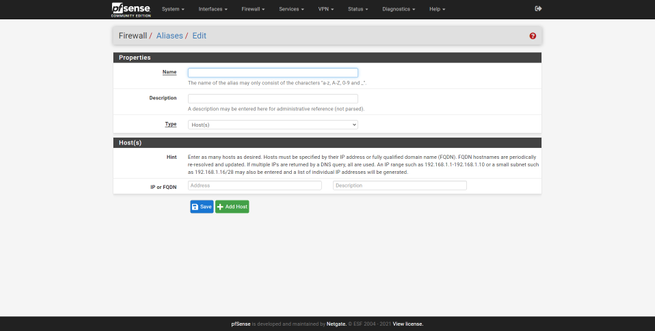

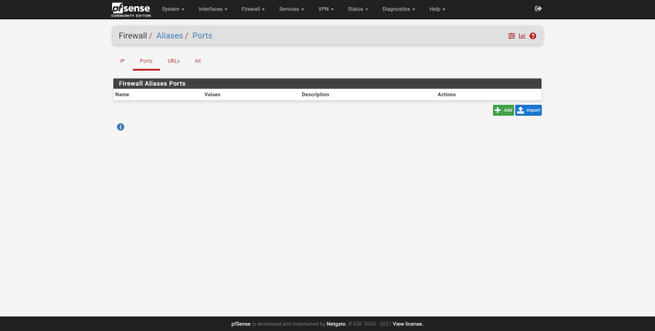

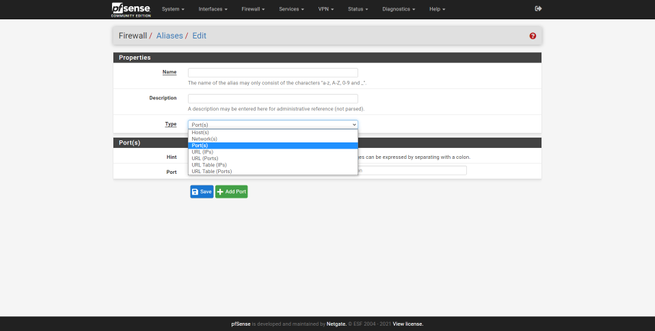

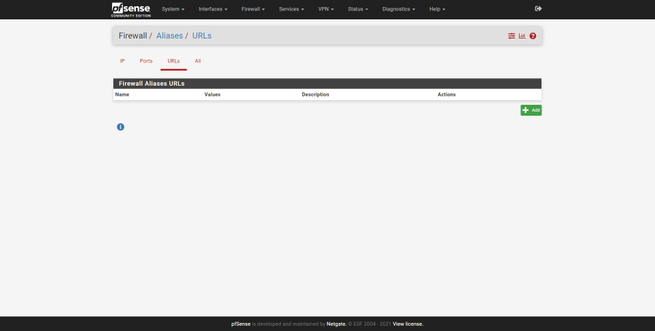

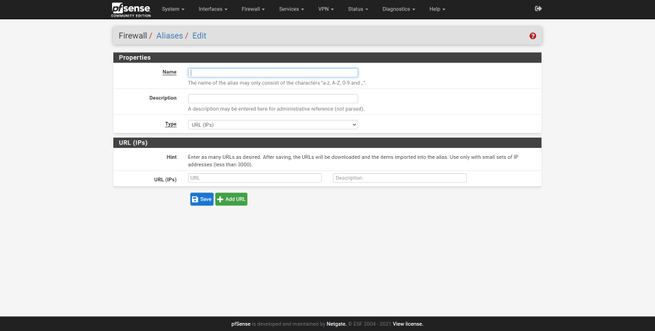

ในส่วน«ไฟร์วอลล์ / นามแฝง»เราจะเห็นอินเทอร์เฟซผู้ใช้แบบกราฟิกเราจะมีความเป็นไปได้ที่จะเพิ่ม IP (โฮสต์หรือเครือข่าย) และพอร์ตด้วย นอกจากนี้ในส่วน URL เราสามารถป้อนที่อยู่ลงในไฟล์ข้อความเพื่อดาวน์โหลดที่อยู่ IP เครือข่ายและพอร์ตต่างๆไปยัง pfSense โดยอัตโนมัติ

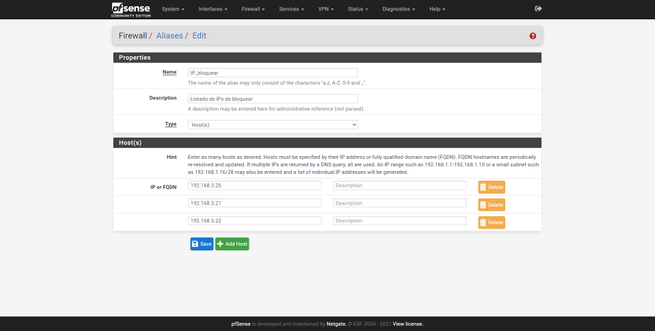

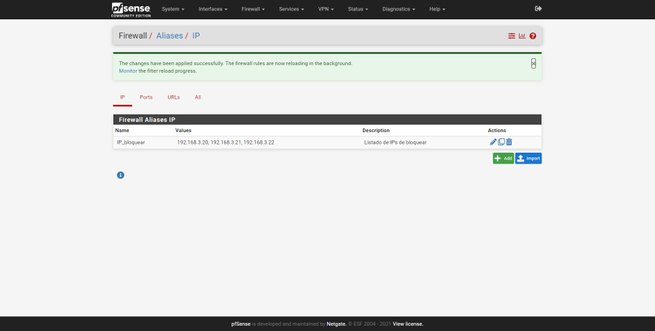

สมมติว่าเราต้องการสร้างนามแฝงที่เรียกว่า“ Ip block” โดยมีรายการที่อยู่ IP ที่เราต้องการบล็อกในไฟร์วอลล์ในภายหลัง เราเข้าสู่ส่วน "IP" คลิกที่ "เพิ่ม" เราตั้งชื่อคำอธิบายและประเภท จากนั้นด้านล่างเรากำลังป้อนที่อยู่ IP ที่แตกต่างกันทีละรายการนอกจากนี้เรายังสามารถให้คำอธิบาย "คอมพิวเตอร์ของ Pepe" เพื่อให้ทราบว่าคอมพิวเตอร์เครื่องใดตรงกับ IP เมื่อสร้างแล้วจะปรากฏในรายการนามแฝง IP:

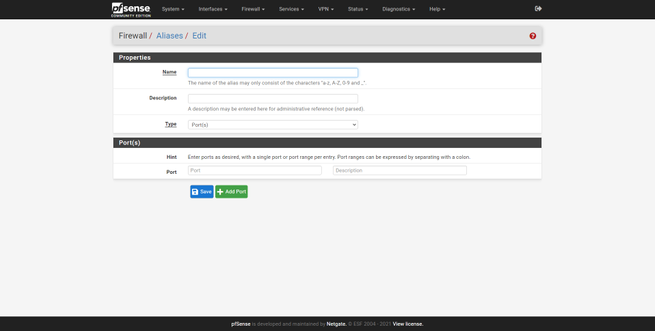

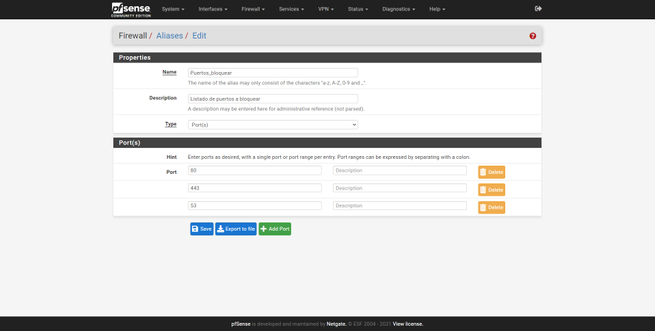

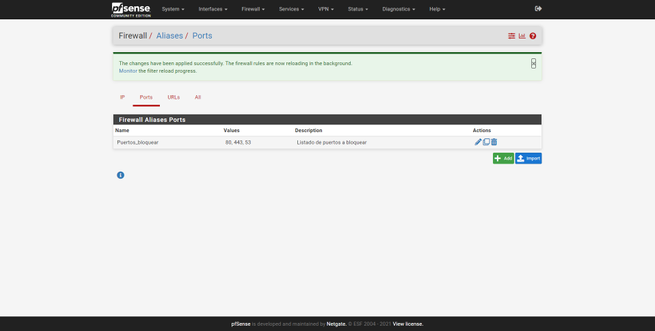

สิ่งเดียวกันนี้เกิดขึ้นกับพอร์ตเราสามารถสร้างนามแฝงเพื่อ "บล็อกพอร์ต" และกำหนดพอร์ตอย่างน้อยหนึ่งพอร์ตที่เราจะบล็อกในไฟร์วอลล์ในภายหลัง

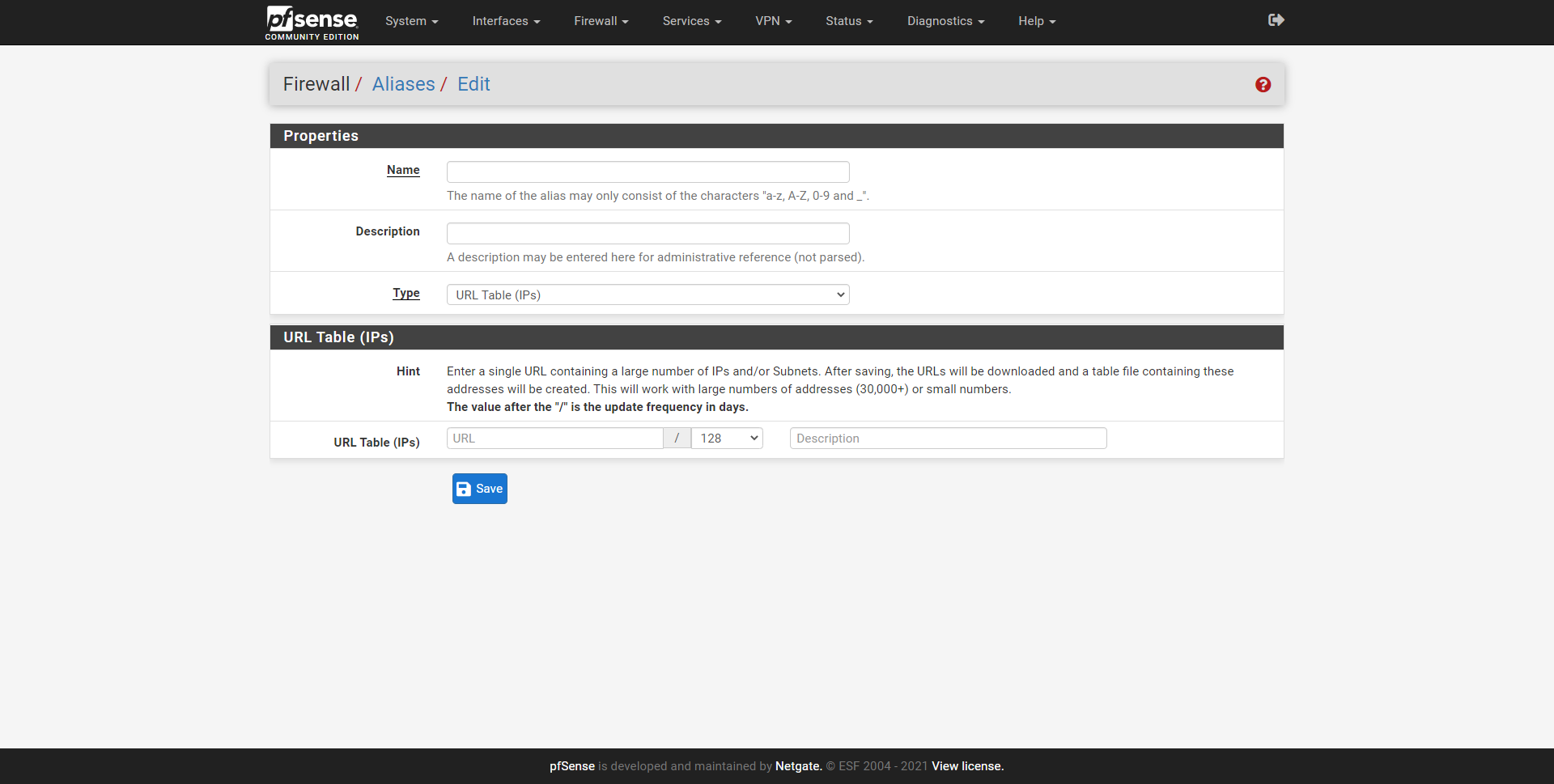

อินเทอร์เฟซผู้ใช้แบบกราฟิกของ URL จะเป็นดังนี้และเราต้องเลือกว่าเป็นประเภทใด IP หรือพอร์ต

เมื่อเราสร้างนามแฝงแล้วให้ไปที่ส่วน "ไฟร์วอลล์" และเราสามารถโหลดได้ที่ต้นทางและ / หรือปลายทางเราเลือกตัวเลือก "โฮสต์เดี่ยวหรือนามแฝง" และทางด้านขวาเราเขียนชื่อของ นามแฝงที่เราสร้างขึ้นมันจะจดจำมันโดยอัตโนมัติและเราจะได้รับรายชื่อนามแฝงที่ขึ้นต้นด้วยตัวอักษรเดียวกับที่เราป้อน และสิ่งเดียวกันนี้จะเกิดขึ้นหากเราจะกำหนดค่าพอร์ต แต่ที่นี่เราจะต้องใส่ไว้ในส่วนพอร์ตต้นทางและ / หรือปลายทาง

อย่างที่คุณเคยเห็นการใช้ pfSense เป็นเราเตอร์และไฟร์วอลล์ในบ้านของเรานั้นง่ายและรวดเร็วมากเป็นระบบปฏิบัติการที่สมบูรณ์และเป็นมืออาชีพมาก แต่ด้วยคู่มือการเริ่มต้นใช้งานนี้เรามั่นใจว่าคุณสามารถเริ่มต้นด้วยพื้นฐานที่ดีบน วิธีกำหนดค่า .