DNS サービスはウェブを閲覧するために不可欠です。 ただし、攻撃に対して最も脆弱なもののXNUMXつです。 このガイドでは、最も危険なDNS攻撃と、ネットワークインフラストラクチャの保護を可能にするいくつかのアクションについて詳しく説明します。

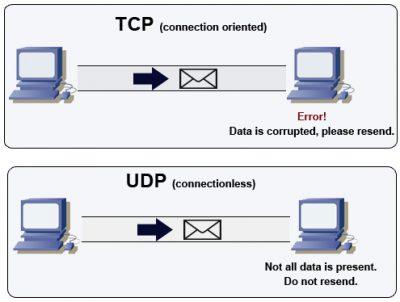

DNSサービスが攻撃に対して一定の脆弱性を持っている理由のXNUMXつは、UDPトランスポート層プロトコルです。 それがであることを覚えましょう 無節分 。 後者は接続指向ではないことを意味し、UDPプロトコルはデータが宛先に完全に到達することを気にせず、キューにあるすべてのものを送信し続けます。 データパケットが単独であるか、宛先に正常に到達するか、途中で不便が生じるとしましょう。 理解を深めるために、次のスキームを見てみましょう。

- 画像の前半は、接続指向の別の一般的なプロトコルがどのように機能するかを示しています。 TCP 。 破損または整合性のあるデータパッケージは受け入れません。 はいまたははい、宛先に100%到達するように再送信する必要があります。

- 残りの半分は UDP 。 前述したように、それは接続指向ではありません。 宛先は、問題があるかどうかに関係なく、データパケットを受信します。

ストリーミングサービスについて考えてみましょう。 特定の時間に、送信を停止してから再開します。 画像がややピクセル化して表示されるか、スピーカーの有名な「ロボットの声」が聞こえます。 これらすべてが発生する可能性がありますが、送信は自然に停止しません。 もちろん、インターネット接続がない、または人がバッテリーや電力を使い果たしているなどの例外があります。

チュートリアルを読むことをお勧めします TCPとUDP、特性と用途 XNUMXつのトランスポート層プロトコルの。

最も強力なDNS攻撃

ボットネットベースのDNS攻撃

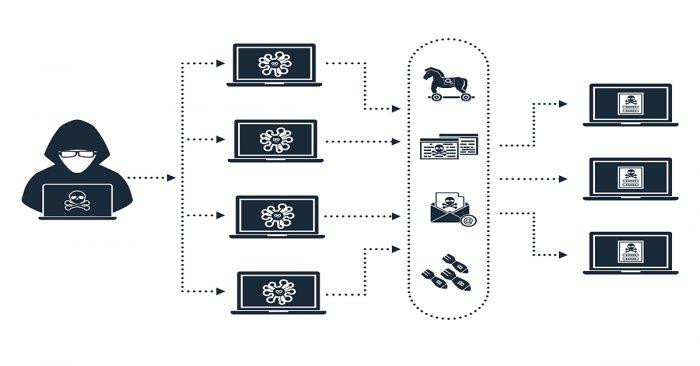

小さなボットネットでは、攻撃の可能性が複数あることに注意してください。 複数ある場合は言うまでもありませんが、それぞれに何千もの ゾンビ コンピュータ。 基本的に、接続され感染したコンピュータのこれらのネットワークに基づく攻撃は、DDoSの実行で構成されます。

単一のボットネットは、通常のDNSサーバーが役に立たなくなるほど大きくなります。 単に、各ゾンビは、そのDNSサーバーによって認識されるWebリソースに複数のアクセス要求を送信するように「プログラム」されている必要があります。 次に、そのサーバーは非常に多くの要求で飽和状態になり、それらに応答できないため、動作を停止します。

この記事では、非常に興味深いリストがあります 脅威マップとサイバー攻撃の 。 その記事では、攻撃の実行時のボットネットの動作を説明するそれらのいくつかを見ることができます。 ボットネットベースの攻撃は、長期的にはXNUMXつ以上の不測の事態を防止するいくつかのアクションを適用することで防止できます。

- ネットワークデバイスに脆弱性があるかどうかを確認します。

- ネットワークにIoTデバイスがありますか? できるだけ早くセキュリティ設定を確認してください。

- DNS攻撃の脅威はありますか? IDS / IPSセキュリティソリューションは、それらを識別してそれに応じて行動するために不可欠です。

DNSフラッド攻撃

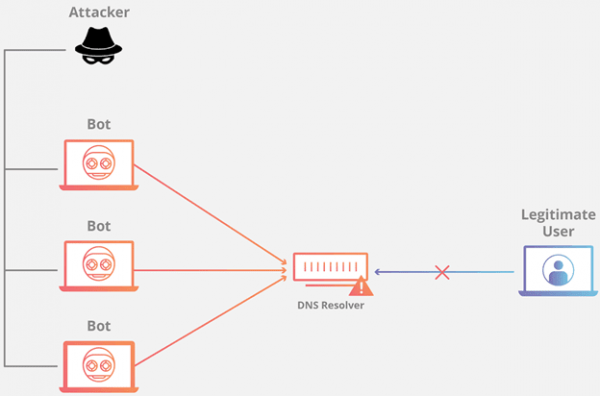

この攻撃の目的は、DNSサーバーの容量を制限することです。 リクエストを受信できなくなるところまで。 以下の小さなスキームを見てみましょう:

サイバー犯罪者は、ゾンビのネットワークを作成することにより、ネットワーク上のXNUMX台以上のコンピューターに感染する可能性があります。 ご覧のとおり、これはボットネットを介して実行できる攻撃のXNUMXつです。 感染したすべてのコンピュータは、ドメイン名とIPアドレスを照合するために複数のDNS要求を送信し始めます。

リクエストが非常に多いインスタンスに到達し、動作を停止します。 その結果、DNS要求を行い、影響を受けるサーバーを通過する正当なユーザーは、期待される結果を得ることができません。つまり、Webリソースにアクセスすることです。 これは、ユーザーがインターネット上のXNUMXつ以上のページにアクセスできない状況のXNUMXつです。

Webサーバー管理者として、優れた保護シールドは、 コンテンツ配信 ネットワーク or CDN ソリューション。 Webページの読み込みを高速化するだけでなく、潜在的な脅威から保護します。 たとえば、ボット、ボットネットゾンビ、またはDNSフラッド攻撃を実行するつもりのあるユーザーからのDNSリクエストなどです。

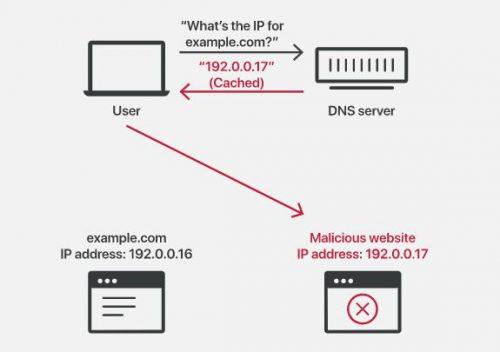

ポイズニングキャッシュ

この攻撃は、ユーザーが被害者になるための最も効果的な方法のXNUMXつです。 フィッシング攻撃 。 まあ、正当なWebサイトにアクセスしていることを知っているユーザーは、実際にすべてのデータを収集するタスクを持つWebサイトにアクセスしています。 特にアクセス資格情報と銀行の詳細。

銀行のWebサイトにアクセスしたいとします。あまり注意を払わずに、公式ページに効果的にアクセスしたことがわかります。 どうやらすべてが同じに見え、心配する必要はありません。 ただし、アクセスデータを入力すると、ある時点で何かがおかしいことに気づきます。

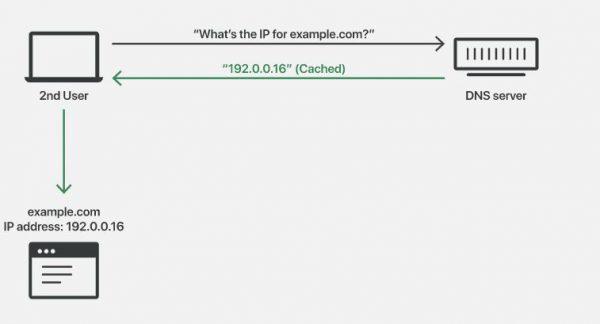

しかし何ですか DNSでのキャッシュ ? それはであるプロセスです DNS 解決する 。 その機能は、DNS要求の応答を一定時間保存することです。 これは、ドメイン名解決プロセス全体を経由せずに、すべてのDNS要求にはるかに迅速に応答するためです。

残念ながら、サイバー犯罪者は、保存されているすべてのDNS要求に対する応答を解決して変更することにより、DNSを制御することができます。 たとえば、サイト www.example.comは もともとIP 192.0.0.16に関連付けられていたサイバー犯罪者は、ドメインを悪意のあるIPに関連付けることにより、この応答を変更できます:192.0.0.17。 以下に、私たちが言及したことを説明する概要を見てみましょう。

誤って、正当なドメインに入ったにもかかわらず、ユーザーが悪意のあるサイトにアクセスします。 Webサービス管理者は、以下を実装する必要があります。

- 再帰クエリ(リクエスト)を制限します。

- ドメイン名にのみ関連付けられたDNSレコードを保存します。

- DNS要求の応答を、ドメインに実際に関連付けられている情報に制限します。

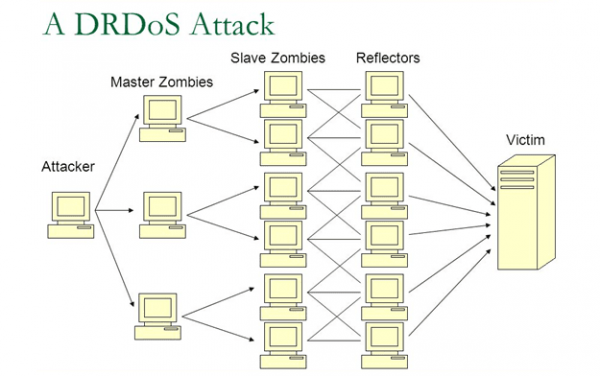

DrDoS(再帰分散型サービス拒否攻撃)

これは、DDoS攻撃が大規模に及ぶ可能性があることを示す他の証拠です。 DDoSのこのバリアントでリフレクターとして機能するサーバーは、異なるネットワークに属している可能性があります。 攻撃者にとっての利点は、攻撃スキームの追跡が非常に困難になることです。

その結果、複数のネットワークが DrDoS攻撃 。 XNUMXつの異なるネットワークに属するXNUMXつのリフレクターサーバーがある場合、サイバー犯罪者がこれらXNUMXつのネットワークを制御して、接続されているすべてのデバイスが攻撃に参加する可能性があります。

これをDNSコンテキストに移動しましょう。 複数のネットワークから接続された複数のデバイスがあり、これらすべてのネットワークにリフレクティブサーバーがある場合、後者はそれらを通過する多数のDNSリクエストの影響を受けません。 正確には、リフレクターのこの機能により、その多数のリクエストを被害者のDNSサーバーに直接リダイレクトします。

影響を受けるサーバーは、正当なリクエストとともに、非常に多くの不正なリクエストを受け取ります。 容量が限界に達すると、正当な要求に対応するパッケージを含むパッケージの破棄が開始されます。 したがって、応答を停止します。

このような大規模な攻撃を防ぐにはどうすればよいですか? これまでに提案されたすべての予防策が適用されます。 ただし、管理するネットワークインフラストラクチャが大きい場合は、以下を検討する価値があります。

- 複数のサーバーを複数のデータセンターに配置する必要があります。

- データセンターは異なるネットワークセグメントに属している必要があります。

- データセンターに複数のルートがあることを確認します。

- セキュリティホールがほとんどないか、ほとんどない。

DNS攻撃の影響

DNS攻撃は、被害者であるさまざまな組織に大きな害を及ぼします。 損失の結果であるお金の合計は、数百万ドルに簡単に達します。 最も心配なことに、DNS攻撃はますます洗練され、特定の傾向があります。 手口 .

インサイダー 脅威はその日の秩序です。 組織はDNS攻撃の影響を受けにくいように見えますが、幸運にも幅広いサービスを提供する脅威インテリジェンスツールを使用して、内部からインフラストラクチャを保護する必要があります。 一方、Webサービスを管理するためのセキュリティツールには、多くのオプションがあります。

DNS攻撃は長年にわたって実施されてきましたが、毎年発生するイベントの数の点で成長を止めることはありません。 組織が前述の攻撃の被害を受けることは決してありませんが、ネットワークインフラストラクチャを保護することは選択肢ではありません。