しばらく行った後、 Emotetボットネット XNUMX か月の休止期間を経て戻ってきて、いくつかの新しいトリックが追加されました。 既知の連絡先から送信されたように見え、受信者の名前を指定し、既存のメールに返信しているように見えます。 email 糸。

Emotet はインターネット上の主要な危険の XNUMX つです。 新しいトリック あなたは学び、その手に落ちないように努めます。

Emotet の新しいトリック

Emotet は、多くのトリックを使用して、検出と分析を回避しようとします。 Emotetは多態性です つまり、ダウンロードされるたびに自分自身を変更し、署名ベースの検出を回避できます。

毎回 Emotet が復活しました 以前の休止期間には、セキュリティ製品を回避し、ユーザーをだましてリンクをクリックさせたり、危険なコードを有効にしたりするように設計された新しい技術がもたらされました。 Microsoft Office ドキュメントの添付ファイル。 先週の活動の再開は、このパターンに従いました。

先週、 悪意のあるスパム メッセージ 既知の連絡先から送信されたように見える、名前で受信者に宛てた、既存の電子メール スレッドに返信しているように見える、が検出されました。 このようにして、悪意のある電子メールに信頼性を追加し、誰かが噛む可能性を高めます.

たとえば、Word 文書の 500 つは末尾に追加された大量の余分なデータを含んでおり、サイズが XNUMX MB を超えました。これはテキスト ファイルとしては異常ですが、検出を回避し、一部のセキュリティ製品によってスキャンされる可能性があります。 コンテンツ。 として知られるこの技術は、 バイナリ パディングまたはファイル ポンピング 、ドキュメントの最後にゼロを追加することで機能します。

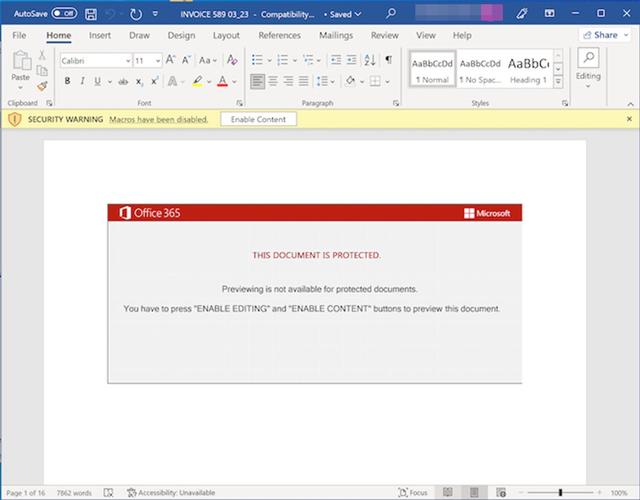

Word 文書を開くと、ユーザーが「コンテンツを有効にする」ボタンをクリックしない限りコンテンツにアクセスできないというグラフィックが表示されます。 「コンテンツを有効にする」ボタンをクリックすると、そのデフォルトが元に戻され、マクロが実行できるようになります。 このマクロにより、Office は、ハッキングされた正規の Web サイトから .zip ファイルをダウンロードします。 Office は圧縮ファイルを解凍し、 Emotet DLL を実行する デバイスに感染します。

Emotet の背景

Emotet はトロイの木馬で、主に スパムメール (マルスパム) . 感染は、悪意のあるスクリプト、マクロが有効なドキュメント ファイル、または悪意のあるリンクを介してそこに到達する可能性があります。

Emotet からの電子メールには、正規の電子メールに見えるように設計された有名ブランドの画像が含まれている場合があります。 Emotet の可能性があります ユーザーにクリックするよう説得する 「あなたの請求書」、「支払い情報」、または有名な配送会社からの今後の出荷についての魅力的な言葉を使用して、悪意のあるファイルを攻撃します。

Emotet はいくつかの反復を経てきました。 初期のバージョンは、悪意のある JavaScript ファイルとして届きました。 それ以降のバージョンでは、攻撃者が実行するコマンド アンド コントロール (C&C) サーバーからウイルス ペイロードを回復するために、マクロを有効にしたドキュメントを使用するように進化しました。 今、私たちは新しいトリックを持っていますが、それらが最後ではないことは確かです.