ソーシャル エンジニアリング詐欺はより一般的であり、高度な技術は必要ありませんが、依然として存在します。 ハッカーの大規模なグループ 高度なプログラミングを使用して被害者を感染させ、可能な限り多くの情報を抽出します。

世界で最も有名なハッカー グループの XNUMX つである RedEyes が、最近この争いに復帰し、 新しいマルウェア 一見無害な画像ファイルにカモフラージュされて到着し、痕跡をほとんど残さないため、まったく検出されません。

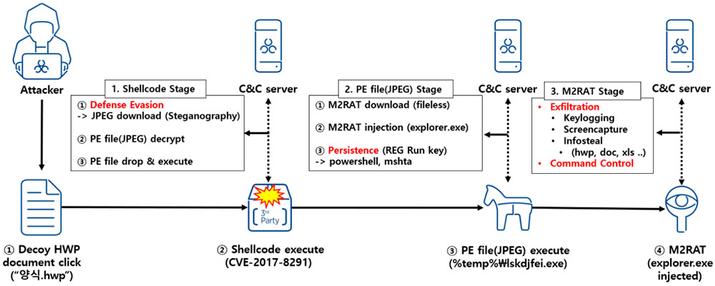

これは、M2RAT マルウェアがどのように感染するかです。

RedEyes または ScarCruft としても知られる APT37 ハッカー グループ は、国家の支援を受けていると考えられている北朝鮮のサイバースパイグループです。 現在、彼らは M2RAT と呼ばれる新しい回避型マルウェアを使用してデータを盗み、情報を収集していることが判明しました。

As AhnLab セキュリティによる報告 、 この M2RAT と呼ばれる新種のマルウェア コマンドとデータ抽出に共有メモリ セクションを使用し、感染したマシンに操作の痕跡をほとんど残しません。

ハッカーのグループは、悪意のある添付ファイルを含むフィッシング メールをターゲットに送信しました。 添付ファイルを開くと、EPS の古い脆弱性が悪用されます ( CVE-2017-8291 ) は、韓国で一般的に使用されているハングル ワープロです。 エクスプロイトの原因 シェルコード ダウンロードして実行する被害者のコンピューターで実行される JPEG 画像内に保存された悪意のある実行可能ファイル .

この画像ファイル ステガノグラフィーを使用 は、ファイル内にコードを隠蔽し、M2RAT 実行可能ファイル (「lskdjfei.exe」) を密かにシステムに導入し、「explorer.exe」に挿入する手法です。

ハッカーが Windows や電話に感染

M2RAT バックドアは基本的なリモート アクセス トロイの木馬として機能し、キーロギング、データの盗難、コマンドの実行、および スクリーンショットの撮影、 定期的にアクティブ化 コマンドを必要とせずに自律的に動作します。 オペレーター固有。 このマルウェアは、感染したデバイスから情報を収集し、攻撃者によるレビューのために C2 サーバーに送信するコマンドをサポートしています。

特に興味深いのは、このマルウェアがネットワークにリンクされたポータブル デバイスを検索する機能です。 Windows スマートフォンやタブレットなどのパソコン。 ポータブル デバイスが検出されると、デバイスの内容がスキャンされます。 ドキュメントおよび音声録音ファイル用 、見つかった場合は、攻撃者のサーバーに漏洩するためにそれらを PC にコピーします。

抽出前に、 盗まれたデータは、パスワードで保護された RAR ファイルに圧縮されます ローカル コピーはメモリから消去され、痕跡が削除されます。