サイバー犯罪者は常に新しい手法を探しています。彼らは同僚の被害者に対して攻撃を実行することさえ観察しています。 今回は後者で、ラグナーロッカーバンドに触発されました。 したがって、以前のものと同様に、Mazeランサムウェアでは、仮想マシンを使用してコンピューターを完全に暗号化し、典型的なランサムウェアのランサムを要求しました。

Ragnar Lockerランサムウェアの背景

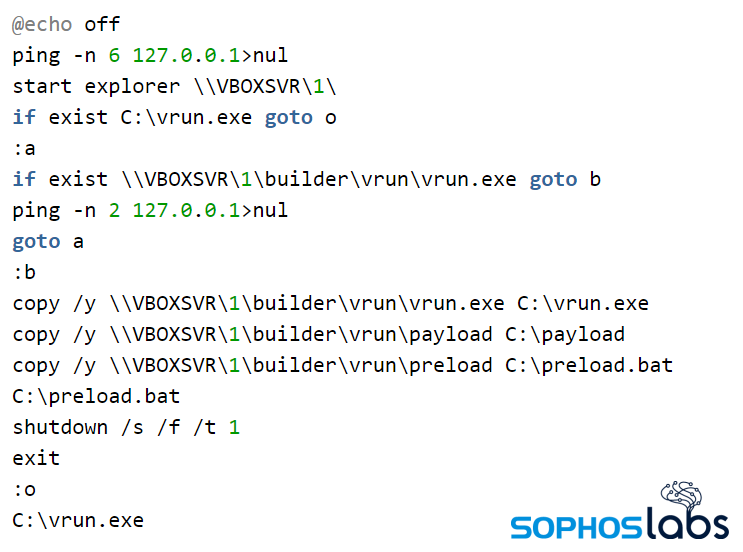

今年のXNUMX月に、 ショップホス VirtualBoxを介して暗号化されたRagnarLockerランサムウェアの存在を警告 Windows エンドホスト上のセキュリティソフトウェアをバイパスするXP仮想マシン。 その仮想マシンは、ドライブをリモート共有としてホストにマウントし、仮想マシン上でランサムウェアを実行して、共有上のファイルを暗号化します。 仮想マシンはセキュリティソフトウェアを実行しておらず、ホストドライブをマウントしているため、ホストのセキュリティソフトウェアはマルウェアを検出してブロックすることはできません。 この攻撃は、最初にVirtualBox、micro.vdiと呼ばれるWindows XPミニ仮想ディスク、およびシステムを準備するためのさまざまな実行可能ファイルとスクリプトを含むツールフォルダーを作成することから始まります。 また、vrun.batファイルがあります。このファイルは、各共有ドライブをマウントして暗号化し、仮想マシンで次の共有ドライブに移動します。

前に説明したように、被害者のホストで実行されているセキュリティソフトウェアは、仮想マシンで実行可能なランサムウェアを検出せず、引き続き実行してファイルを暗号化します。 完了すると、被害者は自分の会社が攻撃されており、ファイルが完全に暗号化されていることを説明する個人用の身代金のメモを見つけます。

Mazeランサムウェアと仮想マシンの使用

それはすべて、顧客の事件に出席しているShoposが、 Maze ランサムウェアは、そのランサムウェアを7回実装しようとしました。 ただし、Sophos Intercept X機能のおかげでブロックされました。 Mazeで使用された仮想マシンはWindows XNUMXを実行していましたが、前述のRagnar Lockerの仮想マシンはWindows XPでした。 調査により、次のデータも明らかになりました。

- 彼らはいくつかのインストールスクリプトを見つけました。そのおかげで、彼らの行動方法を発見することができました。

- 攻撃者は、ターゲットのネットワーク内でIPアドレスのリストを作成するのに何日も費やしていることが判明しました。 これを行うには、ターゲットのドメインコントローラーサーバーのXNUMXつを使用し、Mega.nzからデータを引き出しました。

Mazeランサムウェア攻撃は、バッチファイルを使用して開始され、ネットワーク上のマシンを暗号化する試みを何度か行いました。 次に、目標を達成しなかったため、以下に基づいてランサムウェアを実行するスケジュールされたタスクを作成しました。

- Windows Updateセキュリティ。

- Windows Updateセキュリティパッチ。

- Google Chromeセキュリティアップデート。

ただし、Intercept XのCryptoguard動作保護がアクティブ化されているおかげで、これらのMazeランサムウェアペイロードは、損傷を与える前に保護されたマシンでキャプチャおよび隔離されました。 攻撃者は最初のXNUMX回の試行で失敗したため、より徹底的なアプローチを選択しました。

7番目の攻撃では、MazeはVirtualBox VMソフトウェアをカスタムWindows XNUMX仮想マシンと共にサーバーにインストールするMSIファイルを展開しました。 その仮想ディスクのルートディスクには、Mazeランサムウェアに関連付けられたXNUMXつのファイルがあります。

- プリロード.bat

- vrun.exe

- ペイロード (ファイル拡張子なし)、これはMaze DLLの実際のペイロードです。

次に、仮想マシンがすでに起動している状態で、Mazeランサムウェアと呼ばれるバッチファイル スタートアップ_vrun.bat になる 実行された Maze実行可能ファイルでマシンを準備します。

その後、マシンはシャットダウンし、再起動すると、vrun.exeを実行してホスト上のファイルを暗号化します。 暗号化はホストのマウントされたドライブで行われるため、セキュリティソフトウェアは動作を検出して停止できませんでした。

MazeランサムウェアとRagnar Lockerの比較

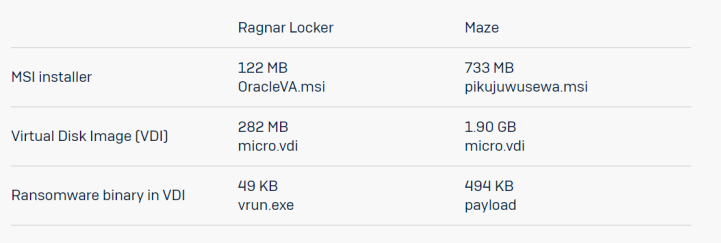

SophosLabsの研究者は、Mazeランサムウェアは、Ragnar Lockerと比較して、ディスクサイズの点で実装に費用がかかると指摘しています。 これを見ることができる表があります:

Ragnar Lockerは、Oracle VirtualBox Windows XP仮想マシン内に実装されました。 攻撃ペイロードは、122MBの仮想イメージを持つ282MBのインストーラーでした。 その代わり、Mazeランサムウェアの攻撃者は、Windows 7仮想マシンを使用して別のアプローチを採用しました。 これにより、仮想ディスクのサイズが大幅に増加しましたが、いくつかの新機能も追加されました。 この場合、733 MBのインストーラーと1.90 GBの仮想ハードディスクに移動します。 最後に、ご存じのように、Mazeランサムウェアの作成者は、Ragnar Lockerなどの他のサイバー犯罪者と同様の手法を使用しています。