セキュリティ調査で、Wi-Fi経由でコンピュータから機密データを抽出できることが発見されました。 この攻撃はAIR-FIと呼ばれています。 この新しい技術のおかげで、Wi-Fi信号は秘密チャネルとして利用され、驚くべきことに、ターゲットシステムにWi-Fiハードウェアが存在する必要はありません。 今日のこの記事では、多くの機密コンピュータデータを危険にさらす可能性のあるこの興味深い攻撃がどのように機能するかを詳しく説明します。

AIR-FI攻撃のしくみ

エアフィ 攻撃は、特別に設計されたマルウェアの実装に基づいています。 DDRSDRAMバスを悪用 2.4 GHzWi-Fi帯域で電磁放射を生成します。 次に、これらの周波数に関する情報を送信します。これらの情報は、後で近くのWi-Fi対応デバイスによって傍受およびデコードできます。 攻撃者によって制御されているリモートサーバーにデータを送信するために使用できるコンピューターの例は次のとおりです。

- スマートフォン

- ラップトップ、

- IoTデバイス。

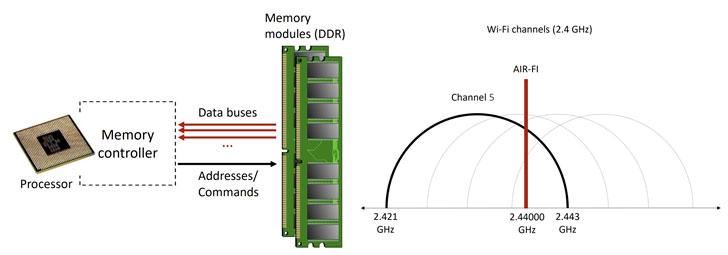

研究成果は、 モルデチャイグリ博士 サイバーの研究開発責任者 セキュリティ イスラエルのネゲブベングリオン大学の研究センター。 このAIR-FI攻撃は、コンピューターにWi-Fi関連のハードウェアを必要としないという事実が特徴です。 攻撃者は、DDR SDRAMバスを悪用して、2.4 GHz Wi-Fi帯域で電磁放射を生成し、その上にバイナリデータをエンコードしようとしています。 「エアギャップ」機器は、ネットワークインターフェイスのないマシンとして定義できます。 最大のセキュリティ環境では、機密データを安全に保ち、データ漏洩のリスクを減らすために、それらを優先することができます。

AIR-FIを常に使用できるとは限りません

このような攻撃を実行したい場合、送信マシンと受信マシンが物理的に互いに近くに配置されていることが最も重要になることがよくあります。 さらに、通信リンクを確立するには、適切なマルウェアに感染している必要もあります。 AIR-FIはWi-Fi送信機に依存せず、データを送信するためにカーネルドライバー、ルート、またはハードウェアリソースへのアクセスを必要としません。

秘密チャネルは、隔離された仮想マシン内からでも使用でき、受信者として機能するようにハッキングされる可能性のあるWi-Fi対応デバイスの無限のリストがあります。 ソーシャルエンジニアリングを介してマルウェアを実装するコンピューターでは、この攻撃を実行するだけで十分です。使用できる例は次のとおりです。

- Agent.BTZのような自己増殖型ワーム。

- 改ざんされたUSBフラッシュドライブ。

- 悪意のあるインサイダー。

さらに、エアギャップネットワーク上にあるWi-Fi対応デバイスに感染し、 Wi-Fiチップのファームウェア 、送信を検出およびデコードできるマルウェアをインストールして、最終的にインターネット経由でデータを盗み出します。

DDRSDRAMバスの活用

ターゲットシステム上のマルウェアは、機密文書、資格情報、暗号化キーなどの関連データを収集します。 次に、2.4 GHzWi-Fi帯域でエンコードおよび送信されます。 したがって、DDR SDRAMバスによって生成された電磁放射を使用して、データはしばしば CPU そして記憶。

その動作はWi-Fi信号の生成に基づいており、攻撃はデータバスを利用して、DDRメモリモジュールと相関する周波数で電磁放射を放出し、読み取りまたは書き込み動作を行います。 この調査は、もうXNUMXつ思い出させてくれます。 電磁気、音響、熱、光学 コンポーネントを使用して、エアギャップ機器に対して洗練された浸透攻撃を実行できます。

グリ博士は問題を解決するために、電磁攻撃から保護するためのゾーン保護を提案します。 したがって、侵入検知システムが集中的なメモリ転送操作を実行するプロセスを監視および検査し、ファラデーシールドを使用して隠れチャネルをブロックできるようにする必要があります。 AIR-FIマルウェアは、この攻撃により、エアギャップのあるコンピューターから近くのWi-Fi受信機にWi-Fi信号を介してデータが盗まれる可能性があることを示しています。