Les pare-feu ou également appelés pare-feu sont un élément fondamental de la sécurité périmétrique de toute maison ou entreprise. Les routeurs domestiques que nous avons tous à la maison ont un pare-feu pour autoriser ou refuser les connexions depuis l'extérieur, dans le but de nous protéger contre d'éventuelles attaques qui sont menées contre nous, la même chose se produit également dans les entreprises, ce type de technologie est utilisé pour autoriser ou bloquer l'accès entre deux ou plusieurs réseaux. Aujourd'hui, dans cet article, nous allons expliquer les types de pare-feu qui existent et quelles sont leurs forces et leurs faiblesses.

Qu'est-ce qu'un pare-feu et à quoi sert-il ?

Un pare-feu, ou également appelé pare-feu, est un système matériel et/ou logiciel chargé de surveiller toutes les connexions entrantes et sortantes de différents réseaux, dans le but d'autoriser ou de refuser le trafic entre les différents réseaux. Un pare-feu peut être installé sur un ordinateur ou un hôte final, mais aussi sur un routeur qui intègre un pare-feu, et même un dédié pour contrôler toutes les connexions entre les différents réseaux.

Lorsque nous installons un pare-feu sur un ordinateur ou un hôte final, cela nous permettra de bloquer ou d'autoriser le trafic de données au niveau IP, cela signifie que nous pouvons autoriser ou bloquer les connexions que nous voulons, et seuls nos équipements spécifiques seront affectés, et non le reste des ordinateurs du réseau local. Lorsque nous avons le pare-feu dans le routeur, ou que nous avons directement un pare-feu dédié, nous pouvons alors autoriser ou bloquer le trafic réseau de tous les appareils du réseau local, qu'ils soient domestiques ou professionnels.

L'objectif d'un pare-feu est d'autoriser ou de bloquer les tentatives de connexion, d'empêcher les utilisateurs non autorisés de nous envoyer différents types de paquets, nous pouvons également visualiser et bloquer tout trafic effectué par les applications installées sur notre ordinateur, de plus, nous pourrions également configurer un système de détection et de prévention des intrusions, dans le but d'augmenter ses fonctionnalités.

Aujourd'hui, il existe à la fois des pare-feu logiciels et matériels, logiquement les pare-feu matériels incluent un système d'exploitation avec toutes les fonctionnalités nécessaires pour évaluer le trafic réseau à autoriser ou à bloquer. Cependant, il existe différents types de pare-feu selon la façon dont nous les configurons et les fonctionnalités dont ils disposent. Ensuite, nous allons expliquer en détail les différents types qui existent aujourd'hui.

types de pare-feu

Actuellement, nous avons différents types, à la fois pour le Windows système d'exploitation ainsi que d'autres logiciels spécifiquement orientés vers les pare-feux. Connaître la différence entre les différents types est très important pour choisir celui qui nous intéresse.

Pare-feu sans état ou Pare-feu sans état

Ce type de pare-feu est le plus basique qui existe, on l'appelle « pare-feu sans état » ou « pare-feu avec filtrage de paquets ». C'est le type le plus ancien et le plus simple que nous ayons, ce type de pare-feu est généralement installé dans le périmètre du réseau, il n'achemine aucun type de paquet et ne sait pas non plus si les différentes connexions autorisées ont été établies ou non. Ce type de pare-feu fonctionne sur la base de règles de base prédéfinies, où nous devons accepter ou refuser les différents paquets, mais sans jamais vérifier si la connexion a été établie, si elle est liée à d'autres ports comme c'est le cas avec le protocole FTP passif, ni si la connexion est invalide.

Avantages

- L'entretien ne coûte pas cher.

- Facile à configurer dans de petits réseaux, à condition d'avoir des compétences de base en réseautage.

- Le traitement des paquets est très rapide, il contrôle simplement les en-têtes où se trouve l'IP source de destination, ainsi que les ports TCP ou UDP entre autres protocoles.

- Une seule équipe peut se charger de filtrer tout le trafic sur un réseau.

Inconvénients

- Si votre réseau est de taille moyenne ou grande, il peut être difficile à configurer et à entretenir.

- Il ne contrôle pas les connexions établies, liées ou invalides.

- Si des attaques sont menées au niveau de l'application, il n'est pas capable de les détecter et de les atténuer.

- Il n'a pas de protection contre toutes les attaques sur les réseaux de données qui existent.

Si vous voulez avoir une bonne sécurité et empêcher les intrusions, notre recommandation est de ne pas utiliser ce type, sans utiliser le SPI (Stateful Packet Inspection).

Inspection de paquets avec état

Ce type de pare-feu est plus avancé que le précédent, ce type est dit « stateful », et il est capable de savoir si une connexion a été établie, est liée ou même invalide. Ce type est le minimum que nous devrions avoir pour être tout à fait protégé contre les menaces extérieures. En tant que pare-feu avec état, il est capable de surveiller la connexion active, de suivre et même de limiter le nombre de connexions simultanées sur un ordinateur donné pour se protéger contre les attaques DoS. D'autres caractéristiques très importantes sont qu'il est capable d'empêcher le trafic malveillant d'accéder au réseau interne, car il peut surveiller les connexions en temps réel et même détecter les tentatives d'accès non autorisées.

Avantages

- Il nous protège bien mieux qu'un apatride ou un apatride.

- Il est capable de surveiller et de superviser les connexions entrantes et sortantes.

- Il sait si une connexion a été établie, et même combien de connexions simultanées il y a.

- Il vous permet d'enregistrer tout le trafic efficacement et rapidement.

Inconvénients

- Il est plus compliqué à configurer qu'un sans état.

- Il ne protège pas contre les attaques au niveau de l'application.

- Certains protocoles n'ont pas d'informations d'état, comme UDP, il n'est donc pas en mesure de vérifier si ces connexions ont été établies.

- Il consomme plus de ressources informatiques en devant enregistrer l'état de toutes les connexions.

Ce type de pare-feu est celui qui est généralement utilisé lorsque nous utilisons du matériel dédié, un Linux/Unix serveur et autres appareils. Il est toujours recommandé de l'utiliser à la place du précédent.

Pare-feu de passerelle au niveau de l'application

Un pare-feu au niveau de l'application (ALG) est une sorte de proxy qui nous fournit la sécurité des applications, l'objectif de ce type de pare-feu est de filtrer le trafic entrant en fonction de certaines règles. Toutes les applications que nous utilisons régulièrement ne sont pas prises en charge par ALG, par exemple, FTP, SIP, divers VPN protocoles, les protocoles RSTP et BitTorrent le prennent en charge. Le fonctionnement d'ALG est le suivant :

- Lorsqu'un client veut se connecter à une application distante, le client se connecte en fait au serveur proxy, jamais directement à l'application finale.

- Le serveur proxy sera en charge de se connecter avec l'application, ce sera celui qui établira la communication avec le serveur principal.

- Il y aura une communication entre le client et le serveur principal, mais toujours en passant par le proxy.

Ci-dessous, vous pouvez voir les avantages et les inconvénients :

Avantages

- La journalisation de tout le trafic est facilitée car tout passe par le proxy.

- Facile à configurer dans certains cas, puisque nous avons généralement une interface utilisateur graphique.

- La connexion directe depuis l'extérieur du réseau local n'est pas autorisée, améliore la sécurité.

Inconvénients

- Il ne supporte pas toutes les applications qui existent.

- Les performances peuvent être affectées par l'utilisation d'un proxy entre les deux.

Nous avons ce type d'ALG disponible dans la plupart des routeurs domestiques et, bien sûr, également dans les routeurs professionnels.

Pare-feu de nouvelle génération

Les pare-feu de nouvelle génération ou également connus sous le nom de NG-Firewall sont des pare-feu très avancés technologiquement. Ils disposent des technologies Stateful Packet Inspection, en plus, ils effectuent une inspection approfondie de tous les paquets qui va au-delà de l'en-tête du paquet IP, TCP ou UDP entre autres protocoles, il est capable de voir la charge utile qui est envoyée avec l'objectif nous protège contre des attaques plus sophistiquées. Ces types de pare-feu offrent une inspection au niveau de l'application, c'est pourquoi nous descendons jusqu'à la couche 7 du modèle OSI.

Bien qu'il offre généralement les mêmes avantages qu'un pare-feu SPI, il est plus avancé en permettant d'appliquer des politiques de filtrage de paquets dynamiques et statiques, ainsi qu'un support VPN avancé afin de protéger toutes les connexions réseau entrantes et sortantes. Les NGFW sont les plus utilisés dans les moyennes et grandes entreprises pour protéger toutes les communications.

Avantages

- Ils sont les plus sûrs.

- Enregistrement très détaillé de tout ce qui se passe.

- Prend en charge l'inspection approfondie des paquets, y compris au niveau OSI L7 pour une protection transparente.

Inconvénients

- C'est très cher, tant en matériel qu'en licence logicielle et en maintenance.

- Il a besoin de plus de ressources matérielles qu'un traditionnel.

- Pour limiter les faux négatifs ou positifs, un temps d'entraînement est nécessaire pour l'ajuster correctement.

Ce type est le plus recommandé pour une utilisation dans l'environnement professionnel, car il intègre le meilleur de SPI et ALG, car il prend en charge absolument tout en plus d'ajouter des fonctionnalités supplémentaires afin de protéger le réseau.

Conclusions

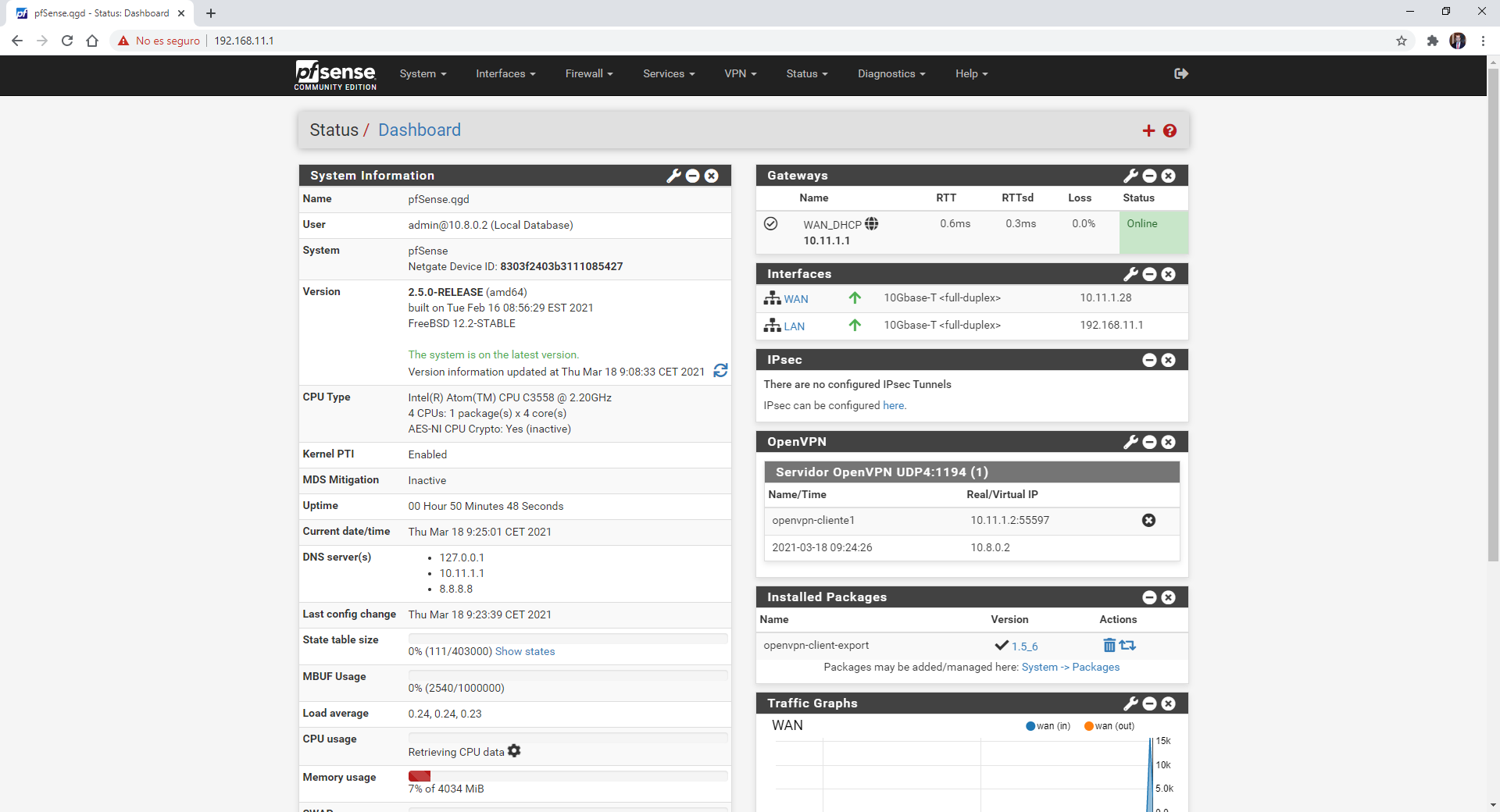

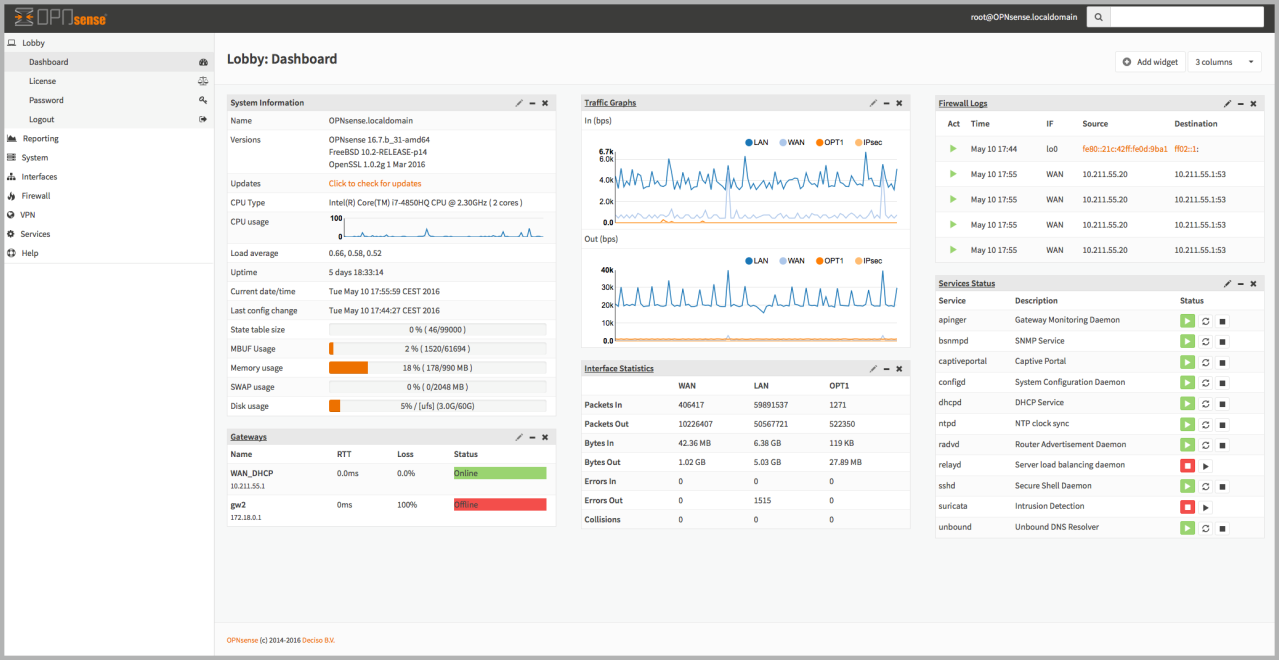

Avoir un pare-feu sur notre ordinateur est quelque chose de très basique et même le système d'exploitation Windows ou Linux lui-même l'intègre. Dans les environnements domestiques avec WiFi routeurs, nous l'avons intégré à l'équipement lui-même, iptables étant le plus utilisé car le firmware de tous les routeurs est basé sur Linux, c'est pourquoi il dispose de ce type de pare-feu SPI (Stateful Packet Inspection). Si nous sommes dans un environnement un peu plus avancé et que nous voulons tout protéger au niveau du réseau, il est fortement recommandé d'avoir un pare-feu matériel tel que les appliances Netgate avec pfSense ou des plates-formes similaires, d'autant plus qu'ils intègrent des fonctionnalités supplémentaires telles que IDS et IPS, en plus de pouvoir installer et configurer des serveurs VPN facilement et rapidement.

Tout ordinateur ou réseau local doit avoir au moins un pare-feu SPI, bien sûr, les moyennes et grandes entreprises utilisent toujours NGFW qui sont beaucoup plus avancés et nous permettent une plus grande capacité à détecter les attaques et sont même capables d'atténuer les logiciels malveillants, car Ils sont responsables de effectuer une inspection approfondie des paquets au niveau L7, dans le but de protéger tous les ordinateurs du réseau local professionnel.