Si vous travaillez dans l'informatique et que votre organisation travaille à domicile, vous avez plus de responsabilités. Ces derniers temps, le télétravail est devenu normal dans la population, et a transformé d'une certaine manière le nombre de personnes qui travaillent, en même temps, nous les exposons à de nombreux risques et menaces pour la sécurité. Par conséquent, nous devons être plus que conscients de la sécurité de la main-d'œuvre à domicile. Et ce niveau de conscience plus élevé implique que nous devons effectuer une analyse intensive des vulnérabilités. Ce guide vous indiquera ce que vous devez faire pour examiner votre Windows réseau en détail, et découvrez quelles vulnérabilités il pourrait avoir.

Comme nous l'expliquerons ci-dessous, ces actions peuvent être appliquées dans le cadre de la routine. N'oubliez pas que la sécurité de nos réseaux doit être présente à tout moment, et pas seulement lorsque nous sommes confrontés à un scénario de cyberattaque possible. Ou si nous avons déjà été victimes d'une attaque en question, mieux vaut prévenir que résoudre ou atténuer la cyberattaque.

Scan de port

La première chose que nous devons faire est d'effectuer une analyse de port. Cela vous permet de savoir quels ports sont ouverts. Nous devons garder à l'esprit qu'un ou plusieurs ports ouverts permettent à quiconque sur Internet d'essayer de «communiquer» avec notre réseau. Une telle tentative de communication peut signifier une attaque qui violera la sécurité et l'intégrité du réseau lui-même. Nous ne devons garder les ports que nous utilisons réellement ouverts, et protéger correctement les applications qui «écoutent» sur ces ports, et ne pas les laisser ouverts.

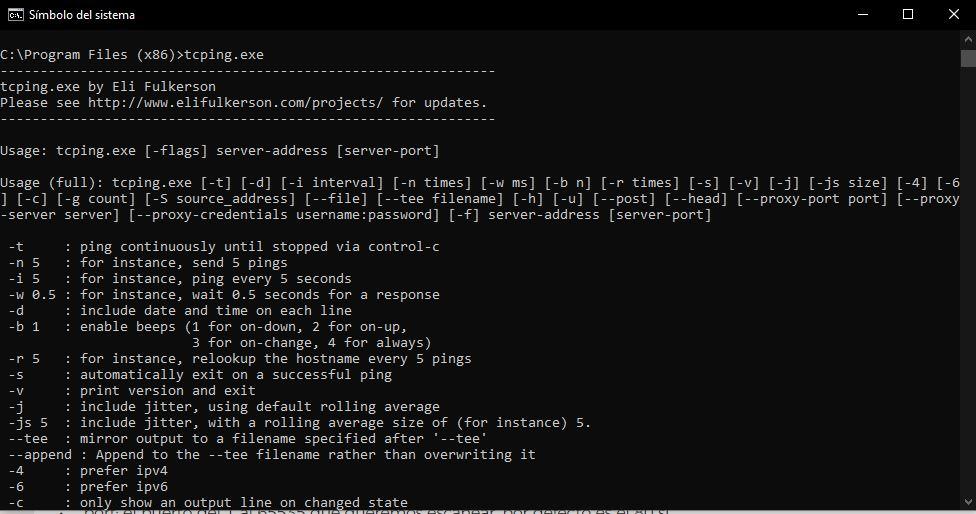

Compte tenu des politiques de votre organisation, vous pouvez utiliser l'outil dont vous disposez ou demander l'autorisation d'en utiliser un qui n'est pas couvert par le règlement intérieur. Dans le cas où vous disposez d'un réseau de taille et de capacités plus petites, vous pouvez choisir des outils tels que TCP , un programme hautement recommandé qui est entièrement gratuit et s'exécute directement à partir de la ligne de commande Windows. Cette application nous permettra de savoir si un autre ordinateur Windows a des ports ouverts ou non, afin que nous puissions vérifier pare-feu les paramètres sont.

Le pare-feu Windows doit toujours bloquer tout accès externe que nous n'avons pas fait auparavant à l'extérieur, de cette manière, nous réduirons l'exposition de nos services, que ce soit au sein du réseau local domestique ou professionnel.

Maintenant, si vous voulez avoir des outils avec plus de fonctionnalités et un niveau de détail plus élevé, nous vous suggérons d'opter pour Nmap or Zenmap . La différence entre les deux est que Zenmap a une interface graphique, ce qui n'est pas le cas avec Nmap, mais Zenmap est basé sur Nmap donc nous aurons exactement les mêmes fonctionnalités. Ces deux programmes nous permettront de réaliser différents scans de ports très avancés, en utilisant différentes techniques pour cela.

Si l'infrastructure réseau est sous Windows, il est recommandé de s'assurer des ports qui ne doivent répondre que sous Réseau Authentification de niveau . Nous devons garder à l'esprit que ce type d'authentification est une politique de réseau, qui peut être activée à tout moment. Par défaut, c'est désactivé. Dans la vidéo suivante, nous partageons un tutoriel de référence qui montre étape par étape comment le faire. Le cas démontré est Windows Server 2016, mais les étapes sont relativement les mêmes entre les dernières versions existantes.

Attention aux journaux des serveurs DNS et du pare-feu

C'est dans les journaux que nous pouvons trouver des informations très précieuses qui nous aideront à rechercher d'éventuelles vulnérabilités. Faites surtout attention au trafic sortant sur votre réseau. Assurez-vous que ceux qui s'y connectent utilisent uniquement des outils d'accès à distance autorisés par votre organisation. Si vous détectez une activité liée à un programme non autorisé, analysez l'outil et l'hébergez.

Sur cet aspect, quelque chose qui aidera à éviter l'utilisation de tout programme non autorisé est, ne permettant pas l'installation de programmes autre que ce dont l'utilisateur pourrait avoir besoin. En d'autres termes, demandez toujours l'accès à l'utilisateur administrateur. Cependant, cela varie selon les politiques de chaque organisation et selon que l'utilisateur utilise ou non son propre équipement.

Il est important d'avoir un type bien défini de programmes ou d'applications en général qu'une personne peut utiliser, selon ses fonctions. Et selon le cas, limitez les autorisations pour autoriser les modifications sur votre ordinateur. N'oubliez pas que si nous n'appliquons pas les mesures de sécurité appropriées dans nos réseaux, une simple installation du programme pourrait causer des problèmes. Exemples: propagation de logiciels malveillants, ransomwares, code malveillant pour la création de réseaux de zombies, etc.

En mentionnant les pare-feu, nous pouvons utiliser des outils d'analyse du trafic. Ceci, pour avoir une visibilité du trafic généré par eux. Si vous détectez un pic irrégulier d'utilisation de la bande passante, vérifiez si la situation se produit via un programme suspect ou s'il n'est pas autorisé à l'utiliser au sein du réseau interne.

Surveiller les changements de configuration généraux

Une bonne pratique consiste à effectuer des contrôles internes et / ou des audits à la recherche d'une activité irrégulière dans la configuration du pare-feu. De plus, nous pouvons détecter des opportunités pour mettre en œuvre les meilleures pratiques en ce qui concerne la configuration des pare-feu en question. Il est important de garder à l'esprit qu'une action de suivi ou d'audit ne doit pas être considérée comme un simple mécanisme de contrôle. Au contraire, il peut servir de passerelle vers l'adoption de pratiques qui profitent finalement aux utilisateurs finaux du réseau.

Dans tous les cas, l'équipe d'assistance de votre fournisseur doit vous aider en cas de questions, de requêtes ou de problèmes.

Il est habituel de laisser de côté l'aspect de les autorisations . Il faut garder à l'esprit que ce n'est pas la même chose que les employés d'une organisation travaillent «sous contrôle» du réseau interne de l'entreprise, qu'ils le font à distance. Il est important de faire un examen des permis, surtout si la pratique du travail à domicile durera quelques mois ou quelque chose de définitif.

Cela ne fait jamais de mal de limiter les autorisations et les accès. Les multiples cyberattaques qui mettent en échec des milliers de personnes dans le monde sont plus préparées que jamais à agir. En effet, beaucoup plus de personnes travaillent à domicile et nombre d'entre elles ne disposent pas des mesures de sécurité nécessaires pour se connecter à leurs ressources. Ne pas oublier, tout type d'attaque est principalement due à la paresse, l'ignorance, l'ignorance et même l'innocence de la part des utilisateurs et des professionnels de l'informatique.