Une nouvelle Android logiciel malveillant bancaire appelé Revive a été découvert, qui se fait passer pour une application d'authentification à deux facteurs ou 2FA et attaque spécifiquement les clients de la banque BBVA.

Il convient de noter en particulier le fait de créer un outil qui attaque spécifiquement les clients de BBVA. Ce type de malware est assez différent des autres chevaux de Troie bancaires Android célèbres, tels que TeaBot ou SharkBot, qui sont capables d'attaquer plusieurs banques/applications cryptographiques installées sur l'appareil infecté en même temps grâce à leur architecture modulaire.

Voici comment fonctionne Revive et comment il supplante BBVA

Cléafy les chercheurs ont été les premiers à voir ce malware en action le 15 juin et ont analysé son comportement. Actuellement, Revive dispose de trois capacités principales en cas d'infection réussie sur Android :

- Capturez tout ce qui est écrit sur l'appareil via un module d'enregistreur de frappe, pour voler les clés si elles ne sont pas accessibles avec votre empreinte digitale ou via la technologie de reconnaissance faciale de votre téléphone mobile.

- Effectuez des attaques de phishing en utilisant des pages clonées, dont le but est de voler les identifiants de connexion bancaires.

- Intercepter tous les SMS reçus sur l'appareil infecté, généralement des banques et des institutions financières de la zone PSD2 (par exemple, 2FA ( Authentification à deux facteurs ) et OTP ( Mot de passe à usage unique ) codes d'autorisation).

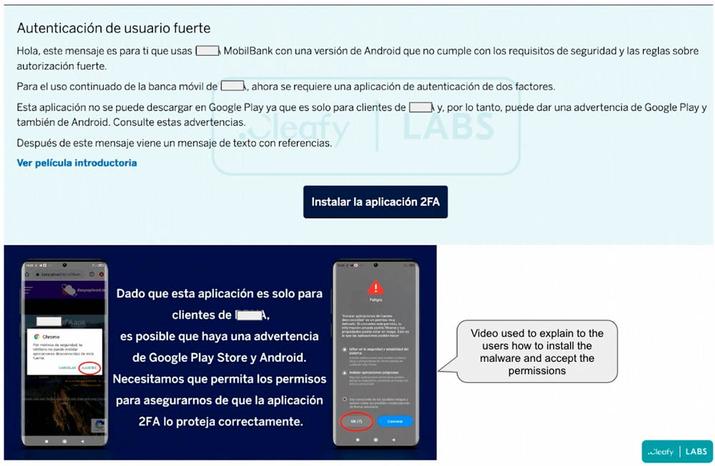

Faire revivre BBVA (Photo: Cleafy)

Le nom Revive a été choisi car l'une des fonctionnalités du malware (appelé précisément par les cybercriminels "revive") est le redémarrage au cas où le malware cesserait de fonctionner.

En parlant d'opération, un faux didacticiel vidéo a même été créé pour se faire passer pour BBVA dans lequel les victimes ont été guidées tout au long du processus d'installation avec des astuces telles que "Puisque cette application est réservée aux clients BBVA, il peut y avoir un avertissement de Google Play Boutique et Android. Nous avons besoin que vous accordiez les autorisations pour nous assurer que l'application 2FA vous protège correctement.

Contrôle total via l'accessibilité

Une fois que la victime a téléchargé le logiciel malveillant, Revive essaie de obtenir la fonctionnalité Accessibility Service via une fenêtre contextuelle . Cette autorisation est utilisée pour surveiller et voler des informations sur l'appareil de la victime.

Lorsque l'utilisateur lance l'application pour la première fois, il est invité à accorder accès aux SMS et aux appels téléphoniques , ce qui peut sembler normal pour une application d'authentification à deux facteurs. Après cela, Revive continue de fonctionner en arrière-plan comme un simple enregistreur de frappe, enregistrant tout ce que l'utilisateur tape sur l'appareil et l'envoyant périodiquement au serveur de commande et de contrôle (C&C ou C2).

Cela enverra les informations d'identification au C2 des cybercriminels, puis chargera une page de destination générique avec des liens vers le site Web réel de la banque cible, afin de minimiser les chances de détection.

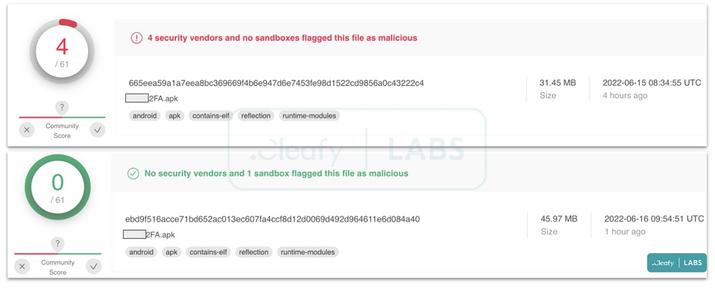

Ravive les détections antivirus (Photo : Cleafy)

En parlant de détection, analyse des tests de Cleafy sur VirusTotal montre quatre détections dans un échantillon et aucune dans une variante ultérieure du logiciel malveillant . Bien qu'il soit probablement basé sur Teradroid, le logiciel espion Android dont le code est accessible au public sur GitHub, le fait que Revive soit si spécifique lui permet de contourner les contrôles de sécurité.