La sécurité des réseaux sans fil est cruciale dans un futur (et un présent) dans lequel ils ont un poids de plus en plus spécifique chez les utilisateurs à domicile, mais aussi dans les environnements professionnels. Les deux WiFi et Bluetooth sont devenus les technologies phares lorsqu'il s'agit de se connecter sans fil à Internet et à d'autres appareils. Pour cette raison, toute découverte de failles de sécurité ou de problèmes similaires peut être très dangereux et c'est ce qui vient de se passer. En fait, des chercheurs de l'Université technique de Darmstadt découvrent comment voler le mot de passe WiFi de millions d'appareils.

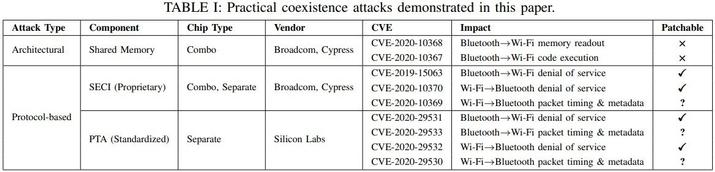

On sait aujourd'hui que ces chercheurs, avec ceux de l'Université de Brescia, du CNIT et du Secure Mobile Networking Lab, ont publié une enquête complète qui montre qu'il est possible « d'extraire » des mots de passe et de manipuler le trafic sur une puce WiFi en attaquant Composants Bluetooth. d'un appareil. À ce stade, on pourrait s'interroger sur la relation entre les deux technologies et c'est précisément ce qu'elles expliquent dans leur recherche.

Problème possible à grande échelle dans les réseaux WiFi

Tout d'abord, nous devons être clairs sur le fait que les appareils modernes tels que les smartphones ont des composants séparés pour les connexions Bluetooth, WiFi et mobiles, chacun avec sa propre implémentation de sécurité. Cependant, ces composants partager des ressources à plusieurs reprises , comme les antennes ou le spectre sans fil. Cela vise à rendre les SoC plus efficaces pour les communications et la consommation d'énergie.

Le problème est que ces chercheurs en sécurité ont réussi à tirer parti de ces ressources partagées comme « ponts » pour lancer des attaques du type d'escalade latérale de privilège pour dépasser les limites de ces puces sans fil. Cela inclut l'exécution de code à distance, le déni de service et d'autres implications.

Toutes les vulnérabilités exploitées ont déjà été répertoriées et les fabricants devront mettre les batteries à lancer de nouveaux firmwares . Cependant, certains auront même besoin de révisions matérielles, laissant de nombreux appareils avec des problèmes de sécurité jusqu'à ce qu'ils soient retirés :

- CVE-2020-10368 : Fuite de données non cryptées WiFi (architecture)

- CVE-2020-10367 : Exécution du code Wi-Fi (architectural)

- CVE- 2019-15063 : Déni de service Wi-Fi (protocole)

- CVE-2020-10370 : déni de service Bluetooth (protocole)

- CVE-2020-10369 : Fuite de données Bluetooth (protocole)

- CVE-2020-29531 : déni de service WiFi (protocole)

- CVE-2020-29533 : Fuite de données WiFi (protocole)

- CVE-2020-29532 : déni de service Bluetooth (protocole)

- CVE-2020-29530 : Fuite de données Bluetooth (protocole)

Parmi les appareils concernés, qui montent des puces de Broadcom, Silicon Labs et Cypress , nous avons le Nexus 5, iPhone 6, Raspberry Pi 3, Samsung Galaxy S6, iPhone 7, Samsung Galaxy S8, Samsung Galaxy S10, iPhone X, MacBook Pro de 2019 o iPhone 11 et 12. Chaque appareil permet un ou plusieurs types d'attaques.