Bien que les escroqueries par ingénierie sociale soient plus répandues et ne nécessitent pas beaucoup de sophistication, il existe encore grands groupes de pirates qui utilisent une programmation avancée pour infecter leurs victimes et extraire autant d'informations que possible.

RedEyes, l'un de ces groupes de hackers les plus célèbres au monde, est récemment revenu dans la mêlée en publiant un nouveau malware qui arrive camouflé dans des fichiers d'images apparemment inoffensifs et tout à fait indétectables, car il laisse très peu de traces.

Voici comment le malware M2RAT vous infecte

Les Groupe de hackers APT37, également connu sous le nom de RedEyes ou ScarCruft , est un groupe de cyberespionnage nord-coréen qui serait soutenu par l'État. Maintenant, il a été découvert qu'ils utilisent un nouveau malware évasif appelé M2RAT pour le vol de données et la collecte de renseignements.

As rapporté par AhnLab Security , Ce nouvelle souche de malware appelée M2RAT utilise une section de mémoire partagée pour les commandes et l'extraction de données et laisse très peu de traces opérationnelles sur la machine infectée.

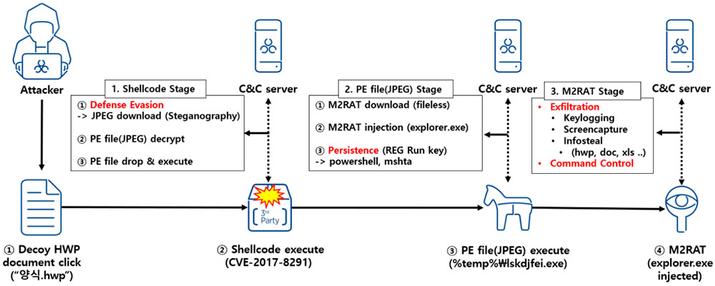

Le groupe de pirates a envoyé des e-mails de phishing contenant une pièce jointe malveillante à leurs cibles. L'ouverture de la pièce jointe déclenche l'exploitation d'une ancienne vulnérabilité dans EPS ( CVE-2017-8291 ) dans le traitement de texte Hangul couramment utilisé en Corée du Sud. L'exploit provoque code shell à exécuter sur l'ordinateur de la victime qui télécharge et exécute un exécutable malveillant stocké dans une image JPEG .

Ce fichier image utilise la stéganographie , une technique qui permet de cacher du code dans des fichiers, d'introduire furtivement l'exécutable M2RAT ("lskdjfei.exe") dans le système et de l'injecter dans "explorer.exe".

Les pirates infectent Windows et les téléphones

La porte dérobée M2RAT agit comme un cheval de Troie d'accès à distance de base qui effectue l'enregistrement de frappe, le vol de données, l'exécution de commandes et capture d'écran, qui s'active périodiquement et fonctionne de manière autonome sans avoir besoin d'une commande. spécifique à l'opérateur. Le logiciel malveillant prend en charge les commandes qui collectent des informations à partir de l'appareil infecté, puis les envoient au serveur C2 pour examen par les attaquants.

La capacité de ce logiciel malveillant à rechercher des appareils portables liés au Windows ordinateur, comme les smartphones ou les tablettes. Si un appareil portable est détecté, il analysera le contenu de l'appareil pour les documents et les fichiers d'enregistrement vocal , et s'ils sont trouvés, copiez-les sur le PC pour qu'ils soient divulgués au serveur de l'attaquant.

Avant extraction, les données volées sont compressées dans un fichier RAR protégé par mot de passe et la copie locale est effacée de la mémoire pour supprimer toute trace.