Il n'a pas fallu trop de temps pour vérifier que le ransomware est l'une des attaques «principales» de la cybercriminalité. Il se caractérise par sa grande efficacité et est une véritable machine à sous. En un seul événement, il est capable de lever des milliards d'euros auprès de victimes innocentes. Ces gens pensent qu'en payant le ils rançonnent aura leurs fichiers de retour. Malheureusement, ce n'est pas le cas dans la grande majorité des cas. Dans cet article, nous allons partager tout ce que vous devez savoir sur l'évolution de cette attaque à ce jour.

Avant de commencer à expliquer l'histoire et l'évolution des ransomwares, nous allons vous rappeler de quoi il s'agit.

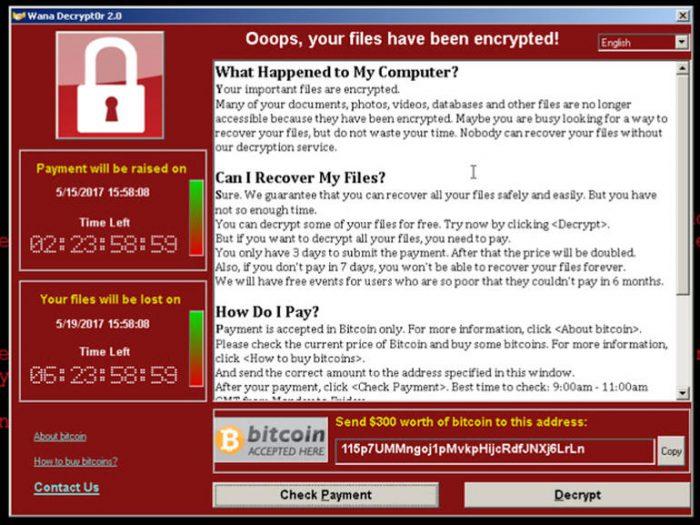

Il s'agit d'une attaque qui provoque le chiffrement ou le chiffrement de tout ou partie de vos fichiers trouvés sur votre ordinateur. Le principal signal qui nous fait comprendre que nous avons été victimes de cette attaque est qu'une fenêtre contextuelle comme celle-ci apparaît:

Tout le contenu de cette fenêtre contextuelle a été conçu et créé pour désespérer la victime. La capture d'écran que nous voyons à titre d'exemple correspond à l'une des plus grandes attaques de ransomwares de l'histoire: WannaCrypt / WannaCry . Il contient des informations telles que ce qui est arrivé à votre ordinateur, s'il est possible de récupérer les fichiers cryptés et même comment effectuer le paiement.

Dans certains cas comme celui-ci, vous pouvez voir combien de temps la victime aurait dû effectuer le paiement avant que les fichiers ne soient définitivement perdus. Aussi, combien de temps faut-il pour que la rançon «rançon» augmente. Un détail très important, et que nous ne nous lasserons pas de répéter, c'est que tu ne devrais pas payer pour le sauvetage supposé de vos fichiers. Même s'ils vous donnent une «preuve de vie» pour vos fichiers, vous ne devriez pas. Tout ce que vous pouvez faire est d'en faire une autre victime.

Historique des ransomwares

La fin des années 80, en particulier 1989, a vu ce qui est considéré comme le premier ransomware. C'était un programme aux caractéristiques assez primitives qui a été distribué avec malveillance disquettes . Sa première apparition a entraîné une vague de menaces d'extorsion au début des années 2000. Cependant, il n'a pas attiré l'attention du grand public jusqu'à ce que CryptoLocker apparaisse en 2013.

Les ransomwares sont si rentables qu'ils sont devenus une entreprise ronde et se développent dans le monde de la cybercriminalité. Un autre ransomware extrêmement populaire et dangereux est appelé Sodinokibi . Peut-être si dangereux et rusé qu'il y a quelques mois, il a obtenu une amélioration qui le rend difficile à détecter: le paiement via des crypto-monnaies qui ne laissent pratiquement aucune trace de vos transactions.

Le Bitcoin est la crypto-monnaie que les ransomwares ont l'habitude d'accepter. Cependant, Sodinokibi a pris la décision de dépasser Monero. Ce dernier ne permet aucune trace des transactions effectuées. Il est donc pratiquement inutile d'essayer de suivre les paiements de rançon.

Chevaux de Troie sur le Web et chiffrement de fichiers

Entre 2012 et 2013, un ancêtre du ransomware était à l'affût. Il s'agissait d'un virus cheval de Troie qui bloquait votre navigateur et même le plein écran de votre ordinateur. Ce qui s'est passé, c'est que vous avez vu un message au format approprié pour attirer votre attention. Le message qui pouvait être lu était une accusation présumée de crimes tels que le piratage, la pornographie juvénile et d'autres actes illégaux.

Si la victime potentielle vient à croire le message, lisez ci-dessous pour obtenir des conseils sur la façon d'effectuer un paiement en échange de ne pas avoir été signalé à la police et d'être traduit en justice. À cette époque, les modes de paiement étaient divers services de dépôt par carte.

Les auteurs de ce cheval de Troie ont réussi à collecter des millions de dollars grâce aux milliers de victimes qui sont tombées quotidiennement. Cependant, il était assez facile à retirer. Il vous suffit de restaurer votre système d'exploitation à un point précédent avant l'infection ou de restaurer votre navigateur Web.

À partir de 2013, le cryptage des fichiers a commencé à gagner en importance. cryptolocker est l'un des pionniers du ransomware et est apparu spécifiquement au mois de septembre de la même année. Les fichiers ont été cryptés sous de solides algorithmes de cryptage RSA 2048 bits. le paire de clés publique-privée était pratiquement inaccessible car il était stocké sur le Commande et contrôle serveur qui gère le rançongiciel lui-même. Les victimes avaient un prétendu délai de trois jours pour payer la rançon avec Bitcoin ou des services de rechargement de cartes prépayées.

La preuve de leur rentabilité peut nécessiter un paiement compris entre 100 $ et 600 $, quel que soit le mode de paiement. Ce ransomware populaire provient d'un botnet appelé Gameover ZeuS , qui a fait sa première apparition en 2011. Son objectif initial était de s'approprier les informations d'identification d'accès au compte bancaire. Le succès, disons, de ce type d'attaque a conduit à l'apparition de plusieurs successeurs qui ont eu autant de succès que l'original. Certains d'entre eux sont PClock, CryptoLocker 2.0 et TorrentLocker.

RaaS : ransomware en tant que service

Les années 2000 sont caractérisées par des situations diverses et des faits curieux, l'un d'eux est le Anything-as-a-Service, c'est-à-dire tout en tant que service. Software-as-a-Service, Infrastructure-as-a-Service ne sont que quelques exemples que tout peut être configuré pour devenir un service rentable. L'inconvénient est que cela ne connaît presque pas de frontières et les ransomwares ont gagné leur place dans ce domaine en 2015.

RaaS consistait en un modèle dans lequel différents groupes de cybercriminels distribuaient certains ransomwares. Par la suite, les bénéfices ont été répartis entre ces mêmes groupes et les auteurs du ransomware. Ils ont même constitué des panels avec des statistiques extrêmement détaillées qui ont permis de suivre le statut des victimes. Et si la nécessité l'exigeait, ils pouvaient personnaliser les codes et distribuer des ransomwares encore plus dangereux.

Lorsque nous avons commencé cet article, nous avions mentionné WannaCry . C'est précisément l'un des ransomwares apparus entre 2015 et 2018 où le RaaS a pris de l'importance. À ce jour, il est resté dans les mémoires comme l'une des attaques les plus dévastatrices et les plus dommageables pour ses milliards de victimes. Un fait intéressant est que ce ransomware, ainsi qu'un autre très populaire appelé NotPetya , a connu un grand succès grâce à la mise en œuvre d'exploits déjà identifiés par le United States National Sécurité Agence, mais qui n'ont pas été officiellement publiés pour correction. Par conséquent, presque personne n'allait pouvoir empêcher cette attaque, donc en quelques jours, elle a réussi à faire des ravages. WannaCry et NotPetya auraient tous deux été créés par des cybercriminels qui disposaient de fonds financiers et du soutien des autorités gouvernementales.

L'actualité de cette attaque est caractérisée par des stratégies complètement renouvelées. Les cibles ne se concentrent plus sur des groupes d'utilisateurs individuels, mais plutôt sur des groupes d'utilisateurs de réseau trouvés dans les organisations. Pourquoi? Parce qu'au fil des ans, des facteurs tels que les meilleures pratiques en matière de sensibilisation à la sécurité et le prix très élevé du Bitcoin ont entraîné une baisse du ransomware tel que nous le connaissons généralement.

Aujourd'hui, l'objectif est de profiter des vulnérabilités du réseau pour y accéder et même générer des backdoors pour avoir un contrôle quasi complet des réseaux qui en sont victimes. Un autre détail à considérer est que l'attaque d'une organisation d'un certain calibre et d'une certaine réputation peut facilement générer des milliers de dollars de dommages qui se traduisent par des profits pour les cybercriminels.

Et maintenant, que devons-nous faire pour nous protéger?

Il n'y a aucune nouvelle à ce sujet. Nous devons continuer avec les mêmes pratiques que toujours. En ce sens, il n'y a pas beaucoup de secrets. Cependant, les spécialistes de l'informatique et de la sécurité de l'information doivent avoir une préparation, des connaissances et une attention suffisantes aux tendances de ce type d'attaque. Il est extrêmement important que les organisations accordent une grande importance à la sécurité de leurs systèmes réseau. Si un tel cas ne se produit pas, il peut y avoir des cas de vol de données ou pire, une violation de données qui pourrait conduire à de nombreuses autres attaques.