NOTRE email les comptes sont beaucoup plus vulnérables qu'on ne le pense. Cependant, et même dans cette optique, un grand nombre de personnes sont jour après jour victimes d'attaques menées à travers les multiples vulnérabilités de l'email lui-même. L'une des attaques est connue en anglais sous le nom de usurpation d'identité par courrier électronique et c'est l'une des suites les plus importantes, surtout si l'acte de vol de données est impliqué. Ensuite, nous expliquerons en détail ce qui se passe quand nous avons une attaque de ce type et comment nous protéger efficacement.

Naïveté est l'une des caractéristiques de l'être humain, en termes généraux. Les cybercriminels en profitent largement. Cependant, cela ne signifie pas que ceux qui attaquent sont précisément des robots ou quelque chose comme ça. Au contraire, ils pensent et regardent un peu plus loin comment les gens se comportent dans certaines situations. Un exemple classique d'application de ce type d'attaque par e-mail est un faux e-mail. Qui vient du «président de l'entreprise» pour lequel vous travaillez, apparemment tout semble légitime, y compris l'adresse de l'expéditeur.

Le contenu de l'e-mail devrait déjà vous sembler étrange. Eh bien, il vous demandera de toute urgence d'effectuer un virement bancaire d'une certaine somme d'argent sur votre compte d'entreprise supposé afin de payer les frais de chirurgie d'un parent. N'oubliez pas que ce n'est qu'un exemple et que la situation peut être de toute nature. Cependant, même les situations qui peuvent sembler les plus bizarres sont créditées par les victimes. Par conséquent, ils finissent par céder à cette supposée demande de transfert urgente. Ainsi, sans grands tours, un simple e-mail est capable de prendre de l'argent à des centaines ou des milliers de personnes.

Usurpation d'identité par e-mail et sa relation avec le phishing

Il est bon de savoir que le courrier électronique d'usurpation d'identité est comme un pont qui permet l'exécution de pêche à la baleine attaques. Il se caractérise par l'envoi d'e-mails contenant du contenu ou des instructions pour effectuer des actions à des fins malveillantes. La principale différence est que le cybercriminel masque son adresse e-mail d'origine par celle de la victime d'usurpation d'identité. C'est comme avoir piraté votre compte Gmail, par exemple, sans que vous vous en rendiez compte. Vous envoyez et recevez des e-mails avec une normalité apparente.

Cependant, non seulement l'hameçonnage utilise le courrier électronique d'usurpation d'identité pour demander des transferts de fonds, mais cette technique servirait également les éléments suivants:

- Que la victime fournisse des informations personnelles ou financières dans des circonstances d'urgence présumées ou qu'elle accède à un portail bancaire contrefait «pour confirmer les données».

- Appropriation d'informations relatives à la propriété intellectuelle ou d'informations classifiées ou à accès restreint.

- Téléchargez des fichiers malveillants contenant des logiciels malveillants, des ransomwares et / ou du code malveillant pour former des botnets potentiels qui déclenchent des attaques telles que DDoS.

- En cliquant sur les liens contenus dans les publicités, bannières, photos qui redirigent vers des portails trompeurs.

Plusieurs penseront qu'il est facile de réaliser que ces types de messages se terminent toujours mal, c'est-à-dire lors d'attaques. Cependant, la situation est compliquée lorsque l'expéditeur semble montrer qu'il est tout à fait légitime. Sur la base du fait que la victime perçoit que l'expéditeur est légitime, la victime fera tout ce que le contenu du message indique.

L'importance de prévenir ce type d'attaque

Comme nous l'avons expliqué, l'e-mail d'usurpation d'identité est très présent dans les entreprises. Cependant, nous devons nous rappeler qu'une grande partie des travailleurs exercent leurs activités à domicile. Ce qui signifie qu'il y a beaucoup plus de possibilités. Encore plus lorsque le collaborateur ne se sent pas strictement contrôlé par ses supérieurs ou les administrateurs réseau. Cependant, il est important de faire attention à chaque e-mail reçu, surtout si vous traitez quotidiennement des centaines de messages. La routine conduit souvent à l'immédiateté d'effectuer certaines activités et avec la moindre négligence, des problèmes surviennent.

Si vous recevez un e-mail avec du contenu potentiel, prenez quelques minutes et faites attention aux points suivants:

- Le sujet du message: si le sujet communique ou implique un certain sentiment d'urgence ou s'il est déjà fortement exagéré, il faut hésiter.

- Le contenu: pratiquement les mêmes critères que pour le sujet. Des textes comme «Vous devez vous connecter à votre compte dès que possible pour confirmer vos coordonnées» ne sont pas des signes de quelque chose de bon. La meilleure chose que vous puissiez faire est de l'ignorer et de supprimer le message dès que possible.

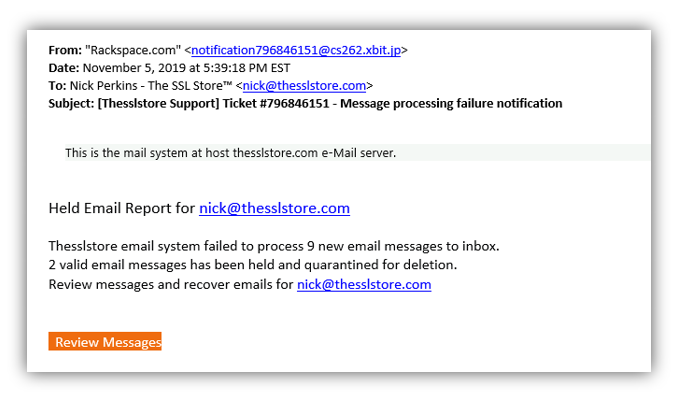

- L'expéditeur du message: Nous savons que lorsque nous recevons un message, nous pouvons voir qui est l'expéditeur. Généralement, nous prêtons attention au nom. Cependant, l'adresse e-mail doit également être un point d'attention. Plus tard, nous verrons un exemple.

Identifier une usurpation d’e-mails potentielle

Si nous regardons l'expéditeur "De" on voit qu'on l'appelle « Rackspace.com » . Cependant, l'e-mail ne correspond pas au domaine Rackspace en question. Au contraire, cela correspond à n'importe quel autre. Voici un détail important: les noms de l'expéditeur ne correspondent pas exactement à l'e-mail. N'importe qui peut se faire passer pour le président d'une organisation portant un nom comme «Tim Cook - Apple PDG »et mon adresse e-mail est courante, comme Gmail .

Passons maintenant au contenu. Sans trop observer, on remarque que le contenu semble être légitime . Puisqu'il indique qu'il y a eu quelques erreurs lors de la réception des messages et que beaucoup d'autres sont entrés en quarantaine. Il est même possible d'afficher un lien qui vous permet de consulter ces messages. Cependant, le contenu a-t-il vraiment un sens? Eh bien, si j'ai des messages que je ne peux apparemment pas recevoir, je ne devrais pas avoir une autre façon de les voir. Sauf si j'ai des problèmes avec le client de messagerie, comme Outlook, et dans ce cas, je peux recevoir tous mes messages du client Web. Avant les messages de ce type, il est conseillé de les signaler et / ou de contacter le support de votre organisation si le cas s'applique.

Comme nous en avons discuté, le problème peut également nous aider à identifier les messages malveillants potentiels. L'exemple que nous voyons ci-dessus indique qu'il s'agit d'une réponse présumée d'un numéro de ticket élevé à l'équipe d'assistance. Mais que se passe-t-il si je n'ai jamais soumis de ticket? Si vous recevez des messages comme ceux-ci, vous devez également signaler ces cas et contacter le support afin qu'ils puissent prendre les mesures appropriées.

Dans cet article, nous avons abordé le sujet de chiffrement des messages électroniques . L'objectif principal de cette alternative de protection est de s'assurer que le contenu des messages n'est pas modifié en cours de route. Cela garantit également que l'expéditeur du message est bien celui qu'il prétend être. Des méthodes comme S / MIME et PGP sont les plus utilisées pour protéger chacun des e-mails que nous envoyons et recevons.