Les attaques de logiciels malveillants coûtent aux entreprises plusieurs millions d'euros tout au long de l'année. Les équipes de sécurité informatique ont pour mission et objectif d'assurer la meilleure surveillance possible du réseau et de réduire la durée de conservation des logiciels malveillants. Il est essentiel que la détection de ransomware ou malware attaques en général est aussi rapide que possible, de prendre les mesures nécessaires et de l'éliminer. Si les malwares n'affectent pas une entreprise dès la minute zéro, c'est grâce au durcissement des différentes équipes, c'est pourquoi la Blue Team des entreprises devient incontournable.

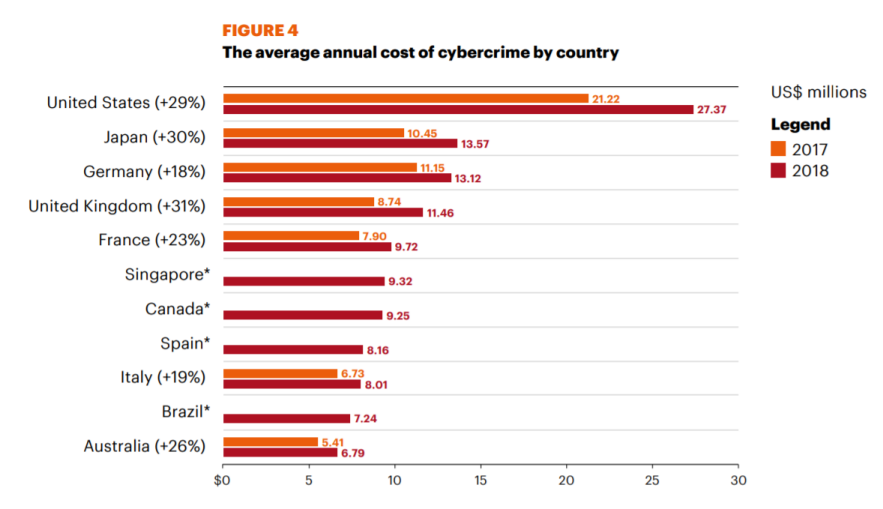

Le rapport sur le coût de la cybercriminalité dans les pays

Dans un rapport sur le coût de la cybercriminalité par le Ponemon Institute et développé par Accenture Sécurité, on constate que les coûts engendrés par les attaques de logiciels malveillants augmentent. Vous avez ici un graphique des coûts qu'ils représentent pour les entreprises en millions de dollars. Pour la première fois, comme vous pouvez le voir, les données d'Espagne et d'autres pays ont été prises en compte.

On y constate que les dépenses engendrées par les cybercriminels ont augmenté entre 19 et 31% par rapport à l'année précédente. Aussi des pays comme le Canada, l'Espagne et Singapour qui ont participé pour la première fois, on voit que les coûts engendrés par ces attaques sont également importants.

Dans son analyse de près de 1,000 cyberattaques, il a souligné l'attaque de malware comme l'une des plus fréquentes et aussi des plus coûteuses à résoudre. De plus, le nombre d'entreprises ayant subi des attaques de ransomwares a augmenté de 15% et la fréquence à laquelle elles sont menées a triplé au cours des deux dernières années.

Un autre fait intéressant est que attaques de phishing et d'ingénierie sociale ont été vécu par 85% des organisations. En ce sens, on constate une augmentation de 16% en un an des attaques de ce type. Que cela se produise est préoccupant car les gens continuent d'être un maillon faible dans la défense de la cybersécurité.

Les réseaux sont de plus en plus complexes et ont plus d'angles morts

Une chose de plus en plus courante est que les équipes de sécurité ne peuvent pas voir certaines parties du réseau car elles sont de plus en plus complexes. Si un logiciel malveillant parvient à franchir les défenses du périmètre, il peut ne pas être détecté et causer de graves dommages.

Si nous travaillons avec un modèle de réseau hybride, ces angles morts sont augmentés. À mesure que les applications migrent vers un cloud public ou que les entreprises mettent en œuvre la virtualisation, le réseau devient plus complexe. À ce stade, la visibilité devient limitée et la surveillance de la sécurité du réseau devient plus compliquée.

Heureusement, les choses s'améliorent et les entreprises ont réussi à réduire la durée de conservation des logiciels malveillants. Verizon dans son Violation de données 2020 rapport d'enquête a noté que plus de 60% des violations de données ont été découvertes en quelques jours ou moins. Bien qu'il s'agisse d'une amélioration significative, tout n'est pas positif. Par exemple, plus d'un quart des violations mettent encore des mois ou plus à être détectées. Par conséquent, nous avons encore beaucoup de travail à faire.

Améliorez la visibilité du trafic réseau

Les équipes des opérations de sécurité informatique doivent améliorer la surveillance du réseau pour réduire le temps de séjour des malwares et autres logiciels malveillants.

Le trafic a considérablement augmenté à mesure que les applications sont devenues multicouches et plus gourmandes en calcul. De plus, les réseaux sont devenus plus virtualisés pour prendre en charge davantage de machines virtuelles. Ce changement rend la surveillance du réseau difficile.

Même nous, dans notre réseau domestique, pouvons également surveiller le trafic et voir tout ce qui se passe sur le réseau local, par exemple, ASUS possède la fonctionnalité AiProtection Pro qui nous permet d'arrêter les logiciels malveillants et dispose même d'un système de prévention des intrusions (IPS).

Une étape importante consiste à accéder à ce trafic car il permet aux outils de sécurité de détecter un comportement inhabituel du réseau et de nous alerter en cas de faille de sécurité. L'accès à ce trafic révèle quelles adresses IP communiquent entre elles et quand ces connexions sont établies. Grâce à ces informations, avec les outils de sécurité basés sur le comportement, nous pouvons générer des alertes lorsqu'il y a des événements étranges sur le réseau. Certains comportements anormaux qui pourraient être étudiés seraient:

- Accès inhabituel à la base de données par une application.

- Un téléchargement FTP de beaucoup de données à 4 heures du matin.

Par conséquent, alors que les entreprises accordent la priorité au travail dans le cloud, un objectif vital est d'avoir un accès complet à tout le trafic réseau pour protéger nos données.

Stockez des données pour analyser les attaques

Une bonne politique de sécurité consiste également à conserver un historique du trafic qui traverse notre réseau. En cas d'attaque de sécurité, il est très important de disposer d'une série d'informations, comme par exemple avoir accès à des paquets détaillés et à des flux de données avant, pendant et après une faille de sécurité.

Ainsi, les analystes de sécurité peuvent déterminer plus précisément l'étendue de la violation et peuvent également analyser les dommages pour savoir comment les éviter à l'avenir.

Si nous voulons le faire, nous devrons collecter des métadonnées réseau et des données par paquets à partir d'éléments physiques, virtuels et cloud natifs du réseau déployé dans le centre de données, les succursales et les environnements multicloud.

De plus, pour collecter ces informations, nous devons disposer d'une combinaison de sondes réseau physiques et virtuelles. Nous avons également besoin de courtiers de paquets et d'appareils de capture pour collecter et consolider les données des différents coins du réseau. En ce sens, il est très important que nous puissions capturer et stocker les données de paquets avant, pendant et après une alerte de sécurité pour une analyse judiciaire ultérieure.

Enfin, plus ces données sont accessibles et mieux organisées, elles nous fourniront des informations plus précieuses.

Télétravail et sécurité

Cette année, en raison de la pandémie mondiale du coronavirus, notre façon de travailler a changé. Le télétravail a beaucoup progressé et récemment une loi le réglementant a été approuvée au Congrès des députés. Auparavant, les équipes de sécurité partaient du principe que la plupart des utilisateurs accédaient aux ressources via le réseau de l'entreprise, et seul un petit nombre le faisait à distance.

Désormais, la plupart des utilisateurs accèdent aux applications dans le cloud ou dans le centre de données via l'Internet public. Les entreprises ont réagi en assouplissant les restrictions de sécurité et en adoptant les mesures de sécurité nécessaires. En ce sens, il est recommandé que les communications entre les employés et le réseau de l'entreprise soient établies via un VPN pour plus de sécurité.

Vous devez gagner en visibilité dans le cloud public

Actuellement, de nombreuses entreprises en raison de la pandémie ont accéléré le transfert des applications vers le cloud public pour profiter de son évolutivité et de sa flexibilité. Cependant, le manque de visibilité peut avoir un coût financier important pour l'entreprise.

Jusqu'à il n'y a pas si longtemps, les principaux clouds publics étaient des plates-formes sur lesquelles vous pouviez voir le trafic entrant et sortant du cloud. Le problème était qu'il ne montrait pas ce qui se passait à l'intérieur et que les équipes informatiques ne pouvaient pas surveiller les signes d'une violation. Heureusement, les choses s'améliorent, certains des principaux fournisseurs de cloud ajoutant déjà des fonctionnalités qui reflètent le trafic réseau vers et depuis les applications d'un client.

En bref, la détection et la diminution du temps de séjour des malwares dans un environnement hybride nécessitent l'accès à l'ensemble du trafic réseau. Grâce à cela, nous pourrons détecter plus tôt les failles de sécurité et nous pourrons analyser le problème pour le prévenir correctement.