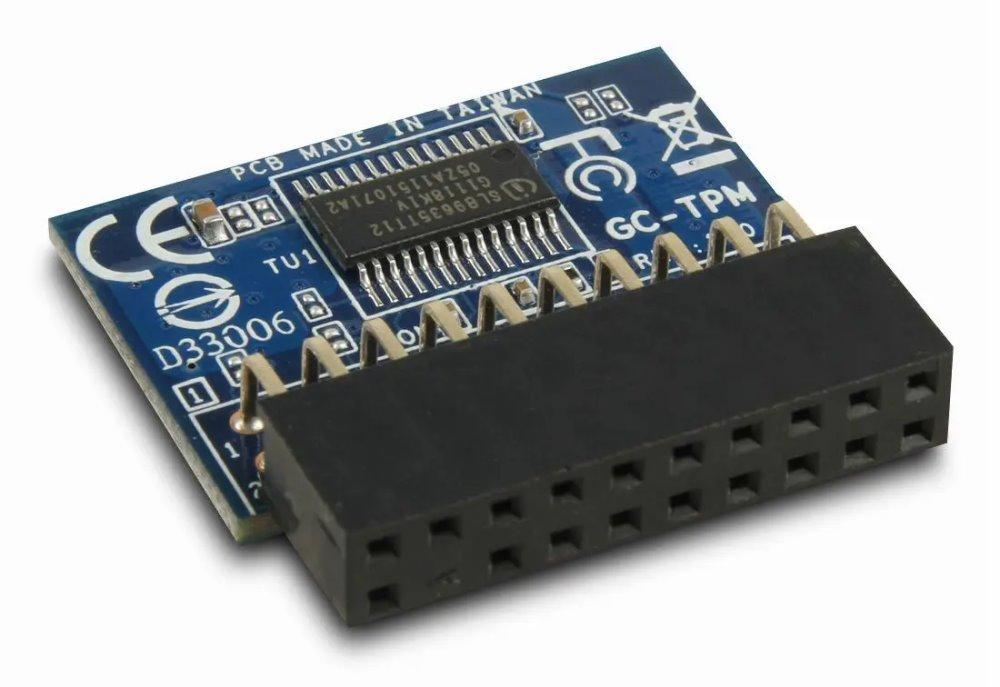

L'une des exigences que Windows 11 apporte avec lui pour être installé est d'avoir le soi-disant Trusted Platform Module sur le carte mère de notre ordinateur, qui est une puce conçue pour stocker les mots de passe dans un espace sécurisé. C'est-à-dire sur une puce séparée qui fonctionne comme une sorte de coffre-fort et non dans le système BIOS/UEFI. Eh bien, deux liés à la sécurité vulnérabilités dans le TPM pourrait compromettre un tel système de protection.

Une des choses qui Microsoft veut le plus est de changer le modèle commercial de Windows, de vendre le système d'exploitation à le donner, mais en facturant des redevances pour les applications et les services via un magasin. Cela va à l'encontre de la manière de diffuser du contenu sur PC et l'une des obsessions de Redmond, et depuis Windows XP, est d'essayer de contrôler l'écosystème. Son idée avec le TPM ? Avoir une base d'utilisateurs suffisamment large pour forcer le TPM pour la sécurité autant que possible. De cette façon, ils peuvent le forcer dans leurs applications telles que Office, PC et Xbox jeux, etc.

Le TPM a des problèmes de sécurité

Traditionnellement, la stratégie de Microsoft a été claire, d'abord vendre le logiciel à un prix très bas jusqu'à ce que la concurrence n'en puisse plus et suffoque financièrement. Le seul business model qui puisse survivre à ceux-ci est celui du logiciel libre, mais en échange petit à petit en termes d'améliorations. Le fait est qu'une fois que ceux de Redmond ont le monopole ou le marché dominant dans quelque chose, ils commencent à augmenter les prix. Cependant, le piratage informatique rampant est un problème pour eux, nécessitant donc un TPM pour la sécurité afin de bloquer ces copies autorisées.

Autrement dit, sa tactique consiste à copier le modèle des consoles pour bloquer les copies non autorisées. En tout cas, ils sont dans leur droit de défendre leur business model. Cependant, le TPM en sécurité n'est pas entièrement fiable, car deux problèmes de sécurité ont été découverts et ils ne sont pas exactement petits.

Les problèmes sont appelés CVE-2023-1017 et CVE-2023-1018, et sont des bogues qui permettent au système d'écrire et de lire des informations au-delà de ce qui serait autorisé. En fait, seulement deux octets, mais cela suffit pour exécuter des commandes malveillantes qui permettent des choses comme : l'accès à des informations protégées qui ne sont soi-disant disponibles que dans ce cryptoprocesseur, c'est-à-dire des mots de passe personnels, y compris des mots de passe bancaires. Ce qui fait de ce problème de sécurité un problème très sérieux.

Le module de plate-forme sécurisée est-il défectueux ?

Il faut partir du fait qu'il ne s'agit pas d'un problème logiciel qui peut être facilement résolu avec un patch puisqu'il s'agit d'un problème matériel. Pire encore, ce que le module TPM exécute a le plus haut degré d'autorisations de tous dans le système, il est donc non seulement indétectable par le reste des composants, mais toute faille de sécurité exploitée ne pourra pas être arrêtée ou par le noyau du système d'exploitation. Pour plus de référence, nous vous recommandons de lire notre article sur les anneaux d'exécution négatifs afin de comprendre l'étendue du problème.