Heutzutage müssen Sie die vollständige Kontrolle über potenzielle Netzwerkprobleme haben, insbesondere wenn es darum geht Sicherheitdienst . Haben Sie auch einen globalen Überblick über sie: die Ursachen, die Auswirkungen auf die täglichen Aufgaben und die Lösungen, die angewendet werden könnten. Die Zeiten laufen und zwingen die Konnektivität dazu, zuverlässig zu sein und Schutz vor zu bieten mehrere Bedrohungen . Zu letzterem müssen wir hinzufügen, dass die Arbeit von zu Hause aus boomt und alle, die Telearbeit praktizieren, geschützt werden müssen.

Netzwerk Sicherheit und deren Verwaltung entwickeln sich dank Tools, die alles viel einfacher und praktischer machen, positiv. Vorbei sind die Zeiten, in denen mehrere Lösungen sehr teuer und schwer zu bedienen, gab nicht die gewünschte Antwort. Cyber-Angriffe geben immer weniger Waffenstillstand und die Netzwerke müssen einen echten Schutzschild haben.

Zeek wird als Tool zur Unterstützung des Managements von vorgestellt Reaktion auf Sicherheitsvorfälle . Es funktioniert durch Ergänzung signaturbasiert Tools zum Auffinden und Verfolgen komplexer Netzwerkereignisse. Es zeichnet sich durch schnelle Antworten aus, zusätzlich zur Verwendung mehrerer Flows und Protokolle. Es hilft nicht nur bei der Identifizierung von Sicherheitsereignissen, sondern soll auch die Fehlerbehebung erleichtern.

Detaillierte Überwachung von Netzwerken mithilfe von Protokollen

Eine Protokolldatei ist eine große Hilfe bei der Analyse von Netzwerkproblemen aller Art, einschließlich solcher Ereignisse, die die Sicherheitsintegrität beeinträchtigen. Zeek nutzt dies sehr gut und bietet eine Datei an, die einen Großteil der Protokolle zusammenfasst, die basierend auf verschiedenen Protokollen generiert werden können. Einige der Protokolle, die wir zitieren können, sind:

- DHCP

- DNS

- fTP

- HTTP

- SNMP

- SMTP

- SSL und viele mehr

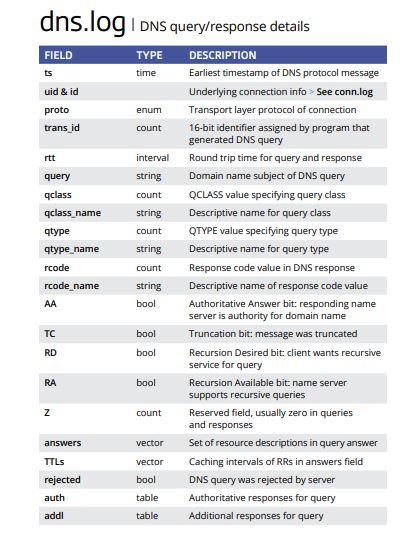

Oben sehen wir einen Screenshot aller Felder im Protokoll von DNS Verbindungen. Es ist ersichtlich, dass in jedem Feld der Datentyp, der angezeigt werden kann, und eine kurze informative Beschreibung angegeben sind. Nennen wir einige Felder als Beispiele:

- trans_id: Eine eindeutige Nummer, die generiert wird, um das generierte Protokoll zu identifizieren.

- Code: Wert des DNS-Antwortcodes.

- abgelehnt: Dies ist ein boolesches Wertefeld (wahr oder falsch), das angibt, ob die DNS-Verbindungsanforderung abgelehnt wurde oder nicht.

Ein Aspekt, der in Bezug auf Protokolle allgemein kommentiert wird, ist, dass sie umfangreich und kompliziert zu verstehen sind. Durch dies Trägermaterial können Sie den Inhalt der Protokolle besser verstehen und die Kontrolle über Sicherheitsereignisse erlangen.

Skripte überwachen

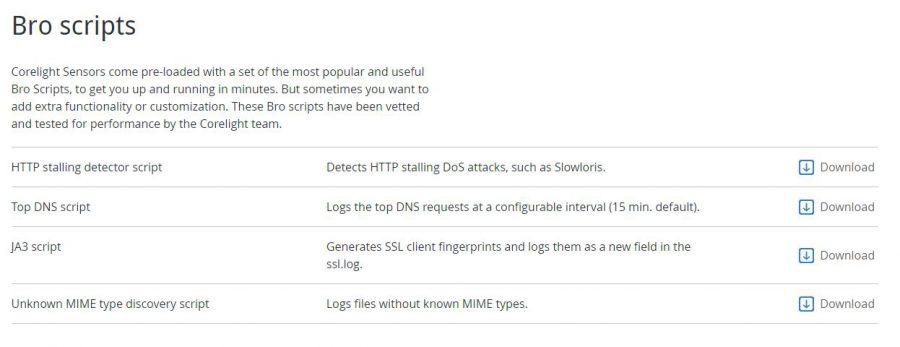

Eine weitere Möglichkeit, die wir von Zeek hervorheben können, besteht darin, dass einige vorkonfigurierte und gebrauchsfertige Skripte verfügbar sind. Sie werden verwendet, um eigene Netzwerküberwachungsaktivitäten auszuführen, die häufig verwendet werden, sodass Sie Zeit sparen.

Eines der Skripte, die wir hervorheben können, ist das, das dem entspricht HTTP-Blockierdetektor . Dies wird verwendet, um DDoS-Angriffe vom Typ HTTP Stalling zu erkennen. Um eine Vorstellung davon zu bekommen, nutzt diese Art von DDoS einen der relevantesten Fehler eines Webservers.

Es besteht darin, nicht feststellen zu können, ob ein Remoteclient über eine langsame Verbindungsverbindung mit dem Server verbunden ist. Oder wenn derselbe Client Daten ohne Kontrolle mit sehr langsamer Geschwindigkeit sendet. Folglich kann der Webserver keine generieren Timeout um diese Verbindung nach einer bestimmten Zeit abzubrechen oder einfach zu beenden. Wenn ein Webserver nur über eine begrenzte Kapazität verfügt, kann er leicht von solchen Angriffen betroffen sein.

Wenn Sie dieses oder andere Skripte nutzen möchten, müssen Sie das eingeben offizielles Portal dauert ebenfalls 3 Jahre. Das erste Jahr ist das sog. Corelight Unternehmen, das Zeek unterstützt, um über sein offizielles Github-Repository auf sie zuzugreifen. Auf derselben Site stehen auch andere Ressourcen zur Verfügung, die Ihnen den Einstieg in die Verwendung des Tools erleichtern.

Neugier auf Zeek

Wenn Sie das Wort „Bro“ hören oder sagen, woran denken Sie dann? Läutet das Wort "Bromance" oder "Bro Culture" eine Glocke? Wie wir bereits besprochen haben, wurde das Zeek-Programm zuvor aufgerufen Bro . Die Bedeutung des Wortes „Bro“ im populären Jargon gilt jedoch für Kontexte, die wenig oder gar nichts mit dem Fokus dieser Computersicherheitslösung zu tun haben. Dies ist so weit fortgeschritten, dass das Unternehmen, das diese Lösung entwickelt, dem Risiko ausgesetzt ist, dass potenzielle oder aktuelle Kunden falsche Vorstellungen über den ursprünglichen Zweck haben, in dem diese Lösung verblieben ist.

Infolgedessen wurde durch eine Entscheidung des Führungsteams entschieden, dass sich der Name ändert. Zeek ist in der Tat ein Name, der bereits in den Köpfen der ersten Gruppe von Menschen existierte, die mit der Arbeit an dem Projekt begonnen hatten. Sie haben also nicht zu lange gebraucht, um einen Ersatznamen zu finden.

So laden Sie Zeek herunter

Greifen Sie darauf zu Link um alle Downloads zu erhalten, die Sie benötigen. Sie haben den Quellcode der aktuellen stabilen Version sowie die vorherige Version, die bis Oktober dieses Jahres unterstützt wird. Kurz gesagt, Sie erhalten die erforderliche Dokumentation, um die erforderliche Unterstützung zu erhalten, sowie eine aktive Community, die häufig Beiträge leistet, damit sich Zeek weiter verbessert.

Wenn Sie sich nicht sicher sind, ob Sie sich für dieses Tool entscheiden sollen oder nicht, verfügen sie über eine Online-Anwendung, mit der Sie einige grundlegende Funktionen in Echtzeit testen können. Wenn Sie diesen Link eingeben, benötigen Sie kein Konto zum Testen. Sie erhalten eine kurze Erklärung der einzelnen Einheiten und ein Feld zum Testen der Befehle und Codes.