Eine neue Sorte von Android Malware Ausrichtung auf Kunden von Online-Banking und Kryptowährungs-Wallets wurden in Spanien entdeckt und Italien, nur wenige Wochen nachdem FluBot per Gesetz heruntergefahren wurde. Tatsächlich fand seine Entdeckung statt, während diese ausgeklügelte Android-Malware mit der Fähigkeit untersucht wurde, die vollständige Fernsteuerung des Geräts zu übernehmen, das ursprünglich auf spanische Bankunternehmen abzielte, aber später seine Sicht auf die vieler anderer Länder ausdehnte, bis es schließlich der Fall war vor kurzem abgebaut. Wenn Sie ein Santander- oder CaixaBank-Konto haben, hüten Sie sich vor diesem neuen Android-Virus.

Der informationsstehlende Trojaner mit dem Codenamen MaliBot hat laut F5 Labs eine große Anzahl von Funktionen. Es kann von reichen Anmeldeinformationen und Cookies stehlen den Android Accessibility Service zu missbrauchen, um den Bildschirm der Geräte seiner Opfer zu überwachen und Multi-Faktor-Authentifizierungscodes (MFA) zu umgehen, die Anmeldungen besser schützen. Dies sind einige der Möglichkeiten eines Virus, der seinen Opfern großen Schaden zufügen kann.

Was ist MaliBot und was ist darüber bekannt?

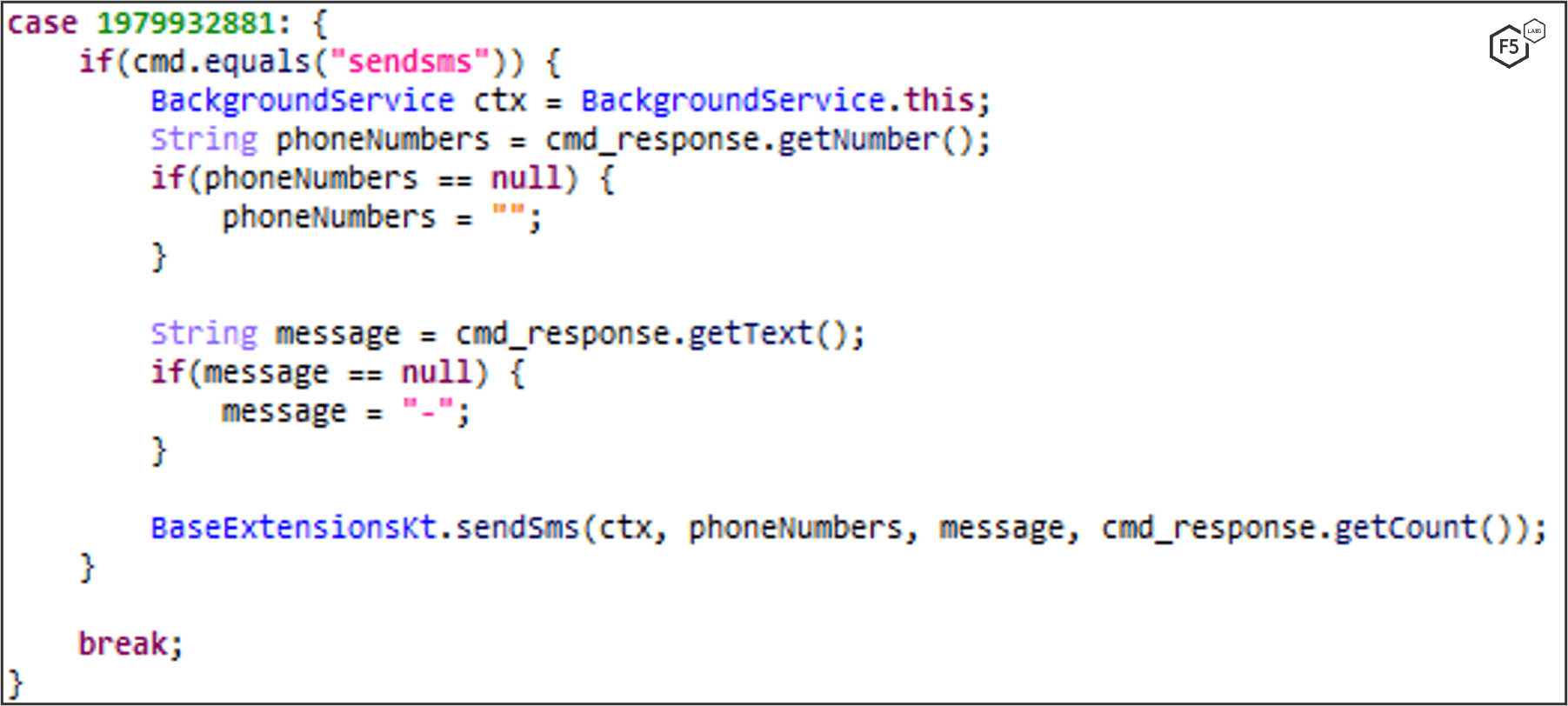

Was über MaliBot bekannt ist, ist, dass es als Kryptowährung getarnt ist Mining-Anwendungen , wie The CryptoApp oder Mining X, und über betrügerische Websites verbreitet werden, die genau darauf ausgelegt sind, potenzielle Besucher zum Herunterladen zu verleiten, und auf die der Trojaner wirken kann. Andererseits nutzt es auch SMiShing um die Malware zu verbreiten, indem sie auf die Kontakte des infizierten Smartphones zugreifen und SMS-Nachrichten mit Links zu der Malware versenden. Nach dem Herunterladen kontaktiert MaliBot den C2-Server, um das infizierte Gerät zu registrieren, und bittet das Opfer, Zugriffsberechtigungen zu erteilen.

"The MaliBot Command and Control (C2) befindet sich in Russland und scheint dieselben Server zu verwenden, die zur Verbreitung der Sality-Malware verwendet wurden“, so Dor Nizar, Forscher bei F5 Labs. „Es handelt sich um eine stark modifizierte Überarbeitung der SOVA-Malware mit unterschiedlichen Funktionalitäten, Zielen, C2-Servern, Domänen und Verpackungsschemata.“ Der Sality-Virus seinerseits wäre seit 2003 frei im Umlauf und würde sich im Laufe der Zeit durch Hinzufügen neuer Funktionen verbessern.

EULE („Owl“ auf Russisch), das erstmals im August 2021 entdeckt wurde, zeichnet sich durch seine Fähigkeit aus, Overlay-Angriffe durchzuführen, die funktionieren, indem eine betrügerische Seite mithilfe von WebView mit einem vom C2-Server bereitgestellten Link angezeigt wird, wenn ein Opfer eine enthaltene Banking-App öffnet in Ihrer Liste aktiver Ziele. Einige der Zielbanken von MaliBot, die diesen Ansatz verwenden, umfassen Santander, CaixaBank, UniCredit, und CartaBCC.

Seine Funktionen, Wirkungsweise und wofür es verwendet wird

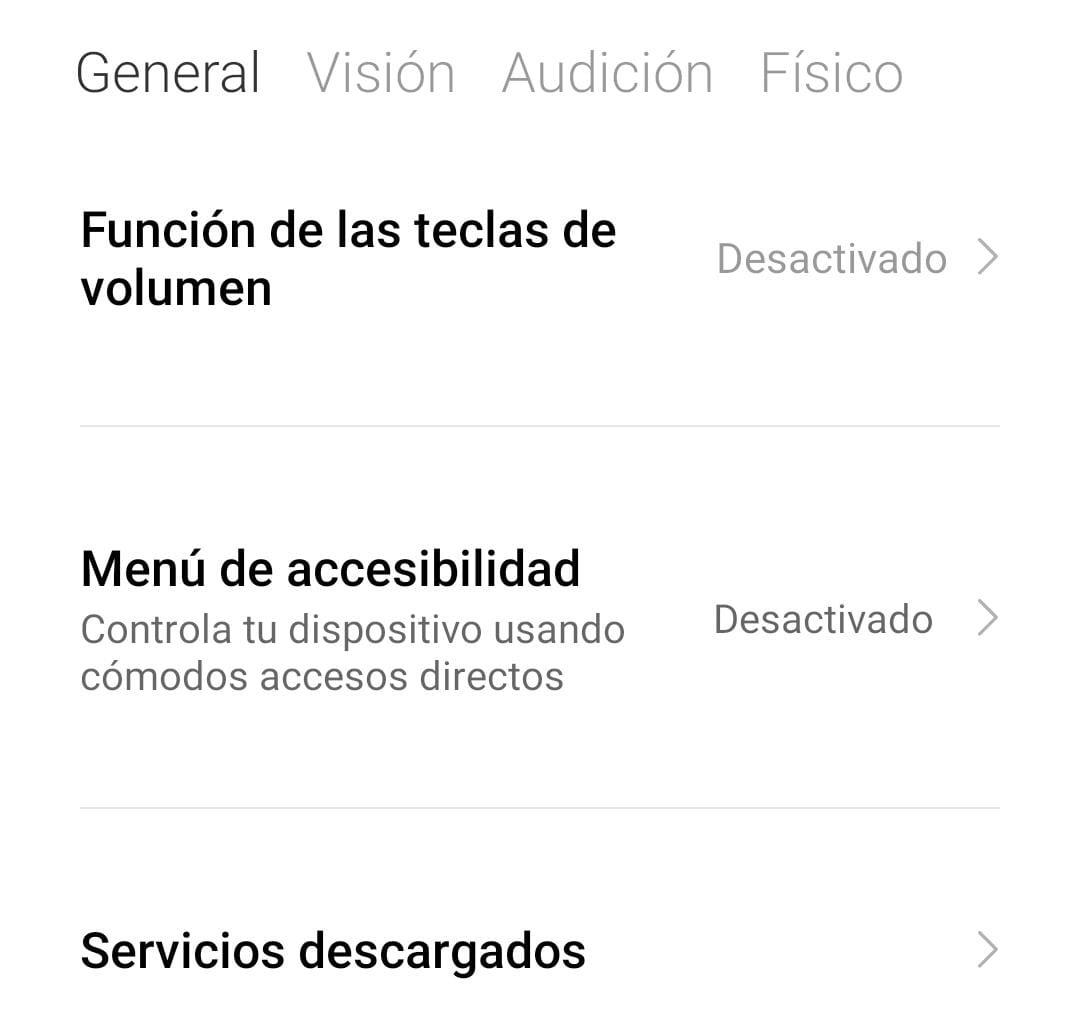

Das Android Zugänglichkeitsdienst ist ein Hintergrunddienst, der auf Android-Geräten ausgeführt wird, um Benutzern mit Behinderungen zu helfen, aber Sie können ihn auch verwenden, wenn Sie mit einer seiner Funktionen oder Fähigkeiten vertraut sind. Es wird seit langem von Spyware und Trojanern ausgenutzt, um Geräteinhalte zu erfassen und eingegebene Zugangsdaten abfangen durch ahnungslose Benutzer in andere Apps.

Die Malware kann nicht nur die Passwörter und Cookies der Google-Konten ihrer Opfer umgehen, sondern auch 2FA-Codes aus der Google Authenticator-App knacken sowie vertrauliche Informationen wie Gesamtsalden und Seed-Phrasen aus den Apps Binance und Trust Wallet preisgeben . Malibot ist in der Lage, seinen Accessibility-API-Zugriff zu bewaffnen, um die Zwei-Faktor-Authentifizierungsmethoden (2FA) von Google zu umgehen, selbst wenn versucht wird, sich mit gestohlenen Anmeldeinformationen von einem neuen unbekannten Gerät bei Konten anzumelden.

Alle diese Malware-Funktionen könnten für viel verwendet werden mehr als der Diebstahl von Zugangsdaten und Kryptowährungen . Tatsächlich ist jede App, die WebView verwendet, anfällig dafür, Ihre Anmeldeinformationen und Cookies zu stehlen, selbst wenn ihre Ziele anfangs spezifisch sind. Seien Sie also vorsichtig, es kann Sie angreifen, ohne dass Sie es merken!