Durch die Ende-zu-Ende-Verschlüsselung kann der gesamte Datenverkehr von einer Quelle zu einem Ziel vollständig verschlüsselt und authentifiziert werden. Wenn also jemand diesen Datenverkehr aufzeichnet, kann er die darin enthaltenen Informationen nicht lesen. Das Internet der Dinge (IoT) In einem der besten Momente stellen Millionen von Geräten eine Verbindung zum Internet her, um mit den Servern des Herstellers und dann mit uns zu kommunizieren. Die von den IoTs erzeugten Daten werden zu einem gewissen Grad verschlüsselt, da sie über das Internet übertragen werden. Es ist jedoch wichtig, sie von Anfang bis Ende durchgehend zu schützen.

Durch die Ende-zu-Ende-Verschlüsselung kann der gesamte Datenverkehr von einer Quelle zu einem Ziel vollständig verschlüsselt und authentifiziert werden. Wenn also jemand diesen Datenverkehr aufzeichnet, kann er die darin enthaltenen Informationen nicht lesen. Das Internet der Dinge (IoT) In einem der besten Momente stellen Millionen von Geräten eine Verbindung zum Internet her, um mit den Servern des Herstellers und dann mit uns zu kommunizieren. Die von den IoTs erzeugten Daten werden zu einem gewissen Grad verschlüsselt, da sie über das Internet übertragen werden. Es ist jedoch wichtig, sie von Anfang bis Ende durchgehend zu schützen.

Die Sicherheitslücken von IoT-Geräten liegen darin, dass sie nicht über gut etablierte Datenschutzprotokolle verfügen. Ehrlich gesagt gibt es keine Lösung, die in allen Fällen gleichermaßen geeignet ist, wenn man die Architektur der Geräte, ihre Steuerungsplattformen, verschiedene Protokolle usw. berücksichtigt.

Alle von einem verbundenen Gerät generierten Daten werden auf einer Reihe von Servern gespeichert, die sie verwalten. Jeder, der Zugriff auf sie hat, kann sie anzeigen und schreiben, je nach Berechtigungen und Rollen. Es ist wichtig, dass die Cloud Die Plattform gewährleistet den Datenschutz und die Exklusivität der Daten, dh sie muss sicherstellen, dass unsere Informationen verschlüsselt gespeichert werden und dass auch die Kommunikation mit den Geräten erfolgt.

Die Jahre vergehen und die Schwachstellen in IoT-Geräten sind offensichtlich, die ihr Wachstum nicht aufhalten. Bisher ist es nicht möglich, dass sich die Benutzer der Geräte bei der Verwendung jederzeit sicher fühlen. Es gab zum Beispiel mehrere Fälle, in denen Botnets, die durch infizierte IoT-Geräte gebildet wurden, mehrere Computer mit dem Ziel gehackt haben, Kryptowährungen abzubauen. Diese Arten von Botnetzen waren auch Protagonisten verschiedener DDoS-Angriffe . Die Möglichkeiten, wenn es um Cyber-Angriffe geht, sind leider endlos.

E4: Eine Open Source-Lösung zur Stärkung der IoT-Sicherheit

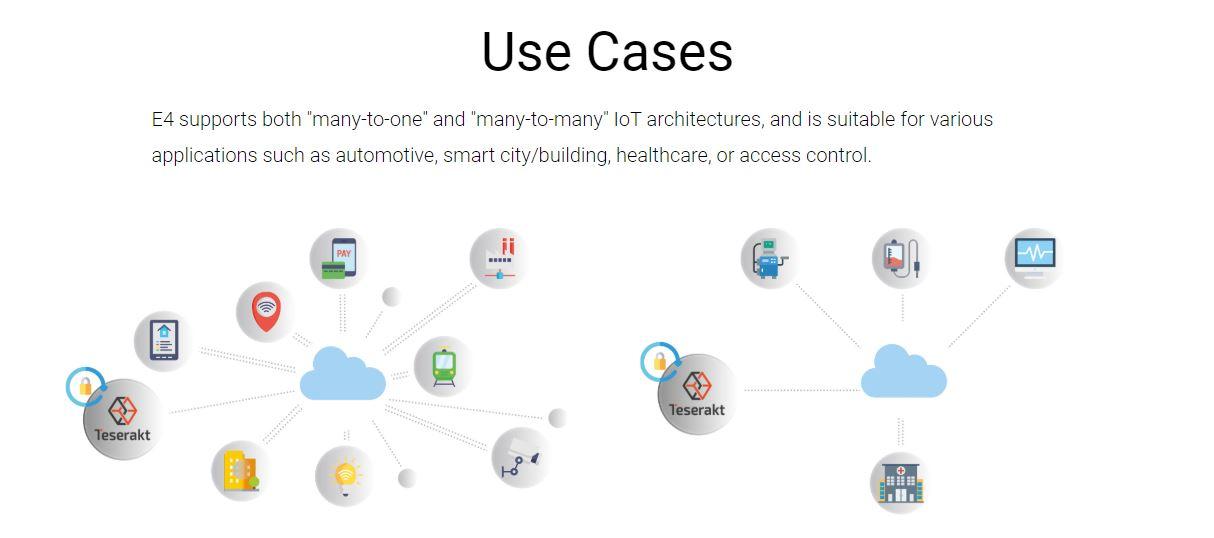

Es ist definiert als Code-Paket das kann in den Servern der Hersteller enthalten sein. E4 ist für die Konsistenz des Verschlüsselungsprozesses verantwortlich. Eine der Stärken von E4 ist, dass alles im Hintergrund abläuft, viele Architekturen von mehreren bis zu mehreren unterstützt. Ein wichtiges Detail ist, dass es die Einbindung einer großen Anzahl von Endgeräten wie Routern, Sicherheitskameras und Kameras ermöglicht alle Arten von IoT-Geräten, um den gesamten Datenverkehr vom Beginn der Kommunikation bis zum Ende zu verschlüsseln.

Obwohl die Webverschlüsselung die Sicherheit von Daten während eines Teils ihres Übertragungszyklus gewährleistet, geschieht dies Open Source-Projekt bietet einen viel breiteren Ansatz und zielt darauf ab, den gesamten Datenverkehr so weit wie möglich abzudecken.

Das E4-Client-Bibliothek Der Zugang ist kostenlos. Sie können die Daten mit einem statischen Schlüssel schützen, um die Integration mit Geräten mit möglichst geringem Aufwand zu testen. Auf der anderen Seite können Sie mit dem dynamischen Schlüsselserver die Geräteschlüssel entweder manuell oder automatisch aus der Ferne verwalten. Letzteres, vor Ort oder als verwalteter Service mit sehr zugänglichen Abonnementkosten.

Als Open Source-Entwickler möchten wir betonen, dass jeder Entwickler mit dem Code experimentieren und ihn auf seinen Geräten implementieren kann. Das heißt, wir können ihn problemlos an unsere Bedürfnisse anpassen. Wenn es Probleme gibt, können sie Fehler finden, um sie zu beheben, oder Verbesserungen anwenden.

Wenn das Internet der Dinge in ein paar Jahren sein volles Potenzial entfalten soll, müssen sowohl die Industrie als auch die beteiligten Personen sicherstellen, dass jedes Gerät über eine End-to-End-Verschlüsselung verfügt. Sowohl während des Transports als auch zum Zeitpunkt der Speicherung auf den Servern des Herstellers. E4 und andere Lösungen arbeiten immer noch daran, das wahre Verschlüsselungsszenario zu erreichen, das das IoT mehr denn je benötigt.