Webdomains können eine Vielzahl von Angriffen erleiden. Hacker können verschiedene Methoden anwenden, um eine Webseite zu beschädigen, ihren Inhalt zu ändern, einen Denial-of-Service und viele andere Fehler zu verursachen, die letztendlich ihre ordnungsgemäße Funktion beeinträchtigen. In diesem Artikel werden wir über eine Liste von Sicherheitslücken sprechen, die als bekannt sind DNSPooq , was sich auf die Ihres Servers auswirken kann DNS.

DNSPooq-Schwachstellen

Bei vielen Gelegenheiten finden wir Schwachstellen Dies kann Systeme, Geräte und auch Onlinedienste gefährden. Viele Sicherheitslücken können sich auf eine Webseite auswirken. DNS kann von verschiedenen Angriffen betroffen sein und dies beschädigt Webseiten.

Dnsmasq ist eine weit verbreitete Open Source Domain Name System (DNS) Weiterleitungsanwendung, die üblicherweise auf Routern, Betriebssystemen, Access Points und anderen Netzwerkgeräten installiert wird. Wie bei vielen anderen Systemen und Diensten kann es Schwachstellen geben.

Sicherheitslücken bekannt als DNSPooq Auswirkungen auf diesen Service. Insgesamt gibt es sieben, mit denen ein Angreifer einen DNS-Cache-Vergiftungsangriff starten kann. Dies bedeutet, dass Benutzer, die diese Anwendung verwenden, ihre Computer geschützt und ordnungsgemäß aktualisiert halten müssen.

Was ist ein DNS-Vergiftungsangriff?

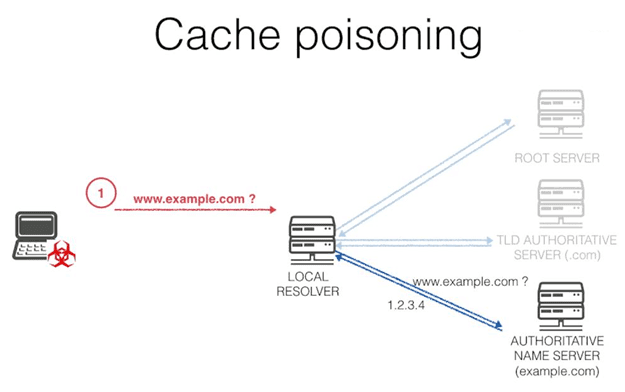

Wie bereits erwähnt, können als DNSPooq bekannte Sicherheitslücken zu einem DNS-Cache-Vergiftungsangriff führen. Was ist das nun? Es ist wichtig zu wissen, woraus dieses Sicherheitsproblem besteht und wie es sich auf eine Webseite auswirkt.

A DNS-Cache-Vergiftungsangriff tritt auf, wenn ein Angreifer DNS-Resolver mit Informationen betrügt, die falsch sind. Dies führt dazu, dass der Resolver die falsche IP-Adresse an Benutzer sendet. Dies bedeutet, dass der Client, der versucht, auf eine Website zuzugreifen, auf eine andere Seite umgeleitet wird, die von den Angreifern kontrolliert wird.

Dies ist ein sehr wichtiges Thema, da wir Kompromisse eingehen könnten Sicherheit und Privatsphäre . Ein Angreifer könnte eine Website erstellen, die vorgibt, legitim zu sein, und das Opfer dorthin weiterleiten. Dies könnte beispielsweise zu einem Phishing-Angriff mit dem Ziel führen, Passwörter und Anmeldeinformationen zu stehlen.

Letztendlich besteht eine Cache-Vergiftung darin, falsche Informationen in einen DNS-Cache zu schleichen. Wenn Sie versuchen, eine Website aufzurufen, wird die Auflösung auf eine andere Seite umgeleitet. Diese Site kann völlig anders sein oder sogar gleich erscheinen, eine identische Kopie, um Informationen zu stehlen.

Warum das Beheben von DNSPooq und ähnlichen Sicherheitslücken unerlässlich ist

All dies, was wir erwähnt haben, macht es wichtig, in der Lage zu sein Beheben Sie DNSPooq-Schwachstellen und andere ähnliche, die existieren können. Wir haben festgestellt, dass es mindestens sieben Fehler gibt, die Router, Betriebssysteme und Geräte betreffen können.

Diese Fehler wurden als CVE-2020-25681, CVE-2020-25682, CVE-2020-25683, CVE-2020-25684, CVE-2020-25685, CVE-2020-25686 und CVE-2020-25687 protokolliert. Sie hatten eine Punktzahl zwischen 4 und 8.1.

- Beginnen Sie mit dem ersten, dem CVE-2020-25681 Sicherheitslücke hat eine Punktzahl von 8.1. Es betrifft Dnsmasq-Versionen vor 2.83 und ist bei Verwendung von DNSSEC anfällig für einen Pufferüberlauf. Es könnte einem entfernten Angreifer ermöglichen, willkürlich Daten in den Speicher zu schreiben.

- Die zweite Sicherheitslücke, CVE-2020-25682 , erhielt ebenfalls eine Punktzahl von 8.1 und wirkt sich gleichermaßen auf Dnsmasq-Versionen vor 2.83 aus. In diesem Fall können sie aufgrund fehlender Längenprüfung bei aktiviertem DNSSEC einen Pufferüberlauf in der Funktion extract_name () verursachen.

- Fahren Sie mit der nächsten Sicherheitsanfälligkeit fort. CVE-2020-25683 Sie gaben ihm eine Gefährlichkeitsbewertung von 5.9. Verursacht einen Pufferüberlauf, wenn DNSSEC aktiviert ist.

- CVE-2020-25684 ist die vierte Sicherheitslücke dieser Art. Es hatte eine Punktzahl von 4. Dies ist ein Mangel an korrekter Adress- / Portüberprüfung, die in Versionen von Dnsmasq implementiert ist.

- Eine weitere Sicherheitslücke ist CVE-2020-25685 . Es besteht aus dem Fehlen von RRNAME-Überprüfungen (Query Resource Name), die in Versionen von Dnsmasq vor der Funktion "reply_query" von 2.83 implementiert wurden. Dadurch können Remoteangreifer den DNS-Verkehr fälschen, was zu einer DNS-Cache-Vergiftung führen kann. Er hatte eine Punktzahl von 4.

- Die sechste Sicherheitsanfälligkeit wurde als registriert CVE-2020-25686 . Mehrere DNS-Abfrageanforderungen für denselben Ressourcennamen (RRNAME) durch Versionen von Dnsmasq vor 2.83 ermöglichen es Angreifern von Remotestandorten, den DNS-Verkehr zu fälschen, wobei ein Angriff verwendet wird, der zu einer DNS-Cache-Vergiftung führen kann. Es erhielt auch eine Punktzahl von 4.

- Schließlich wird der CVE-2020-25687 Verletzlichkeit. Dies betrifft auch Versionen vor 2.83.

Kurz gesagt, wir müssen immer die neuesten Versionen haben, mit denen Probleme in unseren Systemen und Geräten behoben werden können. In diesem Fall haben wir über eine Reihe von sieben Sicherheitslücken namens DNSPooq gesprochen, die wir jedoch in jedem Fall anwenden müssen.