Jeden Tag erleiden wir mehr Angriffe durch Malware, Viren, Phishing usw., da sich Cyberkriminelle nicht ausruhen und nach neuen Möglichkeiten suchen, um davon zu profitieren. In diesem Sinne bieten wir Ihnen eine Reihe von Tools und Tipps, um zu verhindern, dass E-Mails zum schwächsten Glied unserer Sicherheit werden.

Es wurde festgestellt, dass E-Mail das schwächste Element in der Sicherheitskette ist, da wir im Allgemeinen alle ein Hauptelement haben E-Mail Konto, in dem wir die Hauptdienste haben. Wenn unsere E-Mails gehackt werden, können sie daher problemlos auf die restlichen Konten zugreifen.

Ein Drittel der Sicherheitsvorfälle stammt aus einer E-Mail

Laut dem Sicherheitsunternehmen F-Secure wird mehr als ein Drittel aller Sicherheitsverletzungen in einem Unternehmen durch das Senden einer Phishing-E-Mail oder böswilliger Anhänge an Mitarbeiter des Unternehmens ausgelöst. Aus diesem Grund können wir E-Mails als das schwächste Element in der Sicherheitskette betrachten, und um dies zu verhindern, müssen Unternehmen ihre Mitarbeiter darin schulen, die Methoden zu erläutern, um dies zu vermeiden.

Derzeit ist dieser Dienst per E-Mail oder E-Mail ein sehr wichtiger Bestandteil der täglichen Arbeit von Unternehmen. Dank dieses Kommunikationstools können Sie offizielle Dokumente und Geschäftsvorschläge liefern und ein Geschäftsgespräch führen.

Die Verwendung von E-Mails ist jedoch auch für einzelne Benutzer wichtig, da sie dadurch mit Freunden und Familie in Kontakt bleiben können. Auch im privaten Bereich können Sie ein Risiko darstellen. Wenn Sie eine E-Mail von jemandem erhalten, dem Sie vertrauen, wird dies weniger verdächtig und Sie treffen weniger Vorsichtsmaßnahmen. Dies kann jedoch ein schwerwiegender Fehler sein und Ihren Computer infizieren. Wenn Sie bei der Arbeit sind, werden die Dinge kompliziert, und wenn Ihr PC vernetzt ist, kann dies mehr Computer betreffen.

Andererseits ist E-Mail zweifellos eine der besten Möglichkeiten für Cyberkriminelle, ihre Ziele zu erreichen. Der Grund ist einfach: Sie können sich unter einem gefälschten E-Mail-Konto verstecken und den Benutzer täuschen. Durch diese Anonymität fühlen sie sich sicherer und glauben, dass sie unversehrt bleiben werden, was für die Opfer gefährlich ist.

Bericht über Angriffe von Computergeräten

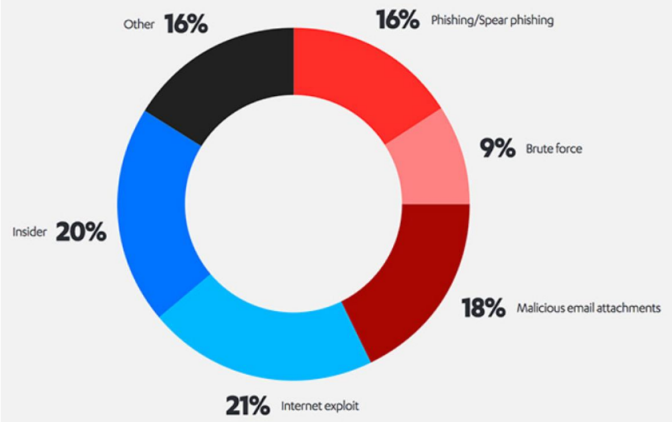

Laut dem F-Secure-Bericht stellen die Risiken von E-Mails immer noch eine große Gefahr für Unternehmen dar, wie in dieser Grafik zu sehen ist, in der die Arten von Angriffen dargestellt sind, die sie erleiden können.

Wenn wir das Diagramm eingehend analysieren, stellen wir fest, dass Angreifer, die Schwachstellen in den Internetdiensten eines Unternehmens ausnutzten, die häufigste Ursache für Verstöße waren. Ihr Prozentsatz betrug 21%.

Andere Elemente, die auch Unternehmen stark betreffen, sind 16% Phishing und 18% E-Mails mit böswilligen Anhängen. Wenn wir sie addieren, machen sie ungefähr 34% der Verstöße aus, was darauf hinweist, dass wir sehr wachsam mit ihnen umgehen müssen.

Das von ihnen verwendete Verfahren basiert auf grundlegenden Social-Engineering-Schemata. Das Versenden falscher E-Mails funktioniert also in der Regel mehr als das Hacken von Systemen. Diese Arten von Angriffen sind beliebt, da fast alle Unternehmen für ihren Betrieb auf E-Mails angewiesen sind.

Aus diesem Artikel empfehlen wir daher, nach Erhalt einer E-Mail sorgfältig zu überlegen, bevor Sie auf klicken, um diesen Anhang zu öffnen. Wenn wir nicht sicher sind, ob es sich um einen vertrauenswürdigen Emittenten handelt, können wir ihn am besten nicht öffnen.

Zum Abschluss des F-Secure-Berichts wurde festgestellt, dass Unternehmen fast genauso viele gezielte Angriffe erhielten wie opportunistische. Darüber hinaus machten Insider-Bedrohungen ein Fünftel der Sicherheitsverletzungen aus, und die häufigste Aktion nach einer Verletzung war die Verbreitung von Malware .

Simulatoren, um zu sehen, wie diese E-Mail-Angriffe funktionieren

Um eine effektive Lösung bereitzustellen, müssen Personen, Prozesse und Technologieelemente in die erforderlichen Cybersicherheitsmaßnahmen einbezogen werden. In diesen Fällen gibt es nichts Besseres, als zu wissen, wie wir mit diesen Situationen umgehen sollen. Dies verhindert, dass E-Mails zum schwächsten Glied in der Sicherheitskette werden.

In diesem Fall werde ich Ihnen dank Keepnet Labs eine Reihe von Simulatoren vorstellen, mit denen Sie in diesen Situationen besser vorbereitet sind. Wir haben folgendes:

- Phishing-Simulator das simuliert Phishing Angriffe in einer harmlosen Umgebung, quantifizieren die Verwundbarkeit und ermöglichen eine proaktive Reaktion.

- Ein Gewissenspädagoge Auf diese Weise können wir ein Sensibilisierungstraining für Cybersicherheit erhalten.

- E-Mail-Bedrohungssimulator : Überprüfen Sie Ihre Firewall, Antispam und Antivirus. Mithilfe der Logik wird außerdem eine Simulation eines Angriffs auf ein Unternehmen wie Ihres über Ihre E-Mail-Dienste angeboten.

- Cyber-Bedrohungsinformationen - Durchsucht das Web nach Signalen und Daten, die eine Verletzung Ihrer Datensicherheit darstellen können.

- Incident Responder - Ermöglicht dem Benutzer, verdächtige E-Mails mit einem einzigen Klick über ein Outlook-Plugin zu melden und den E-Mail-Inhalt an den E-Mail-Scanner von Keepnet Labs zu senden.

Verhindert, dass E-Mails zum schwachen Glied in der Sicherheit werden

Abschließend bieten wir Ihnen in diesem Artikel eine Reihe von Tipps, die Ihnen sehr helfen können.

Das erste was wir tun müssen ist zu sein sehr vorsichtig mit verdächtigen E-Mails . Wenn Sie den Absender nicht kennen, öffnen Sie ihn am besten nicht. Wenn Sie dies tun, führen Sie niemals einen Anhang aus, der diese E-Mail enthält, oder laden Sie ihn herunter.

Ein weiterer wichtiger Punkt ist, dass wir verwenden müssen starke Passwörter . Hier empfehle ich zu vergessen, nur Zahlen oder Buchstaben zu verwenden. Sogar eine Kombination von beiden kann unzureichend sein. Die besten Passwörter bestehen aus einer Kombination all dieser Faktoren:

- Muss Zahlen enthalten.

- Auch Buchstaben, müssen aber auch Groß- und Kleinbuchstaben enthalten.

- Außerdem müssen wir weniger gebräuchliche Symbole wie @ # € ¬ ”$ einführen.

Sie können auf unser vollständiges Tutorial zugreifen Erstellen Sie starke Passwörter für alle Ihre Dienste. Wenn Sie Zweifel haben, senden Sie diese E-Mail in den Papierkorb. Wenn Sie es brauchen, geben die Mail-Manager normalerweise 30 Tage Zeit, um sie wiederherzustellen. Wenn Sie Cyber-Betrug entweder durch Phishing oder per E-Mail entdecken, melden Sie ihn der Polizei.