ในฐานะผู้รับผิดชอบการดูแลระบบเครือข่ายของ บริษัท คุณได้ทำทุกอย่างที่เป็นไปได้เพื่อให้มั่นใจว่าการดำเนินงานจะดำเนินต่อไปตามปกติ แต่ในครั้งนี้ออกจากบ้านของคนงานแต่ละคน อย่างไรก็ตามคุณมีความคิดเกี่ยวกับการป้องกันตัวเองจาก การโจมตีที่ทำลายล้าง เช่น ransomware การขาดการมุ่งเน้นเกี่ยวกับมาตรการป้องกันอาจทำให้เกิดค่าใช้จ่ายในบางส่วนขององค์กรหรือองค์กรโดยรวมอย่างสุดซึ้ง ในตอนท้ายของวันผู้ที่ได้รับผลกระทบมากที่สุดคือผู้ใช้

หลายองค์กรถูกบังคับให้โยกย้ายแรงงานส่วนหนึ่งไปยังบ้านของพวกเขาและแม้แต่ใน บริษัท บางแห่งให้กับพนักงานทุกคน สิ่งที่มักจะไม่นำมาพิจารณาก็คือแม้ว่าผู้ทำงานร่วมกันจะอยู่นอกองค์กร แต่พวกเขาก็มีการโจมตีทางไซเบอร์ในความเป็นจริงการโจมตีทางไซเบอร์นั้นเป็นอันตรายมากกว่าในกรณีเหล่านี้เพราะเราไม่มีมาตรการป้องกันของ บริษัท

มาตรการที่จำเป็นในการป้องกันแรนซัมแวร์

โชคไม่ดีที่การรักษาความปลอดภัยไซเบอร์เกือบทั้งหมดที่ใช้กับสถานที่ทำงานมักไม่ได้ใช้ในบ้าน เพราะเป็นเรื่องธรรมดาที่จะคิดว่าบ้าน“ ปลอดภัยกว่า” นั่นเป็นเรื่องโกหก ไม่มีอะไรที่ไม่ปลอดภัยมากกว่าเครือข่ายในบ้าน คุณมีความเสี่ยงต่อการถูกโจมตีทางไซเบอร์ทุกรูปแบบถ้าคุณไม่ใช้มาตรการที่จำเป็นในคอมพิวเตอร์ของคุณ ตัวอย่างเช่นการติดตั้งการกำหนดค่าและการบำรุงรักษา โปรแกรมป้องกันไวรัส / ป้องกันมัลแวร์ โซลูชั่น

ในทางกลับกันเราต้องหลีกเลี่ยงการใช้ประโยชน์จากการเชื่อมต่อจากที่บ้านเพื่อใช้บริการที่ไม่เกี่ยวข้องกับงานผ่านอีเมลขององค์กร ในบางประเด็นอาจเป็นการกำกับดูแล: คุณจะได้รับไฟล์ อีเมล ด้วยไฟล์แนบที่น่าสงสัยหรือลิงก์ที่ขอให้คุณดำเนินการบางอย่าง

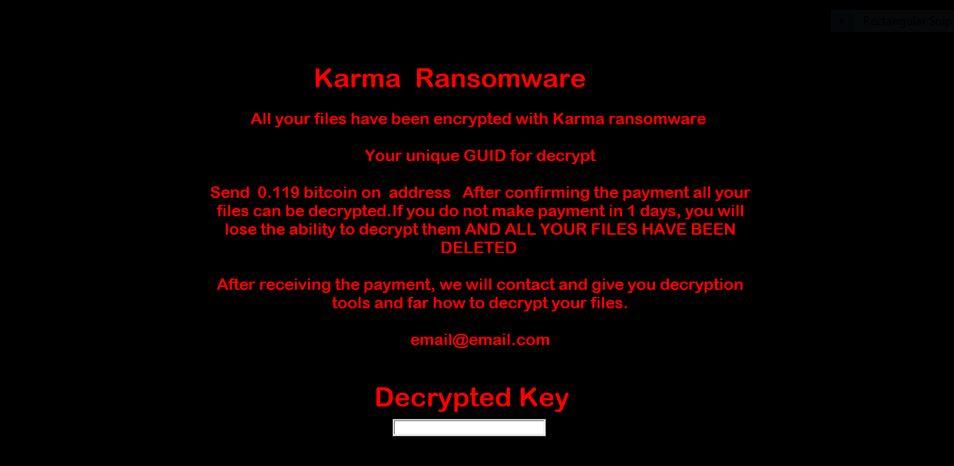

ไม่กี่วินาทีต่อมาคุณมีคำเตือนบนหน้าจอแจ้งให้คุณทราบว่าไฟล์ของคุณได้รับการเข้ารหัส แม้ว่าคุณจะไม่ได้ทำงานในยามว่างคุณก็อาจตกเป็นเหยื่อของ Ransomware

ตัวอย่างของ Ransomware

โปรดจำไว้ว่า ransomware การโจมตีมีลักษณะโดย ค่าไถ่ . ในภาษาสเปนคำนี้หมายถึง“ช่วยเหลือ“ ซึ่งหมายความว่าถ้าเราทำ ค่าไถ่ การชำระเงินเราจะทำเพื่อช่วยเหลือไฟล์ของเรา อย่างไรก็ตามนี่เป็นหนึ่งในแนวทางปฏิบัติที่แนะนำน้อยที่สุด

คุณมีแนวโน้มที่จะตกเป็นเหยื่อของ ransomware หลังจากจ่ายเงินให้แทนที่จะเป็นไม่ได้ทำเช่นนั้น มันเหมือนไซเบอร์อาชญากรไว้ใจคุณดังนั้นเมื่อใดก็ตามที่เขาโจมตีคุณคุณต้องจ่ายเขา มันก็เหมือนกับอาชญากรไซเบอร์ที่เป็นผู้จัดการฝ่ายขายและคุณคือลูกค้าของเขา

การบล็อกพอร์ตและโปรโตคอล

ในฐานะผู้ดูแลระบบเครือข่ายคุณสามารถทำการตั้งค่านโยบายกลุ่มได้จำนวนหนึ่ง เพื่อปิดการเชื่อมต่อเครือข่ายทั้งหมดไปยังเซิร์ฟเวอร์หรือคอมพิวเตอร์ใด ๆ ตามนโยบาย มันประกอบด้วยอะไร? พอร์ตและโปรโตคอลทั่วไปควรถูกบล็อกซึ่งอันที่จริงควรถูกบล็อกระหว่างคอมพิวเตอร์

นอกจากนี้บล็อกพอร์ตทั่วไปและโปรโตคอลที่ควรบล็อกเมื่อมีการสื่อสารระหว่างคอมพิวเตอร์และ ไม่อยู่ในโดเมน ตัวควบคุมเช่นเดียวกับ ไม่ใช่ไฟล์ เซิร์ฟเวอร์ บางพอร์ต - ที่ Windows ไฟร์วอลล์ ระดับ - ที่แนะนำให้ถูกบล็อกคือ:

- บล็อกข้อความเซิร์ฟเวอร์

- โปรโตคอล TCP - พอร์ต 445

- โปรโตคอล TCP - พอร์ต 135

- โปรโตคอล TCP - พอร์ต 139

- โปรโตคอลเดสก์ท็อประยะไกล (TCP / 3389)

- การจัดการระยะไกลของ Windows / PowerShell ระยะไกล

- โปรโตคอล TCP - พอร์ต 80

- โปรโตคอล TCP - พอร์ต 5985

- โปรโตคอล TCP - พอร์ต 5986

- ของ Windows Management Instrumentation

- ช่วงหมายเลขพอร์ตที่กำหนดผ่าน DCOM

โปรดจำไว้ว่าการดำเนินการเหล่านี้ดำเนินการที่ไฟล์ ไฟร์วอลล์ ระดับ. ในทางกลับกันในกรณีที่คุณทำตามขั้นตอนของการบล็อกการเชื่อมต่อขาเข้าประเภทใด ๆ นั่นคือหมายเลขพอร์ตและโปรโตคอลใด ๆ จะไม่มีการจราจรอย่างแน่นอน สิ่งสำคัญคือต้องพิจารณาว่ามาตรการนี้เหมาะสมในสถานการณ์วิกฤตเท่านั้น อย่างหลังอาจเป็นได้หากองค์กรตกเป็นเหยื่อของ ransomware

นอกเหนือจากการกระทำหรือมาตรการทางเทคนิคที่เราสามารถป้องกันคอมพิวเตอร์ของเราได้แล้วสิ่งที่สำคัญที่สุดคือ Educatตัวเราเอง. การเชื่อมต่อเป็นส่วนหนึ่งของชีวิตประจำวันของเราลองใช้โอกาสในการเข้าถึงคู่มือนี้และคำแนะนำอื่น ๆ อีกนับร้อยที่จะบอกทุกอย่างที่คุณจำเป็นต้องรู้เพื่อป้องกันตัวคุณเองจาก Ransomware ดังนั้นวิธีเชื่อมต่อประจำวันอย่างปลอดภัยยิ่งขึ้น