ทุกวันนี้เครือข่ายทุกประเภทต้องการการควบคุมและการปรับใช้มาตรการรักษาความปลอดภัยที่มากขึ้น จากระดับประถมศึกษาถึงระดับที่ซับซ้อนที่สุดตามกรณี คราวนี้เราจะพูดถึงความนิยม Wireshark เครื่องมือและ โปรโตคอล SSH . หลังเป็นหนึ่งในตัวเอกของการรับส่งข้อมูลบนเครือข่ายเหล่านั้นที่สนับสนุนการเข้าถึงจากระยะไกลไปยังเครื่องอื่น ๆ ทำให้มั่นใจได้ว่าการเข้ารหัสของการรับส่งข้อมูลทั้งหมดที่สร้างขึ้นในพวกเขา เราจะแสดงวิธีป้องกันโปรโตคอลการเข้ารหัสปริมาณการใช้งานนี้กลายเป็นปัญหาใหญ่สำหรับเครือข่ายของคุณ

โปรโตคอล SSH คืออะไร

คำย่อสำหรับ SSH ตอบสนองต่อ Secure Shell มันถูกออกแบบมาเพื่ออนุญาตการเข้าถึงระยะไกลในวิธีที่เป็นความลับและรับรองความถูกต้องกับคอมพิวเตอร์ มีความคล้ายคลึงกันกับ Telnet ซึ่งเป็นรุ่นก่อนซึ่งอนุญาตให้ผู้ใช้เข้าถึงคอมพิวเตอร์หรือเครื่องจากระยะไกลผ่านทางบรรทัดคำสั่ง อย่างไรก็ตามสิ่งที่สำคัญที่สุดที่แยกความแตกต่าง SSH จาก Telnet คือปริมาณการใช้งานทั้งหมดจะถูกเข้ารหัส 100%

ขอแนะนำให้ใช้โปรโตคอล SSH ในกรณีที่ต้องการสื่อสารกับคอมพิวเตอร์สวิตช์เราเตอร์เซิร์ฟเวอร์หรือโฮสต์อื่น ๆ มีหมายเลขพอร์ตที่กำหนดไว้ 22 TCP แม้ว่าจะสามารถเปลี่ยนเป็นพอร์ตใดก็ได้บนเซิร์ฟเวอร์ SSH

แอปพลิเคชั่นยอดนิยมบางตัวที่ใช้โปรโตคอลนี้คือ ฉาบ และ WinSCP . ทั้งสองเข้ากันได้กับ Windows ระบบปฏิบัติการ. ในทางกลับกันมี OpenSSH ที่พร้อมใช้งานสำหรับ OpenBSD ลินุกซ์, Solaris, FreeBSD, AIX และอื่น ๆ

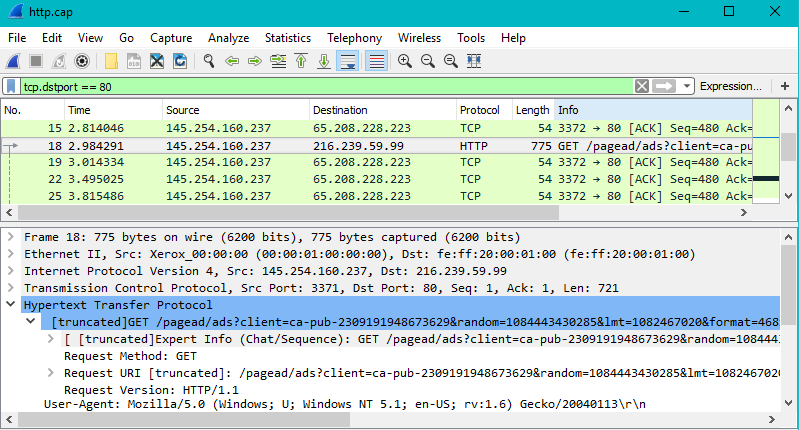

Wireshark: กูรูวิเคราะห์เครือข่าย

เป็นหนึ่งในแอพพลิเคชั่นการวิเคราะห์โปรโตคอลเครือข่ายที่ได้รับความนิยมสูงสุด จะช่วยให้คุณมี การควบคุมที่สมบูรณ์ สิ่งที่เกิดขึ้นบนเครือข่ายที่คุณเชื่อมต่อในระดับรายละเอียดมาก สามารถใช้งานได้ทั้งในสภาพแวดล้อมส่วนตัวและในองค์กร แม้แต่สถาบันการศึกษาต่าง ๆ และรัฐบาลก็สามารถใช้ประโยชน์จากเครื่องมือนี้ได้โดยไม่มีค่าใช้จ่าย

มันเป็นวิธีการแก้ปัญหาที่มีอยู่ตั้งแต่ปี 1998 และต้องขอบคุณการมีส่วนร่วมของผู้เชี่ยวชาญทั่วโลกมันยังคงมีผลบังคับใช้และพร้อมใช้งานสำหรับทุกคนที่ต้องการใช้มัน เป็นลักษณะที่ใช้งานได้จริงมากเมื่อทำการวิเคราะห์เกี่ยวกับสิ่งที่เกิดขึ้นในเครือข่ายของเราและนโยบายหรือมาตรการความปลอดภัยที่จะใช้เพื่อประสิทธิภาพที่ปลอดภัยยิ่งขึ้น

คุณสามารถทำอะไรกับ Wireshark ตามเอกสารประกอบในเว็บไซต์อย่างเป็นทางการเรากล่าวถึงกิจกรรมบางอย่างที่คุณสามารถทำได้ ในกรณีที่คุณมีข้อสงสัยคุณสามารถตรวจสอบเว็บไซต์ของคุณเองซึ่งมีเอกสารและการสนับสนุน:

- การตรวจสอบโปรโตคอลลึก

- การเก็บข้อมูลในเวลานั้นเพื่อการวิเคราะห์เพิ่มเติม

- การวิเคราะห์ VoIP

- ความเป็นไปได้ในการอ่านและแก้ไขไฟล์จับข้อมูลเช่น tcpdump, Microsoft Network Monitor, NetScreen snoop และอีกมากมาย

- เข้าถึงการดูข้อมูลสดจากโปรโตคอลของอีเธอร์เน็ต, บลูทู ธ , USB, IEEE 802-11 (Wi-Fi), Frame Relay เป็นต้น

- ส่งออกข้อมูลไปยัง XML, PostScript, CSV และรูปแบบข้อความธรรมดา

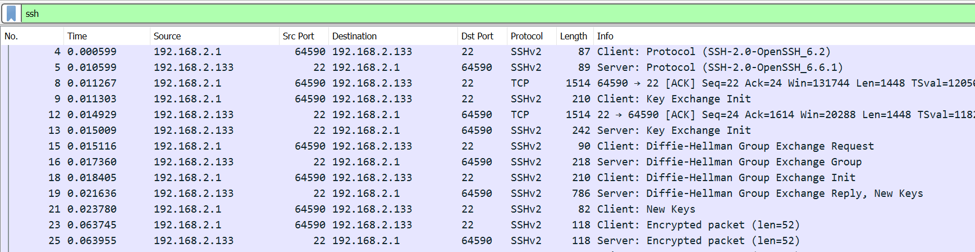

หนึ่งในสิ่งที่น่าสนใจและสำคัญที่สุดที่คุณสามารถใช้ Wireshark คือการตอบสนองเหตุการณ์ที่เกี่ยวข้อง ปริมาณการใช้ SSH . โปรดจำไว้ว่านี่เป็นโปรโตคอลที่ทรงพลังโดยเฉพาะอย่างยิ่งสำหรับการเข้ารหัสที่เป็นค่าเริ่มต้น คุณสามารถเข้าถึงระยะไกลและแน่นอนว่ามันถูกเข้ารหัสไปยังอุปกรณ์ใด ๆ ที่เปิดใช้งานฟังก์ชั่นเซิร์ฟเวอร์ SSH

คุณสามารถแสดง ข้อมูลประจำตัวที่บรรจุ การโจมตีสแกนเครื่องที่กำลังทำงานอยู่ เซิร์ฟเวอร์ SSH ที่มีช่องโหว่ และการตั้งค่า เปลือกกลับ . เราจะเน้นสองข้อแรกด้านล่าง

ข้อมูลประจำตัวของการโจมตีการบรรจุ

เมื่อพิจารณาว่า SSH ต้องการการรับรองความถูกต้องของผู้ใช้ผู้โจมตีที่สามารถเข้าถึงเครื่องที่ใช้เซิร์ฟเวอร์ SSH สามารถทำการโจมตีประเภทนี้ได้โดยไม่มีปัญหาสำคัญ แต่สิ่งที่เกี่ยวกับรหัสผ่านของข้อมูลประจำตัวที่แตกต่างกันอย่างไร น่าเสียดายที่คนส่วนใหญ่มักจะใช้รหัสผ่านที่ง่ายต่อการคาดเดาหรือแย่กว่านั้นให้เลือกใช้รหัสผ่านเดียวกันสำหรับบัญชีของพวกเขาทุกครั้ง สิ่งนี้ทำให้การโจมตีการปลอมแปลงข้อมูลรับรองเกิดขึ้นในกรณีส่วนใหญ่จะไม่มีใครสังเกตเห็นอย่างสมบูรณ์

ตั้งแต่ดีถึงแรกมันไม่ง่ายเลยที่จะแยกแยะความพยายามในการเข้าถึงผ่าน SSH ที่ประสบความสำเร็จจากสิ่งที่ไม่สำเร็จใน Wireshark อย่างไรก็ตามมีคุณสมบัติบางอย่างที่จะช่วยให้เราเปิดเผยว่าบันทึกใดประสบความสำเร็จ:

- ความยาวโฟลว์ (ของเซสชัน): ถ้ามันเป็นเซสชั่น SSH ที่ประสบความสำเร็จมันจะนานกว่าหนึ่งล้มเหลว

- แพคเกจขนาด: เซิร์ฟเวอร์ SSH ได้สร้างการตอบสนองสำหรับการตรวจสอบที่สำเร็จหรือล้มเหลว เป็นไปได้ที่จะสังเกตขนาดของแพ็คเก็ต SSH และอนุมานว่าขนาดที่ใหญ่กว่านั้นเป็นช่วงที่ประสบความสำเร็จ

- เวลาแพคเกจ: แพ็คเกจที่ต้องมีการโต้ตอบกับผู้ใช้หากการพิสูจน์ตัวตนสำเร็จจะมีเวลามากกว่าแพ็คเกจที่เป็นแบบอัตโนมัติ หลังหมายถึงแพ็คเก็ตที่มีเวลาชีวิตสั้นลงเนื่องจากการรับรองความถูกต้องล้มเหลว

นอกจากนี้เราขอแนะนำให้คุณตรวจสอบจำนวนครั้งที่พยายามลงชื่อเข้าใช้หากคุณเห็นหมายเลขที่ผิดปกตินั่นเป็นเพราะมีความเป็นไปได้ที่จะตกเป็นเหยื่อของการโจมตีโดยใช้ข้อมูลประจำตัว

สแกนการเข้าถึงระยะไกล

หนึ่งในข้อเสียและความเสี่ยงที่ใหญ่ที่สุดที่เกิดขึ้นจากการเพิ่มขึ้นของเทคโนโลยีที่เกิดขึ้นใหม่เช่น Internet of Things คืออุปกรณ์ที่เปิดใช้งาน เปิดใช้งาน SSH แล้ว ในตัวอย่างแรก โดยปกติแล้วระบบที่เกี่ยวข้องมักใช้ข้อมูลรับรองตามค่าเริ่มต้นหรือด้วยการปรับเปลี่ยนเล็กน้อย เหตุใดจึงเป็นความเสี่ยง ทุกคนที่มีความรู้เกี่ยวกับรหัสผ่านเหล่านั้นหรือความสามารถในการเดาผู้ใช้และรหัสผ่านสามารถเข้าถึงเครื่องจากระยะไกลได้อย่างง่ายดาย

ถูกต้องแล้วแม้ว่า SSH จะสามารถเชื่อถือช่องโหว่ความปลอดภัยนั้น ๆ ได้ อย่างไรก็ตามมีความเป็นไปได้ที่จะมีการควบคุมเครื่องเหล่านี้ซึ่งทำหน้าที่เป็นเซิร์ฟเวอร์ SSH ที่ไม่ปลอดภัย รู้ว่าคำขอ SSH และปริมาณการใช้งานที่ถูกกฎหมายควรมาจากเครือข่ายภายในเอง ดังนั้นจึงเป็นที่อยู่ IP ที่เชื่อถือได้

การกรองคำขอ Wireshark และการรับส่งข้อมูลภายใน SSH นอกเหนือจากที่มาจากที่อยู่ IP ภายนอกจะช่วยระบุสถานการณ์ที่น่าสงสัย เป็นที่เข้าใจกันว่าในกรณีส่วนใหญ่การรับส่งข้อมูล SSH จากที่อยู่ IP ที่ไม่รู้จักไปยังเครือข่ายภายในของเราสามารถส่งสัญญาณว่าเครือข่ายถูกโจมตี

หลังไม่ได้หมายความว่าทุกอย่างที่อาจมาจาก นอกเครือข่าย เป็นที่น่าสงสัยหรืออันตราย เมื่อผู้โจมตีเข้าถึงเครื่องจากระยะไกล SSH จะกลายเป็นพันธมิตรในอุดมคติที่จะทำการโจมตีประเภทอื่นและขยายไปยังเครื่องอื่นอย่างรวดเร็วโดยทำการโจมตีมากกว่าหนึ่งครั้งในเวลาที่ต้องการ จะตรวจจับสิ่งนี้ได้อย่างไร ด้วย Wireshark โดยการวิเคราะห์ทราฟฟิก SSH ทั้งหมดคุณสามารถกำหนดรูปแบบการเข้าถึงทั้งแบบปกติและแบบผิดปกติ กรณีรูปแบบที่ผิดปกติอาจเป็นไปได้ว่ามีหลักฐานของการเข้าชมระดับสูงจากเครื่องเดียว อีกกรณีหนึ่งของรูปแบบที่ผิดปกติอาจเป็นไปได้ที่เครื่องจะส่งคำขอไปยังระบบอื่น ๆ ที่ปกติจะไม่ทำ

ทั้งในระดับเครือข่ายท้องถิ่นของคุณและเครือข่ายองค์กร SSH สามารถเป็นพันธมิตรที่ยอดเยี่ยมและเป็นศัตรูที่ยิ่งใหญ่ ผลลัพธ์ใดในการเฝ้าติดตามอย่างใกล้ชิดและการควบคุมพิเศษหากเรารับผิดชอบการจัดการเครือข่ายขององค์กร การควบคุมและปิดกั้นการรับส่งข้อมูล SSH บนเครือข่ายกลายเป็นความคิดที่ดีเช่นเดียวกับการสื่อสารและการรับส่งข้อมูลทั่วไปที่เกิดขึ้นภายในเครือข่ายจะต้องตรวจสอบความผิดปกติใด ๆ

เราขอแนะนำให้คุณอ่านบทแนะนำทั้งหมดของเรา วิธีกำหนดค่าเซิร์ฟเวอร์ SSH ด้วยความปลอดภัยสูงสุด