BGP(ボーダーゲートウェイプロトコル) ルーティング情報の交換を担当するため、インターネットの基本的なプロトコルのXNUMXつです。 異なる自律システム間 それは世界に存在します。 たとえば、各インターネットオペレーターには独自のASがあり、別のオペレーターのASと通信するには、BGPプロトコルを使用する必要があります。

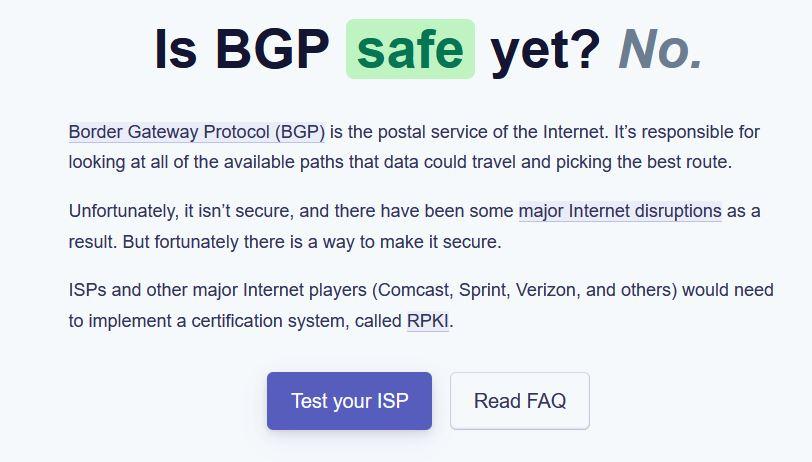

このプロトコルが正しく構成されていない場合、インターネットで中断が発生したり、特定のASからのすべてのトラフィックが要求せずに別のASを通過するようにトラフィックルートが変更されたりすることがあります。 Cloudflareは BGPプロトコルのセキュリティをチェックする無料のツール 簡単かつ迅速に。

BGPプロトコル:それが何であるか、何のためであり、どのように機能するか

インターネットは自律システム(AS)、 自律システムはルーターのセットです 起点から終点までのルートを交換する同じオペレーターから。 AS内のオペレーターがルートを完全に更新していることが重要です。そうしないと、特定の宛先への接続が失われる可能性があります。

An ASは「小さな」インターネットのようなものです たとえば、あなたがMovistarクライアントであり、別のMovistarクライアントと通信したい場合、問題のオペレーターは通信のみを許可します。すべてのトラフィックはASを通過し、インターネットには行きません(原則として、構成されています)。 たとえば、スペインの各オペレーターは少なくともXNUMXつの自律システムを持っています(彼らは自由に複数のASを持つことができます)。

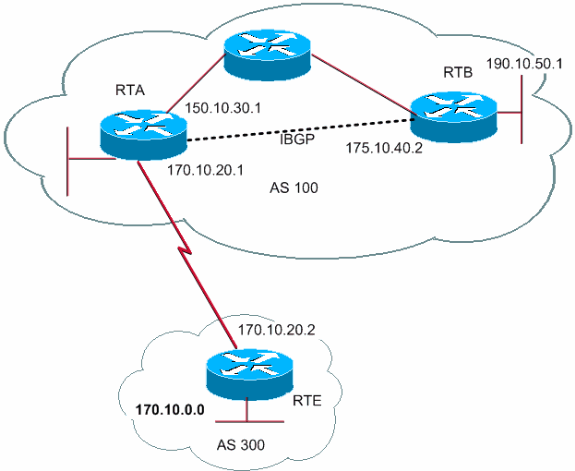

自律システム内では、オペレーターのルーターが異なるルートを交換して、他のASを使用せずに、XNUMXつの起点から宛先に内部的に到達します。 ルーティング情報は、動的に提供されます ルーティングプロトコル内部ゲートウェイ (IGP – Interior Gateway Protocol)、このルーティングはAS自体の内部にあり、ほとんどの場合、OSPFやIS-ISなどの特定のプロトコルを利用しますが、RIPやEIGRPなどの他のIGPプロトコルもあります。

BGP(ボーダーゲートウェイプロトコル)は、 外部 、外部 ゲートウェイプロトコル または「ボーダー」とも呼ばれます。 このプロトコルは、 異なるAS間でルートを交換する 、このタスクは、トラフィックが別のASを通過する必要があるときに、XNUMXつのソースから宛先への接続を確立できるようにするために不可欠です。

たとえば、オペレーターがMovistarであり、ボーダフォンを持っている人と通信したい場合、宛先に正しく到達するには、トラフィックがMovistar ASとボーダフォンのトラフィックを通過する必要があります。 IGPプロトコルはAS内でルートを共有しますが、BGPは他のASへのルートを共有して、異なるオペレーター間で接続できるようにします。

BGPプロトコルを構成する場合、AS内で行われる内部接続(iBGP)と、異なるAS間で行われる外部セッション(eBGP)の両方を使用します。

BGPのいくつかの特性は、ループのないルートの選択を保証し、定義されたネットワークポリシー(トラフィックエンジニアリング)に基づいてルーティングの決定を行うことです(トラフィックエンジニアリング)。たとえば、起点から宛先へのASジャンプの数などですが、この動作を変更するLOCAL-PREF属性。ルートは、BGPに存在する他の属性に基づいて変更することもできます。

BGPが安全でないのはなぜですか?

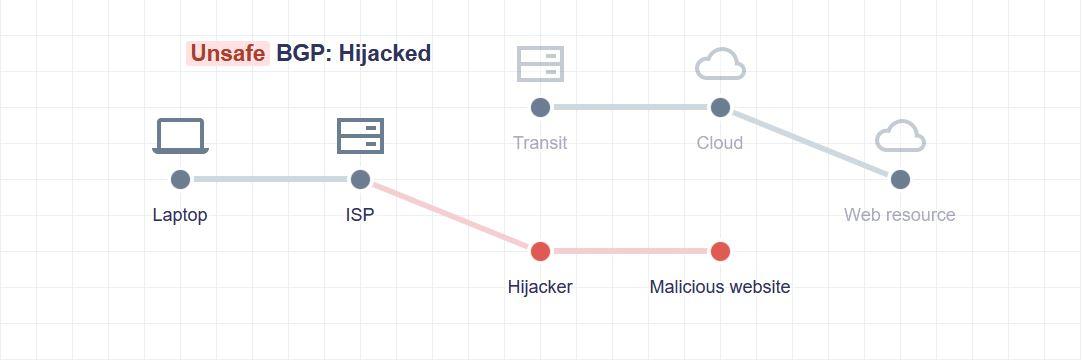

BGPプロトコルは、正しく構成されていないと、BGPハイジャックのような攻撃につながる可能性があります。 ソースAから宛先Cに到達するためにBを通過する必要がある場合、ノードBがノードAを「だまして」、そのトラフィックを別のASに通過させるか、直接正しいルートを提供しない可能性があります。 Bが情報を提供しないと、Cに到達できないため、接続が不足します。 BGPハイジャックはこれとまったく同じように機能し、BGPセッションをハイジャックし、誤った情報をASに送信して、「ネイバー」に到達しないようにするか、悪意のある方法で到達します(制御下にある別のASのルーターを通過するため、例)。

BGPをセキュリティで保護するには、悪意のあるまたは誤った方法でルートの伝播を保護する必要があります(人為的な障害のため、AS全体への接続を残す場合があります)。 異なるBGPルーターが何らかの方法で受信した情報を検証できる可能性があり、これらの不要なルートを独自に拒否し、ルーティングを変更しないことが重要です。

デフォルトでは、これを回避するためのセキュリティプロトコルはBGPに組み込まれていません。不正なルートフィルタリングの実装は各ASに依存しています。 通常、ルートを失うときは人為的な失敗が原因ですが、過去に起こったように、サイバー犯罪者の行動が原因である可能性もあります。 すべてのASが正当なルートのみをアドバタイズする場合、つまり、自分のものである場合、BGPは安全です。

救助へのRPKI

RPKI(Resource Public Key Infrastructure)がソリューションを提供します。現在インターネット上には数百万のルートがあるため、手動でルートをチェックすることは不可能です。 このセキュリティフレームワークは、ルートを特定の自律システムに関連付けることができます。 RPKIは異なるBGPルーター間で暗号化を使用するため、ノードは情報をルーターに渡す前に安全な方法で検証し、正当なルートであることを100%保証します。 についてもっと読むことをお勧めします CloudflareブログのRPKI 技術情報が記載されています。

ISPがRPKIでBGPを使用しているかどうかをツールが検出する方法

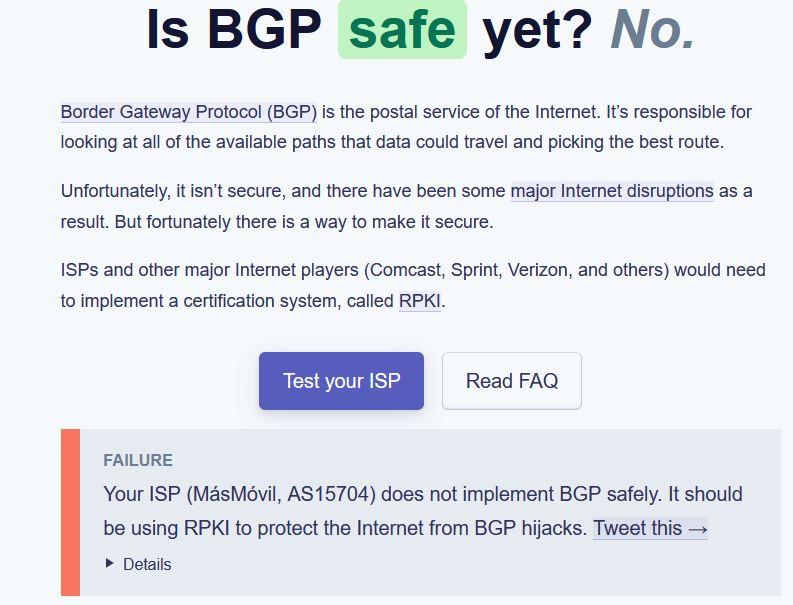

このツールは、オペレーターがBGPを安全な方法で実装しているかどうかをチェックする役割を果たします。このツールが行うことは、正当なCloudflareルートをアナウンスすることですが、このアナウンスが無効であることを確認します。 そのルートをホストしているWebサイトをロードできる場合、そのルートに到達でき、ISPがそれを有効として受け入れたことを意味します。それ以外の場合は、オペレーターが無効としてマークしているため、アクセスできません。

最初にすべきことは WebにアクセスするのはBGPは安全ですか? ここで確認できるように、«Test your ISP»をクリックします。

数秒後、実行したテストの結果が通知されます。オペレーターはMasmóvilであり、これらのBGP保護を実装していないようです。

すぐ下に、世界のさまざまなインターネットオペレーターのランキングが表示され、BGPが正しく構成されているかどうかが示されます。 たとえば、Vodafone、Orange、Movistarなどのスペインの他の事業者も、Cloudflareテストによると、これらのBGP保護を備えていません。 CogentやTATAなどの他の通信事業者(またはASを使用する企業)は、Telia、NTT、Cloudflareですが、CogentやTATAなどの通信事業者は、ピアフィルタリングを行うため、部分的に安全です。