Les pirates nous surprennent à chaque fois lorsqu'il s'agit de rechercher de nouvelles techniques pour infecter nos mobiles et obtenir notre argent, nos données ou tout ce qui les intéresse. La nouvelle façon de faire cela, et c'est plus dangereux que vous ne pouvez l'imaginer, est de répandre logiciels malveillants via des images PNG.

En principe, ils ont atteint d'autres pays, notamment en Asie du Sud-Est, au Moyen-Orient et en Afrique du Sud, qui ont été découverts, mais ils pourraient aller beaucoup plus loin et cette fois leur objectif est d'attaquer avec malware pour voler des informations . Maintenant, vous allez devoir être plus prudent avec les images que vous téléchargez, même si dans ce cas, toute prudence ne suffit pas.

Comment arrivent-ils à vous infecter avec ces images ?

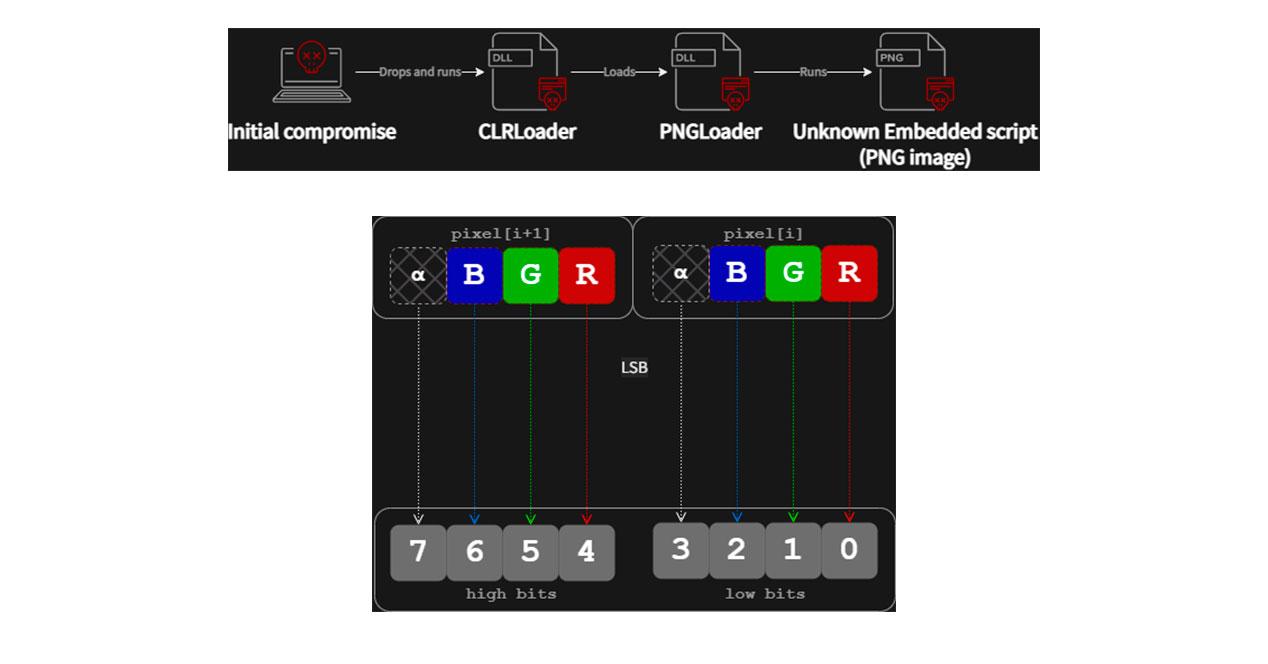

Les pirates de Workok propagent des logiciels malveillants via des images PNG en utilisant le la stéganographie méthode, qui au cas où vous ne le sauriez pas, consiste à cacher un message à l'intérieur ou au-dessus de quelque chose qui n'est pas secret. Avec lui, les logiciels malveillants peuvent être camouflés, comme c'est le cas, dans des éléments aussi quotidiens et dans lesquels il est facile d'être trompé, comme dans les photos.

Les logiciels malveillants se cachant dans un fichier PNG pourraient voler des données de votre appareil à votre insu, selon les rapports des chercheurs d'Avast et d'ESET qui ont confirmé que les pirates de Worok le font. Les victimes de haut niveau sont les plus à risque, même si cela ne signifie pas que quiconque est en sécurité.

Le malware se cache dans les fichiers PNG, probablement utilisation du chargement latéral de DLL pour exécuter le chargeur de logiciels malveillants CRLLoader en mémoire, bien que la méthode qu'ils utilisent pour violer les réseaux ne soit pas connue. CRLLoader doit charger une DLL de deuxième étape qui est PNGLoader. Cela extrait les octets intégrés dans les fichiers PNG pour assembler des exécutables.

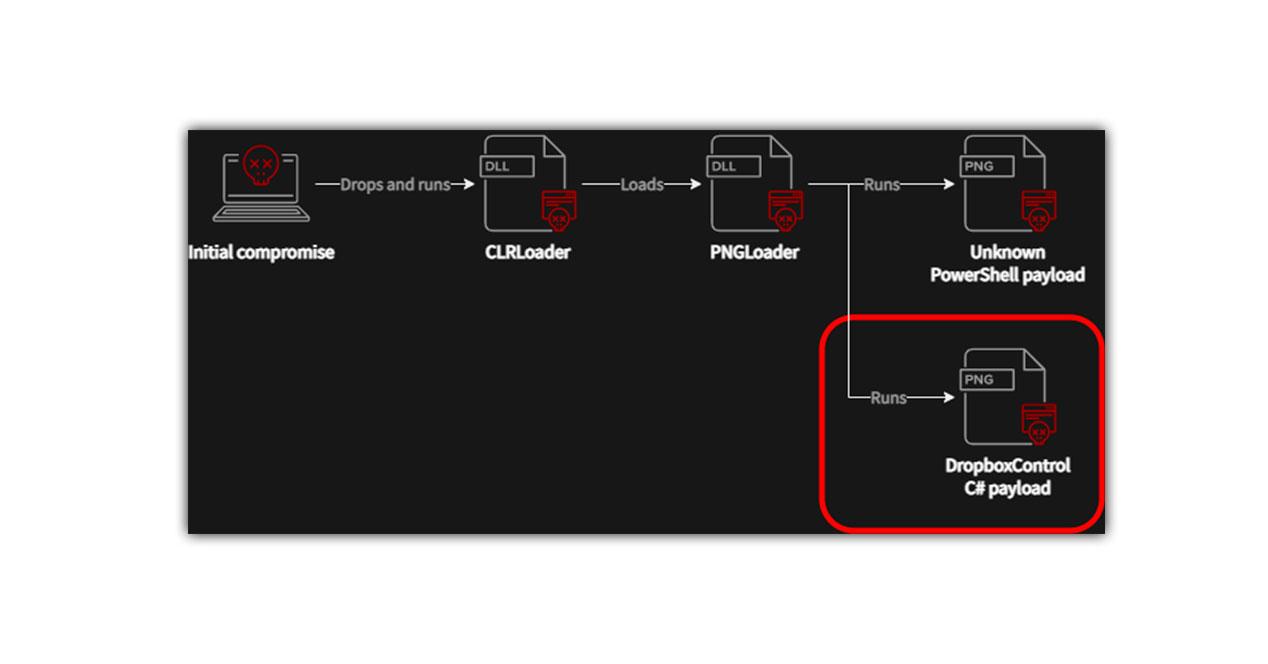

La deuxième charge utile serait d'abuser de la Service d'hébergement cloud DropBox pour communiquer avec le C2 et d'autres actes. La Logiciel malveillant DropBoxControl peut recevoir des données et des commandes ou télécharger des fichiers depuis votre appareil via un compte DropBox contrôlé par un acteur.

Parce que ces les commandes sont stockées dans des fichiers cryptés dans le référentiel DropBox de l'acteur, ils peuvent être consultés périodiquement par des logiciels malveillants. Si vous êtes attaqué, vous ne saurez rien et ne recevrez aucun avertissement.

In visionneuses d'images tout est apparemment normal , en fait, les images peuvent être ouvertes sans problème, bien que ce qui se passe réellement, c'est qu'elles volent des données de votre appareil telles que celles des documents et fichiers qui vous intéressent et vous ne le sauriez même pas. Même si vous aviez été infecté.

Que pouvez-vous faire pour éviter d'être infecté?

Pour le moment, le malware DropBoxControl a initialement une faible portée , même si ce n'est peut-être que le début de ce qui nous attend dans un avenir proche. Les cybercriminels s'efforcent constamment de trouver de nouveaux moyens d'atteindre leurs victimes et saisissent toutes les occasions de le faire.

La meilleure chose que vous puissiez faire est d'être attention aux fichiers que vous téléchargez à partir d'Internet, en particulier de sources inconnues ou de messages qui vous sont envoyés sans votre demande, et ont un bon antivirus que vous mettez constamment à jour. Mettez à jour votre mobile et les programmes installés et si vous voyez quelque chose de suspect, effectuez les vérifications appropriées.