Niemand wird vor Phishing gerettet, nicht einmal diejenigen, die in Organisationen führend sind. Bei dieser Gelegenheit werden wir über eine Phishing-Variante sprechen, die Cyberkriminellen sehr gute Ergebnisse garantiert: Walfang. Personen mit hoher Hierarchie in einer Organisation oder Personen, die finanziellen oder technologischen Institutionen angehören, sind Teil des Hauptziels dieser Cyber-Bedrohung. In diesem Artikel zeigen wir Ihnen heute, was ihre Unterschiede in Bezug auf Phishing sind, wie Sie sie identifizieren und vor allem, wie Sie das Unternehmen vor diesen Arten von Angriffen schützen können.

Was ist ein Walfangangriff?

Wie wir am Anfang hervorgehoben haben, handelt es sich um eine Variante des Phishing. Was es von anderen unterscheidet, ist, dass es sich an Personen richtet, die leitende Positionen in einer Organisation innehaben. Zum Beispiel Direktoren, Präsidenten und Manager. Diese Variante erweist sich als sehr effektiv, da sie mit durchgeführt wird Soziale Technik Techniken. Denken Sie daran, dass Letzteres den Zweck hat, Personen zu überzeugen, eine Aktion durchzuführen, bei der ihre persönlichen Daten verwendet werden, z. B. die Weitergabe von Zugangsdaten an ein bestimmtes Konto oder eine „Notfall“ -Banküberweisung.

Lassen Sie uns auf das Detail der Dringlichkeit eingehen. Von dem Moment an der Cyberkriminelle manipuliert Opfer Um dieses Gefühl der Dringlichkeit einzufangen, werden sie einfach das tun, was von ihnen verlangt wird. Dies gilt auch dann, wenn die Maßnahme nicht ganz zumutbar ist. Wir wissen, dass man in Verzweiflung oder dem Wunsch, Unannehmlichkeiten zu vermeiden, alles tun kann. Der Walfang ist einer der Angriffe, mit denen die meisten Einnahmen erzielt werden, vor allem, weil seine Opfer für Finanzinstitute, Organisationen, die Zahlungen verarbeiten, oder Technologieunternehmen arbeiten, die Dienstleistungen an vorderster Front anbieten.

Hauptstrategien der Angreifer

Der britische Staatsangehörige Sicherheit Die Agentur erklärt ausführlich, wie der Walfang durchgeführt wird. Dieser Leitfaden zeigt Ihnen das Wichtigste und was empfohlen wird, um nicht Opfer von Walfang zu werden. Zuallererst ist es gut zu wissen, dass Phishing vor nicht allzu langer Zeit als einzigartig galt, das heißt, jeder könnte Opfer derselben Art von Bösartigkeit werden E-Mail.

Im Laufe der Jahre konnten Cyberkriminelle jedoch mehr Wissen über wichtige Begriffe aus dem Bereich Wirtschaft, Industrie und Referenzen gewinnen, das nur Opfer verstehen konnten. Eine E-Mail-Nachricht, die als Brücke zur Durchführung des Walfangs dient, wird als eine der vielen Nachrichten getarnt, die ein Chef, Manager oder Direktor täglich erhält. Berichte, Bilanzen und sogar Privat- und Firmenbankgeschäfte.

Dies ist die Bedeutung der Sicherheitsbewusstsein von diesen Menschen mit hohen Positionen. Leider ist es üblich, dass sie das Vorurteil haben, dass mit ihren Daten überhaupt nichts passiert und dass sie online tun können, was sie wollen, sowohl am Arbeitsplatz als auch persönlich. Diese Naivität wird von Cyberkriminellen ausgenutzt, um Social Engineering anzuwenden und diese gefürchtete Variante des Phishing durchzuführen.

Erhalten Sie nach einem Anruf eine E-Mail

Dies ist eine der einfachsten, aber effektivsten Methoden. Der Cyberkriminelle kommuniziert mit dem Opfer und stellt einige Fragen, die das Opfer zuversichtlich machen. Es kann auch so ausgedrückt werden, dass Sie dieses Gefühl der Dringlichkeit übermitteln können, damit Sie die Daten so schnell wie möglich bestätigen können. In diesem Fall die E-Mail.

Ein häufig vorkommendes Szenario ist, dass diejenigen, die angreifen, sich als vertrauenswürdige Anbieter oder Kontakte des Opfers ausgeben. Wie kann Walfang so spezifisch werden? Vor dem Ausführen des betreffenden Angriffs kann der Cyberkriminelle ansonsten die Daten des Opfers wie die Kontakte in Google, Outlook und anderen kompromittieren. Auf diese Weise ist es einfacher, sich vor jemandem zu „verkleiden“, dem das Opfer vertrauen würde.

Das Opfer ist in E-Mail-Nachrichten so zuversichtlich, dass es nicht einmal eine der wichtigsten Methoden zur Phishing-Prävention ausführt - das Überprüfen von E-Mail-Adressen. Nennen wir ein zufälliges Beispiel: Beispiel123 @redeszone.net ist nicht dasselbe wie Beispiel_123 @redezon.net . Wir stellen fest, dass es eine Ähnlichkeit zwischen beiden Richtungen gibt und dass das Opfer aufgrund des Ansturms oder einer anderen Situation oft nicht die wenigen Sekunden braucht, um zu bestätigen, ob derjenige, der Sie kontaktiert hat, wirklich gute Absichten hat.

Soziale Netzwerke für den persönlichen und beruflichen Gebrauch

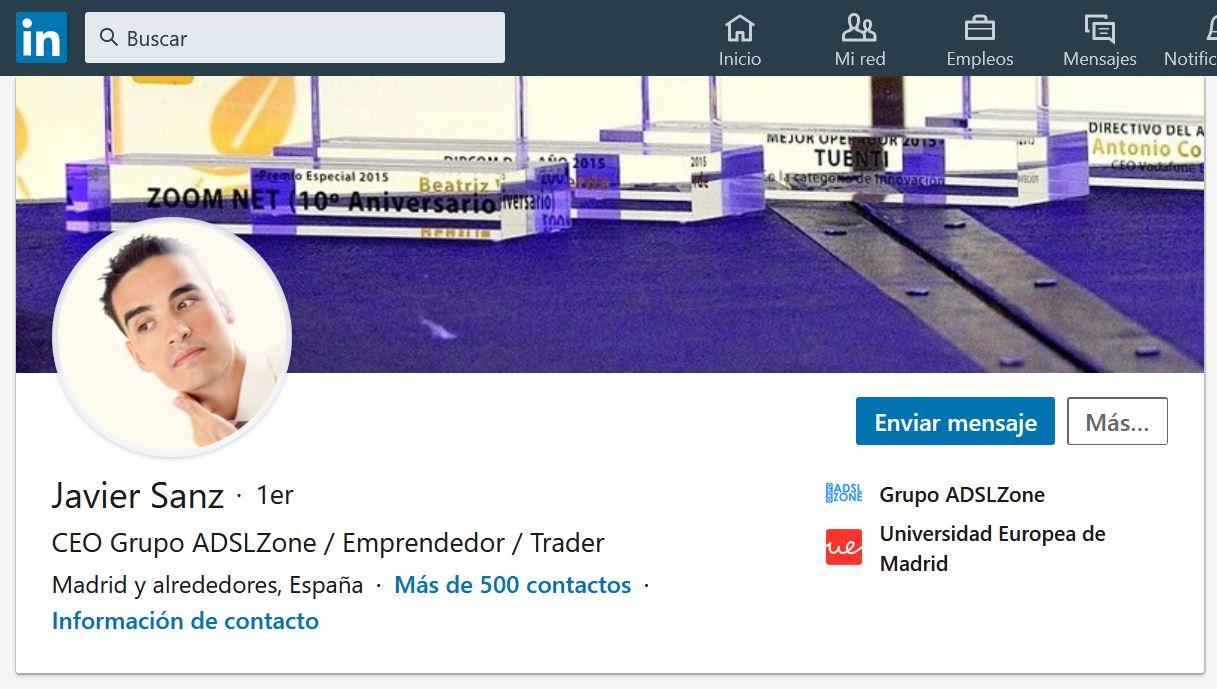

Neben dem Inhalt der E-Mail-Aktivität der Person bieten ihre Profile in sozialen Netzwerken viele Informationen für die Durchführung des Walfangs. Professionelle Social Media Accounts mögen LinkedIn kann viele Informationen über das Kontaktnetz des Opfers liefern. Wenn Sie diese Plattform verwenden, können Sie feststellen, dass jedes Mal, wenn Sie das Profil eines Kontakts von Ihnen eingeben, angezeigt wird, ob es sich um Ihren Kontakt auf der ersten, zweiten oder dritten Verbindungsebene handelt.

In diesem Fall, wenn es von der ist erste Stufe (1.) Es handelt sich höchstwahrscheinlich um einen Kontakt, mit dem Sie häufig interagieren, einen Verwandten von Ihnen oder jemanden, dem Sie vertrauen. Sie nehmen es nicht wahr, aber jede Art von sozialem Netzwerk enthüllt Informationen über Sie in hohem Maße und dies ist für Angreifer nützlich.

Wir wissen, dass wir etwas extrem sein können und auf jeden Fall überhaupt kein Konto in einem Portal registriert haben. Somit wird niemand etwas über uns und die Dinge wissen, die wir tun. Die Konnektivität hat jedoch unser Leben so übernommen, dass es unmöglich ist, die Weitergabe personenbezogener Daten zu vermeiden, selbst wenn wir so vorsichtig wie möglich sind.

Wir müssen letzteres betonen: Vorsicht . Unabhängig davon, ob Sie ein Organisationsmanager oder ein normaler Benutzer sind, sollten Sie Ihrer Online-Aktivität mehr Aufmerksamkeit schenken. Denken Sie daran, dass Phishing in jeder seiner Varianten jederzeit auftreten und von Ihren Daten oder Ihren finanziellen Ressourcen profitieren kann. Es ist sehr schwierig, sich von dem Schaden zu erholen, den diese Art von Angriff verursachen kann. Daher ist es nie unnötig, an Situationen wie „extremer Dringlichkeit“ zu zweifeln.