Eines der am wenigsten diskutierten Protokolle ist SNMP. Es ist jedoch eines der wertvollsten, wenn es um die Verwaltung der Geräte geht, die mit dem Netzwerk verbunden sind. Leider können Cyberkriminelle dieses Protokoll auch bei Angriffen nutzen. Hier ist was SNMP Reconnaisance ist und wie Sie Ihr Netzwerk vor Personen mit verdächtiger Absicht schützen können.

Was ist das SNMP-Protokoll und wofür ist es?

Die Abkürzungen in Englisch entsprechen Einfacher Netzwerk Verwaltungsprotokoll . Auf Spanisch bedeutet es Einfaches Netzwerkverwaltungsprotokoll . Es ist eines der Protokolle, das seit 1988 am längsten in Kraft ist. Ursprünglich konnten Switches und Router mit diesem Protokoll verwaltet werden. Heute ist es möglich, das SNMP-Protokoll für praktisch jedes Gerät zu verwenden, das eine Verbindung herstellen kann zu einem Netzwerk. Es ist auch möglich, sowohl Überwachung als auch Anpassungen in der Konfiguration der fernüberwachten Geräte durchzuführen.

Dies ist ein datagrammorientiertes Protokoll. Jedes der verwalteten Geräte verfügt über einen Agenten, der mit dem zentralen Gerät kommuniziert, das sie verwaltet. Dieser Agent sendet Informationen an das zentrale Gerät, deren Inhalt in einer aufgerufenen Datenbank gespeichert wird MIB (Management-Informationsdatenbank) . Was ist das? Es ist eine hierarchische Methode zum Organisieren der Informationen, die von jedem SNMP-Gerät gesammelt werden, das mit dem Netzwerk verbunden ist.

Was Sie dank einer MIB (Management Information Base) wissen können

Es ist gut zu erkennen, dass die MIB eine hervorragende Quelle für wertvolle Informationen über das Netzwerk und die angeschlossenen Geräte ist. Welche Informationen können wir jedoch finden?

- Nutzer : Dies kann die Anzahl der Benutzerkonten und die Namen der einzelnen Konten beschreiben. Es ist auch möglich, über die Benutzergruppen und die Informationen bezüglich der Erstellung der Konten von jedem zu wissen.

- Installierte Programme : Die Liste der Programme auf einem oder mehreren Computern kann einfach mit SNMP abgerufen werden. Auf diese Weise können wir die Versionen der installierten Geräte ermitteln. Wofür? Dadurch kann festgestellt werden, ob der Computer über Versionen verfügt, die für Angriffe anfällig sind.

- Öffnen Sie die Ports : Cyberkriminelle können auch offene Ports nutzen, indem sie Informationen über SNMP abrufen, anstatt einen Scan durchzuführen, der den Cyberkriminellen selbst bei Netzwerkadministratoren in Beweis stellen könnte.

SNMP-Versionen verfügbar

Insgesamt können wir drei Versionen von SNMP haben. Alle von ihnen werden bis heute verwendet. Was jeden von ihnen auszeichnet, ist die Art und Weise, wie sie implementiert werden, und die Sicherheitsmaßnahmen, die sie haben. Zu letzterem müssen wir das « Community-Zeichenfolge «. Das Community-Zeichenfolge besteht aus einem Kennwort, das zur Authentifizierung bei einem zentralen Gerät (dem von ihm verwalteten) mithilfe eines privaten Geräts verwendet wird Community-Zeichenfolge .

Wir zitieren die folgenden SNMP-Versionen:

- SNMPv1: Dies ist die unsicherste Version des Protokolls in Bezug auf Sicherheitsmaßnahmen. Da es Authentifizierung mit einfachem Text verwendet. Die Standard-Community-Zeichenfolge ist auf festgelegt Öffentlichkeit .

- SNMPv2c: Es hat leichte Verbesserungen verglichen auf Version 1, insbesondere in Bezug auf Leistung und Sicherheit. Es ist jedoch nicht mit der ersten Version kompatibel, daher ist es erforderlich, diese Version speziell zu haben, um sie verwenden zu können. SNMPv2c ist die am häufigsten verwendete Version, obwohl v3 diejenige ist, die wir immer verwenden sollten.

- SNMPv3: Dies ist eine viel bessere Version in Bezug auf die darin enthaltenen Sicherheitsmaßnahmen. So auch ihre Leistung. Integrierte Integritäts- und Verschlüsselungsprüfungen zum Zeitpunkt der Authentifizierung. Leider wurde es in den meisten Organisationen noch nicht in großem Umfang implementiert, obwohl empfohlen wird, diese Version zu verwenden.

SNMP-Aufklärung

Dies ist eine Art von Angriff und wiederum eine der Phasen eines Computerangriffs. Warum? weil "Aufklärung" (auf Spanisch, Anerkennung) ist sowohl eine Art von Angriff als auch eine der Phasen eines Angriffs. Jeder, der beispielsweise ein Netzwerk angreifen möchte, führt eine Aufklärung durch, um nach dem „Kern“ -Angriff die besten Ergebnisse zu erzielen. Es ist wie eine Phase des Sammelns wertvoller Informationen, die zur Ausführung der spezifischen Angriffe dienen.

Anerkennung oder „Aufklärung“ wird jedoch auch als Angriff selbst betrachtet. Da wir wissen, dass dies das Sammeln von Informationen ermöglicht, ist eine solche Sammlung nicht autorisiert. Wir können nicht nur die Hauptdaten der mit dem Netzwerk verbundenen Geräte kennen. Wir können auch wissen, über welche Systemressourcen jeder verfügt, welche Dienste er verwendet und welche Schwachstellen er hat.

DDoS Angriffe führen beispielsweise nach einer Erkennungsphase tendenziell zu besseren Ergebnissen. Wir können also sagen, dass die Erkennung als Brücke für eine Vielzahl von Angriffen dient, bei denen die gesammelten Informationen verwendet werden.

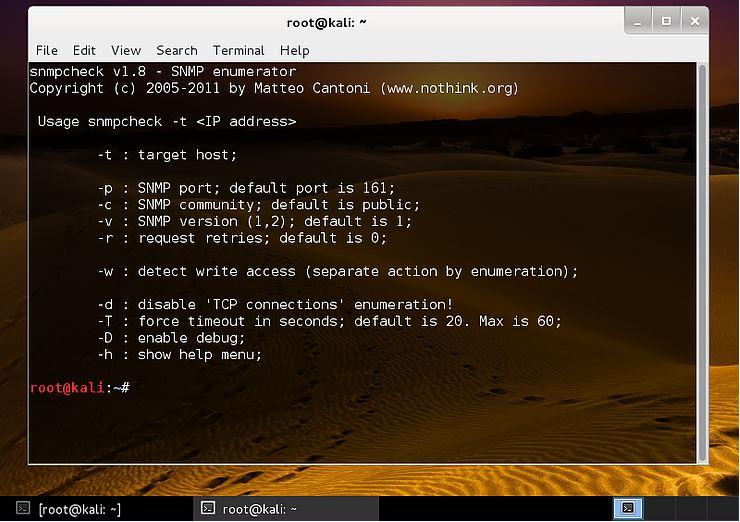

Wenn Du Kali Linux ist es möglich, die zu verwenden SNMP-Check Werkzeug. Mit diesem Tool können Sie das Protokoll einfach über Befehlszeilen anwenden. Durch Ausführen einiger Befehle können Sie die folgenden Daten von einem bestimmten angeschlossenen Gerät abrufen:

- Systeminformationen (Hostname, Beschreibung, Zeit verbunden, IP-Adresse)

- Netzwerkinformationen (Anzahl der empfangenen und gesendeten Datagramme, Standard-TTL und andere)

- IP-Daten ( IP Adresse, Subnetzmaske und Gateway)

- Informationen zu jedem der Netzwerkschnittstellen des Geräts (Beispiel, ob es ein oder aus ist)

- Geräteinformation (Herstellername, Modell und mehr)

- Daten weiterleiten

Hinweis: Diese Art der Ausnutzung von SNMP-Sicherheitslücken gilt nur für die Versionen v1 und v2.

Möglicherweise können Sie auf mehr Informationen zugreifen als erwähnt. Dies hängt stark vom Gerät ab, mit dem Sie eine Verbindung herstellen. Es ist jedoch leicht zu bemerken, dass Sie viel über das betreffende Gerät und das Netzwerk wissen, mit dem es verbunden ist. Mit diesem praktischen Kali-Tool können Sie nachbilden, was ein Cyberkrimineller von den Geräten erhalten kann, die Teil des Ziels seines Angriffs sind.

Wenn Sie Angriffe vermeiden möchten, die von abgeleitet sind SNMP-Aufklärung Zunächst müssen Sie das Protokoll eines Geräts deaktivieren, das es nicht benötigt.

Wie bereits erwähnt, wurde SNMP ursprünglich für Router und Switches entwickelt. Folglich könnten wir dieses Protokoll für diese Geräteklasse reservieren, falls die Anforderungen dies vorschreiben. Auf der anderen Seite der Standardinhalt des öffentlichen und privaten Community-Zeichenfolgen muss geändert werden, wie dies bei schwer zu erratenden Passwörtern der Fall ist, damit ein böswilliger Benutzer nicht die Standardzeichenfolgen verwendet, die immer im Protokoll verwendet werden. SNMP.