Neue Android Banking-Malware namens Revive wurde entdeckt, die sich als Zwei-Faktor-Authentifizierungs-App oder 2FA ausgibt und gezielt BBVA-Bankkunden angreift.

Besonders bemerkenswert ist die Tatsache, ein Tool zu erstellen, das greift gezielt BBVA-Kunden an. Diese Art von Malware unterscheidet sich deutlich von anderen bekannten Android-Banking-Trojanern wie TeaBot oder SharkBot, die durch ihre modulare Architektur in der Lage sind, mehrere auf dem infizierten Gerät installierte Banken/Krypto-Apps gleichzeitig anzugreifen.

So funktioniert Revive und ersetzt BBVA

Cleaf Forscher waren die ersten, die diese Malware am 15. Juni in Aktion sahen und ihr Verhalten analysierten. Derzeit verfügt Revive im Falle einer erfolgreichen Infektion auf Android über drei Hauptfunktionen:

- Erfassen Sie alles, was auf dem Gerät geschrieben ist, über ein Keylogger-Modul, um Schlüssel zu stehlen, wenn Sie nicht mit Ihrem Fingerabdruck oder über die Gesichtserkennungstechnologie Ihres Mobiltelefons darauf zugreifen.

- Führen Sie Phishing-Angriffe durch, indem Sie geklonte Seiten verwenden, deren Ziel es ist, Banking-Anmeldedaten zu stehlen.

- Fangen Sie alle auf dem infizierten Gerät empfangenen SMS ab, normalerweise von Banken und Finanzinstituten im PSD2-Bereich (z. B. 2FA ( Zwei Faktor-Authentifizierung ) und OTP ( Einmaliges Passwort ) Autorisierungscodes).

BBVA wiederbeleben (Foto: Cleafy)

Der Name Revive wurde gewählt, da eines der Merkmale der Malware (von Cyberkriminellen genau „Revive“ genannt) der Neustart ist, falls die Malware nicht mehr funktioniert.

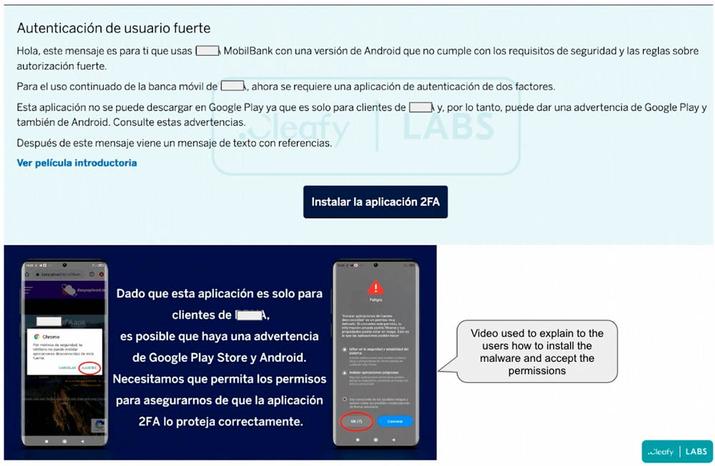

Apropos Bedienung, es wurde sogar ein gefälschtes Video-Tutorial erstellt, das sich als BBVA ausgibt, in dem die Opfer mit Tricks wie „Da diese Anwendung nur für BBVA-Kunden bestimmt ist, durch den Installationsprozess geführt wurden, kann es eine Warnung geben Google Play Shop und Android. Sie müssen die Berechtigungen zulassen, um sicherzustellen, dass die 2FA-App Sie ordnungsgemäß schützt.“

Volle Kontrolle über Barrierefreiheit

Sobald das Opfer die Malware herunterlädt, versucht Revive dies Holen Sie sich die Accessibility Service-Funktion über ein Popup-Fenster . Diese Berechtigung wird verwendet, um Informationen vom Gerät des Opfers zu überwachen und zu stehlen.

Wenn der Benutzer die App zum ersten Mal startet, wird er zur Gewährung aufgefordert Zugriff auf SMS und Telefonanrufe , was für eine Zwei-Faktor-Authentifizierungs-App normal erscheinen mag. Danach läuft Revive als einfacher Keylogger im Hintergrund weiter, protokolliert alles, was der Benutzer auf dem Gerät eingibt, und sendet es regelmäßig an den Command and Control-Server (C&C oder C2).

Dadurch werden die Zugangsdaten an das C2 der Cyberkriminellen gesendet und dann eine generische Zielseite mit Links zur tatsächlichen Website der Zielbank geladen, um die Wahrscheinlichkeit einer Entdeckung zu minimieren.

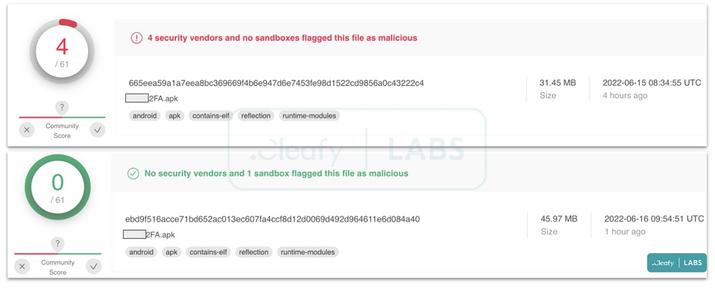

Antivirus-Erkennungen wiederbeleben (Foto: Cleafy)

Apropos Erkennung, Analyse von Cleafys Tests auf VirusTotal zeigt vier Erkennungen in einer Probe und keine in einer späteren Variante der Malware . Obwohl Revive wahrscheinlich auf Teradroid basiert, der Android-Spyware, deren Code öffentlich auf GitHub verfügbar ist, umgeht die Tatsache, dass Revive so spezifisch ist, Sicherheitsüberprüfungen.