Obwohl Social-Engineering-Betrug häufiger vorkommt und nicht viel Raffinesse erfordert, gibt es immer noch große Gruppen von Hackern die fortschrittliche Programmierung verwenden, um ihre Opfer zu infizieren und so viele Informationen wie möglich zu extrahieren.

RedEyes, eine dieser berühmtesten Hackergruppen der Welt, ist kürzlich wieder ins Getümmel zurückgekehrt und hat a neue Malware das getarnt in scheinbar harmlosen Bilddateien ankommt und kaum nachweisbar ist, da es kaum Spuren hinterlässt.

So infiziert Sie die M2RAT-Malware

Das APT37-Hackergruppe, auch bekannt als RedEyes oder ScarCruft , ist eine nordkoreanische Cyberspionagegruppe, die vermutlich staatlich unterstützt wird. Jetzt wurde entdeckt, dass sie eine neue ausweichende Malware namens M2RAT zum Datendiebstahl und zum Sammeln von Informationen verwenden.

As gemeldet von AhnLab Security Dieser neuer Malware-Stamm namens M2RAT verwendet einen gemeinsam genutzten Speicherabschnitt für Befehle und Datenextraktion und hinterlässt nur sehr wenige Betriebsspuren auf dem infizierten Computer.

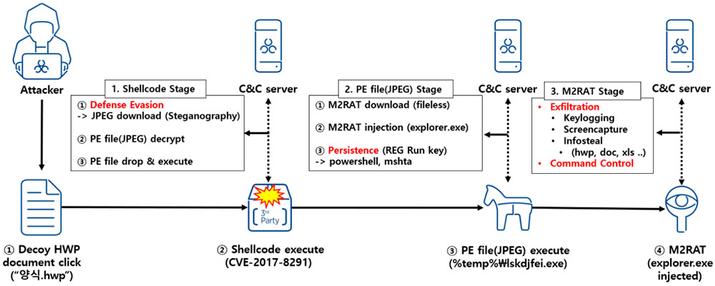

Die Hackergruppe verschickte Phishing-E-Mails mit einem böswilligen Anhang an ihre Ziele. Das Öffnen des Anhangs löst die Ausnutzung einer alten Schwachstelle in EPS aus ( CVE-2017-8291 ) in der in Südkorea gebräuchlichen Hangul-Textverarbeitung. Der Exploit verursacht Shellcode auf dem Computer des Opfers ausgeführt werden, der heruntergeladen und ausgeführt wird eine bösartige ausführbare Datei, die in einem JPEG-Bild gespeichert ist .

Diese Bilddatei verwendet Steganographie , eine Technik, mit der Code in Dateien versteckt werden kann, um die ausführbare M2RAT-Datei („lskdjfei.exe“) heimlich in das System einzuschleusen und in „explorer.exe“ einzufügen.

Hacker infizieren Windows und Telefone

Die M2RAT-Hintertür fungiert als einfacher Fernzugriffstrojaner, der Keylogging, Datendiebstahl, Befehlsausführung und Screenshot machen, was wird periodisch aktiviert und arbeitet autonom, ohne dass ein Befehl erforderlich ist. betreiberspezifisch. Die Malware unterstützt Befehle, die Informationen vom infizierten Gerät sammeln und diese dann zur Überprüfung durch Angreifer an den C2-Server senden.

Besonders interessant ist die Fähigkeit dieser Malware, nach tragbaren Geräten zu suchen, die mit dem verknüpft sind Windows Computer wie Smartphones oder Tablets. Wenn ein tragbares Gerät erkannt wird, scannt es den Inhalt des Geräts für Dokumente und Sprachaufzeichnungsdateien , und wenn sie gefunden werden, kopieren Sie sie auf den PC, um sie an den Server des Angreifers weiterzuleiten.

Vor der Extraktion, Die gestohlenen Daten werden in eine passwortgeschützte RAR-Datei komprimiert und die lokale Kopie wird aus dem Speicher gelöscht, um alle Spuren zu entfernen.