Die Verschlüsselung von Daten auf Festplatten oder SSDs, Partitionen und Dateien ist heute unerlässlich. Aktuell haben wir die Möglichkeit, die Daten eines NAS-Servers, eines Desktop-Computers und sogar eines Laptops zu verschlüsseln. Vor allem Laptops sind dort, wo die Datenverschlüsselung am dringendsten benötigt wird, denn wenn wir sie verlieren, könnten sie auf alle unsere Daten zugreifen, genauso wie wenn wir unsere Festplatte oder unseren USB-Stick verlieren. Heute werden wir Ihnen in diesem Artikel beibringen, den gesamten Inhalt der Festplatte mit LUKS inLU von Grund auf zu verschlüsseln Linux.

In Linux-Betriebssystemen haben wir viele Möglichkeiten, Daten unter Linux zu verschlüsseln, zum Beispiel können wir dm-crypt, LUKS, eCryptfs und sogar Programme wie Veracrypt verwenden, die sehr vielseitig und sehr zu empfehlen sind. LUKS (Linux Unified Key Setup) ermöglicht es uns, Festplatten, Partitionen und auch logische Volumes zu verschlüsseln, die wir auf unserem Computer erstellen. Einige der Vorteile, die LUKS gegenüber anderen hat, sind, dass seine Verwendung wirklich einfach ist, ohne komplizierte Befehle konfigurieren oder ausführen zu müssen, es ist im Kernel selbst enthalten. Daher ist die Leistung beim Verschlüsseln / Entschlüsseln von Daten sehr hoch berücksichtigen Sie auch, dass wir den Verschlüsselungsschlüssel nach Belieben verwalten können.

Wir werden dieses Tutorial klar in zwei Abschnitte unterteilen, im ersten Abschnitt werden wir Ihnen beibringen, wie Sie ein Debian-Betriebssystem mit Verschlüsselung in der gesamten Partition installieren, standardmäßig verschlüsselt, und im zweiten Abschnitt werden wir Ihnen beibringen, wie Sie die Computer, sobald Debian normal installiert ist, standardmäßig keine Verschlüsselung auf der Partition. Ein sehr wichtiges Detail ist, dass die zum „Boot“ orientierte Partition nicht verschlüsselt wird, um das Lesen der Informationen zu ermöglichen, sondern der Rest der Festplatte mit LUKS verschlüsselt wird, entweder Partitionen oder logische Volumes (LVM).

Installieren Sie Debian oder Linux standardmäßig mit LUKS-Verschlüsselung

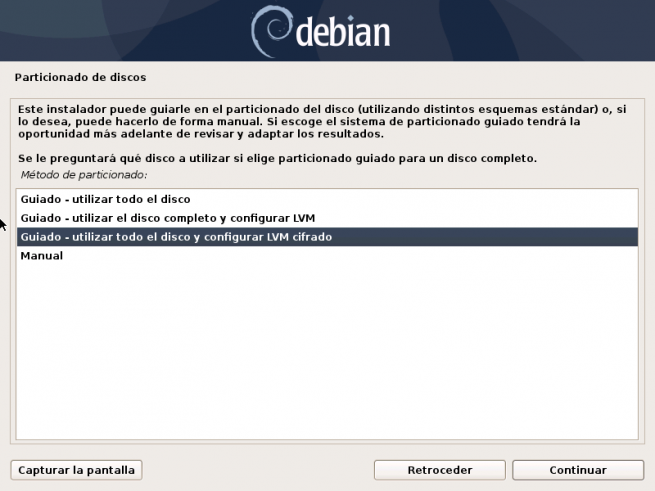

Im Debian-Installationsassistenten, entweder mit der vollständigen grafischen Benutzeroberfläche oder mit dem Installationsassistenten mit minimaler Oberfläche, haben wir die Möglichkeit, die gesamte Festplatte mit einem verschlüsselten LVM zu konfigurieren, um maximale Vertraulichkeit zu haben, wenn wir den Computer verwenden, denn alle Daten auf der Systempartition und die Daten werden verschlüsselt.

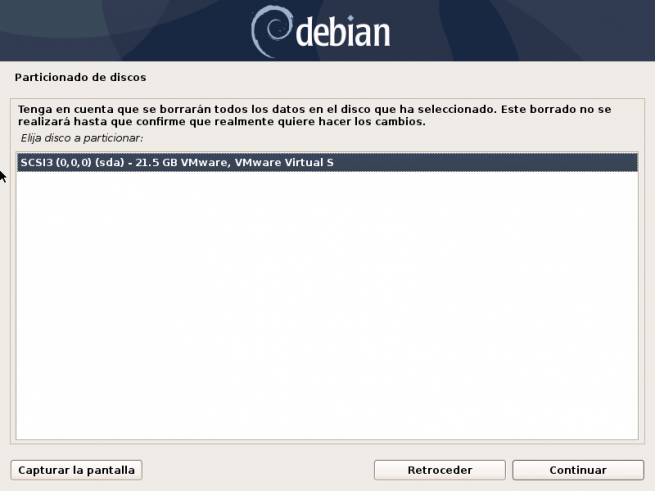

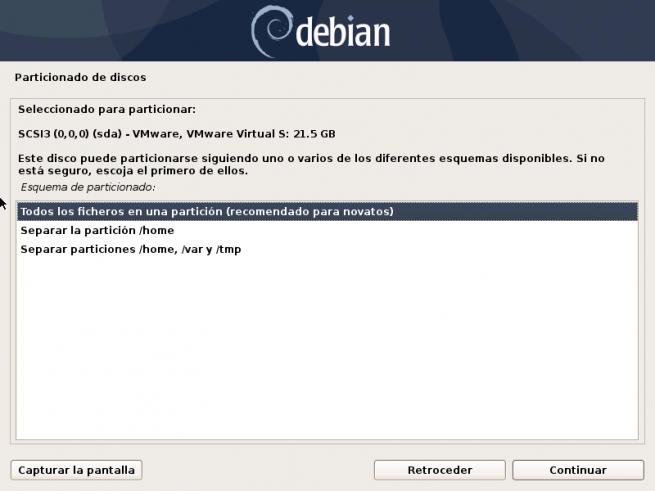

Wir müssen einfach „Geführt – Gesamte Festplatte verwenden und verschlüsseltes LVM konfigurieren“ auswählen, dann die Festplatte auswählen und auswählen, ob wir alles in einer Partition oder nach Partitionen trennen möchten, dies spielt keine Rolle, da wir die / Home-Partition in anderen.

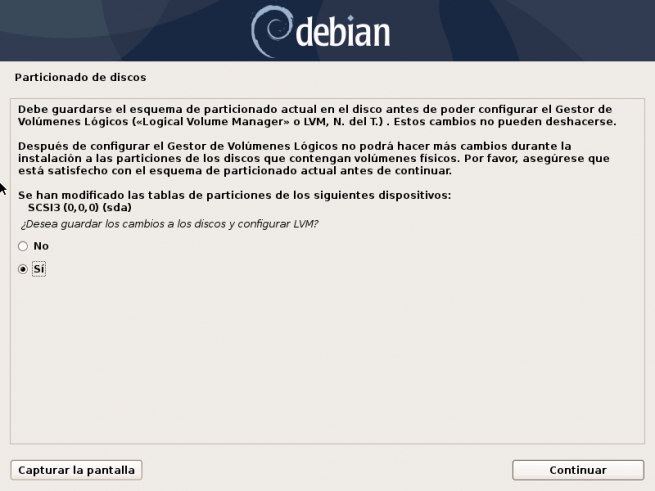

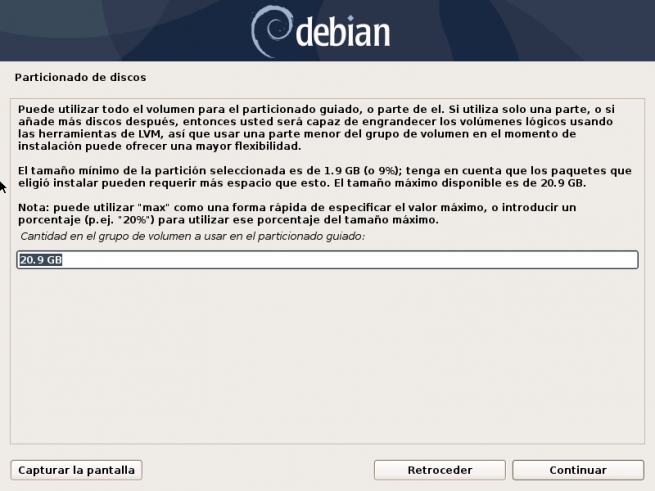

Es zeigt an, dass es dringend empfohlen wird, LVM zu verwenden, um die Kapazität später zu erweitern oder zu verringern, wenn wir alle vorgenommenen Änderungen speichern möchten. Sobald wir dies getan haben, kümmert sich das Betriebssystem darum, die gesamte Festplatte mit zufälligen Daten zu löschen, um die Sicherheit zu verbessern und eine Datenwiederherstellung zu vermeiden. Dies kann eine Weile dauern, abhängig von der Größe der ausgewählten Festplatte.

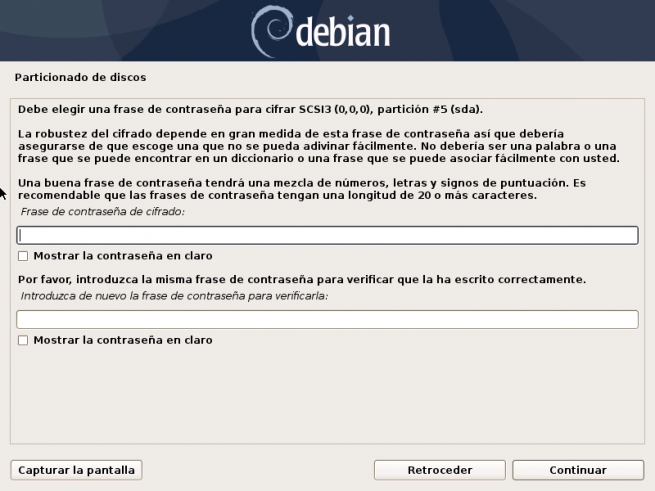

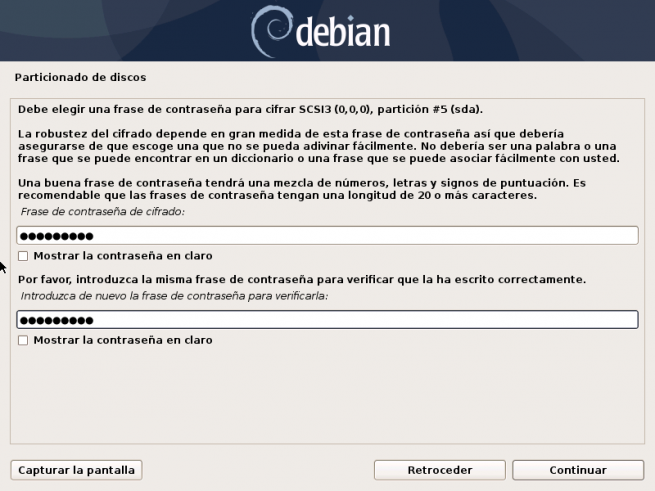

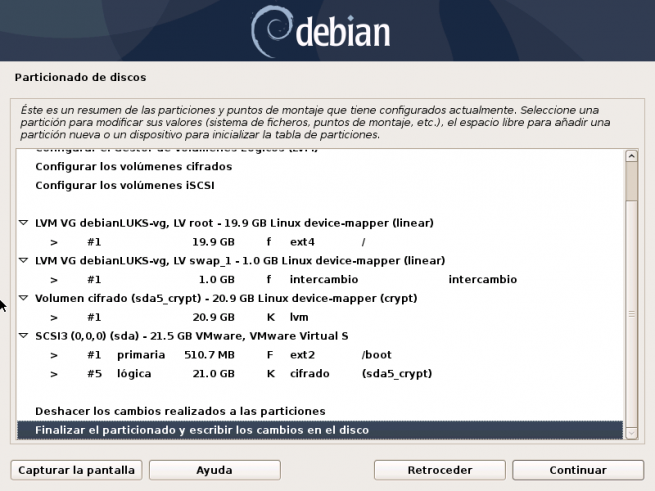

Sobald es fertig ist, werden wir aufgefordert, das Verschlüsselungskennwort einzugeben, um die Festplatte mit diesem Kennwort zu verschlüsseln und zu entschlüsseln. Es wird empfohlen, mindestens 8 Zeichen einzugeben, aber wir empfehlen, mindestens 12 Zeichen zu verwenden und ein starkes Passwort zu verwenden. Sobald wir fertig sind, erhalten wir eine Zusammenfassung von allem, was der Debian-Installationsassistent auf unserer Festplatte macht. Das Wichtigste ist der Teil der „sda5_scrypt-Verschlüsselung“, ein wichtiges Detail ist, dass / boot nicht verschlüsselt wird, und auch nicht die exchange (Swap), daher empfehlen wir, niemals einen Swap zu verwenden oder ihn nachträglich zu verschlüsseln.

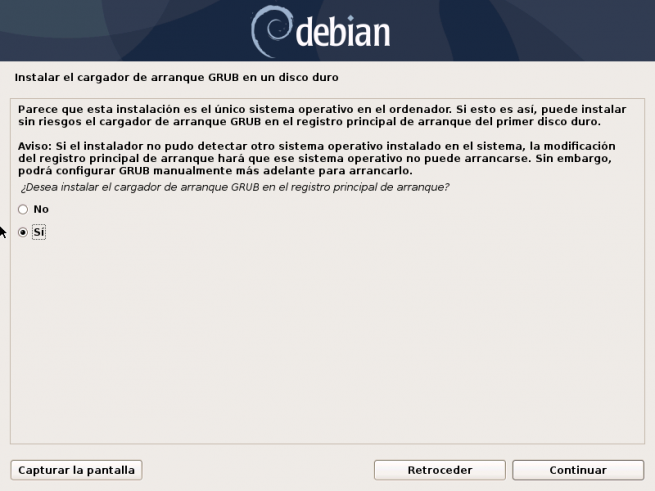

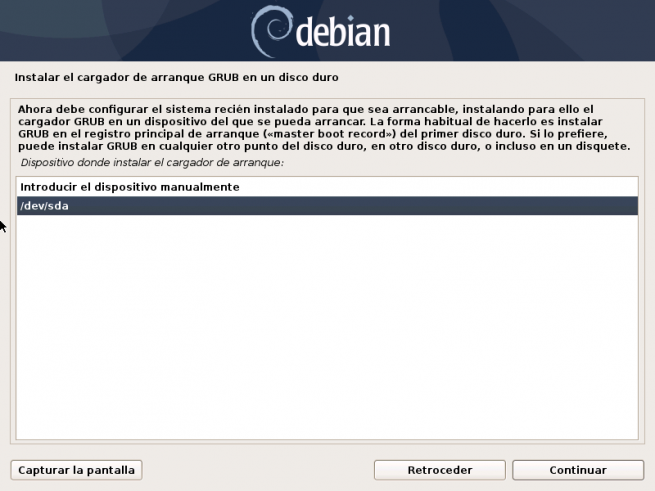

Sobald wir alles gesehen haben, was zu tun ist, geben wir an, dass wir die Änderungen auf die Festplatte schreiben möchten, und installieren auch den Bootloader im Grub, indem wir die / dev / sda-Festplatte auswählen, die wir haben.

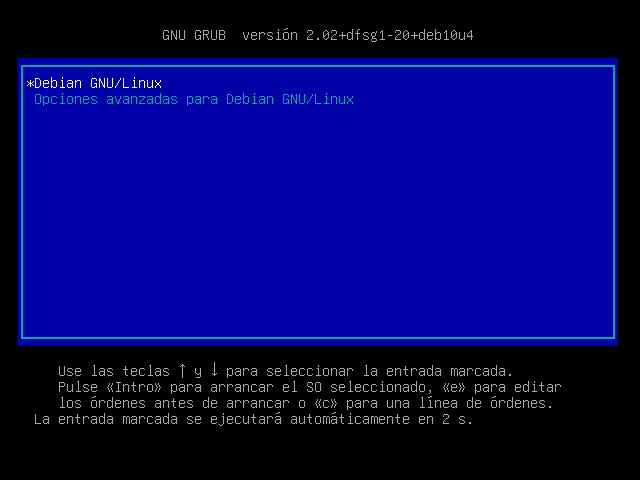

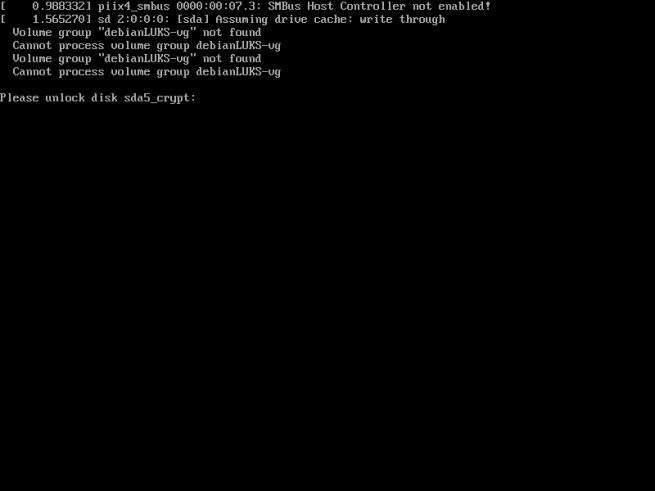

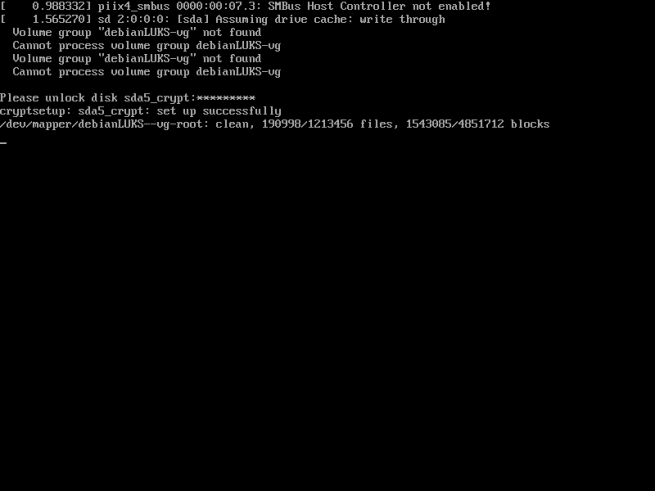

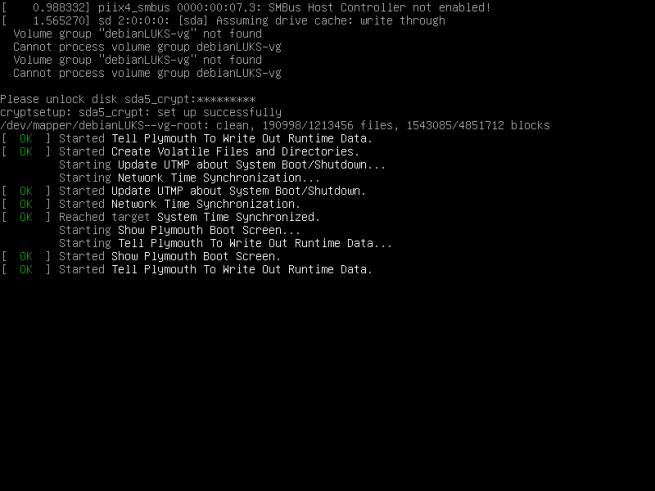

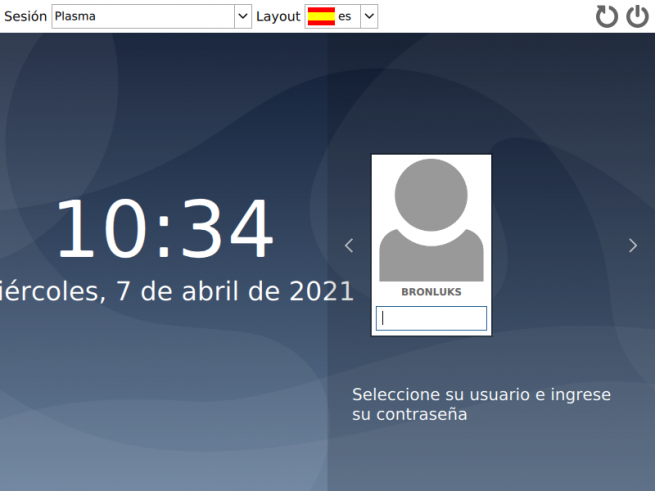

Sobald wir die Installation abgeschlossen haben, wird der Grub herauskommen und wir wählen die erste Option oder wir lassen die Zeit verstreichen. Es wird uns automatisch nach dem Passwort fragen, um das Betriebssystem starten zu können. Wenn wir das Passwort nicht direkt eingeben, kann es nicht gestartet werden, da alles verschlüsselt ist. Wenn wir den Schlüssel eingeben, sehen wir, wie die verschiedenen Dienste in Debian starten.

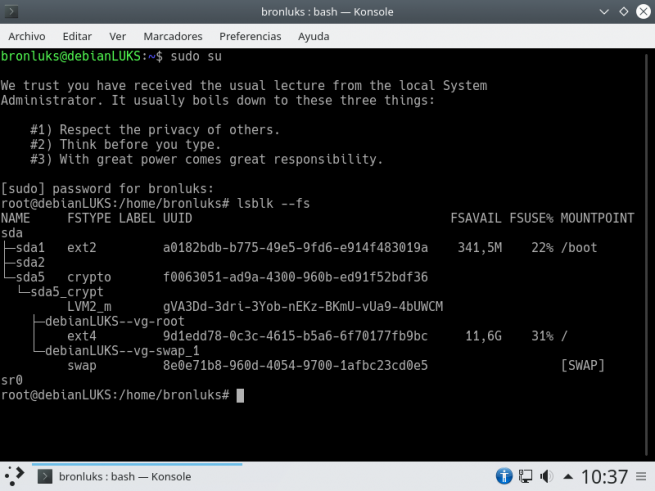

Wenn wir die von uns erstellten Partitionen überprüfen möchten, können wir den folgenden Befehl eingeben:

lsblk --fs

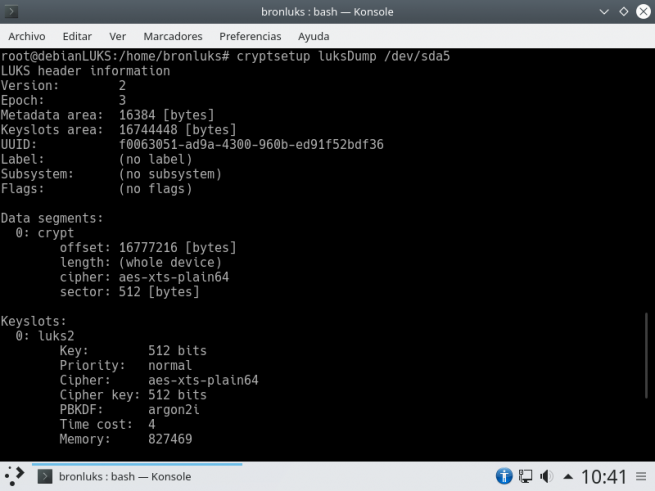

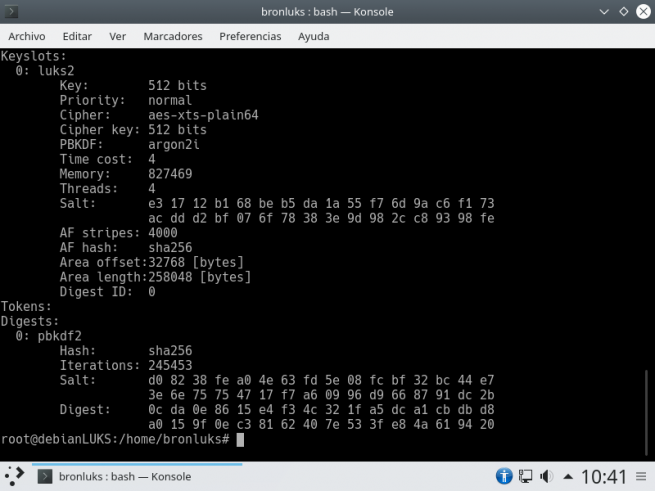

Wenn wir die Eigenschaften von LUKS sehen möchten (verwendeter symmetrischer Verschlüsselungsalgorithmus, Schlüssellänge usw.), können wir den folgenden Befehl eingeben:

cryptsetup luksDump /dev/sda5

Das /dev/sda5 ist in unserem Fall, wenn Sie eine andere Installation durchgeführt haben, ist es möglich, dass sich diese Daten ändern. Wie Sie sehen, verschlüsselt LUKS alle Daten mit AES-XTS in seiner 512-Bit-Version, verwendet ein PBKDF argon2i und einen SHA256-Hash.

Wie Sie gesehen haben, ist die Konfiguration unseres Betriebssystems standardmäßig mit Linux wirklich einfach, wir müssen nur den Schritten des Konfigurationsassistenten folgen, ohne etwas anderes tun zu müssen. Sobald wir wissen, wie alle Daten standardmäßig verschlüsselt werden, sehen wir uns an, wie das geht, wenn das Betriebssystem bereits installiert ist.

Konfigurieren Sie die LUKS-Verschlüsselung auf einem bereits installierten System ohne vorherige Verschlüsselung

In diesem Abschnitt des Tutorials werden wir sehen, wie wir Partitionen verschlüsseln können, wenn sie bereits erstellt wurden, und sogar wie wir jede Datei mit LUKS verschlüsseln können, die wir im Betriebssystem haben. Wir werden diese Tests mit einem Debian 10-System durchführen, ohne dass standardmäßig irgendetwas verschlüsselt wird, keine Systempartition, Daten oder irgendetwas.

Als erstes müssen wir LUKS im Betriebssystem installieren, da es nicht standardmäßig installiert wird, wenn wir es nicht im Installationsassistenten verwendet haben. Die Installation erfolgt direkt aus dem offiziellen Debian-Repository wie folgt:

sudo apt install cryptsetup

Nach der Installation können wir damit den Inhalt von Festplatten, Partitionen oder anderen Wechseldatenträgern verschlüsseln.

Vor dem Start ist es Es ist immer ratsam, die Partition vollständig zu formatieren und die Daten neu zu schreiben , um die bestmögliche Sicherheit zu gewährleisten, wird auf diese Weise die gesamte Partition oder Festplatte mit zufälligen Informationen neu beschrieben, so dass es sehr schwierig oder fast unmöglich ist, Informationen wiederherzustellen. Derzeit erlaubt LUKS keine Verschlüsselung der Festplatte oder Partition, wenn sie verwendet wird, daher müssten wir dies von einem anderen Computer aus tun. Darüber hinaus müssen Sie von ” cryptsetup-reencrypt “, das uns hilft, die Partition ohne Datenverlust vollständig neu zu verschlüsseln, obwohl es dringend empfohlen wird, vorher eine Sicherungskopie der wichtigen Dateien zu erstellen. Mit diesem Tool können Sie die Daten auf dem LUKS-Gerät vor Ort verschlüsseln, die Partition darf jedoch nicht verwendet werden.

Verschlüsseln Sie jede Festplatte oder Partition (mit Datenverlust)

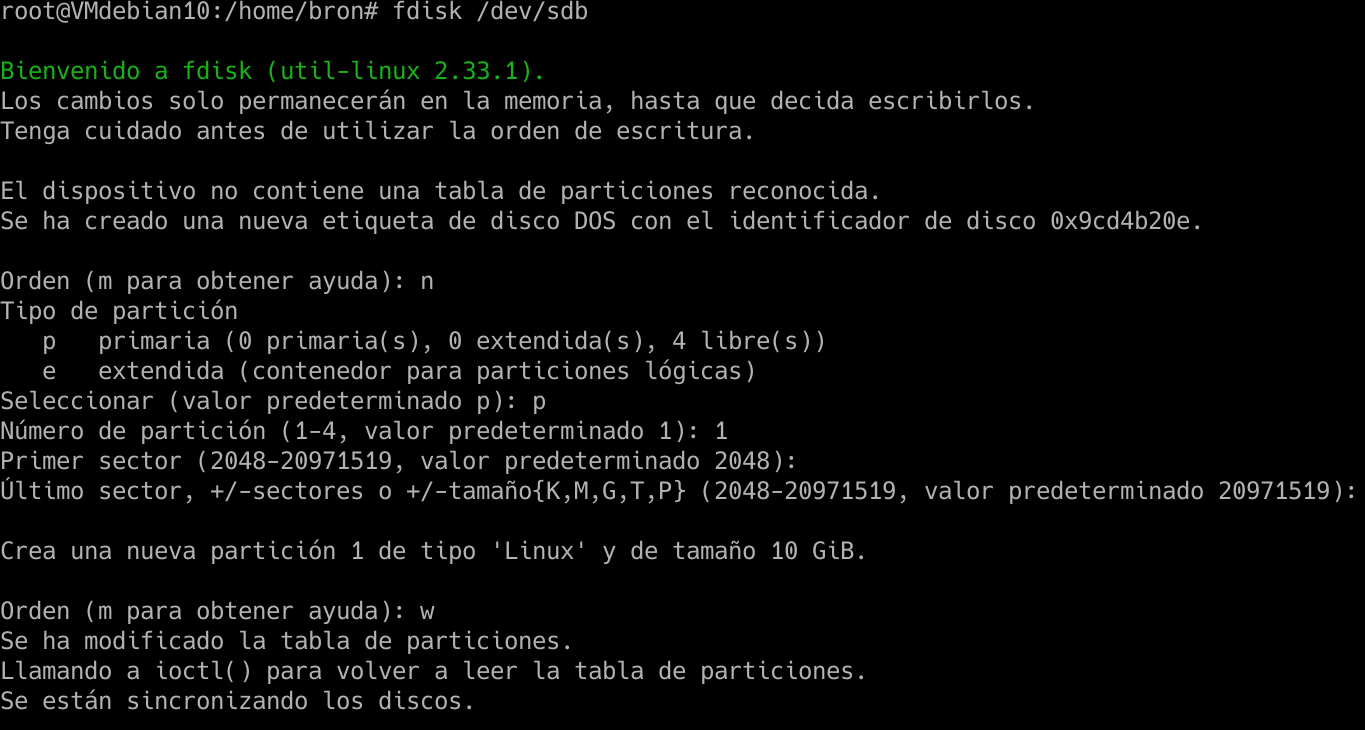

Als erstes müssen wir eine neue Partition auf der Festplatte erstellen, um sie später zu verwenden. Wir führen folgenden Befehl aus:

sudo fdisk /dev/sdb

Und wir setzen weiterhin "n" ein, um eine neue Partition zu erstellen, wir setzen "p", um sie primär zu machen, und wir akzeptieren die Werte, die uns anzeigen, dass wir eine Partition der gesamten Festplatte haben müssen insbesondere die Sektoren für diese Partition ändern.

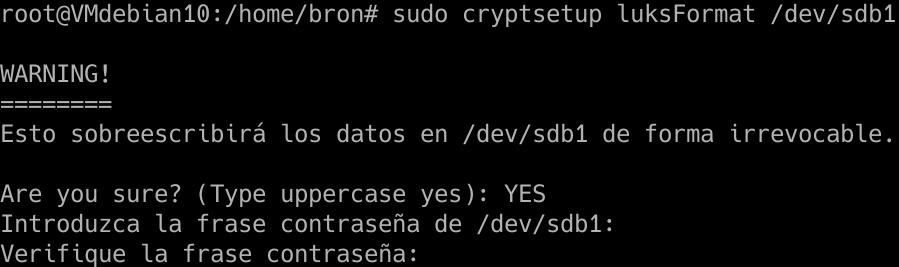

Sobald wir dies getan haben, müssen wir die neu erstellte sdb1-Partition mit dem LUKS-Format ablegen, dazu führen wir den folgenden Befehl aus:

sudo cryptsetup luksFormat /dev/sdb1

Wir schreiben „YES“ groß, geben das gewünschte Passwort ein und warten, bis es fertig ist.

Wenn wir den Befehl ausführen:

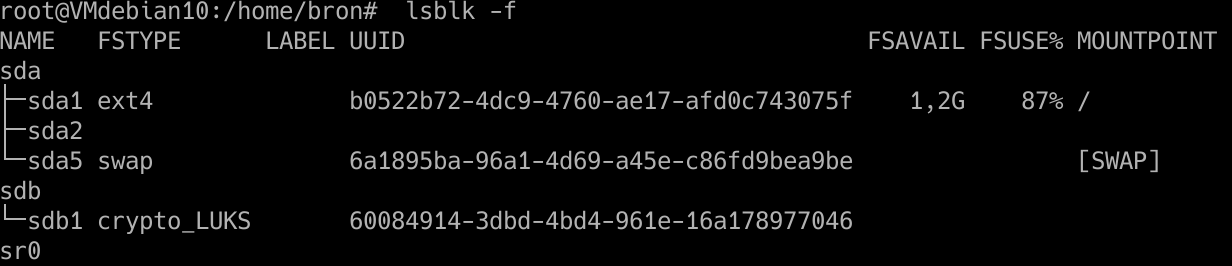

lsblk -f

Wir können alle Festplatten, Partitionen und das Dateisystem sehen, das wir verwenden. Wir sollten sehen, dass wir auf sdb1 „crypto_LUKS“ haben, wie es hier erscheint:

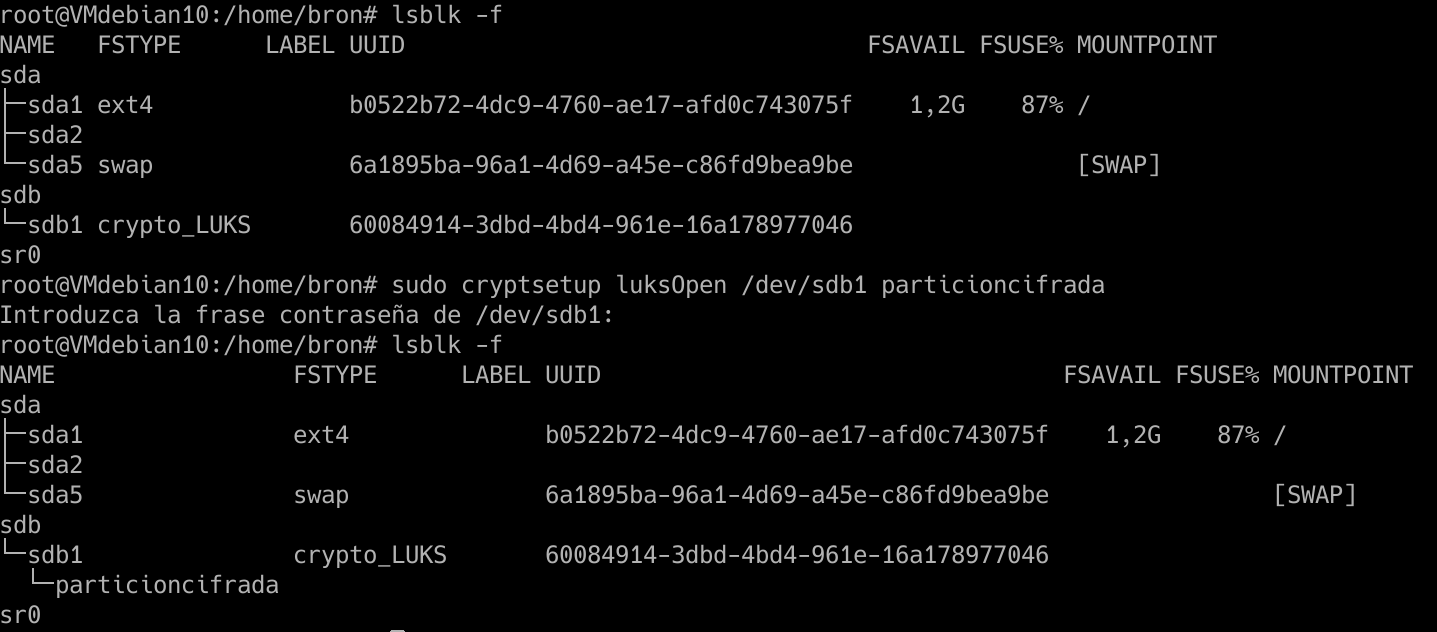

Sobald wir dies getan haben, müssen wir diese Partition mit LUKS öffnen, die wir gerade erstellt haben, dazu setzen wir den Befehl:

cryptsetup luksOpen /dev/sdb1 particioncifrada

Wir geben das Passwort ein, und dann führen wir das «lsblk -f» erneut aus und «verschlüsselte Partition» wird angezeigt, das ist der von uns vergebene Bezeichnername, den wir jedoch jederzeit ändern können.

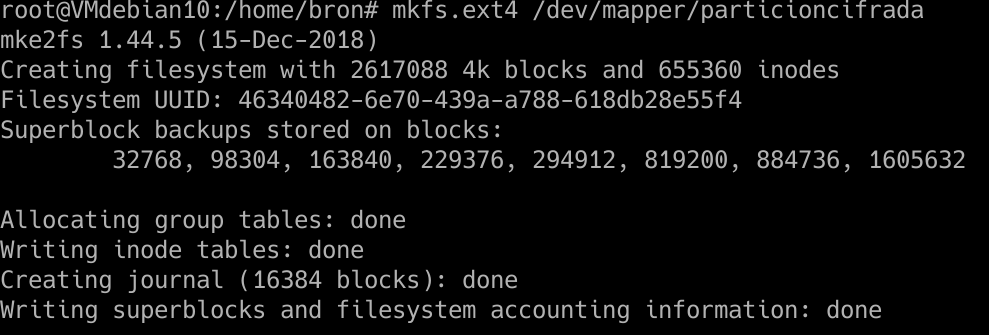

Jetzt müssen wir dieser Partition ein Dateiformat geben, normal wäre es auch mit EXT4, dafür geben wir den folgenden Befehl ein:

mkfs.ext4 /dev/mapper/particioncifrada

Und wir werden bereits das EXT4-Dateisystem auf dieser verschlüsselten Partition haben.

Jetzt müssen wir die Partition in ein Verzeichnis mounten, dazu müssen wir in /home oder wo immer wir wollen den Mountpunkt erstellen:

mkdir -p /home/bron/particioncifrada/archivos

Und jetzt müssen wir es montieren:

mount /dev/mapper/particioncifrada /home/bron/particioncifrada/archivos

Und wenn wir auf das Verzeichnis «/home/bron/partitionverschlüsselung/files» zugreifen, können wir alle gewünschten Daten schreiben, die Verschlüsselung erfolgt im laufenden Betrieb und völlig transparent.

Wenn wir den Computer neu starten, wird das Gerät nicht gemountet, und wir haben die Partition auch nicht mit LUKS geöffnet. Daher müssen wir jedes Mal, wenn wir neu starten und auf diese Partition zugreifen möchten, Folgendes tun:

cryptsetup luksOpen /dev/sdb1 particioncifrada

Wir geben das Passwort ein, wenn wir dazu aufgefordert werden, und mounten das Gerät erneut:

mount /dev/mapper/particioncifrada /home/bron/particioncifrada/archivos

Wenn wir möchten, dass es zu Beginn des Betriebssystems automatisch geöffnet und gemountet wird, müssen wir die Dateien /etc/crypttab und /etc/fstab bearbeiten, um diese Partition zu platzieren, aber unsere Empfehlung ist, dass Sie das Gerät manuell mounten und fragen Sie aus Sicherheitsgründen nach dem Passwort, denn wenn nicht, müssen Sie den Schlüssel im Klartext in der / boot / Partition speichern.

Jetzt wissen wir alles, was wir wissen müssen, um komplette Festplatten oder Partitionen mit LUKS zu verschlüsseln und dies direkt von Linux aus zu tun, auch wenn das System bereits läuft. Wir müssen mit unseren Passwörtern vorsichtig sein, aber wir werden darüber sprechen ein enorm sicheres System mit Verschlüsselung der Daten.