Microsoft hebt den Kopf nicht, wenn es um Sicherheit geht. 2021 ist in dieser Hinsicht natürlich nicht das beste Jahr für das Unternehmen. Für den Fall, dass wir wenig mit den Fehlern hatten, die Microsoft Monat für Monat gelöst hat (einige davon sehr schwerwiegend, wie z. B. Drucker), jetzt eine neue und sehr gefährliche Sicherheitslücke in Hyper-V ist gerade erschienen das erlaubt jedem PCs aus der Ferne sperren oder Code ausführen auf sie. Ein Misserfolg, über den natürlich viel zu sprechen sein wird.

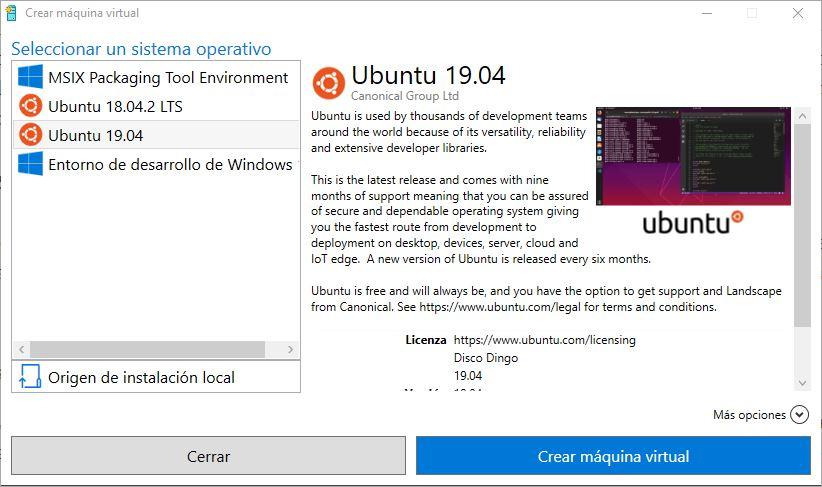

Hyper-V ist der Hypervisor von Microsoft, dank dem es möglich ist, virtuelle Maschinen im Betriebssystem (und innerhalb der Azure-Plattform) zu erstellen, ohne beispielsweise auf VirtualBox . Dieser Hypervisor ist auch für das Funktionieren von Plattformen verantwortlich, wie z Docker , und sogar für einige Funktionen des Betriebssystems, wie z Windows Subsystem für Linux, WSL, gleich ohne Probleme zu funktionieren.

Das Urteil ist nicht neu, wurde aber jetzt veröffentlicht

Vor einigen Stunden wurde eine neue Sicherheitslücke veröffentlicht, die mit dem Code registriert wurde CVE-2021-28476 . Diese Sicherheitslücke hat erhalten eine Gefährlichkeitsbewertung von 9.9 von 10 , und kann verheerende Auswirkungen auf Computer haben, die nicht aktualisiert werden, da sie von Denial-of-Service (d.

Die Sicherheitslücke liegt speziell in der vmswitch.sys-Treiber , und betrifft alle Versionen von Windows 10 und Windows Server von 2012 bis 2019. Die fragliche Sicherheitsanfälligkeit besteht darin, dass der virtuelle Hyper-V-Switch die Bezeichner der Objekte nicht überprüft. Auf diese Weise kann ein Angreifer, der Zugriff auf eine virtuelle Maschine hatte, die innerhalb von ein Windows 10- oder Windows Server-System könnte ein Paket an diesen Treiber senden und direkt mit dem Hostsystem (dem Haupt-PC) kommunizieren, den gesamten Server blockieren oder die volle Kontrolle über ihn und alle anderen virtuellen Maschinen erlangen.

So schützen Sie Windows vor diesem Fehler in Hyper-V

Glücklicherweise ist diese Sicherheitslücke nicht Zero-Day. Die Sicherheitsforscher, die es entdeckt haben, haben es im vergangenen Mai Microsoft gemeldet, das es mit seinen Sicherheitspatches stillschweigend behoben hat. Nun sind jedoch die Details der Schwachstelle ans Licht gekommen, die jedem erklären, warum dieser Fehler und warum er ausgenutzt werden kann.

Die Azure-Plattform wurde bereits vor einiger Zeit von Microsoft gepatcht, stellt also keine Gefahr dar. Und Benutzer und Unternehmen, die ihre Windows mit der neuesten Version aktualisiert Auch Sicherheitspatches sind nicht gefährdet. Das Problem ist, dass es viele PCs, insbesondere von Firmen, gibt, die die neuen Patches nicht installieren. Wir haben bereits Massaker mit Ransomware gesehen, wie z WannaCry oder NotPetya in der Vergangenheit, und wir haben nichts gelernt. Daher glauben Sicherheitsforscher, dass diese Sicherheitslücke uns noch lange begleiten kann, und geben viel zu erzählen.

Wenn wir keine Microsoft-Virtualisierung verwenden, können wir Hyper-V auch deaktivieren, damit unser PC nicht in Gefahr ist.