Heutzutage erfordert jede Art von Netzwerk eine stärkere Kontrolle und Implementierung von Sicherheitsmaßnahmen. Von den grundlegendsten bis zu den ausführlichsten je nach Fall. Dieses Mal werden wir über das Populäre sprechen Wireshark Werkzeug und die SSH-Protokoll . Letzterer ist einer der Protagonisten des Datenverkehrs in den Netzwerken, die den Remotezugriff auf andere Computer unterstützen und die Verschlüsselung des gesamten in ihnen generierten Datenverkehrs sicherstellen. Wir zeigen Ihnen, wie Sie verhindern können, dass dieses Verkehrsverschlüsselungsprotokoll zu einem großen Problem für Ihr Netzwerk wird.

Was ist das SSH-Protokoll?

Das Akronym für SSH reagiert auf Secure Shell. Es wurde entwickelt, um vertraulichen und authentifizierten Remotezugriff auf einen Computer zu ermöglichen. Es weist Ähnlichkeiten zu seinem Vorgänger Telnet auf, mit dem ein Benutzer über die Befehlszeile remote auf diesen Computer oder Computer zugreifen kann. Das Wichtigste, das SSH von Telnet unterscheidet, ist jedoch, dass der gesamte Sitzungsverkehr zu 100% verschlüsselt ist.

Die Verwendung des SSH-Protokolls wird dringend empfohlen, wenn eine Kommunikation mit anderen Computern, Switches, Routern, Servern oder einem beliebigen Host erforderlich ist. Es hat die zugewiesene Portnummer 22 TCP, obwohl es in einen beliebigen Port auf dem SSH-Server geändert werden kann.

Einige der beliebtesten Anwendungen, die dieses Protokoll implementieren, sind PuTTY und WinSCP . Beide sind kompatibel mit dem Windows Betriebssystem. Auf der anderen Seite gibt es OpenSSH das ist verfügbar für OpenBSD, Linux, Solaris, FreeBSD, AIX und andere.

Wireshark: der Netzwerkanalyse-Guru

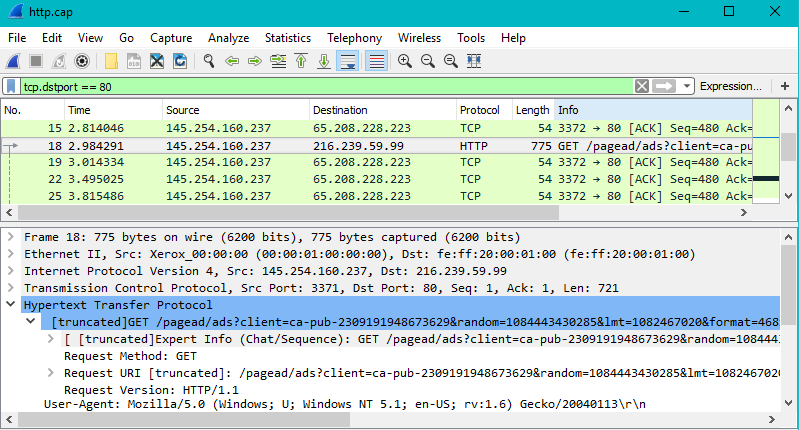

Es ist eine der beliebtesten und empfohlenen Anwendungen für die Netzwerkprotokollanalyse. Es ermöglicht Ihnen zu haben komplette Kontrolle auf einer sehr detaillierten Ebene darüber, was in dem Netzwerk passiert, mit dem Sie verbunden sind. Es kann sowohl im privaten als auch im geschäftlichen Umfeld eingesetzt werden. Auch die verschiedenen Bildungseinrichtungen und die Regierung können dieses Tool kostenlos nutzen.

Es handelt sich um eine Lösung, die seit 1998 besteht und dank des Beitrags von Experten auf der ganzen Welt immer noch in Kraft ist und jedem zur Verfügung steht, der sie nutzen möchte. Es zeichnet sich dadurch aus, dass es sehr praktisch ist, wenn es Analysen darüber durchführt, was in unserem Netzwerk geschieht und welche Sicherheitsrichtlinien oder -maßnahmen erforderlich sind, um eine sicherere Leistung zu erzielen.

Was kann man mit Wireshark machen? In der Dokumentation auf der offiziellen Website sind einige der Aktivitäten aufgeführt, die Sie ausführen können. Im Zweifelsfall können Sie Ihre eigene Website mit Dokumentation und Support überprüfen:

- Deep Protocol Inspection

- Informationserfassung zum Zeitpunkt der weiteren Analyse

- VoIP-Analyse

- Möglichkeit zum Lesen und Ändern von Datenerfassungsdateien wie tcpdump, Microsoft Network Monitor, NetScreen Snoop und mehr.

- Zugriff auf Live-Anzeige von Informationen aus den Protokollen Ethernet, Bluetooth, USB, IEEE 802-11 (Wi-Fi), Frame Relay usw.

- Export von Informationen in XML-, PostScript-, CSV- und Nur-Text-Formate.

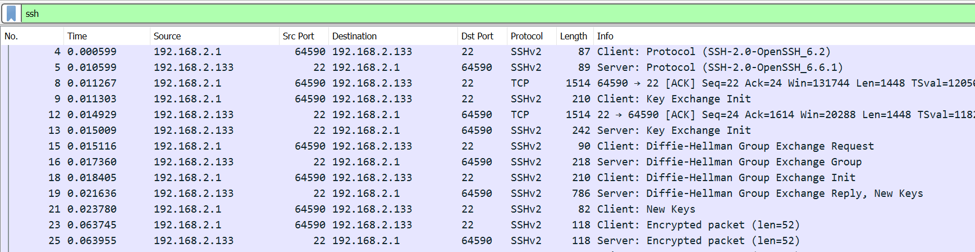

Eine der interessantesten und wichtigsten Anwendungen, für die Sie Wireshark verwenden können, ist die Reaktion auf Vorfälle SSH-Verkehr . Denken Sie daran, dass dies ein sehr leistungsfähiges Protokoll ist, insbesondere für die Verschlüsselung, mit der es standardmäßig arbeitet. Sie können über Remotezugriff verfügen, und der Zugriff ist natürlich für jedes Gerät verschlüsselt, auf dem die SSH-Serverfunktion aktiviert ist.

Sie können durchführen Anmeldeinformationsfüllung Angriffe, Scannen von Computern, auf denen ausgeführt wird anfällige SSH-Server und Einrichten umgekehrte Schalen . Wir werden die ersten beiden unten hervorheben.

Credential-Stuffing-Angriffe

In Anbetracht der Tatsache, dass SSH eine Benutzerauthentifizierung erfordert, kann ein Angreifer, der Zugriff auf einen Computer mit einem SSH-Server hat, Angriffe dieses Typs ohne größere Probleme ausführen. Aber was ist mit den Passwörtern der verschiedenen Anmeldeinformationen? Leider tendieren die meisten Leute dazu, Kennwörter zu verwenden, die sehr leicht zu erraten sind oder noch schlimmer sind. Wählen Sie für alle Konten immer dasselbe Kennwort. Dies führt dazu, dass die Angriffe auf die Anmeldeinformationen in den meisten Fällen völlig unbemerkt ablaufen.

Es ist nicht einfach, die erfolgreichen Versuche des SSH-Zugriffs von den erfolglosen Versuchen in Wireshark zu unterscheiden. Es gibt jedoch einige Funktionen, mit denen wir feststellen können, welche Datensätze erfolgreich sind:

- Flusslänge (der Sitzung): Wenn die SSH-Sitzung erfolgreich war, ist sie länger als eine fehlgeschlagene Sitzung.

- Packungsgrösse: SSH-Server haben Antworten für eine erfolgreiche oder fehlgeschlagene Authentifizierung eingerichtet. Es ist möglich, die Größe der SSH-Pakete zu beobachten und daraus zu schließen, dass die größeren erfolgreiche Sitzungen darstellen.

- Paket zeit: Pakete, die bei erfolgreicher Authentifizierung eine Benutzerinteraktion erfordern, haben mehr Zeit als solche, die automatisiert sind. Letzteres bezieht sich auf Pakete mit einer kürzeren Lebensdauer aufgrund fehlgeschlagener Authentifizierungen.

Darüber hinaus empfehlen wir Ihnen, die Anzahl der Anmeldeversuche zu überprüfen. Wenn Sie eine unregelmäßige Anzahl sehen, besteht die Möglichkeit, dass Sie Opfer eines Credential-Stuffing-Angriffs wurden.

Fernzugriffsscans

Einer der größten Nachteile und Risiken, die durch den Aufstieg aufstrebender Technologien wie dem Internet der Dinge entstehen, ist das Vorhandensein aktivierter Geräte SSH aktiviert in erster Instanz. Normalerweise verwenden die zugehörigen Systeme standardmäßig oder mit geringfügigen Änderungen Anmeldeinformationen. Warum ist das ein Risiko? Jeder, der Kenntnis von diesen Passwörtern hat oder Benutzer und Passwörter erraten kann, kann einfach per Fernzugriff auf die Maschinen zugreifen.

Richtig, auch SSH kann sich auf seine besonderen Sicherheitslücken verlassen. Es ist jedoch möglich, diese Computer zu steuern, die als unsichere SSH-Server fungieren. Zu wissen, dass legitime SSH-Anforderungen und -Verkehr vom internen Netzwerk selbst stammen sollten. Daher handelt es sich um zuverlässige IP-Adressen.

Das Filtern von Wireshark-Anfragen und internem SSH-Datenverkehr, zusätzlich zu dem von externen IP-Adressen, hilft, verdächtige Situationen zu identifizieren. In den meisten Fällen kann SSH-Verkehr von unbekannten IP-Adressen zu unserem internen Netzwerk darauf hinweisen, dass das Netzwerk kompromittiert wurde.

Letzteres bedeutet nicht genau, dass alles, was kommen kann außerhalb des Netzwerks ist verdächtig oder gefährlich. Sobald ein Angreifer Remotezugriff auf eine Maschine hat, wird SSH zu einem idealen Verbündeten, um andere Arten von Angriffen auszuführen und schnell auf andere Maschinen auszuweiten, wobei auf Wunsch mehrere Angriffe gleichzeitig ausgeführt werden. Wie ist das zu erkennen? Mit Wireshark können Sie durch Analyse des gesamten SSH-Verkehrs sowohl normale als auch ungewöhnliche Zugriffsmuster festlegen. Ein ungewöhnlicher Musterfall kann sein, dass ein hohes Verkehrsaufkommen von einer einzelnen Maschine angezeigt wird. Ein anderer Fall eines ungewöhnlichen Musters kann sein, dass eine Maschine Anforderungen an andere Systeme sendet, die sie normalerweise nicht würde.

Sowohl auf der Ebene Ihres lokalen Netzwerks als auch eines Unternehmensnetzwerks kann SSH zu einem großen Verbündeten und wiederum zu einem großen Feind werden. Was zu einer sehr genauen Überwachung und besonderen Kontrolle führt, wenn wir für die Verwaltung eines Unternehmensnetzwerks verantwortlich sind. Das Kontrollieren und sogar Blockieren des SSH-Verkehrs im Netzwerk ist eine gute Idee, und die Kommunikation und der allgemeine Verkehr im Netzwerk müssen auf Anomalien überwacht werden.

Wir empfehlen Ihnen, unser komplettes Tutorial zu lesen So konfigurieren Sie einen SSH-Server mit maximaler Sicherheit.